Настройка VPN-клиента Azure — проверка подлинности Microsoft Entra — macOS

В этой статье показано, как настроить VPN-клиент для компьютера под управлением macOS 10.15 и более поздних версий для подключения к виртуальной сети с помощью VPN типа "точка — сеть" и проверки подлинности Microsoft Entra. Перед подключением и проверкой подлинности с помощью идентификатора Microsoft Entra необходимо сначала настроить клиент Microsoft Entra. Дополнительные сведения см. в разделе "Настройка клиента Microsoft Entra". См. дополнительные сведения о VPN-подключениях "точка — сеть".

Примечание.

- Проверка подлинности Microsoft Entra поддерживается только для подключений протокола OpenVPN® и требует vpn-клиента Azure.

- Сейчас VPN-клиент Azure для macOS недоступен во Франции и Китае из-за местных предписаний и требований.

Для каждого компьютера, который требуется подключить к виртуальной сети с помощью VPN-подключения "точка — сеть", необходимо выполнить следующее:

- Скачайте VPN-клиент Azure на компьютер.

- Настройте профиль клиента, содержащий параметры VPN.

Если требуется настроить несколько компьютеров, можно создать профиль клиента на одном компьютере, экспортировать его, а затем импортировать на другие компьютеры.

Необходимые компоненты

Перед подключением и проверкой подлинности с помощью идентификатора Microsoft Entra необходимо сначала настроить клиент Microsoft Entra. Дополнительные сведения см. в разделе "Настройка клиента Microsoft Entra". Кроме того, если устройство работает под управлением MacOS M1 или MacOS M2, необходимо установить программное обеспечение Rosetta, если оно еще не установлено на устройстве, см. инструкции здесь.

Загрузка VPN-клиента Azure

- Скачайте VPN-клиент Azure из Apple Store.

- Установите клиент на компьютере.

Создание файлов конфигурации профиля VPN-клиента

- Дополнительные сведения о создании пакета конфигурации профиля VPN-клиента см. в статье Работа с файлами профилей VPN-клиента P2S.

- Скачайте и извлеките файлы конфигурации профиля VPN-клиента.

Импорт файлов конфигурации профиля VPN-клиента

Примечание.

Мы в процессе изменения полей VPN-клиента Azure для Azure Active Directory на Microsoft Entra. Если вы видите поля Microsoft Entra, на которые ссылается эта статья, но пока не видите эти значения, отраженные в клиенте, выберите сопоставимые значения Azure Active Directory.

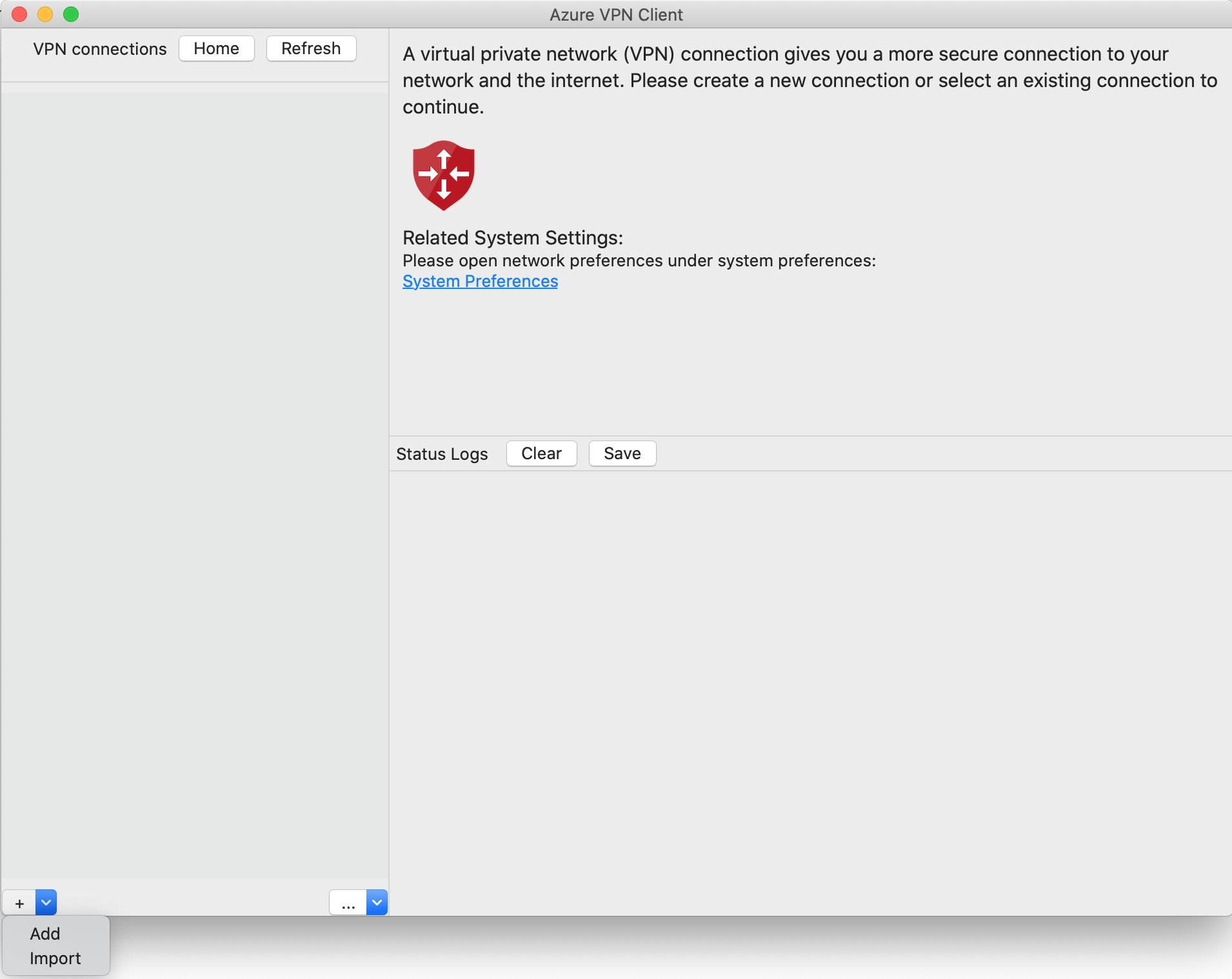

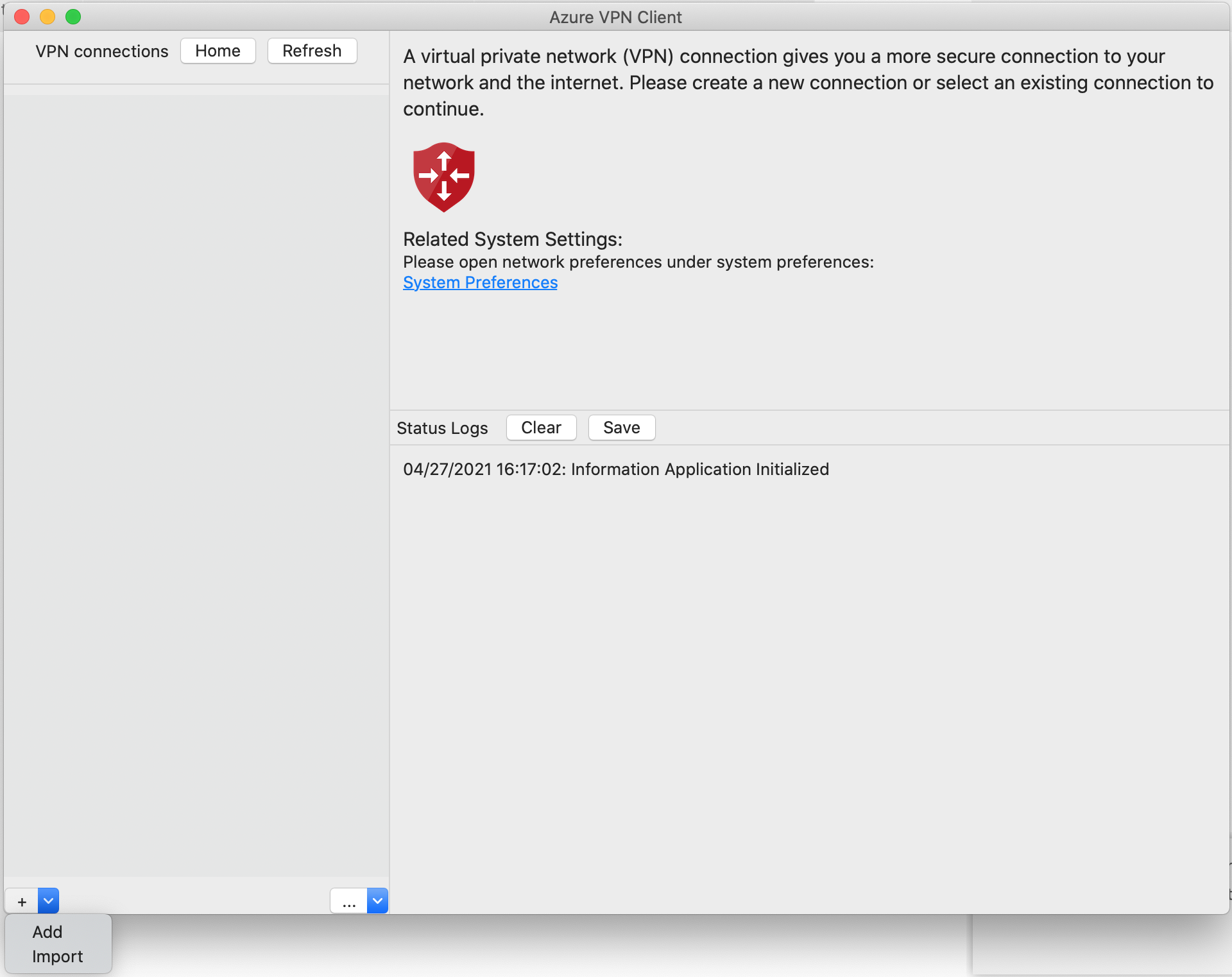

На странице VPN-клиента Azure выберите Импорт.

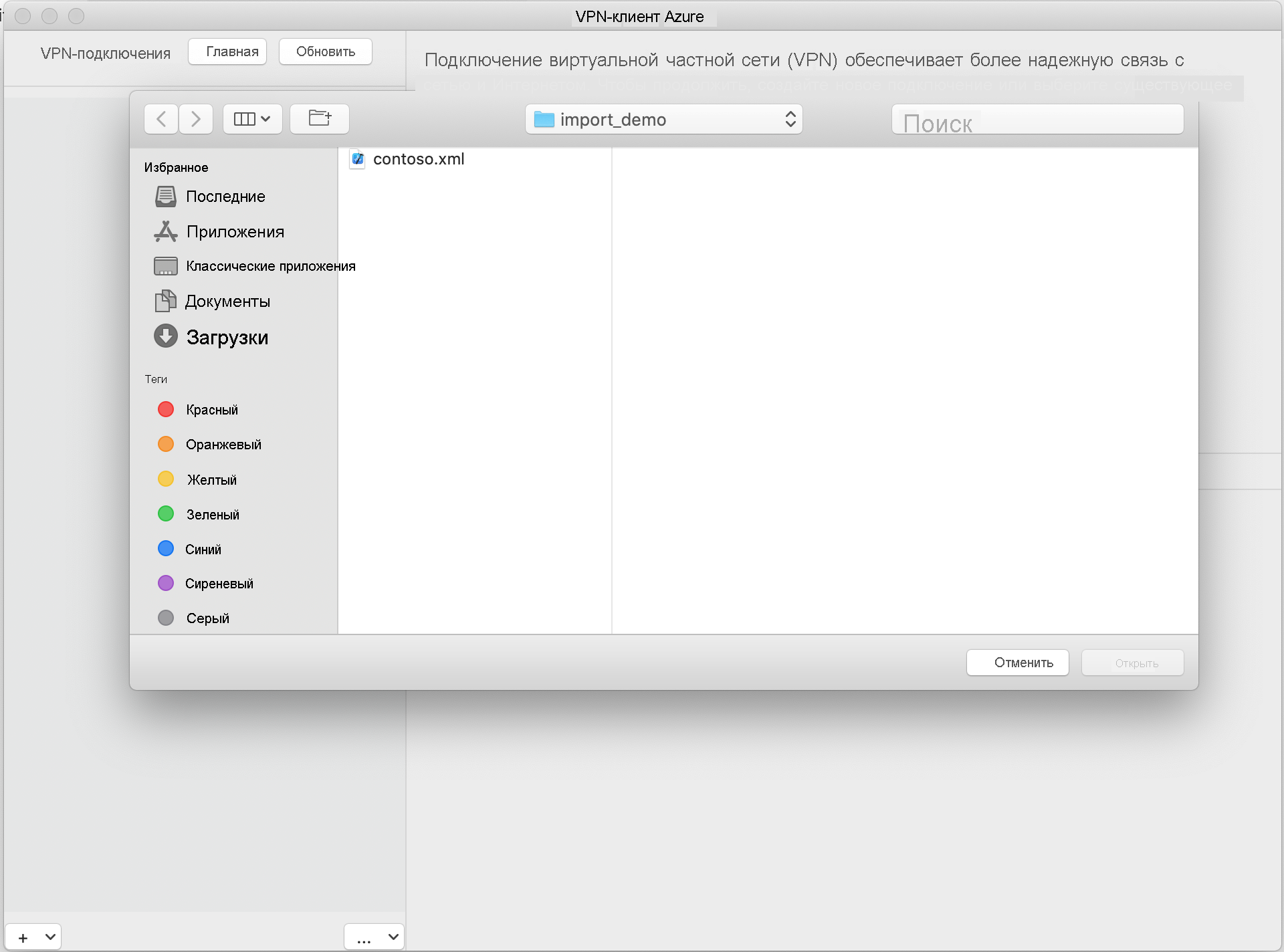

Перейдите к файлу профиля, который необходимо импортировать, выберите его и нажмите кнопку Открыть.

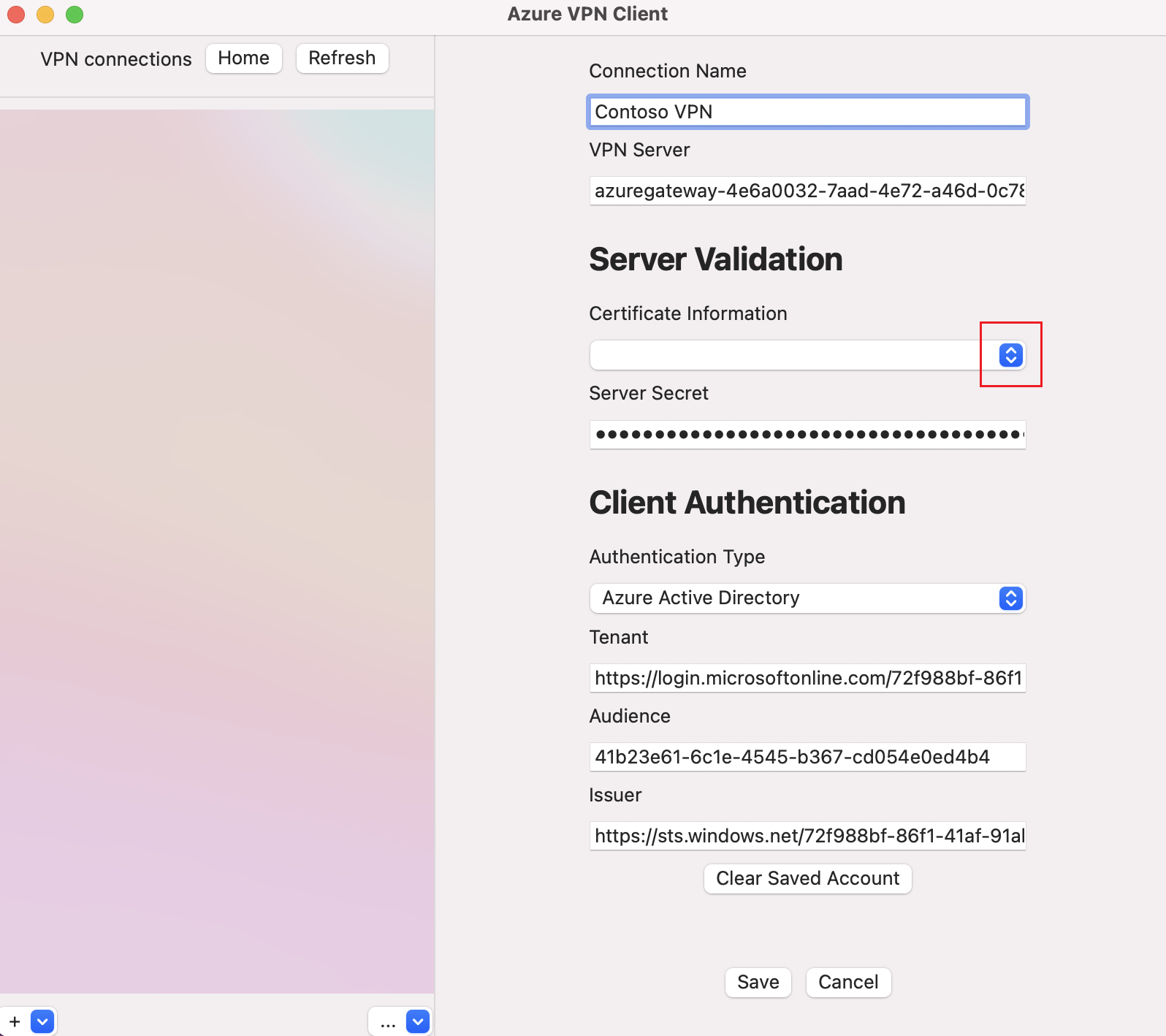

Просмотрите сведения о профиле подключения. Измените значение сведений о сертификате, чтобы отобразить Global Root G2 DigiCert, а не значение по умолчанию или пустое, а затем нажмите кнопку "Сохранить".

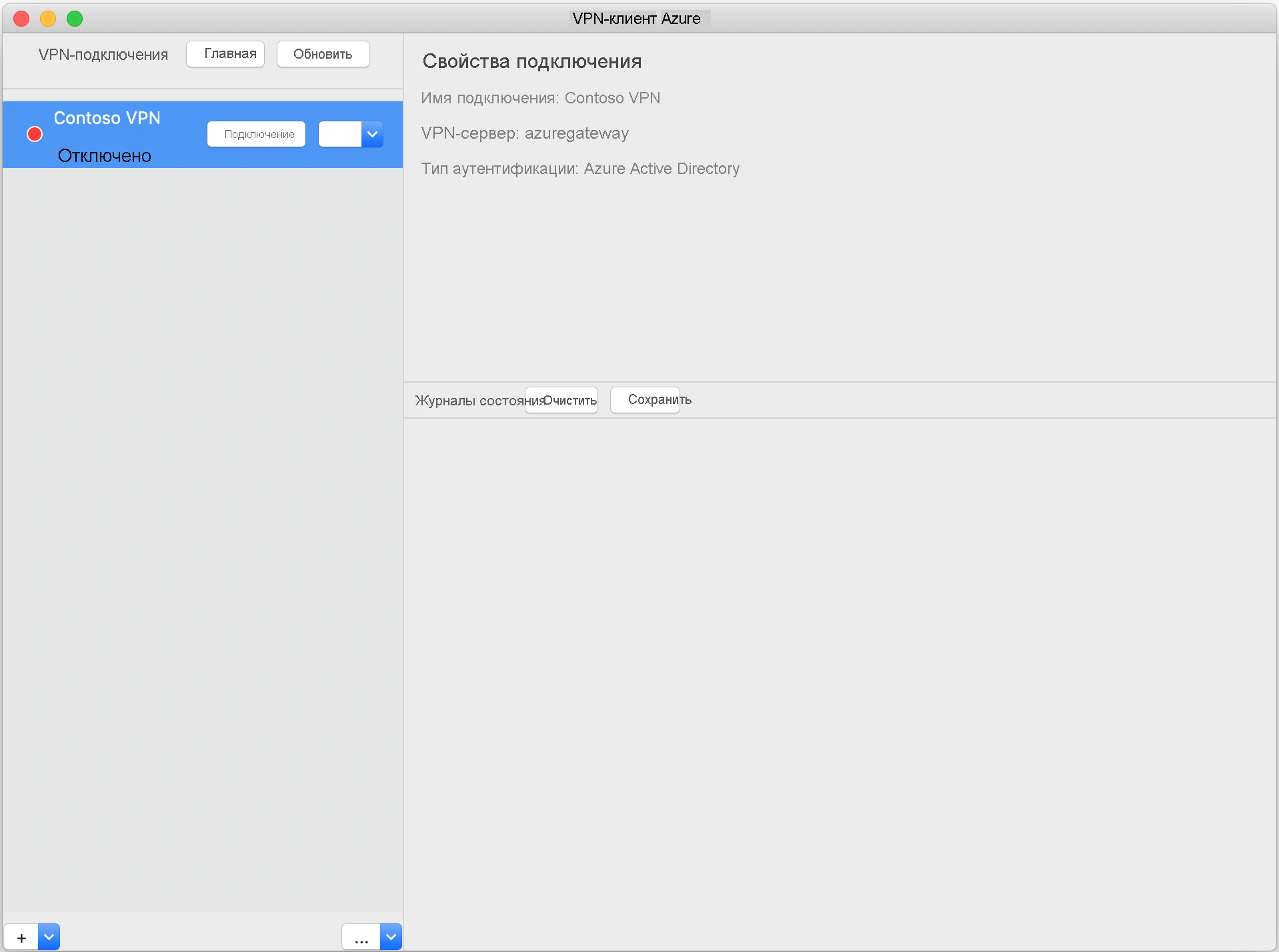

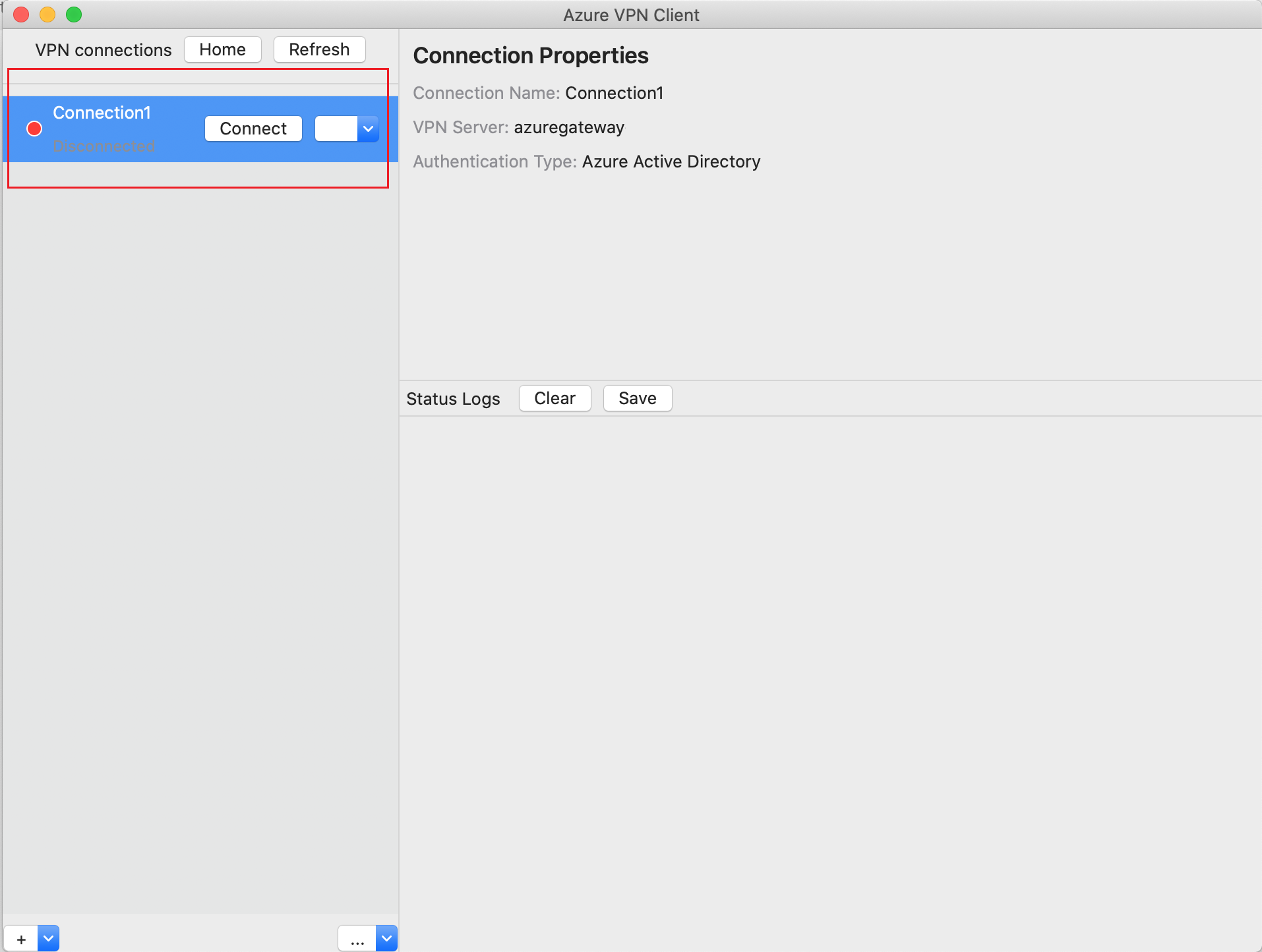

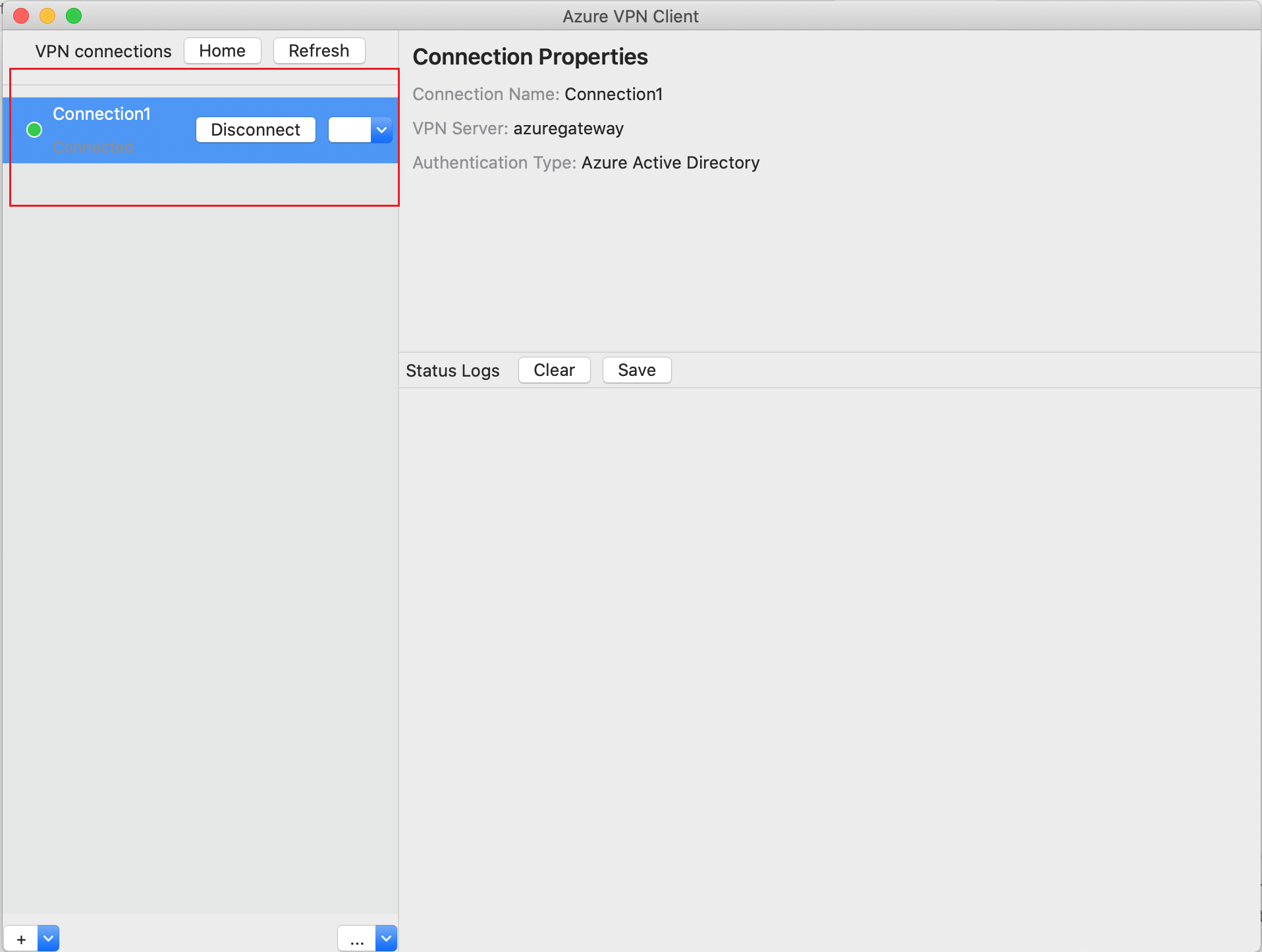

В области VPN-подключений выберите сохраненный профиль подключения. Щелкните Подключить.

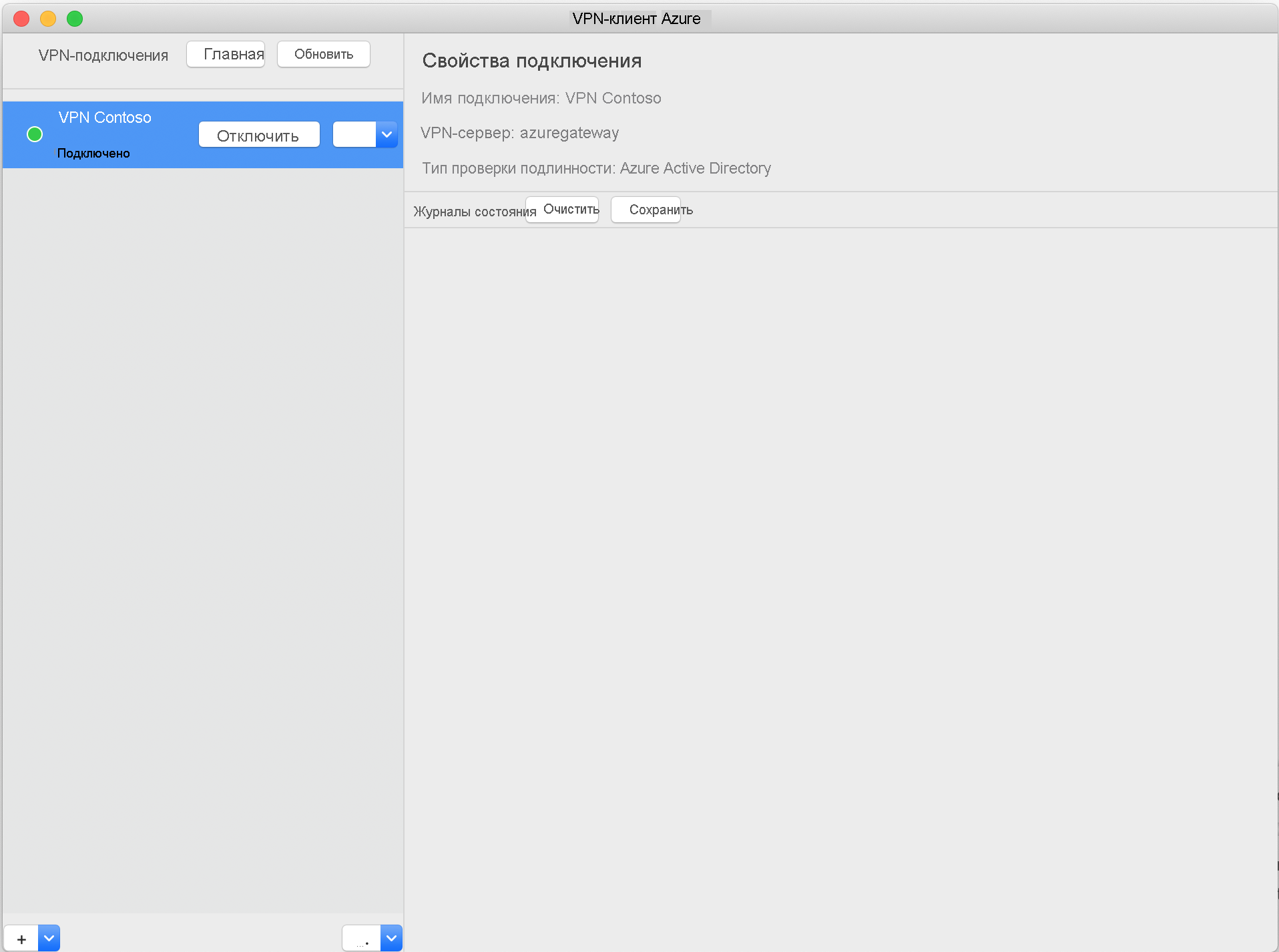

После подключения состояние изменится на Подключение. Чтобы отключиться от сеанса, нажмите кнопку Отключить.

Создание подключения вручную

Откройте VPN-клиент Azure. Для создания подключения выберите Добавить.

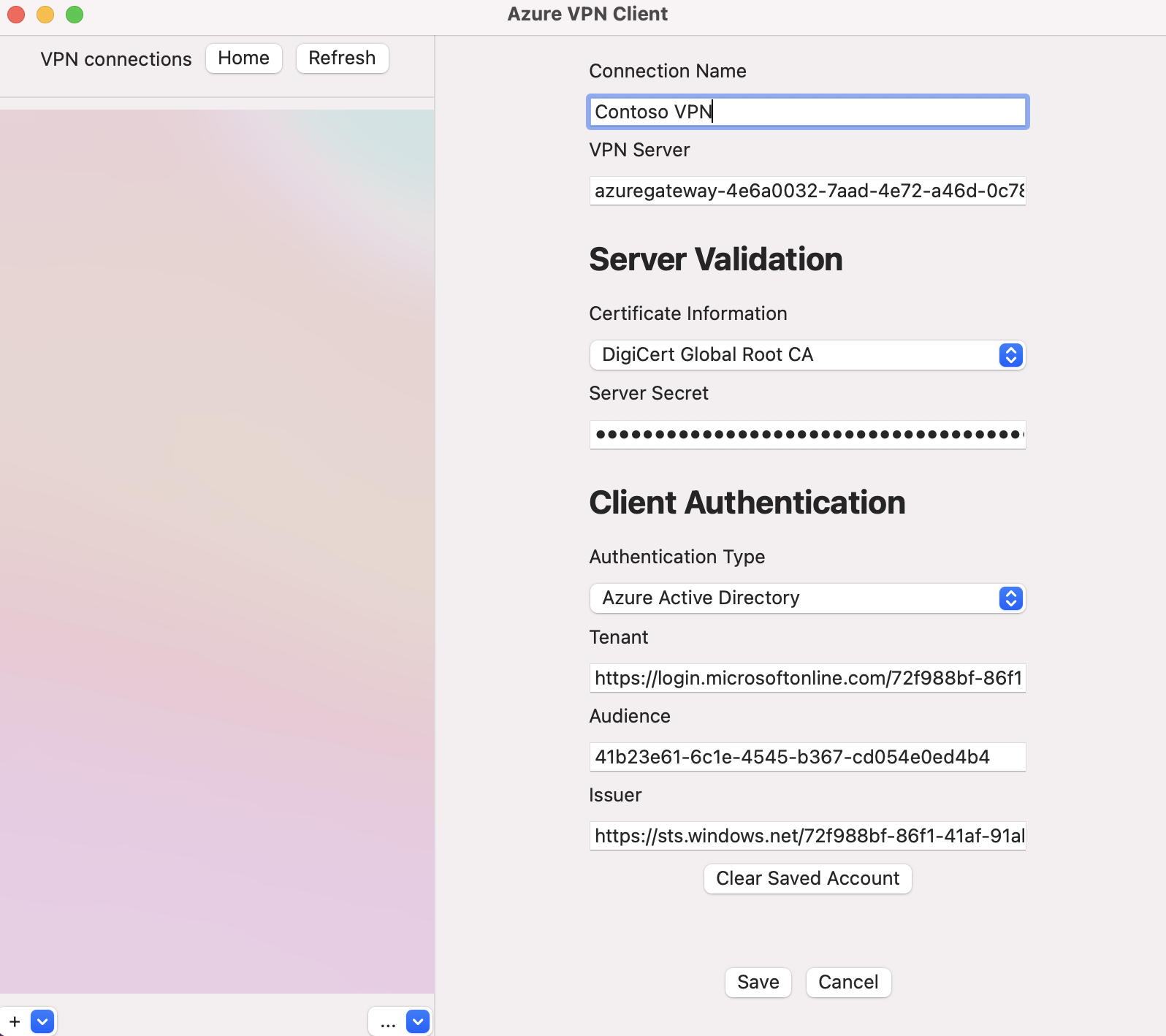

На странице VPN-клиент Azure можно настроить параметры профиля. Измените значение сведений о сертификате, чтобы отобразить Global Root G2 DigiCert, а не значение по умолчанию или пустое, а затем нажмите кнопку "Сохранить".

Настройте следующие параметры:

- Имя подключения: имя, которое будет использоваться для указания ссылки на этот профиль подключения.

- VPN-сервер: это имя, которое будет использоваться для указания ссылки на сервер. Выбранное здесь имя не обязательно должно быть формальным именем сервера.

- Проверка сервера

- Сведения о сертификате: ЦС сертификата.

- Секрет сервера: секрет сервера.

- Аутентификация клиента

- Тип проверки подлинности: идентификатор Microsoft Entra

- Клиент: имя арендатора.

- Издатель: имя издателя.

Заполнив указанные выше поля, щелкните Сохранить.

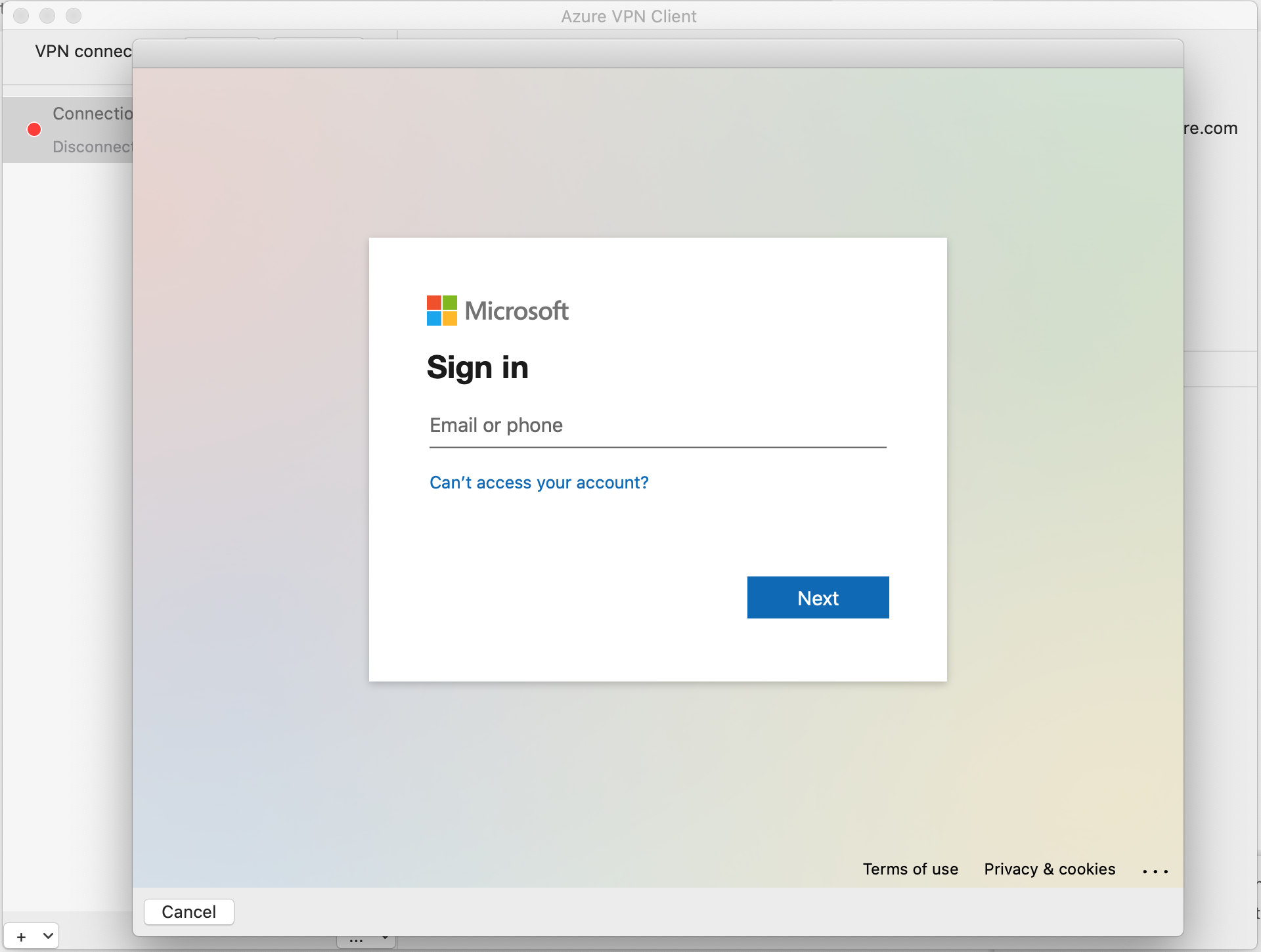

В области VPN-подключений выберите настроенный вами профиль подключения. Щелкните Подключить.

Выполните вход со своими учетными данными, чтобы подключиться.

После подключения вы увидите состояние Подключение. Чтобы прервать подключение, нажмите кнопку Отключить.

Удаление профиля VPN-подключения

Профиль VPN-подключения можно удалить с компьютера.

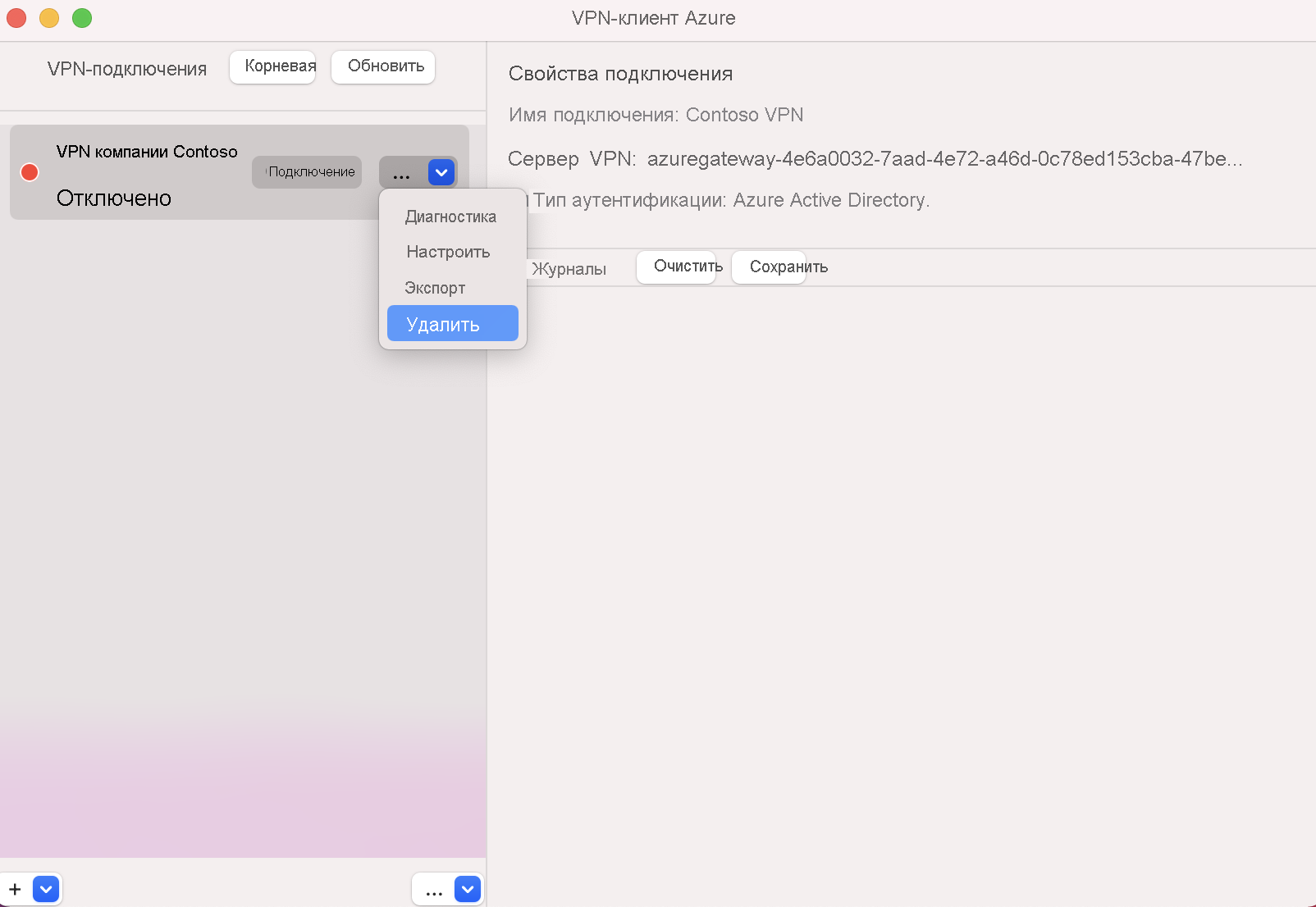

Перейдите к VPN-клиенту Azure.

Выберите VPN-подключение, которое необходимо удалить, щелкните раскрывающийся список и выберите Удалить.

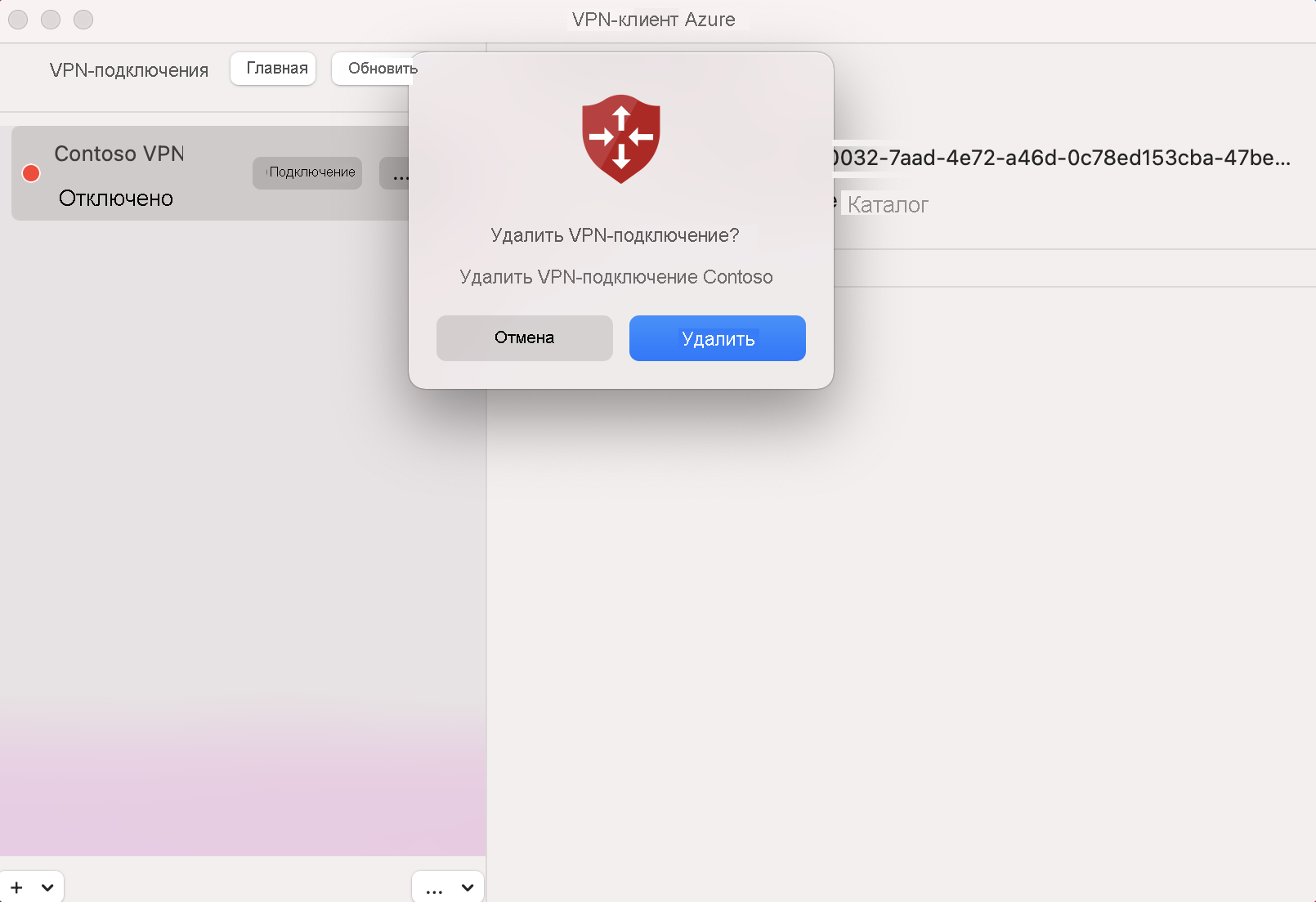

В окне Remove VPN connection? (Удалить VPN-подключение?) щелкните Удалить.

Необязательные параметры конфигурации VPN-клиента Azure

Вы можете настроить VPN-клиент Azure с дополнительными параметрами конфигурации, такими как дополнительные DNS-серверы, настраиваемые DNS-серверы, принудительное туннелирование, настраиваемые маршруты и другие дополнительные параметры. Описание доступных дополнительных параметров и действий по настройке см. в дополнительных параметрах VPN-клиента Azure.

Следующие шаги

Дополнительные сведения см. в статье "Создание клиента Microsoft Entra для P2S Open VPN-подключений, использующих проверку подлинности Microsoft Entra".