Настройка подключения VPN типа "сеть — сеть" через частный пиринг ExpressRoute

VPN-подключение типа "сеть — сеть" к шлюзу виртуальной сети через частный пиринг ExpressRoute можно настроить, используя IP-адрес RFC 1918. Эта конфигурация обеспечивает следующие преимущества:

Трафик через частный пиринг шифруется.

Пользователи, подключающиеся к шлюзу виртуальной сети с помощью подключения типа "точка — сеть", могут использовать ExpressRoute (через туннель "сеть — сеть") для доступа к локальным ресурсам.

Vpn-подключения типа "сеть — сеть" можно развернуть через частный пиринг ExpressRoute одновременно с VPN-подключениями типа "сеть — сеть" через Интернет в том же VPN-шлюзе.

Эта функция доступна только для шлюзов на основе стандартных IP-адресов.

Необходимые компоненты

Чтобы настроить такую конфигурацию, убедитесь, что выполнены следующие предварительные требования.

У вас есть работоспособный канал ExpressRoute, связанный с виртуальной сетью, в которой создается (или будет создан) VPN-шлюз.

Вы можете получить в виртуальной сети доступ к ресурсам по протоколу IP в (частном) адресном пространстве RFC1918 через канал ExpressRoute.

Маршрутизация

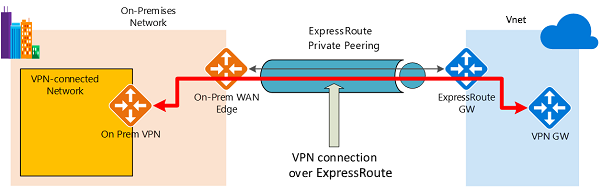

На рис. 1 показан пример VPN-подключения через частный пиринг ExpressRoute. В этом примере показана сеть в локальной сети, которая подключена к VPN-шлюзу центра Azure через частный пиринг ExpressRoute. Важным аспектом этой конфигурации является маршрутизация между локальными сетями и Azure по путям ExpressRoute и VPN.

Рисунок 1

Установить подключение довольно просто.

Установите подключение ExpressRoute, используя канал ExpressRoute и частный пиринг.

Установите подключение VPN, выполнив действия, описанные в этой статье.

Трафик из локальных сетей в Azure

Для трафика из локальных сетей в Azure префиксы Azure объявляются через частный пиринг ExpressRoute и VPN BGP, если BGP настроен на VPN-шлюз. В результате создается два сетевых маршрута (пути) к Azure из локальных сетей:

• один сетевой маршрут через путь, защищенный с помощью IPsec;

• один сетевой маршрут напрямую через ExpressRoute без защиты IPsec.

Чтобы применить шифрование при обмене данными, необходимо проследить, чтобы для сети, подключенной к VPN (см. рис. 1), маршруты Azure через локальный VPN-шлюз были предпочтительнее, чем путь напрямую через ExpressRoute.

Трафик из Azure в локальные сети

Это же требование распространяется на трафик из Azure в локальные сети. Путь IPsec можно сделать более предпочтительным, чем путь напрямую через ExpressRoute (без IPsec) двумя способами.

• Объявление более конкретных префиксов в сеансе BGP в сети VPN для сети, подключенной к VPN. Вы можете объявить более широкий диапазон, охватывающий подключенную к VPN сеть через частный пиринг ExpressRoute, а затем объявить более конкретные диапазоны в сеансе BGP в сети VPN. Например, объявите 10.0.0.0/16 через ExpressRoute и 10.0.1.0/24 через VPN.

• Объявление несвязанных префиксов для VPN и ExpressRoute. Если диапазоны сетей, подключенных к VPN, не связаны с другими подключенными сетями ExpressRoute, можно объявить префиксы в сеансах BGP в сети VPN и ExpressRoute соответственно. Например, объявите 10.0.0.0/24 через ExpressRoute и 10.0.1.0/24 через VPN.

В обоих примерах Azure будет передавать трафик на 10.0.1.0/24 через VPN-подключение, а не напрямую через ExpressRoute без защиты VPN.

Предупреждение

Если вы объявите одни и те же префиксы как для ExpressRoute, так и для VPN-подключений, >Azure будет использовать путь ExpressRoute напрямую без защиты VPN.

Шаги на портале

Настройте подключение "сеть — сеть". Инструкции см. в статье Конфигурация "сеть — сеть". Обязательно выберите шлюз с общедоступным IP-адресом уровня "Стандартный".

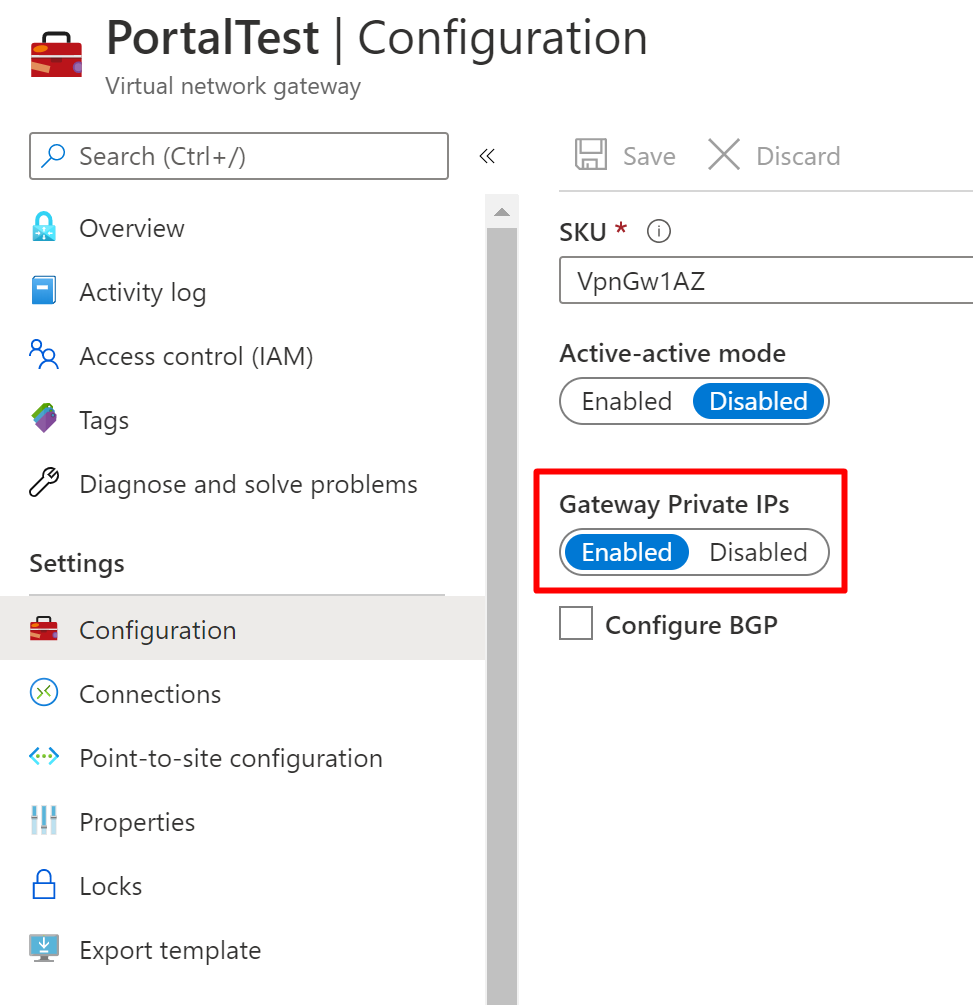

Включите частные IP-адреса в шлюзе. Выберите Конфигурация, а затем задайте для параметра Gateway Private IPs (Частные IP-адреса шлюза) значение Включено. Выберите Сохранить, чтобы сохранить изменения.

На странице Обзор выберите Подробнее для просмотра частного IP-адреса. Запишите эти сведения для дальнейшего использования при выполнении шагов настройки.

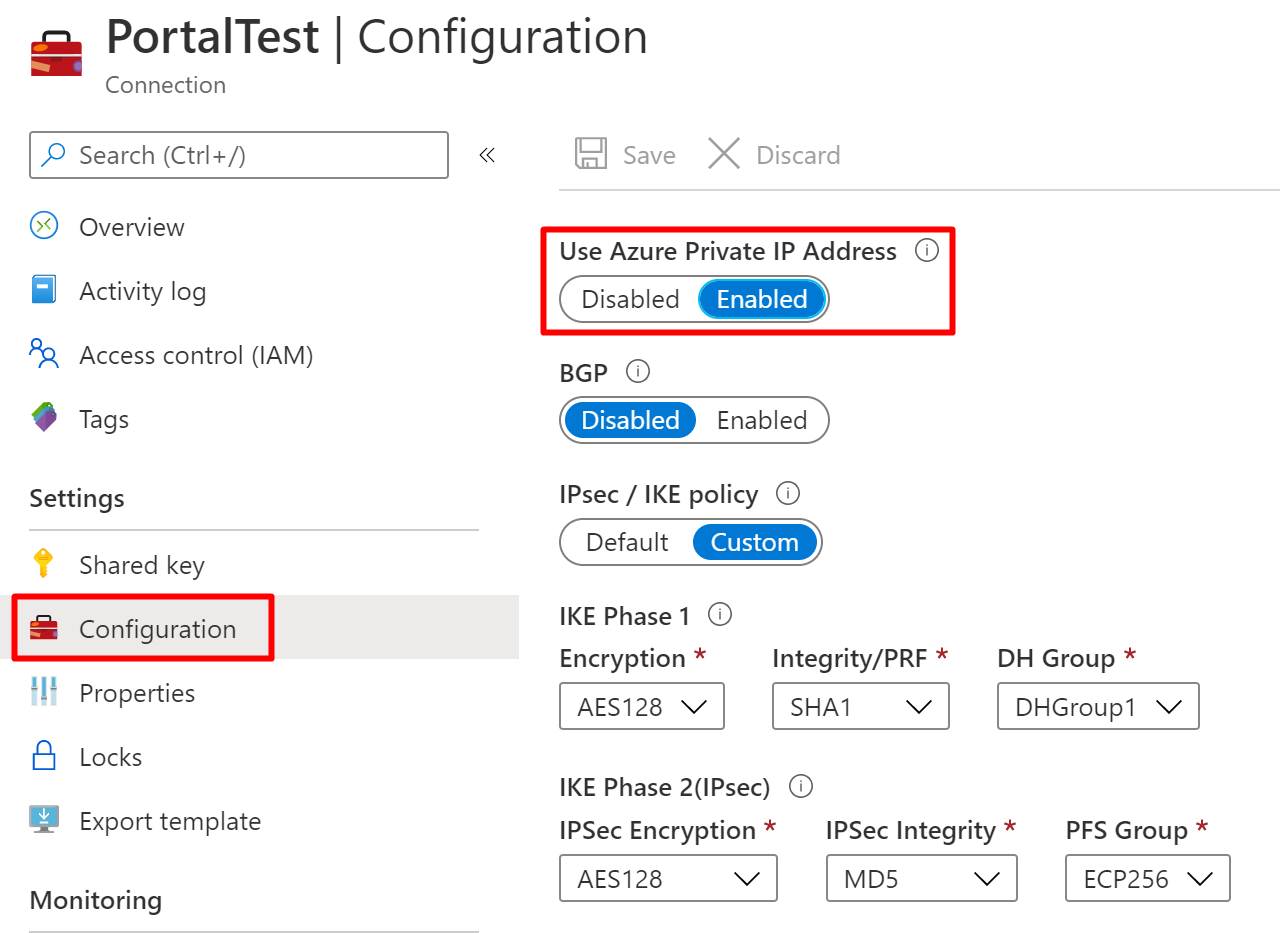

Чтобы включить параметр Использовать частный IP-адрес Azure для подключения, выберите Конфигурация. Задайте для параметра Использовать частный IP-адрес Azure значение Включено, а затем нажмите кнопку Сохранить.

Используйте частный IP-адрес, записанный на шаге 3, в качестве удаленного IP-адреса в локальном брандмауэре, чтобы установить туннель "сеть — сеть" через частный пиринг ExpressRoute.

Примечание.

Настройка BGP в VPN-шлюз не требуется для подключения VPN через частный пиринг ExpressRoute.

Шаги в PowerShell

Настройте подключение "сеть — сеть". Инструкции см. в статье Настройка VPN-подключения типа "сеть — сеть". Обязательно выберите шлюз с общедоступным IP-адресом уровня "Стандартный".

Установите флаг для использования частного IP-адреса для шлюза с помощью следующих команд PowerShell:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueДолжен отобразиться общедоступный и частный IP-адрес. Запишите IP-адрес из раздела TunnelIpAddresses выходных данных. Эти сведения будут использоваться на следующем шаге.

Настройте подключение для использования частного IP-адреса с помощью следующей команды PowerShell:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueВ брандмауэре проверьте связь с частным IP-адресом, записанным на шаге 2. Он должен быть доступен через частный пиринг ExpressRoute.

Используйте этот частный IP-адрес в качестве удаленного IP-адреса в локальном брандмауэре, чтобы установить туннель "сеть — сеть" через частный пиринг ExpressRoute.

Следующие шаги

Дополнительные сведения о VPN-шлюзах см. в статье Сведения о VPN-шлюзе.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по