Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье содержаться общие сведения о поддержке протокола BGP VPN-шлюзами Azure.

Стандартный протокол маршрутизации BGP обычно используется в Интернете для обмена данными о маршрутизации и доступности между двумя или несколькими сетями. При использовании в контексте виртуальных сетей Azure протокол BGP позволяет VPN-шлюзам Azure и вашим локальным VPN-устройствам, называемым соседями BGP, обмениваться "маршрутами", которые информируют оба шлюза о наличии и достижимости префиксов, чтобы направлять их через соответственные шлюзы или маршрутизаторы. Также BGP позволяет передавать трафик транзитом через несколько сетей. Для этого шлюз BGP распространяет на все известные ему узлы BGP информацию о маршрутах, полученную от остальных узлов BGP.

Почему именно BGP?

BGP является необязательной функцией, которую можно использовать с маршрутизируемыми VPN-шлюзами Azure. Также до включения протокола BGP следует убедиться, что ваши локальные VPN-устройства поддерживают его. Вы можете продолжать использовать VPN-шлюзы Azure и локальные VPN-устройства без протокола BGP. Это эквивалент использования статических маршрутов (без BGP) и использования динамической маршрутизации с BGP между сетями и Azure.

Преимущества и возможности протокола BGP:

Поддержка автоматического и гибкого обновления префиксов

Если используется протокол BGP, достаточно объявить минимальный префикс для определенного узла BGP через VPN-туннель IPsec S2S. Это может быть даже небольшой префикс узла (/32) для IP-адреса узла BGP на локальном VPN-устройстве. Вы можете выбирать, какие из локальных префиксов будут объявлены в Azure, чтобы виртуальная сеть Azure получила к ним доступ.

Также можно объявлять более крупные префиксы, в том числе некоторые префиксы адресов виртуальной сети, например большое пространство частных IP-адресов (10.0.0.0/8 и т. д.). Обратите внимание, что префиксы не могут совпадать с одним из префиксов виртуальной сети. Маршруты, идентичные префиксам виртуальной сети, будут отклонены.

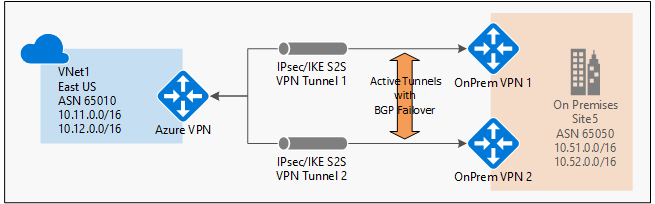

Поддержка нескольких туннелей между виртуальной сетью и локальным узлом с автоматическим переключением на основе BGP

Вы можете создавать несколько подключений между виртуальной сетью Azure и локальными VPN-устройствами в одном расположении. Это позволяет использовать между двумя сетями несколько туннелей (путей) в режиме "активный — активный". Если один из туннелей отключен, соответствующие маршруты будут сняты через BGP, а трафик автоматически перемещается на оставшиеся туннели.

Следующая схема содержит простой пример настройки с высокой доступностью.

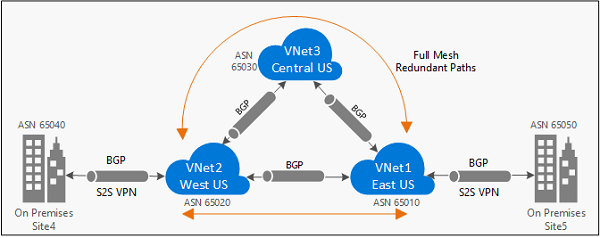

Поддержка транзитной маршрутизации между локальными сетями и несколькими виртуальными сетями Azure

BGP позволяет нескольким шлюзам изучать и распространять префиксы из разных сетей, напрямую или косвенно подключенных. Благодаря этому возможна транзитная маршрутизация через VPN-шлюзы Azure между локальными сайтами или несколькими виртуальными сетями Azure.

Следующая схема содержит пример многоскачковой топологии с несколькими путями, по которым трафик может проходить между двумя локальными сетями через VPN-шлюзы Azure в сети Microsoft.

Часто задаваемые вопросы о BGP

См. часто задаваемые вопросы о VPN-шлюзе BGP.

Следующие шаги

См. как настроить BGP для Azure VPN-шлюза для настройки BGP для соединений между локальными и виртуальными сетями.