Настройка подключения типа "точка — сеть" с помощью проверки подлинности на основе сертификата (классическая модель)

В этой статье показано, как создать виртуальную сеть с подключением типа "точка — сеть" с помощью классической (устаревшей) модели развертывания. В этой конфигурации для аутентификации подключающегося клиента используются сертификаты — самозаверяющие или выпущенные ЦС. Эти инструкции предназначены для классической модели развертывания. Вы больше не можете создать шлюз с помощью классической модели развертывания. Вместо этого см. версию Resource Manager этой статьи.

Внимание

Вы больше не можете создавать новые шлюзы виртуальной сети для классических виртуальных сетей модели развертывания (управления службами). Новые шлюзы виртуальной сети можно создавать только для виртуальных сетей Resource Manager.

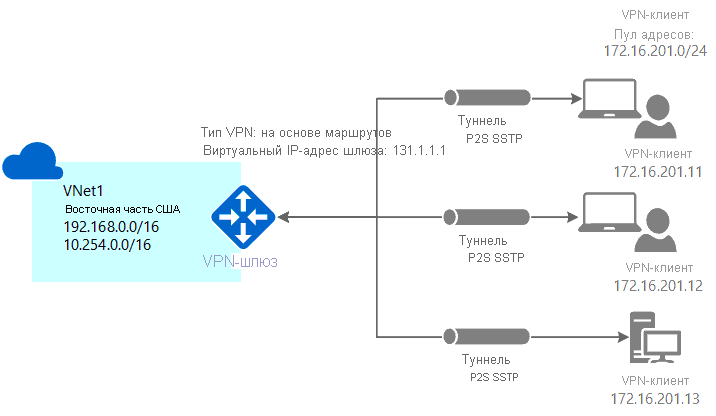

С помощью VPN-шлюза типа "точка — сеть" (P2S) создается безопасное подключение к виртуальной сети с отдельного клиентского компьютера. VPN-подключения типа "точка — сеть" (P2S) эффективны для подключения к виртуальной сети из удаленного расположения. Если у вас небольшое количество клиентов, которым требуется подключение к виртуальной сети, такая конфигурация эффективна для использования вместо VPN-подключения типа "сеть — сеть". VPN-подключение типа P2S сначала устанавливается с клиентского компьютера.

Внимание

Классическая модель развертывания поддерживает только клиенты VPN в Windows и использует Socket Tunneling Protocol (SSTP), протокол VPN на основе SSL. Чтобы обеспечить поддержку клиентов VPN не в Windows, виртуальную сеть следует создавать с использованием модели развертывания с помощью Resource Manager. Помимо SSTP, эта модель развертывания поддерживает VPN IKEv2. Дополнительные сведения см. в статье Сведения о VPN-подключениях типа "точка — сеть".

Примечание.

Эта статья написана для классической (устаревшей) модели развертывания. Вместо этого рекомендуется использовать последнюю модель развертывания Azure. Модель развертывания Resource Manager — это последняя модель развертывания, которая предоставляет дополнительные возможности и совместимость функций, чем классическая модель развертывания. Чтобы понять разницу между этими двумя моделями развертывания, ознакомьтесь с разделом "Общие сведения о моделях развертывания" и состоянии ресурсов.

Если вы хотите использовать другую версию этой статьи, используйте оглавление в левой области.

Параметры и требования

Требования

Для проверки подлинности подключений типа "точка — сеть" на основе сертификатов необходимы следующие элементы. В этой статье описаны действия, которые помогут создать их.

- Динамический VPN-шлюз.

- Открытый ключ (CER-файл) для корневого сертификата, импортированный в Azure. Этот ключ считается доверенным сертификатом и используется для проверки подлинности.

- Сертификат клиента создается из корневого сертификата и устанавливается на каждом подключаемом клиентском компьютере. Этот сертификат используется для проверки подлинности клиента.

- Пакет конфигурации VPN-клиента необходимо создать и установить на каждом подключаемом клиентском компьютере. Пакет конфигурации клиента настраивает собственный VPN-клиент, находящийся в операционной системе, используя данные, необходимые для подключения к виртуальной сети.

Для подключения типа "точка — сеть" не требуется VPN-устройство или локальный общедоступный IP-адрес. Для создания VPN-подключения используется протокол SSTP (Secure Socket Tunneling Protocol). На стороне сервера поддерживается SSTP версии 1.0, 1.1 и 1.2. Какую версию использовать, решает клиент. Для Windows 8.1 и более поздних версий по умолчанию используется SSTP версии 1.2.

Дополнительные сведения см. в статье о подключениях типа "точка — сеть" и в ответах на часто задаваемые вопросы.

Примеры параметров

Используйте следующие значения для создания тестовой среды или для лучшего понимания примеров в этой статье:

- Группа ресурсов: TestRG.

- Имя виртуальной сети: VNet1

- Адресное пространство: 192.168.0.0/16

В этом примере мы используем только одно адресное пространство, но для виртуальной сети можно настроить несколько. - Имя подсети: FrontEnd.

- Диапазон адресов подсети: 192.168.1.0/24.

- Подсеть шлюза: 192.168.200.0/24

- Регион: (США) Восточная часть США

- Адресное пространство клиента: 172.16.201.0/24

VPN-клиенты, подключающиеся к виртуальной сети с помощью этого подключения "точка — сеть", получают IP-адреса из указанного пула. - Тип подключения: выберите "точка — сеть"

Прежде чем начать, убедитесь в том, что у вас есть подписка Azure. Если у вас нет подписки Azure, вы можете активировать преимущества для подписчиков MSDN или зарегистрировать бесплатную учетную запись.

Создание виртуальной сети

Если у вас уже есть виртуальная сеть, проверьте совместимость параметров со структурой VPN-шлюза. Обратите особое внимание на любые подсети, которые могут перекрываться с другими сетями.

- В браузере откройте портал Azure и при необходимости войдите с помощью учетной записи Azure.

- Выберите +Создать ресурс. В поле Поиск по Marketplace введите "Виртуальная сеть". Найдите виртуальную сеть в возвращенном списке и выберите ее, чтобы открыть страницу виртуальной сети.

- На странице "Виртуальная сеть" под кнопкой "Создать" вы увидите "Развернуть с помощью диспетчера ресурсов (изменить на классический)". Диспетчер ресурсов используется по умолчанию для создания виртуальной сети. Вы не хотите создавать виртуальную сеть Resource Manager. Выберите (изменить на Classic), чтобы создать классическую виртуальную сеть. Затем выберите вкладку Обзор и выберите Создать.

- На странице Создание виртуальной сети (классическая) на вкладке Основные настройте параметры виртуальной сети с использованием примеров значений.

- Выберите Обзор + создать, чтобы проверить свою виртуальную сеть.

- Выполняется проверка. После проверки виртуальной сети выберите Создать.

Настройки DNS не являются обязательной частью этой конфигурации, но DNS необходим, если вы хотите разрешение имен между вашими виртуальными машинами. Если указать значение, DNS-сервер не создается. Необходимо указать IP-адрес DNS-сервера, который может разрешать имена для ресурсов, к которым вы подключаетесь.

После создания виртуальной сети можно добавить IP-адрес DNS-сервера для обработки разрешения имен. Откройте настройки своей виртуальной сети, выберите DNS-серверы и добавьте IP-адрес DNS-сервера, который вы хотите использовать для разрешения имен.

- Найдите виртуальную сеть на портале.

- В колонке виртуальной сети в разделе Параметры выберите DNS-серверы.

- Добавьте DNS-сервер.

- Чтобы сохранить параметры, выберите кнопку Сохранить в верхней части страницы.

Создание VPN-шлюза

Перейдите к созданной виртуальной сети.

На странице виртуальной сети в разделе "Параметры" выберите Шлюз. На странице Шлюз можно просмотреть шлюз для виртуальной сети. У этой виртуальной сети еще нет шлюза. Щелкните примечание, в котором указано: Нажмите здесь, чтобы добавить соединение и шлюз.

На странице Настройка VPN-подключения и шлюза выберите следующие параметры.

- Тип подключения: "точка — сеть"

- Для параметра "Адресное пространство клиента" добавьте диапазон IP-адресов, из которого VPN-клиенты будут получать IP-адреса при подключении. Используйте диапазон частных IP-адресов, который не пересекается с локальным расположением, из которого выполнено подключение, или с виртуальной сетью, к которой вы подключаетесь.

Не устанавливайте флажок Не настраивать шлюз в это время. Будет создан шлюз.

В нижней части страницы выберите Далее: шлюз >.

На вкладке Шлюз выберите следующие значения:

- Размер. Размер — это SKU шлюза для шлюза виртуальной сети. На портале Azure SKU по умолчанию — По умолчанию. Дополнительные сведения о номерах SKU шлюзов см. в разделе SKU шлюзов.

- Тип маршрутизации. Для конфигурации типа "точка — сеть" необходимо выбрать параметр Динамическая. Статическая маршрутизация не будет работать.

- Подсеть шлюза. Это поле уже заполнено автоматически. Невозможно изменить имя. Если вы пытаетесь изменить имя с помощью PowerShell или любого другого средства, шлюз не будет работать должным образом.

- Диапазон адресов (блок CIDR): хотя можно создать подсеть шлюза меньше /29, рекомендуется создать большую подсеть, содержащую больше адресов, выбрав по крайней мере /28 или /27. Это позволит достаточно адресов для размещения возможных дополнительных конфигураций, которые могут потребоваться в будущем. При работе с подсетями шлюза не связывайте группу безопасности сети (NSG) с подсетью шлюза. Связывание группы безопасности сети с этой подсетью может привести к тому, что VPN-шлюз не работает должным образом.

Чтобы проверить параметры, выберите Просмотр и создание.

После завершения проверки щелкните Создать. Создание VPN-шлюза может занять до 45 минут в зависимости от выбранного номера SKU шлюза.

Создание сертификатов

В Azure сертификаты используются для проверки подлинности VPN-клиентов в VPN-подключениях типа "точка — сеть". Необходимо отправить сведения об открытом ключе корневого сертификата в Azure. После этого открытый ключ считается доверенным. Сертификаты клиентов должны создаваться из доверенного корневого сертификата, а затем устанавливаться на каждом клиентском компьютере в хранилище сертификатов Certificates-Current User\Personal\Certificates. Сертификат используется для проверки подлинности клиента, когда он подключается к виртуальной сети.

Используемые самозаверяющие сертификаты должны быть созданы с помощью определенных параметров. Чтобы создать самозаверяющий сертификат, см. инструкции по PowerShell и Windows 10 или более поздней версии или MakeCert. Следовать этим инструкциям очень важно при использовании самозаверяющих корневых сертификатов и создании на их основе клиентских сертификатов. В противном случае создаваемые сертификаты не будут совместимы с подключениями типа "точка — сеть", и вы получите сообщение об ошибке подключения.

Получение открытого ключа CER-файла для корневого сертификата

Получите CER-файл для корневого сертификата. Используйте корневой сертификат, созданный с помощью корпоративного решения (рекомендуется) или создайте самозаверяющий сертификат. После создания корневого сертификата экспортируйте данные общедоступного сертификата (не закрытый ключ) в виде файла X.509 в формате .cer с кодировкой Base64. Этот файл будет отправлен позже в Azure.

Корпоративный сертификат. Если вы используете корпоративное решение центра сертификации, можно применить существующую цепочку сертификатов. Получите CER-файл для корневого сертификата, который нужно использовать.

Самозаверяющий корневой сертификат. Если вы не планируете использовать корпоративное решение для создания сертификатов, создайте самозаверяющий корневой сертификат. В противном случае создаваемые сертификаты не будут совместимы с подключениями P2S и клиентами при попытке подключиться. Можно использовать Azure PowerShell, MakeCert или OpenSSL. На шагах, приведенных по следующим ссылкам, описывается, как создать совместимый самозаверяющий корневой сертификат:

- Инструкции PowerShell для Windows 10 или более поздней версии. Эти инструкции требуют PowerShell на компьютере под управлением Windows 10 или более поздней версии. Сертификаты клиентов, которые создаются из корневого сертификата, можно установить на любом поддерживаемом клиенте P2S.

- Инструкции MakeCert: используйте MakeCert для создания сертификатов, если у вас нет доступа к компьютеру под управлением Windows 10 или более поздней версии. Хотя это нерекомендуемое средство, его все же можно использовать для создания сертификатов. Сертификаты клиентов, которые вы создаете из корневого сертификата, можно установить на любом поддерживаемом клиенте P2S.

- Инструкции по Linux — OpenSSL

- Linux — инструкции strongSwan

Создание сертификата клиента

Каждый клиентский компьютер, подключенный к виртуальной сети с подключением типа "точка — сеть", должен иметь сертификат клиента. Его нужно создать из корневого сертификата и установить на каждый клиентский компьютер. Если вы не установите допустимый сертификат клиента, проверка подлинности завершится со сбоем, когда клиент попытается подключиться к виртуальной сети.

Можно создать уникальный сертификат для каждого клиента или использовать один сертификат для нескольких клиентов. Преимущество уникальных клиентских сертификатов заключается в том, что при необходимости можно отозвать один сертификат. В противном случае, если потребуется отозвать сертификат для проверки подлинности, который используют несколько клиентов, вам придется создать и установить новые сертификаты для всех клиентов, которые используют этот сертификат.

Сертификаты клиентов можно создать, используя следующие методы:

Корпоративный сертификат.

При использовании корпоративного решения для создания сертификатов создайте сертификат клиента с общим именем в формате name@yourdomain.com. Используйте этот формат вместо формата доменное_имя\имя_пользователя.

Убедитесь, что сертификат клиента основан на шаблоне сертификата пользователя, в котором первым указан пункт Проверка подлинности клиента. Проверить сертификат можно, дважды щелкнув его и выбрав на вкладке СведенияУлучшенный ключ.

Самозаверяющий корневой сертификат. Выполните действия, описанные в следующих статьях о сертификате P2S, чтобы создаваемые сертификаты клиента были совместимы с подключениями P2S.

Если вы создаете сертификат клиента из самозаверяющего корневого сертификата, он автоматически устанавливается на компьютере, используемом для его создания. Если вы хотите установить сертификат клиента на другом клиентском компьютере, экспортируйте его как PFX-файл вместе со всей цепочкой сертификатов. После экспорта будет создан PFX-файл, содержащий сведения корневого сертификата, необходимые для проверки подлинности клиента.

Действия, описанные в следующих статьях, помогут создать совместимый сертификат клиента, который можно экспортировать и распространять.

Инструкции PowerShell для Windows 10 или более поздней версии. Для создания сертификатов с помощью этих инструкций требуется Windows 10 или более поздней версии и PowerShell. Созданные сертификаты можно установить на любой поддерживаемый клиент P2S.

Инструкции для MakeCert. Если у вас нет компьютера с Windows 10 или более поздней версии, создайте сертификаты с помощью MakeCert. Хотя это нерекомендуемое средство, его все же можно использовать для создания сертификатов. Созданные сертификаты можно установить на любом поддерживаемом клиенте P2S.

Linux: см . инструкции strongSwan или OpenSSL .

Отправка CER-файла корневого сертификата

После создания шлюза отправьте CER-файл (который содержит сведения об открытом ключе) доверенного корневого сертификата на сервер Azure. Не отправляйте закрытый ключ для корневого сертификата. После отправки CER-файла Azure будет использовать его для проверки подлинности клиентов, на которых установлен клиентский сертификат, созданный из доверенного корневого сертификата. При необходимости позже можно отправить дополнительные файлы доверенных корневых сертификатов (до 20).

- Перейдите к созданному шлюзу виртуальной сети.

- В разделе Параметры выберите Подключения типа "точка-сеть".

- Щелкните Управление сертификатами.

- Выберите Отправить.

- На панели Отправить сертификат выберите значок папки и перейдите к сертификату, который нужно отправить.

- Выберите Отправить.

- После успешной отправки сертификата его можно просмотреть на странице "Управление сертификатами". Возможно, потребуется выбрать "Обновить" , чтобы просмотреть только что отправленный сертификат.

Настройка клиента

Для подключения к виртуальной сети с помощью VPN-подключения типа "точка — сеть" для каждого клиента необходимо установить пакет конфигурации для собственного VPN-клиента Windows. Пакет конфигурации настраивает собственный VPN-клиент Windows с необходимыми параметрами для подключения к виртуальной сети.

На каждом клиентском компьютере можно использовать один и тот же пакет конфигурации VPN-клиента при условии, что его версия соответствует архитектуре клиента. Список поддерживаемых клиентских операционных систем см. в статье о подключениях типа "точка — сеть" и в ответах на часто задаваемые вопросы.

Создание и установка пакета конфигурации VPN-клиента

Перейдите к параметрам Подключения типа "точка — сеть" для виртуальной сети.

В верхней части страницы выберите пакет загрузки, соответствующий операционной системе клиента, в которой требуется его установить.

- Для 64-разрядных клиентов выберите вариант VPN-клиент (64-разрядная версия).

- Для 32-разрядных клиентов выберите вариант VPN-клиент (32-разрядная версия).

Azure создает пакет с конкретными параметрами, которые требуются клиенту. Каждый раз при внесении изменений в виртуальную сеть или шлюз необходимо скачать новый пакет конфигурации клиента и установить его на клиентских компьютерах.

После создания пакета выберите Скачать.

Установите пакет конфигурации клиента на клиентском компьютере. Если при установке отображается всплывающее окно SmartScreen с сообщением о том, что Windows защищает ваш компьютер, выберите Дополнительные сведения, а затем — Выполнить в любом случае. Вы также можете сохранить пакет для установки на других клиентских компьютерах.

Установка сертификата клиента

В этом упражнении при создании сертификата клиента он был автоматически установлен на компьютере. Чтобы создать подключение типа "точка — сеть" на другом клиентском компьютере, отличном от того, который использовался для создания сертификатов клиентов, необходимо установить созданный сертификат клиента на этот компьютер.

При установке сертификата клиента потребуется пароль, созданный при экспорте сертификата клиента. Как правило, можно установить сертификат, просто дважды щелкнув его. Дополнительные сведения см. в разделе Установка экспортированного сертификата клиента.

Подключение к виртуальной сети

Примечание.

Вам потребуются права администратора для клиентского компьютера, с которого устанавливается подключение.

- На клиентском компьютере перейдите в раздел "Параметры VPN".

- Выберите созданную виртуальную частную сеть. Если вы использовали параметры примера, подключение будет помечено как Group TestRG VNet1.

- Нажмите Подключиться.

- В поле виртуальной сети Windows Azure выберите Подключить. Если появится всплывающее сообщение о сертификате, выберите Продолжить, чтобы использовать более высокий уровень привилегий, а затем щелкните Да, чтобы принять изменения конфигурации.

- Если подключение выполнено успешно, появится уведомление Подключено.

Если возникают проблемы с подключением, проверьте следующее.

Если вы экспортировали сертификат клиента с помощью мастера экспорта сертификатов, убедитесь, что он был экспортирован как PFX-файл с использованием значения Включить по возможности все сертификаты в путь сертификации. При экспорте с использованием этого значения также экспортируются сведения о корневом сертификате. Корневой сертификат в PFX-файле устанавливается вместе с установкой сертификата на компьютер клиента. Чтобы проверить установку корневого сертификата, откройте Управление сертификатами пользователей и выберите Доверенные корневые центры сертификации\Сертификаты. Убедитесь, что корневой сертификат отображается в списке, иначе проверка подлинности не будет выполнена.

Если используется сертификат, который был выдан корпоративным ЦС, и при аутентификации возникают проблемы, проверьте порядок прохождения аутентификации в сертификате клиента. Проверьте список этапов аутентификации, дважды щелкнув сертификат клиента, выбрав Сведения, а затем Улучшенный ключ. Убедитесь, что первым в списке отображается пункт Проверка подлинности клиента. В противном случае выдайте сертификат клиента на основе пользовательского шаблона, в котором пункт Проверка подлинности клиента указан первым в списке.

Дополнительные сведения см. в статье Устранение неполадок подключения типа "точка — сеть" Azure.

Проверка VPN-подключения

Убедитесь, что вы используете активное VPN-подключение. Откройте командную строку с повышенными привилегиями на клиентском компьютере и выполните ipconfig/all.

Просмотрите результаты. Обратите внимание, что полученный вами IP-адрес — это один из адресов в адресном пространстве подключения типа "точка — сеть", которое вы указали при создании виртуальной сети. Результаты должны выглядеть приблизительно как в приведенном примере.

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Подключение к виртуальной машине

Создание подключения к удаленному рабочему столу для подключения к виртуальной машине, развернутой в вашей виртуальной сети. Лучший способ проверить, можете ли вы подключиться к своей виртуальной машине, — подключиться, используя ее частный IP-адрес, а не имя компьютера. Таким образом, вы проверяете, можете ли вы подключиться, а не правильно ли настроено разрешение имен.

- Найдите частный IP-адрес для виртуальной машины. Чтобы найти частный IP-адрес виртуальной машины, просмотрите ее свойства на портале Azure или используйте PowerShell.

- Убедитесь, что вы подключены к виртуальной сети с помощью VPN-подключения "точка — сеть".

- Чтобы открыть подключение к удаленному рабочему столу, введите RDP или подключение к удаленному рабочему столу в поле поиска на панели задач, а затем выберите подключение к удаленному рабочему столу. Вы также можете открыть его с помощью команды mstsc в PowerShell.

- В сеансе подключения к удаленному рабочему столу введите частный IP-адрес виртуальной машины. При необходимости выберите Показать параметры, чтобы настроить дополнительные параметры, а затем подключитесь.

Устранение неполадок подключения к виртуальной машине через удаленный рабочий стол

Если возникают проблемы при подключении к виртуальной машине через VPN-подключение, вот несколько моментов, которые можно проверить.

- Убедитесь, что вы используете активное VPN-подключение.

- Убедитесь, что подключаетесь к частному IP-адресу виртуальной машины.

- Введите ipconfig, чтобы проверить IPv4-адрес, назначенный Ethernet-адаптеру на компьютере, с которого выполняется подключение. Адресное пространство перекрывается, когда IP-адрес находится в диапазоне адресов виртуальной сети, к которой выполняется подключение, или в диапазоне адресов VPNClientAddressPool. В таком случае сетевой трафик не достигает Azure и остается в локальной сети.

- Если вы можете подключиться к виртуальной машине с помощью частного IP-адреса, но не имени компьютера, проверьте, правильно ли настроено имя DNS. Дополнительные сведения о том, как работает разрешение имен для виртуальных машин, см. в статье Разрешение имен для ВМ и экземпляров ролей.

- Убедитесь, что пакет конфигурации VPN-клиента был создан после указания IP-адресов DNS-сервера для виртуальной сети. Если вы обновили IP-адреса DNS-сервера, создайте и установите новый пакет конфигурации VPN-клиента.

Дополнительные сведения об устранении неполадок см. в статье Устранение неполадок с подключением к виртуальной машине Azure через удаленный рабочий стол.

Добавление и удаление доверенного корневого сертификата

Вы можете добавлять доверенные корневые сертификаты в Azure, а также удалять их из Azure. При удалении корневого сертификата клиенты, использующие сертификат, созданный из этого корневого сертификата, больше не смогут пройти проверку подлинности и подключиться. Чтобы эти клиенты снова могли проходить проверку подлинности и подключаться, необходимо установить новый сертификат клиента, созданный на основе корневого сертификата, который является доверенным для Azure.

Добавление доверенного корневого сертификата

Вы можете добавить до 20 CER-файлов доверенных корневых сертификатов в Azure с помощью того же процесса, который использовался для добавления первого доверенного корневого сертификата.

Удаление доверенного корневого сертификата

- В разделе Подключения типа "точка — сеть" страницы для виртуальной сети выберите Управление сертификатом.

- Выберите кнопку с многоточием рядом с сертификатом, который требуется удалить, а затем щелкните Удалить.

Отзыв сертификата клиента

При необходимости можно отозвать сертификат клиента. Список отзыва сертификатов позволяет выборочно запрещать подключение типа "точка-сеть" на основе отдельных сертификатов клиента. Этот метод отличается от удаления доверенного корневого сертификата. При удалении доверенного корневого сертификата (CER-файл) из Azure будет запрещен доступ для всех сертификатов клиента, созданных на основе отозванного корневого сертификата или подписанных им. Отзыв сертификата клиента, а не корневого сертификата, позволяет по-прежнему использовать другие сертификаты, созданные на основе корневого сертификата, для проверки подлинности подключения типа "точка — сеть".

Обычно корневой сертификат используется для управления доступом на уровнях группы или организации, а отозванный сертификат клиента — для точного контроля доступа для отдельных пользователей.

Вы можете отозвать сертификат клиента, добавив отпечаток в список отзыва.

- Получите отпечаток сертификата клиента. Дополнительные сведения см. в статье Практическое руководство. Извлечение отпечатка сертификата.

- Скопируйте данные в текстовый редактор и удалите все пробелы, чтобы предоставить отпечаток в виде непрерывной строки.

- Перейдите к VPN-подключению типа "точка — сеть", а затем выберите Управление сертификатом.

- Выберите Список отзыва, чтобы открыть страницу Список отзыва.

- На странице Отпечаток вставьте отпечаток сертификата в виде одной непрерывной текстовой строки без пробелов.

- Выберите Добавить в список, чтобы добавить отпечаток в список отзыва сертификатов (CRL).

После завершения обновления сертификат больше не может использоваться для подключения. Клиенты, пытающиеся подключиться с помощью этого сертификата, получат сообщение, что он недействителен.

Вопросы и ответы

Эти вопросы и ответы применимы к подключениям P2S, использующих классическую модель развертывания.

Какие клиентские операционные системы можно использовать для подключения типа "точка — сеть"?

Поддерживаются следующие клиентские операционные системы:

- Windows 7 (32-разрядная и 64-разрядная версии)

- Windows Server 2008 R2 (только 64-разрядная версия)

- Windows 8 (32-разрядная и 64-разрядная версии)

- Windows 8.1 (32-разрядная и 64-разрядная версии)

- Windows Server 2012 (только 64-разрядная версия)

- Windows Server 2012 R2 (только 64-разрядная версия)

- Windows 10

- Windows 11

Можно ли использовать для подключения "точка — сеть" любой VPN-клиент, поддерживающий SSTP?

№ Поддержка предоставляется только для перечисленных выше версий операционной системы Windows.

Сколько конечных точек VPN-клиента может существовать в конфигурации "точка — сеть"?

Количество конечных точек VPN-клиента зависит от номера SKU и протокола шлюза.

| VPN Шлюз Поколение |

SKU | Подключение "сеть — сеть" или "виртуальная сеть — виртуальная сеть" Туннели |

Подключение "точка — сеть" Подключения SSTP |

Подключение "точка — сеть" Подключения IKEv2/OpenVPN |

Агрегат Тест пропускной способности |

BGP | Избыточность между зонами | Поддерживаемая численность виртуальных машин в виртуальная сеть |

|---|---|---|---|---|---|---|---|---|

| Поколение1 | Базовая | Макс. 10 | Макс. 128 | Не поддерживается | 100 Мбит/с | Не поддерживается | No | 200 |

| Поколение1 | VpnGw1 | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит/с | Поддерживается | No | 450 |

| Поколение1 | VpnGw2 | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит/с | Поддерживается | No | 1300 |

| Поколение1 | VpnGw3 | Макс. 30 | Макс. 128 | Макс. 1000 | 1,25 Гбит/с | Поддерживается | No | 4000 |

| Поколение1 | VpnGw1AZ | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит/с | Поддерживается | Да | 1000 |

| Поколение1 | VpnGw2AZ | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит/с | Поддерживается | Да | 2000 |

| Поколение1 | VpnGw3AZ | Макс. 30 | Макс. 128 | Макс. 1000 | 1,25 Гбит/с | Поддерживается | Да | 5000 |

| Поколение2 | VpnGw2 | Макс. 30 | Макс. 128 | Макс. 500 | 1,25 Гбит/с | Поддерживается | No | 685 |

| Поколение2 | VpnGw3 | Макс. 30 | Макс. 128 | Макс. 1000 | 2,5 Гбит/с | Поддерживается | No | 2240 |

| Поколение2 | VpnGw4 | Макс. 100* | Макс. 128 | Макс. 5000 | 5 Гбит/с | Поддерживается | No | 5300 |

| Поколение2 | VpnGw5 | Макс. 100* | Макс. 128 | Макс. 10000 | 10 Гбит/с | Поддерживается | No | 6700 |

| Поколение2 | VpnGw2AZ | Макс. 30 | Макс. 128 | Макс. 500 | 1,25 Гбит/с | Поддерживается | Да | 2000 |

| Поколение2 | VpnGw3AZ | Макс. 30 | Макс. 128 | Макс. 1000 | 2,5 Гбит/с | Поддерживается | Да | 3300 |

| Поколение2 | VpnGw4AZ | Макс. 100* | Макс. 128 | Макс. 5000 | 5 Гбит/с | Поддерживается | Да | 4400 |

| Поколение2 | VpnGw5AZ | Макс. 100* | Макс. 128 | Макс. 10000 | 10 Гбит/с | Поддерживается | Да | 9000 |

Можно ли использовать собственный внутренний корневой ЦС PKI для подключения типа "точка — сеть"?

Да. Раньше поддерживались только самозаверяющие корневые сертификаты. Вы можете отправить до 20 корневых сертификатов.

Можно ли обходить прокси-серверы и брандмауэры с использованием конфигурации "точка — сеть"?

Да. Для туннелирования через брандмауэры используется протокол SSTP (Secure Socket Tunneling Protocol). Этот туннель отображается как HTTPS-подключение.

Если перезапустить клиентский компьютер, настроенный для типа "точка — сеть", vpn автоматически будет повторно подключаться?

По умолчанию клиентский компьютер не восстанавливает VPN-подключение автоматически.

Поддерживает ли подключение "точка — сеть" автоматическое повторное подключение и DDNS для VPN-клиентов?

№ В конфигурациях VPN "точка — сеть" в настоящее время не поддерживаются автоматическое повторное подключение и DDNS.

Могут ли сосуществовать в одной виртуальной сети конфигурации "сеть — сеть" и "точка — сеть"?

Да. Оба решения будут работать, если ваш шлюз использует тип VPN на основе маршрутов. В классической модели развертывания требуется динамический шлюз. Мы не поддерживаем подключения "точка — сеть" для VPN-шлюзов статической маршрутизации или шлюзов, использующих командлет -VpnType PolicyBased.

Можно ли настроить клиент типа "точка — сеть" для подключения к нескольким виртуальным сетям одновременно?

Да. Но виртуальные сети не могут иметь перекрывающиеся префиксы IP-адресов и диапазоны адресов "точка — сеть" не должны перекрываться между виртуальными сетями.

На какую пропускную способность можно рассчитывать в конфигурациях подключения "сеть — сеть" и "точка — сеть"?

Сложно поддерживать конкретную пропускную способность для туннелей VPN. IPsec и SSTP — это надежно зашифрованные протоколы VPN. Пропускная способность также зависит от задержки и пропускной способности между локальной сетью и Интернетом.

Следующие шаги

Установив подключение, можно добавить виртуальные машины в виртуальные сети. Дополнительные сведения о виртуальных машинах см. здесь.

Дополнительные сведения о сетях и виртуальных машинах см. в статье Виртуальные сети и виртуальные машины в Azure.

Дополнительные сведения см. в руководстве по устранению неполадок с подключением "точка — сеть" в Azure.