Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Ограничение скорости позволяет обнаруживать и блокировать ненормально высокий уровень трафика с любого IP-адреса сокета. С помощью Брандмауэра веб-приложения Azure в Azure Front Door можно устранить некоторые типы атак типа «отказ в обслуживании». Ограничение скорости также защищает вас от клиентов, которые были случайно неправильно настроены на отправку больших объемов запросов за короткий период времени.

IP-адрес сокета — это адрес клиента, который инициировал TCP-подключение к Azure Front Door. Как правило, IP-адрес сокета — это IP-адрес пользователя, но он также может быть IP-адресом прокси-сервера или другого устройства, которое находится между пользователем и Azure Front Door. Если у вас есть несколько клиентов, которые получают доступ к Azure Front Door с разных IP-адресов сокетов, к каждому из них применяются собственные ограничения скорости.

Настройка политики ограничения скорости

Ограничение скорости настраивается с помощью пользовательских правил WAF.

При настройке правила ограничения скорости указывается пороговое значение. Пороговое значение — это количество веб-запросов, разрешенных с каждого IP-адреса сокета в течение одной или пяти минут.

Кроме того, необходимо указать по крайней мере одно условие соответствия, которое сообщает Azure Front Door, когда следует активировать ограничение скорости. Вы можете настроить несколько предельных значений скорости, которые применяются к различным путям в приложении.

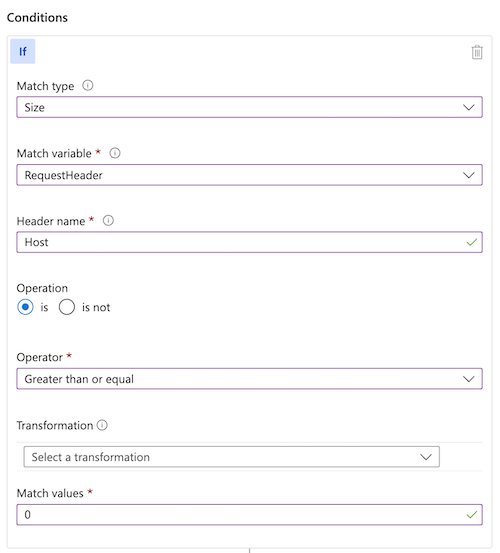

Если вам нужно применить правило ограничения скорости ко всем запросам, рассмотрите возможность использования условия соответствия, как показано в следующем примере:

Предыдущее условие match определяет все запросы с Host заголовком длиной больше 0. Так как все допустимые HTTP-запросы для Azure Front Door содержат заголовок Host , это условие соответствия приводит к сопоставлению всех HTTP-запросов.

Ограничения скорости и серверы Azure Front Door

Запросы от одного и того же клиента часто поступают на один и тот же сервер Azure Front Door. В этом случае вы увидите, что запросы блокируются, как только будет достигнут лимит скорости для каждого из IP-адресов клиента.

Возможно, что запросы от одного и того же клиента могут поступать на другой сервер Azure Front Door, который еще не обновил счетчики ограничения скорости. Например, клиент может открывать новое TCP-подключение для каждого запроса, и каждое TCP-подключение может быть направлено на другой сервер Azure Front Door.

Если пороговое значение достаточно низкое, первый запрос к новому серверу Azure Front Door может пройти проверку ограничения скорости. Таким образом, при низком пороге (например, менее 200 запросов в минуту) вы можете увидеть, что некоторые запросы превышают пороговое значение.

Несколько соображений, которые следует учитывать при определении пороговых значений и временных окон для ограничения скорости:

- Больший размер окна с наименьшим допустимым пороговым значением количества запросов является наиболее эффективной конфигурацией для предотвращения DDoS-атак. Эта конфигурация более эффективна, так как когда злоумышленник достигает порогового значения, он блокируется на оставшуюся часть окна ограничения скорости. Таким образом, если злоумышленник заблокирован в течение первых 30 секунд минутного окна, он будет ограничен только в течение оставшихся 30 секунд. Если злоумышленник заблокирован в первую минуту пятиминутного окна, его скорость будет ограничена в течение оставшихся четырех минут.

- Установка больших размеров временного окна (например, пять минут вместо одной минуты) и более высоких пороговых значений (например, 200 вместо 100) обычно обеспечивает более точное соблюдение границ ограничения скорости, чем использование меньших размеров временного окна и более низких пороговых значений.

- Ограничение скорости WAF Azure Front Door действует в течение фиксированного периода времени. Как только пороговое значение ограничения скорости нарушается, весь трафик, соответствующий этому правилу ограничения скорости, блокируется на оставшуюся часть фиксированного окна.