Брандмауэр веб-приложений Azure в сети доставки содержимого Azure от Майкрософт

Брандмауэр веб-приложения Azure (WAF) в сети доставки содержимого Azure (CDN) от Майкрософт обеспечивает централизованную защиту веб-содержимого. WAF защищает веб-службы от распространенных эксплойтов и уязвимостей. Он обеспечивает высокую доступность службы для пользователей и помогает отвечать требованиям соответствия.

Внимание

Azure WAF в Azure CDN из предварительной версии Майкрософт больше не принимает новых клиентов. Вместо этого клиентам рекомендуется использовать Azure WAF в Azure Front Door . Существующие клиенты WAF CDN предоставляются с предварительным соглашением об уровне обслуживания. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены. См. дополнительные условия использования для предварительных версий Microsoft Azure.

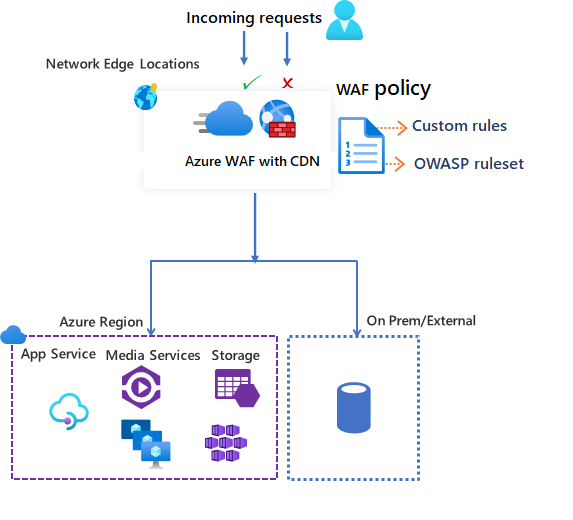

WAF в Azure CDN — это глобальное и централизованное решение. Он разворачивается в граничных расположениях сети Azure по всему миру. WAF останавливает вредоносные атаки вблизи их источников, до того как они достигнут ваших устройств. Вы получаете глобальную защиту в большом масштабе, не жертвуя производительностью.

Политика WAF легко связывается с любой конечной точкой CDN в вашей подписке. Новые правила можно развернуть в течение нескольких минут, что позволяет быстро реагировать на изменения моделей угроз.

Политика и правила WAF

Вы можете настроить политику WAF и связать ее с любым числом конечных точек CDN в целях защиты. Политика WAF состоит из правил безопасности двух типов:

настраиваемые правила, которые вы можете создать самостоятельно;

управляемые наборы правил, которые являются коллекцией предварительно настроенных правил, управляемых Azure.

Если используются правила обоих типов, то настраиваемые правила обрабатываются раньше, чем правила из управляемого службой набора правил. Каждое правило определяет условие соответствия, приоритет и действие. Поддерживаются типы действий: ALLOW, BLOCK, LOG и REDIRECT. Вы можете создать полностью настраиваемую политику в соответствии с индивидуальными требованиями к защите приложения, комбинируя управляемые и пользовательские правила.

Правила в рамках политики обрабатываются в приоритетном порядке. Приоритет — это уникальное число, определяющее порядок обработки правил. Чем меньше это число, тем выше приоритет правила, то есть оно будет обработано раньше правил с более высоким значением. Когда обнаруживается подходящее правило, к запросу применяется действие, определенное в этом правиле. После обработки обнаруженного соответствия правила с более низким приоритетом не обрабатываются.

Веб-приложение на платформе Azure CDN может иметь только одну связанную политику WAF в любой момент времени. Но вы можете использовать конечную точку CDN и без политик WAF. Если политика WAF присутствует, она реплицируется во все наши граничные расположения, чтобы применять согласованные политики безопасности по всему миру.

Режимы WAF

Для политики WAF можно настроить один из следующих двух режимов работы.

Режим обнаружения. При запуске в режиме обнаружения WAF не выполняет никаких других действий, кроме мониторов и журналов запроса и соответствующего правила WAF в журналы WAF. Для CDN можно включить ведение журнала диагностики. При использовании портала перейдите к разделу Диагностика.

Режим предотвращения. В режиме предотвращения WAF принимает указанное действие, если запрос соответствует правилу. Правила с более низким приоритетом не оцениваются, если найдено совпадение. Все запросы, для которых обнаружены совпадающие правила, также регистрируются в журналах WAF.

Действия WAF

Вы можете выбрать одно из следующих действий для применения к запросу, который соответствует условиям правила:

- Разрешить: запрос передается через WAF и пересылается в серверную часть. Никакие правила с более низким приоритетом не могут блокировать такой запрос.

- Блокировать: запрос блокируется, а WAF отправляет клиенту ответ, не перенаправляя запрос в серверную часть.

- Log. Запрос сохраняется в журналах WAF, и WAF продолжает анализ правил с более низким приоритетом.

- Перенаправление: WAF перенаправляет запрос на указанный универсальный код ресурса (URI). Этот URI задается в параметре уровня политики. После настройки URI на него передаются все запросы, которые соответствуют правилам с действием Redirect.

Правила WAF

Политика WAF состоит из правил безопасности двух типов:

- настраиваемые правила: правила, которые можно создать самостоятельно.

- наборы управляемых правил: управляемый предварительно настроенный набор правил Azure, который можно включить.

Настраиваемые правила

Настраиваемые правила могут включать правила сопоставления и правила управления частотой.

Вы можете настроить следующие правила сопоставления:

Списки разрешенных и запрещенных IP-адресов. Вы можете управлять доступом к веб-приложениям на основе списка или диапазонов IP-адресов клиентов. Поддерживаются типы адресов IPv4 и IPv6. Правила списка IP-адресов используют IP-адрес RemoteAddress, содержащийся в заголовке запроса X-Forwarded-For, а не SocketAddress, который отображает WAF. Списки IP-адресов можно настроить для блокировки или разрешения запросов, в которых IP-адрес RemoteAddress соответствует IP-адресу в списке. Если у вас есть требование заблокировать запрос на исходный IP-адрес, который отображает WAF, например адрес прокси-сервера, если пользователь находится за прокси-сервером, следует использовать стандартные или премиум-уровни Azure Front Door. Дополнительные сведения см. в разделе "Настройка правила ограничения IP-адресов" с помощью Брандмауэр веб-приложений для Azure Front Door.

Управление доступом на основе географических регионов: вы можете управлять доступом к веб-приложениям на основе кода страны, связанного с IP-адресом клиента.

Управление доступом на основе параметров HTTP: можно использовать правила для строковых совпадений в параметрах запроса HTTP/HTTPS. Например, строках запроса, аргументах POST, URI запроса, Заголовке запроса и Тексте запроса.

Управление доступом на основе метода запроса. Вы определяете правила по методам HTTP-запросов. Например, GET, PUT или HEAD.

Ограничение размера: можно использовать правила длины определенных частей запроса, таких как строка запроса, URI или текст запроса.

Правило управления скоростью ограничивает аномально интенсивный трафик с любого из IP-адресов клиента.

- Правила ограничения скорости: можно настроить пороговое значение для количества веб-запросов, разрешенных из IP-адреса клиента в течение одной минуты. Это правило отличается от пользовательского правила разрешения или блокировки на основе списка IP-адресов, которое разрешает или блокирует все запросы с определенного IP-адреса клиента. Ограничения частоты можно сочетать с дополнительными условиями соответствия, например с параметром запроса HTTP(S), чтобы более точно управлять частотой.

Управляемые Azure наборы правил

Наборы правил, управляемые Azure, позволяют легко развернуть защиту от типичного набора угроз безопасности. Так как Azure управляет этими наборами правил, правила обновляются при необходимости для защиты от новых подписей атак. Стандартный набор правил, управляемый Azure, содержит правила для защиты от следующих категорий угроз:

- Межсайтовые сценарии

- Атаки Java.

- Включение локальных файлов

- Атака путем внедрения кода PHP.

- Удаленное выполнение команд.

- Включение удаленных файлов

- Фиксация сеансов

- Защита от внедрения кода SQL.

- Атаки через протоколы

Номер версии набора правил по умолчанию увеличивается при каждом добавлении сигнатур атак в набор правил. Стандартный набор правил по умолчанию включен в режиме обнаружения во всех политиках WAF. Вы можете отключить или включить отдельные правила в стандартном наборе правил в соответствии с требованиями приложения. Можно также настроить действия (ALLOW, BLOCK, REDIRECT, LOG) для каждого правила. По умолчанию для стандартного управляемого набора правил используется действие блокировки.

Пользовательские правила всегда применяются до оценки правил в стандартном наборе правил. Соответствующее действие правила применяется, если запрос соответствует пользовательскому правилу. Запрос будет либо заблокирован, либо передан на сервер. Никакие другие пользовательские правила или правила из стандартного набора правил не обрабатываются. Вы можете также удалить стандартный набор правил из политик WAF.

Настройка

Правила WAF любого типа можно настроить и развернуть с помощью портала Azure, интерфейсов REST API, шаблонов Azure Resource Manager и Azure PowerShell.

Наблюдение

Функции мониторинга WAF в CDN интегрированы с Azure Monitor, что позволяет удобно отслеживать оповещения и изменения в характере трафика.