Управление административным доступом

Microsoft Defender для облака Приложения поддерживают управление доступом на основе ролей. В этой статье приведены инструкции по настройке доступа к Defender для облака приложениям для администраторов. Дополнительные сведения о назначении ролей администратора см. в статьях по идентификатору Microsoft Entra и Microsoft 365.

Роли Microsoft 365 и Microsoft Entra с доступом к приложениям Defender для облака

Примечание.

- Роли Microsoft 365 и Microsoft Entra не перечислены на странице доступа администратора Defender для облака Apps Manage. Чтобы назначить роли в Идентификаторе Microsoft 365 или Microsoft Entra, перейдите к соответствующим параметрам RBAC для этой службы.

- Defender для облака Приложения используют идентификатор Microsoft Entra для определения параметра времени ожидания бездействия пользователя на уровне каталога. Если пользователь настроен в идентификаторе Microsoft Entra, чтобы никогда не выходить при неактивном режиме, то тот же параметр также будет применяться в Defender для облака Приложениях.

По умолчанию следующие роли администратора идентификатора Microsoft 365 и Microsoft Entra ID имеют доступ к Defender для облака Приложениям:

Глобальный администратор и администратор безопасности. Администраторы с полным доступом имеют полные разрешения в Defender для облака приложениях. Они могут добавлять администраторов, добавлять политики и параметры, отправлять журналы и выполнять действия управления, получать доступ к агентам SIEM и управлять ими.

Администратор Cloud App Security: разрешает полный доступ и разрешения в Defender для облака Apps. Эта роль предоставляет полные разрешения для Defender для облака приложений, таких как роль глобального администратора Microsoft Entra ID. Однако эта роль ограничена Defender для облака приложениями и не предоставляет полные разрешения для других продуктов безопасности Майкрософт.

Администратор соответствия требованиям. Имеет разрешения только на чтение и может управлять оповещениями. Не удается получить доступ к рекомендациям по безопасности для облачных платформ. Может создавать и изменять политики файлов, разрешать действия системы управления файлами и просматривать все встроенные отчеты в разделе "Управление данными".

Администратор данных соответствия требованиям. Имеет разрешения только для чтения, может создавать и изменять политики файлов, разрешать действия управления файлами и просматривать все отчеты об обнаружении. Не удается получить доступ к рекомендациям по безопасности для облачных платформ.

Оператор безопасности: имеет разрешения только для чтения и может управлять оповещениями. Эти администраторы ограничены выполнением следующих действий:

- Создавать новые политики и изменять существующие

- Выполнять любые действия управления

- Передавать журналы обнаружения

- Блокировать или утверждать сторонние приложения

- Открывать и просматривать страницу параметров диапазона IP-адресов

- Доступ к страницам системных параметров и их просмотр

- Открывать и просматривать параметры обнаружения

- Открывать и просматривать страницу соединителей приложения

- Открывать и просматривать журнал управления

- Открывать и просматривать страницу управления отчетами о снимках

Средство чтения безопасности: имеет разрешения только для чтения и может создавать маркеры доступа к API. Эти администраторы ограничены выполнением следующих действий:

- Создавать новые политики и изменять существующие

- Выполнять любые действия управления

- Передавать журналы обнаружения

- Блокировать или утверждать сторонние приложения

- Открывать и просматривать страницу параметров диапазона IP-адресов

- Доступ к страницам системных параметров и их просмотр

- Открывать и просматривать параметры обнаружения

- Открывать и просматривать страницу соединителей приложения

- Открывать и просматривать журнал управления

- Открывать и просматривать страницу управления отчетами о снимках

Глобальный читатель: имеет полный доступ только для чтения ко всем аспектам Defender для облака приложениям. Не удается изменить параметры или выполнить какие-либо действия.

Примечание.

Функции управления приложениями управляются только ролями идентификатора Microsoft Entra. Дополнительные сведения см. в разделе "Роли управления приложениями".

Роли и разрешения

| Разрешения | глобальный администратор. | администратор безопасности; | Администратор соответствия | Администратор данных соответствия требованиям | Оператор безопасности | Читатель сведений о безопасности | Глобальный читатель | Администратор PBI | Администратор Cloud App Security |

|---|---|---|---|---|---|---|---|---|---|

| Чтение предупреждений | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Управление оповещениями | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Чтение приложений OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Выполнение действий приложения OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Доступ к обнаруженным приложениям, каталогу облачных приложений и другим данным об обнаружении облака | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Настройка соединителей API | ✔ | ✔ | ✔ | ✔ | |||||

| Выполнение действий по обнаружению облака | ✔ | ✔ | ✔ | ||||||

| Доступ к данным и политикам файлов | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Выполнение действий с файлами | ✔ | ✔ | ✔ | ✔ | |||||

| Журнал управления доступом | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Выполнение действий журнала управления | ✔ | ✔ | ✔ | ✔ | |||||

| Доступ к журналу управления обнаружением с областью действия | ✔ | ✔ | ✔ | ||||||

| Политики чтения | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Выполнение всех действий политики | ✔ | ✔ | ✔ | ✔ | |||||

| Выполнение действий политики файлов | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Выполнение действий политики OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Просмотр доступа администратора | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Управление администраторами и конфиденциальностью действий | ✔ | ✔ | ✔ |

Встроенные роли администратора в приложениях Defender для облака

Следующие определенные роли администратора можно настроить на портале Microsoft Defender в области "Роли облачных > приложений>":

Глобальный администратор: имеет полный доступ, аналогичный роли глобального администратора Microsoft Entra, но только к Defender для облака приложениям.

Администратор соответствия требованиям. Предоставляет те же разрешения, что и роль администратора соответствия требованиям Майкрософт, но только для Defender для облака приложений.

Средство чтения безопасности: предоставляет те же разрешения, что и роль читателя безопасности Microsoft Entra, но только для Defender для облака приложений.

Оператор безопасности: предоставляет те же разрешения, что и роль оператора Безопасности Microsoft Entra, но только для Defender для облака Apps.

Администратор приложения или экземпляра: имеет полные или доступные только для чтения разрешения для всех данных в Defender для облака Apps, которые рассматриваются исключительно с конкретным приложением или экземпляром выбранного приложения. Например, вы предоставили администратору разрешение на доступ к экземпляру приложения Box для стран Европы. Он будет видеть только данные этого экземпляра (файлы, действия, политики или оповещения):

- страница действий — доступ только к действиям, связанным с конкретным приложением;

- Оповещения — только оповещения, относящиеся к конкретному приложению. В некоторых случаях данные оповещений, связанные с другим приложением, если данные коррелируются с конкретным приложением. Видимость оповещений, связанных с другим приложением, ограничена, и для получения дополнительных сведений нет доступа к детализации.

- Политики. Может просматривать все политики и, если назначены полные разрешения, могут изменять или создавать только политики, которые имеют дело исключительно с приложением или экземпляром.

- страница учетных записей — доступ только к учетным записям для определенного приложения или экземпляра;

- разрешения приложений — доступ только к разрешениям для определенного приложения или экземпляра;

- страница файлов — доступ только к файлам из определенного приложения или экземпляра;

- функция управления настройками условного доступа для приложений — нет разрешений;

- действия Cloud Discovery — нет разрешений;

- Расширения безопасности— только разрешения для маркера API с разрешениями пользователя

- действия системы управления — только для определенного приложения или экземпляра.

- Рекомендации по безопасности для облачных платформ— нет разрешений

- Диапазоны IP-адресов — нет разрешений

Администратор группы пользователей: имеет полные или доступные только для чтения разрешения на все данные в Defender для облака Приложениях, которые имеют исключительно определенные группы, назначенные им. Например, если вы назначаете администратору разрешения администратора группы "Германия - все пользователи", администратор может просматривать и изменять сведения в Defender для облака Приложения только для этой группы пользователей. Администратор группы пользователей имеет следующий доступ:

страница действий — доступ только к действиям, связанным с пользователями в группе;

Оповещения — только оповещения, относящиеся к пользователям в группе. В некоторых случаях данные оповещений, связанные с другим пользователем, если данные коррелируются с пользователями в группе. Видимость оповещений, связанных с другими пользователями, ограничена, и для получения дополнительных сведений нет доступа к детализации.

Политики. Может просматривать все политики и, если назначены полные разрешения, могут изменять или создавать только политики, которые имеют дело исключительно с пользователями в группе

страница учетных записей — доступ только к учетным записям для определенных пользователей в группе;

разрешения приложения — нет разрешений;

страница файлов — нет разрешений;

функция управления настройками условного доступа для приложений — нет разрешений;

действия Cloud Discovery — нет разрешений;

Расширения безопасности— только разрешения для маркера API с пользователями в группе

действия системы управления — только для определенных пользователей в группе.

Рекомендации по безопасности для облачных платформ— нет разрешений

Диапазоны IP-адресов — нет разрешений

Примечание.

- Чтобы назначить группы администраторам групп пользователей, необходимо сначала импортировать группы пользователей из подключенных приложений.

- Разрешения администраторов групп пользователей можно назначать только импортированным группам Microsoft Entra.

Глобальный администратор Cloud Discovery: имеет разрешение на просмотр и изменение всех параметров и данных Cloud Discovery. Администратор глобального обнаружения имеет следующий доступ:

- Параметры

- Системные параметры — только просмотр.

- Параметры Cloud Discovery — просмотр и изменение всех параметров (разрешения анонимизации зависит от того, была ли она разрешена при назначении ролей).

- Действия Cloud Discovery — полный набор разрешений.

- Оповещения — просмотр оповещений и управление ими, связанных только с соответствующим отчетом Cloud Discovery

- Политики — возможность просматривать все политики и изменять или создавать только политики Cloud Discovery.

- Страница действий — нет разрешений.

- Страница учетных записей — нет разрешений.

- разрешения приложения — нет разрешений;

- страница файлов — нет разрешений;

- функция управления настройками условного доступа для приложений — нет разрешений;

- Расширения безопасности— создание и удаление собственных маркеров API

- Действия управления — только связанные с Cloud Discovery.

- Рекомендации по безопасности для облачных платформ— нет разрешений

- Диапазоны IP-адресов — нет разрешений

- Параметры

Администратор отчета Cloud Discovery:

- Параметры

- Системные параметры — только просмотр.

- Параметры Cloud Discovery. Просмотр всех (разрешения анонимизации зависят от того, разрешено ли оно во время назначения ролей)

- Действие Cloud Discovery — только разрешения на чтение

- Оповещения — просмотр только оповещений, связанных с соответствующим отчетом Cloud Discovery

- Политики— могут просматривать все политики и создавать только политики Cloud Discovery без возможности управления приложением (тегами, санкционированием и несанкционированным доступом).

- Страница действий — нет разрешений.

- Страница учетных записей — нет разрешений.

- разрешения приложения — нет разрешений;

- страница файлов — нет разрешений;

- функция управления настройками условного доступа для приложений — нет разрешений;

- Расширения безопасности— создание и удаление собственных маркеров API

- Действия по управлению — просмотр только действий, связанных с соответствующим отчетом Cloud Discovery

- Рекомендации по безопасности для облачных платформ— нет разрешений

- Диапазоны IP-адресов — нет разрешений

- Параметры

Примечание.

Встроенные роли администратора приложений Defender для облака предоставляют разрешения доступа только для Defender для облака Приложений.

Переопределение разрешений администратора

Если вы хотите переопределить разрешение администратора с идентификатора Microsoft Entra или Microsoft 365, вы можете сделать это вручную, добавив пользователя в Defender для облака Приложения и назначив разрешения пользователя. Например, если вы хотите назначить Стефани, который является читателем безопасности в идентификаторе Microsoft Entra, чтобы иметь полный доступ в приложениях Defender для облака, вы можете добавить ее вручную для Defender для облака Apps и назначить ей полный доступ для переопределения ее роли и разрешить ей необходимые разрешения в Defender для облака Apps. Обратите внимание, что невозможно переопределить роли Microsoft Entra, предоставляющие полный доступ (глобальный администратор, администратор безопасности и администратор Cloud App Security).

Добавление дополнительных администраторов

Вы можете добавить дополнительных администраторов в Defender для облака Приложения, не добавляя пользователей в административные роли Microsoft Entra. Чтобы добавить администраторов, выполните приведенные ниже действия.

Внимание

- Доступ к странице "Управление доступом администратора" доступен членам глобальных администраторов, администраторов безопасности, администраторов соответствия требованиям, администраторов данных соответствия, операторов безопасности, читателей безопасности и групп глобальных читателей.

- Только глобальные администраторы Майкрософт или администраторы безопасности могут изменять страницу "Управление доступом администратора" и предоставлять другим пользователям доступ к Defender для облака приложениям.

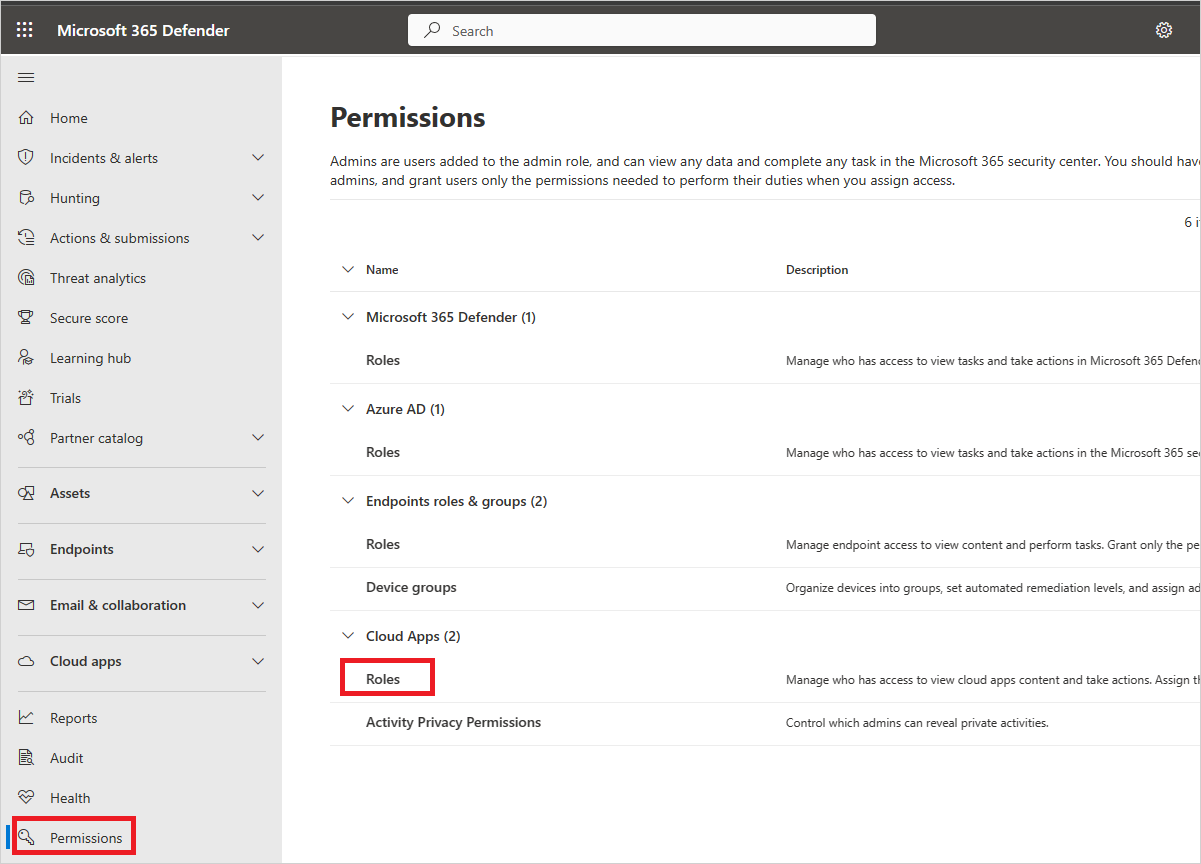

На портале Microsoft Defender в меню слева выберите "Разрешения".

В разделе "Облачные приложения" выберите роли.

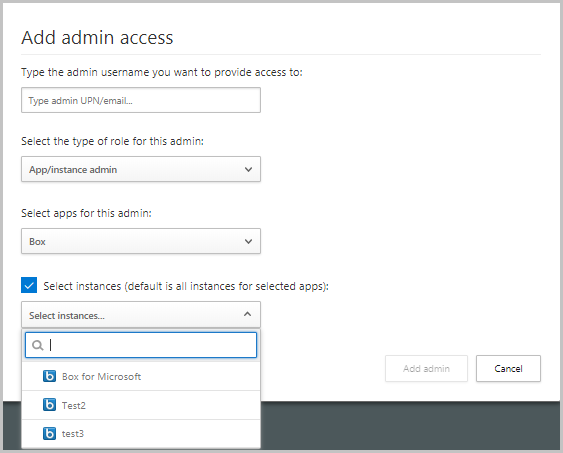

Нажмите кнопку +Добавить пользователя, чтобы добавить администраторов, которым должен быть доступ к Defender для облака приложениям. Укажите адрес электронной почты пользователя из вашей организации.

Примечание.

Если вы хотите добавить внешних поставщиков управляемых служб безопасности (MSSPs) в качестве администраторов для приложений Defender для облака, убедитесь, что вы сначала пригласите их в качестве гостя в вашу организацию.

Затем выберите раскрывающийся список, чтобы задать тип роли администратора, глобального администратора, читателя безопасности, администратора соответствия требованиям, администратора приложения или экземпляра, администратора группы пользователей, глобального администратора Cloud Discovery или администратора отчета Cloud Discovery. Если выбрать администратора приложения или экземпляра, выберите приложение и экземпляр, для которых администратор должен иметь разрешения.

Примечание.

Все администраторы, права доступа которых ограничены, при обращении к странице с ограниченным доступом или попытке выполнить запрещенное действие получат сообщение о том, что у них нет разрешения на выполнение таких действий.

Выберите " Добавить администратора".

Приглашение внешних администраторов

Defender для облака Приложения позволяют приглашать внешних администраторов (MSSPs) в качестве администраторов Defender для облака службы приложений вашей организации (MSSP). Чтобы добавить MSSPs, убедитесь, что приложения Defender для облака включены в клиенте MSSPs, а затем добавьте их в качестве пользователей совместной работы Microsoft Entra B2B в портал Azure клиентов MSSPs. После добавления MSSPs можно настроить как администраторов и назначить любую из ролей, доступных в Defender для облака Приложениях.

Добавление MSSPs в службу приложений Defender для облака клиентов MSSP

- Добавьте MSSPs в качестве гостя в каталог клиента MSSP, выполнив действия, описанные в разделе "Добавление гостевых пользователей в каталог".

- Добавьте MSSPs и назначьте роль администратора на портале приложений для клиентов MSSP Defender для облака, выполнив действия, описанные в разделе "Добавление дополнительных администраторов". Укажите тот же внешний адрес электронной почты, который используется при добавлении их в каталог клиентов MSSP.

Доступ для MSSPs к службе приложений Defender для облака клиентов MSSP

По умолчанию MSSPs обращается к клиенту Defender для облака Apps с помощью следующего URL-адреса: https://security.microsoft.com

Однако MSSPs потребуется получить доступ к порталу Microsoft Defender клиента MSSP, используя URL-адрес для конкретного клиента в следующем формате: https://security.microsoft.com/?tid=<tenant_id>

MSSPs может использовать следующие действия, чтобы получить идентификатор клиента клиентского портала MSSP, а затем использовать идентификатор для доступа к URL-адресу для конкретного клиента:

В качестве MSSP войдите в идентификатор Microsoft Entra с помощью учетных данных.

Переключите каталог на клиент клиента MSSP.

Выберите свойства идентификатора>Microsoft Entra. Идентификатор клиента MSSP можно найти в поле идентификатора клиента клиента MSSP.

Перейдите на портал клиента MSSP, заменив

customer_tenant_idзначение в следующем URL-адресе:https://security.microsoft.com/?tid=<tenant_id>

Аудит действий администратора

Defender для облака Приложения позволяют экспортировать журнал действий входа администратора и аудит представлений конкретного пользователя или оповещений, выполняемых в рамках исследования.

Чтобы экспортировать журнал, выполните следующие действия.

На портале Microsoft Defender в меню слева выберите "Разрешения".

В разделе "Облачные приложения" выберите роли.

На странице "Роли администратора" в правом верхнем углу выберите "Экспорт действий администратора".

Укажите требуемый диапазон времени.

Выберите Экспорт.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по