Развертывание управления условным доступом для любого веб-приложения с помощью PingOne в качестве поставщика удостоверений (IdP)

Вы можете настроить элементы управления сеансами в приложениях Microsoft Defender для облака для работы с любым веб-приложением и любым поставщиком удостоверений, отличных от Майкрософт. В этой статье описывается маршрутизация сеансов приложений из PingOne в Defender для облака Приложения для элементов управления сеансами в режиме реального времени.

В этой статье мы будем использовать приложение Salesforce в качестве примера веб-приложения, настроенного для использования элементов управления сеансами Defender для облака Apps. Чтобы настроить другие приложения, выполните те же действия в соответствии с их требованиями.

Необходимые компоненты

У вашей организации должны быть следующие лицензии для использования управления приложениями условного доступа:

- Соответствующая лицензия PingOne (необходимая для единого входа)

- Microsoft Defender для облачных приложений

Существующая конфигурация единого входа PingOne для приложения с помощью протокола проверки подлинности SAML 2.0

Настройка элементов управления сеансами для приложения с помощью PingOne в качестве поставщика удостоверений

Выполните следующие действия, чтобы маршрутизировать сеансы веб-приложения из PingOne в Defender для облака Apps. Инструкции по настройке Microsoft Entra см. в разделе "Подключение" и развертывание управления приложениями условного доступа для пользовательских приложений с помощью идентификатора Microsoft Entra.

Примечание.

Вы можете настроить сведения о едином входе приложения SAML, предоставляемые PingOne, с помощью одного из следующих методов:

- Вариант 1. Отправка файла метаданных SAML приложения.

- Вариант 2. Предоставление данных SAML приложения вручную.

В следующих шагах мы будем использовать вариант 2.

Шаг 1. Получение параметров единого входа приложения SAML

Шаг 2. Настройка приложений Defender для облака с помощью сведений SAML приложения

Шаг 3. Создание пользовательского приложения в PingOne

Шаг 4. Настройка приложений Defender для облака с помощью сведений о приложении PingOne

Шаг 5. Завершение пользовательского приложения в PingOne

Шаг 6. Получение изменений приложения в приложениях Defender для облака

Шаг 7. Завершение изменений приложения

Шаг 8. Завершение настройки в приложениях Defender для облака

Шаг 1. Получение параметров единого входа приложения SAML

В Salesforce перейдите к параметру Setup> Параметры> Identity>Single Sign-On Параметры.

В разделе "Единый вход" Параметры выберите имя существующей конфигурации SAML 2.0.

На странице параметров единого входа SAML запишите URL-адрес входа Salesforce. Оно потребуется позже.

Примечание.

Если приложение предоставляет сертификат SAML, скачайте файл сертификата.

Шаг 2. Настройка приложений Defender для облака с помощью сведений SAML приложения

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения".

В разделе Подключение приложения выберите приложения "Управление приложениями условного доступа".

Нажмите кнопку +Добавить и в всплывающем окне выберите приложение, которое нужно развернуть, а затем нажмите кнопку "Пуск".

На странице APP INFORMATION выберите "Заполнить данные вручную" в URL-адресе службы потребителей утверждений введите URL-адрес входа Salesforce, который вы указали ранее, а затем нажмите кнопку "Далее".

Примечание.

Если приложение предоставляет сертификат SAML, выберите "Использовать <app_name> сертификат SAML" и отправьте файл сертификата.

Шаг 3. Создание пользовательского приложения в PingOne

Прежде чем продолжить, выполните следующие действия, чтобы получить сведения из существующего приложения Salesforce.

В PingOne измените существующее приложение Salesforce.

На странице сопоставления атрибутов единого входа запишите атрибут и значение SAML_SUBJECT, а затем скачайте файлы метаданных сертификата подписи и SAML.

Откройте файл метаданных SAML и запишите расположение PingOne SingleSignOnService. Оно потребуется позже.

На странице "Доступ к группе" запишите назначенные группы.

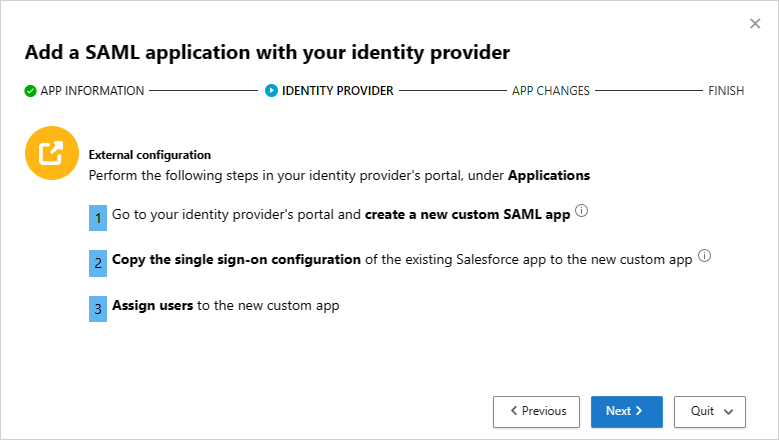

Затем используйте инструкции из приложения SAML со страницей поставщика удостоверений, чтобы настроить пользовательское приложение на портале поставщика удостоверений.

Примечание.

Настройка настраиваемого приложения позволяет тестировать существующее приложение с помощью элементов управления доступом и сеансом, не изменяя текущее поведение вашей организации.

Создайте новое приложение SAML.

На странице сведений о приложении заполните форму и нажмите кнопку "Перейти к следующему шагу".

Совет

Используйте имя приложения, которое поможет вам различать пользовательское приложение и существующее приложение Salesforce.

На странице "Конфигурация приложения" выполните указанные ниже действия и нажмите кнопку "Перейти к следующему шагу".

- В поле "Служба потребителей утверждений" (ACS) введите URL-адрес входа Salesforce, который вы указали ранее.

- В поле "Идентификатор сущности" введите уникальный идентификатор, начинающийся с

https://. Убедитесь, что это отличается от конфигурации приложения Salesforce PingOne. - Запишите идентификатор сущности. Оно потребуется позже.

На странице сопоставления атрибутов единого входа добавьте существующий атрибут SAML_SUBJECT приложения Salesforce и значение, которое вы указали ранее, а затем нажмите кнопку "Перейти к следующему шагу".

На странице "Доступ к группе" добавьте существующие группы приложений Salesforce, которые вы указали ранее, и завершите настройку.

Шаг 4. Настройка приложений Defender для облака с помощью сведений о приложении PingOne

Вернитесь на страницу поставщика удостоверений приложений Defender для облака нажмите кнопку "Далее".

На следующей странице нажмите кнопку "Заполнить данные" вручную, выполните указанные ниже действия и нажмите кнопку "Далее".

- В поле URL-адрес службы потребителей утверждений введите URL-адрес входа Salesforce, который вы указали ранее.

- Выберите " Отправить сертификат SAML поставщика удостоверений" и отправьте скачанный ранее файл сертификата.

На следующей странице запишите следующие сведения и нажмите кнопку "Далее". Позже вам потребуется информация.

- URL-адрес единого входа Defender для облака Apps

- атрибуты и значения приложений Defender для облака

Шаг 5. Завершение пользовательского приложения в PingOne

В PingOne найдите и измените пользовательское приложение Salesforce.

В поле "Служба потребителей утверждений" замените URL-адрес URL-адресом единого входа Defender для облака Apps, который вы указали ранее, а затем нажмите кнопку "Далее".

Добавьте атрибуты и значения Defender для облака Apps, которые вы указали ранее в свойства приложения.

Сохраните свои настройки.

Шаг 6. Получение изменений приложения в приложениях Defender для облака

Вернитесь на страницу изменений приложения Defender для облака приложения, сделайте следующее, но не нажимайте кнопку "Готово". Позже вам потребуется информация.

- Скопируйте URL-адрес единого входа Defender для облака Apps SAML

- Скачивание сертификата SAML для приложений Defender для облака

Шаг 7. Завершение изменений приложения

В Salesforce перейдите к параметру Setup> Параметры> Identity>Single Sign-On Параметры и выполните следующие действия.

Рекомендуется создать резервную копию текущих параметров.

Замените значение поля URL-адреса входа поставщика удостоверений на URL-адрес единого входа Defender для облака Apps SAML, который вы указали ранее.

Отправьте сертификат SAML Defender для облака Apps, скачанный ранее.

Замените значение поля "Идентификатор сущности" на идентификатор пользовательской сущности приложения PingOne, который вы указали ранее.

Выберите Сохранить.

Примечание.

Сертификат SAML Defender для облака Apps действителен в течение одного года. После истечения срока действия нового сертификата потребуется создать.

Шаг 8. Завершение настройки в приложениях Defender для облака

- Вернитесь на страницу изменений приложения Defender для облака приложений, нажмите кнопку "Готово". После завершения работы мастера все связанные запросы на вход в это приложение будут перенаправлены с помощью управления условным доступом к приложениям.

Следующие шаги

См. также

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.