Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Как Microsoft веб-службы использовать ведение журнала аудита?

Microsoft веб-службы использовать ведение журнала аудита для обнаружения несанкционированных действий и обеспечения ответственности персонала Майкрософт. Журналы аудита фиксируют сведения об изменениях конфигурации системы и событиях доступа, с подробными сведениями, чтобы определить, кто несет ответственность за действие, когда и где произошло действие, а также каковы были результаты действия. Автоматический анализ журналов поддерживает обнаружение подозрительного поведения практически в режиме реального времени. Потенциальные инциденты перенаследуются соответствующей группе реагирования майкрософт по безопасности для дальнейшего изучения.

Ведение журнала внутреннего аудита Microsoft веб-службы фиксирует данные журнала из различных источников, например:

- Журналы событий

- Журналы AppLocker

- Данные о производительности

- Данные System Center

- Записи сведений о вызовах

- Качество данных о взаимодействии

- Журналы веб-сервера IIS

- журналы SQL Server

- Данные системного журнала

- Журналы аудита безопасности

Как microsoft веб-службы централизация журналов аудита и создание отчетов по этим журналам?

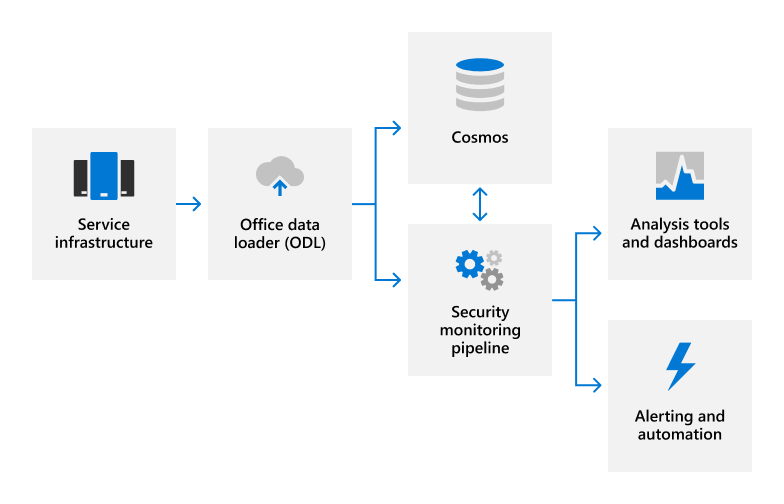

Многие типы данных журналов отправляются с серверов Майкрософт в собственное решение для мониторинга безопасности для анализа практически в реальном времени (NRT) и внутренней службы вычислений больших данных (Cosmos) или Azure Data Explorer (Kusto) для долгосрочного хранения. Эта передача данных выполняется через подключение TLS, проверенное FIPS 140-2 на утвержденных портах и протоколах с помощью средств автоматического управления журналами.

Журналы обрабатываются в NRT с помощью методов на основе правил, статистических и машинного обучения для обнаружения показателей производительности системы и потенциальных событий безопасности. Модели машинного обучения используют входящие и исторические данные журналов, хранящиеся в Cosmos или Kusto, для постоянного улучшения возможностей обнаружения. Обнаружения, связанные с безопасностью, создают оповещения, уведомляя инженеров по вызову о потенциальном инциденте и запуская автоматические действия по исправлению, когда это применимо. Помимо автоматического мониторинга безопасности, команды служб используют средства анализа и панели мониторинга для корреляции данных, интерактивных запросов и аналитики данных. Эти отчеты используются для мониторинга и повышения общей производительности службы.

Как Microsoft веб-службы защитить журналы аудита?

Средства, используемые в Microsoft веб-службы для сбора и обработки записей аудита, не позволяют вносить постоянные или необратимые изменения в исходное содержимое записей аудита или порядок времени. Доступ к данным веб-службы Майкрософт, хранящимся в Cosmos или Kusto, ограничен авторизованным персоналом. Кроме того, корпорация Майкрософт ограничивает управление журналами аудита ограниченным подмножеством членов группы безопасности, отвечающих за функциональные возможности аудита. Сотрудники группы безопасности не имеют постоянного административного доступа к Cosmos или Kusto. Для административного доступа требуется JIT-утверждение доступа, а все изменения в механизмах ведения журнала для Cosmos записываются и проверяются. Журналы аудита хранятся достаточно долго для поддержки расследований инцидентов и соответствия нормативным требованиям. Точный период хранения данных журнала аудита, определенный группами обслуживания; Большая часть данных журнала аудита хранится в течение 90 дней в Cosmos и 180 дней в Kusto.

Как Корпорация Майкрософт веб-службы защитить персональные данные пользователей, которые могут быть записаны в журналы аудита?

Перед отправкой данных журнала приложение автоматизированного управления журналами использует службу очистки для удаления всех полей, содержащих данные клиента, таких как сведения о клиенте и персональные данные пользователей, и замены этих полей хэш-значением. Анонимные и хэшированные журналы перезаписываются, а затем отправляются в Cosmos. Все передачи журналов выполняются через зашифрованное подключение FIPS 140-2.

Какова стратегия майкрософт по мониторингу безопасности?

Корпорация Майкрософт осуществляет непрерывный мониторинг безопасности своих систем для обнаружения угроз microsoft веб-службы и реагирования на них. Основные принципы мониторинга безопасности и оповещений:

- Надежность: сигналы и логика для обнаружения различных атак

- Точность: значимые оповещения, чтобы избежать отвлекающих факторов от шума

- Скорость: способность перехватывать злоумышленников достаточно быстро, чтобы остановить их

Автоматизация, масштаб и облачные решения являются ключевыми основами нашей стратегии мониторинга и реагирования. Чтобы мы эффективно предотвращали атаки в масштабах некоторых веб-службы Майкрософт, наши системы мониторинга должны автоматически создавать высокоточные оповещения практически в реальном времени. Аналогичным образом, при обнаружении проблемы нам нужна возможность снизить риск в большом масштабе. Мы не можем полагаться на то, что наша команда будет вручную устранять проблемы с компьютерами. Чтобы снизить риски в большом масштабе, мы используем облачные средства для автоматического применения контрмер и предоставления инженерам средств для быстрого применения утвержденных действий по устранению рисков в среде.

Как Microsoft веб-службы выполнять мониторинг безопасности?

Microsoft веб-службы использовать централизованное ведение журнала для сбора и анализа событий журнала для действий, которые могут указывать на инцидент безопасности. Средства централизованного ведения журнала объединяют журналы из всех системных компонентов, включая журналы событий, журналы приложений, журналы управления доступом и системы обнаружения вторжений на основе сети. Помимо ведения журнала сервера и данных на уровне приложения, базовая инфраструктура оснащена настраиваемыми агентами безопасности, которые создают подробные данные телеметрии и обеспечивают обнаружение вторжений на основе узла. Мы используем эту телеметрию для мониторинга и экспертизы.

Собираемые данные ведения журнала и телеметрии позволяют создавать оповещения системы безопасности 24/7. Наша система оповещений анализирует данные журнала по мере их отправки, что позволяет оповещать пользователей практически в режиме реального времени. К ним относятся оповещения на основе правил и более сложные оповещения на основе моделей машинного обучения. Наша логика мониторинга выходит за рамки общих сценариев атак и включает в себя глубокую осведомленность об архитектуре и операциях служб. Мы анализируем данные мониторинга безопасности, чтобы постоянно совершенствовать модели для обнаружения новых типов атак и повышения точности мониторинга безопасности.

Как Microsoft веб-службы реагировать на оповещения мониторинга безопасности?

Когда события безопасности, вызывающие оповещения, требуют принятия ответных действий или дальнейшего изучения судебно-медицинских доказательств в службе, наши облачные средства позволяют быстро реагировать в среде. К этим средствам относятся полностью автоматизированные интеллектуальные агенты, которые реагируют на обнаруженные угрозы с помощью защитных контрмер. Во многих случаях эти агенты развертывают автоматические контрмеры, чтобы масштабно уменьшить количество обнаружений в сфере безопасности без вмешательства человека. Если такой ответ невозможен, система мониторинга безопасности автоматически оповещает соответствующих инженеров по вызову, которые оснащены набором инструментов, позволяющих им действовать в режиме реального времени для устранения обнаруженных угроз в большом масштабе. Потенциальные инциденты преобразуются в соответствующую группу реагирования майкрософт по безопасности и разрешаются с помощью процесса реагирования на инциденты безопасности.

Как Корпорация Майкрософт веб-службы отслеживать доступность системы?

Корпорация Майкрософт активно отслеживает свои системы на наличие индикаторов чрезмерного использования ресурсов и аномального использования. Мониторинг ресурсов дополняется избыточностью служб, чтобы избежать непредвиденных простоев и предоставить клиентам надежный доступ к продуктам и службам. Проблемы работоспособности веб-служб Майкрософт быстро сообщаются клиентам через панель мониторинга работоспособности служб (SHD).

Azure и Dynamics 365 веб-службы используют несколько служб инфраструктуры для мониторинга их безопасности и работоспособности. Реализация тестирования искусственных транзакций (STX) позволяет службам Azure и Dynamics проверка доступность своих служб. Платформа STX предназначена для поддержки автоматического тестирования компонентов в запущенных службах и тестируется на оповещениях об ошибках в реальном времени. Кроме того, служба мониторинга безопасности Azure (ASM) реализовала централизованные процедуры искусственного тестирования для проверки работы оповещений системы безопасности как в новых, так и в запущенных службах.

Связанные внешние правила & сертификации

Веб-службы Корпорации Майкрософт регулярно проверяются на соответствие внешним нормативным требованиям и сертификациям. Сведения о проверке элементов управления, связанных с ведением журнала и мониторингом аудита, см. в следующей таблице.

Azure и Dynamics 365

| Внешний аудит | Section | Дата последнего отчета |

|---|---|---|

|

ISO 27001 Заявление о применимости Сертификат |

A.12.1.3. Мониторинг доступности и планирование емкости A.12.4. Ведение журнала и мониторинг |

21 ноября 2024 г. |

|

ISO 27017 Заявление о применимости Сертификат |

A.12.1.3. Мониторинг доступности и планирование емкости A.12.4. Ведение журнала и мониторинг A.16.1. Управление инцидентами информационной безопасности и улучшениями |

21 ноября 2024 г. |

|

ISO 27018 Заявление о применимости Сертификат |

A.12.4. Ведение журнала и мониторинг | 21 ноября 2024 г. |

| SOC 1; | IM-1: платформа управления инцидентами IM-2. Конфигурация обнаружения инцидентов IM-3. Процедуры управления инцидентами IM-4: Инцидент посмертно VM-1: ведение журнала и сбор событий безопасности Vm-12: мониторинг доступности служб Azure Vm-4: исследование вредоносных событий Vm-6: мониторинг уязвимостей системы безопасности |

16 августа 2024 г. |

|

SOC 2; SOC 3 |

C5-6: ограниченный доступ к журналам IM-1: платформа управления инцидентами IM-2. Конфигурация обнаружения инцидентов IM-3. Процедуры управления инцидентами IM-4: Инцидент посмертно PI-2: обзор производительности портал Azure SLA VM-1: ведение журнала и сбор событий безопасности Vm-12: мониторинг доступности служб Azure Vm-4: исследование вредоносных событий VM-6: мониторинг уязвимостей безопасностиVM |

18 февраля 2025 г. |

Microsoft 365

| Внешний аудит | Section | Дата последнего отчета |

|---|---|---|

| FedRAMP | AC-2: управление учетными записями AC-17: удаленный доступ AU-2. События аудита AU-3. Содержимое записей аудита AU-4. Аудит емкости хранилища AU-5. Реагирование на сбои обработки аудита AU-6: аудит, анализ и отчетность AU-7: сокращение аудита и создание отчетов AU-8: метки времени AU-9: защита информации аудита AU-10: неотречение AU-11: хранение записей аудита AU-12: создание аудита SI-4: мониторинг информационной системы SI-7: целостность программного обеспечения, встроенного ПО и целостности информации |

21 августа 2024 г. |

|

ISO 27001/27017 Заявление о применимости Сертификация (27001) Сертификация (27017) |

A.12.3. Мониторинг доступности и планирование емкости A.12.4. Ведение журнала и мониторинг |

Март 2025 г. |

|

SOC 1; SOC 2; |

CA-19: мониторинг изменений CA-26: отчеты об инцидентах безопасности CA-29: инженеры по вызову CA-30: мониторинг доступности CA-48: ведение журнала Datacenter CA-60: ведение журнала аудита |

26 февраля 2025 г. |

| SOC 3 | CUEC-08: отчетность об инцидентах CUEC-10: контракты на обслуживание |

26 февраля 2025 г. |