Аутентификация API и соединителя с помощью Microsoft Entra ID

Azure Resource Manager позволяет управлять компонентами решения в Azure — такими как базы данных, виртуальные машины и веб-приложения. В этом руководстве показано, как включить проверку подлинности в Microsoft Entra ID, зарегистрировать один из API Resource Manager как пользовательский соединитель, а затем подключиться к нему в Power Automate. Можно также создать пользовательский соединитель для Power Apps или Azure Logic Apps.

Описанная в этом руководстве процедура может использоваться для доступа к любому API RESTful, в котором для аутентификации используется Microsoft Entra ID.

Предварительные условия

- Подписка Azure

- Учетная запись Power Automate

- Пример файла OpenAPI

Включение проверки подлинности в Microsoft Entra ID

Прежде всего вам нужно создать приложение Microsoft Entra ID, которое выполняет аутентификацию при вызове конечной точки API Resource Manager.

Войдите на портал Azure. Если у вас несколько клиентов Microsoft Entra ID, убедитесь, что вы вошли в правильный каталог. Для этого проверьте, отображается ли в правом верхнем углу ваше имя пользователя.

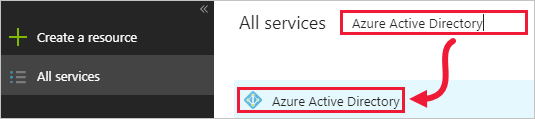

В левой области выберите Все службы. В поле Фильтр введите Azure Active Directory, затем выберите Azure Active Directory.

Откроется колонка Azure Active Directory.

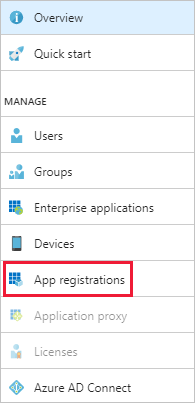

В левой области колонки Azure Active Directory выберите Регистрация приложений.

В списке зарегистрированных приложений выберите Регистрация нового приложения.

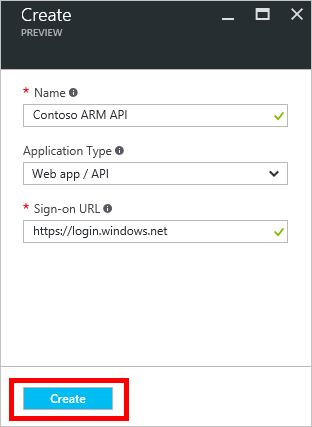

Введите имя для вашего приложения и оставьте Тип приложения как Веб-приложение/API. Для URL-адрес для входа введите соответствующее значение для вашей организации, например

https://login.windows.net. Выберите Создать.

Скопируйте Идентификатор приложения, потому что он понадобится вам позже.

Колонка Параметры тоже должна быть открыта. Если это не так, выберите Параметры.

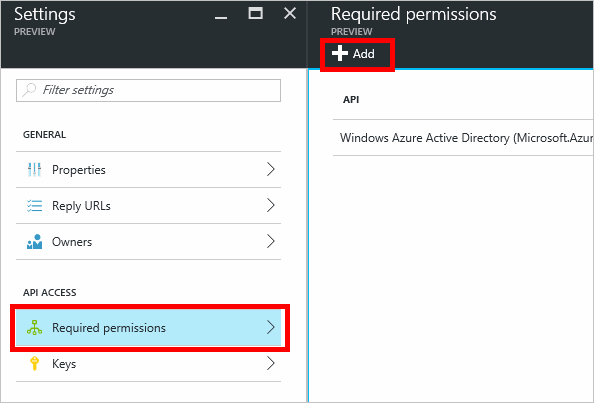

В левой области колонки Параметры выберите Требуемые разрешения. В колонке Требуемые разрешения выберите Добавить.

Откроется колонка Добавить доступ через API.

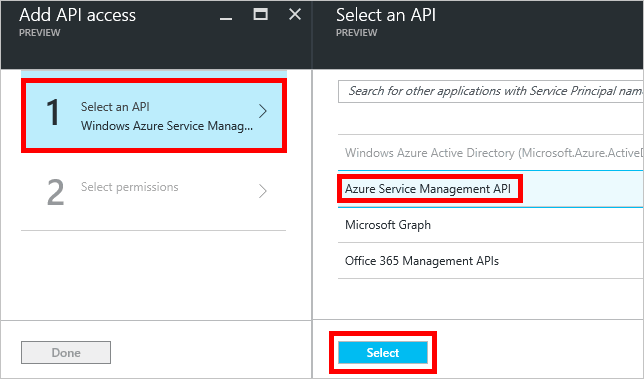

В колонке Добавить доступ к API выберите Выбор API, затем выберите API управления службами Azure > Выбрать.

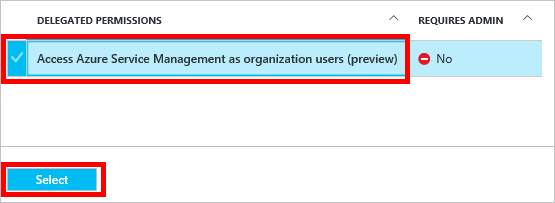

В разделе Делегированные разрешения выберите Доступ к управлению службами Azure для пользователей организации > Выбрать.

В колонке Добавить доступ через API выберите Готово.

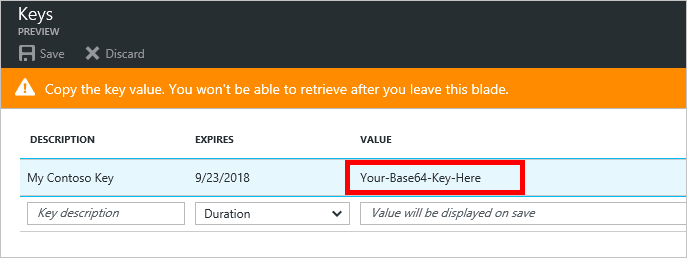

Снова в колонке Параметры выберите Ключи. В колонке Ключи введите описание для ключа, выберите срок действия, затем выберите Сохранить.

Отображается ваш новый ключ. Скопируйте значение ключа, потому что он понадобится вам позже.

На портале Azure нужно выполнить еще один шаг, но сначала вы создаете пользовательский соединитель.

Создание пользовательского соединителя

Теперь, когда приложение Microsoft Entra ID настроено, создайте пользовательский соединитель.

В веб-приложении Power Automate выберите Параметры (значок шестеренки) в верхнем правом углу страницы, затем выберите Пользовательские соединители.

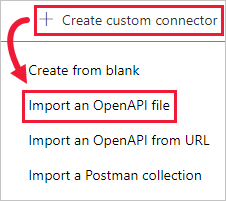

Выберите Создать пользовательский соединитель > Импортировать файл OpenAPI.

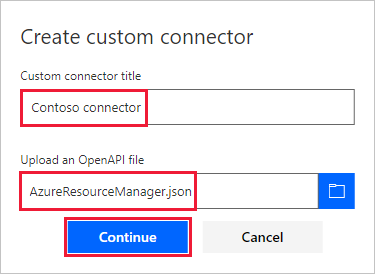

Введите имя соединителя, перейдите к примеру файла OpenAPI и нажмите Продолжить.

Откроется страница Общие. Оставьте значения по умолчанию, как они появляются, затем выберите страницу Безопасность.

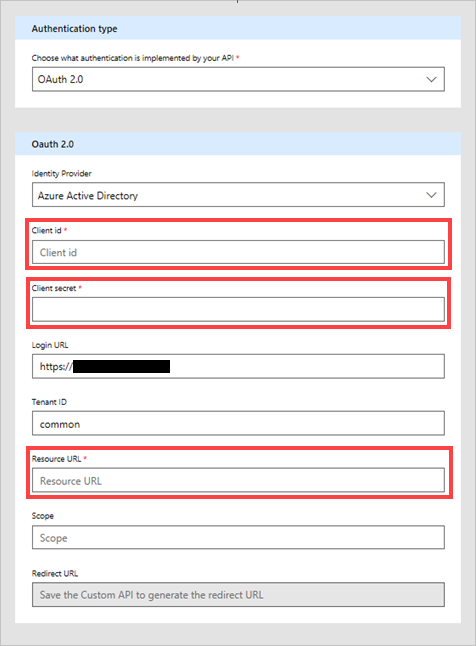

На странице Безопасность введите информацию Microsoft Entra ID для приложения:

В поле ИД клиента, введите значение ИД приложения Microsoft Entra ID, которое вы скопировали ранее.

Для Секрет клиента используйте значение, которое вы скопировали ранее.

Для параметра URL-адрес ресурса введите

https://management.core.windows.net/. Обязательно укажите URL-адрес ресурса точно так, как он записан, включая косую черту в конце.

После ввода сведений о безопасности выберите значок галочки (✓) рядом с именем потока в верхней части страницы, чтобы создать пользовательский соединитель.

На странице Безопасность поле URL-адрес перенаправления теперь заполнено. Скопируйте этот URL-адрес, чтобы вы могли использовать его в следующем разделе этого руководства.

После этого пользовательский соединитель отобразится в разделе Пользовательские соединители.

Теперь, когда пользовательский соединитель зарегистрирован, создайте подключение к этому пользовательскому соединителю, чтобы его можно было использовать в приложениях и потоках. Выберите знак "плюс" (+) справа от имени пользовательского соединителя, затем завершите процедуру входа.

Примечание

Пример OpenAPI не определяет полный набор операций диспетчера ресурсов. Сейчас он содержит только операцию вывода списка всех подписок. Вы можете изменить этот файл OpenAPI или создать другой файл OpenAPI, используя онлайн-редактор OpenAPI.

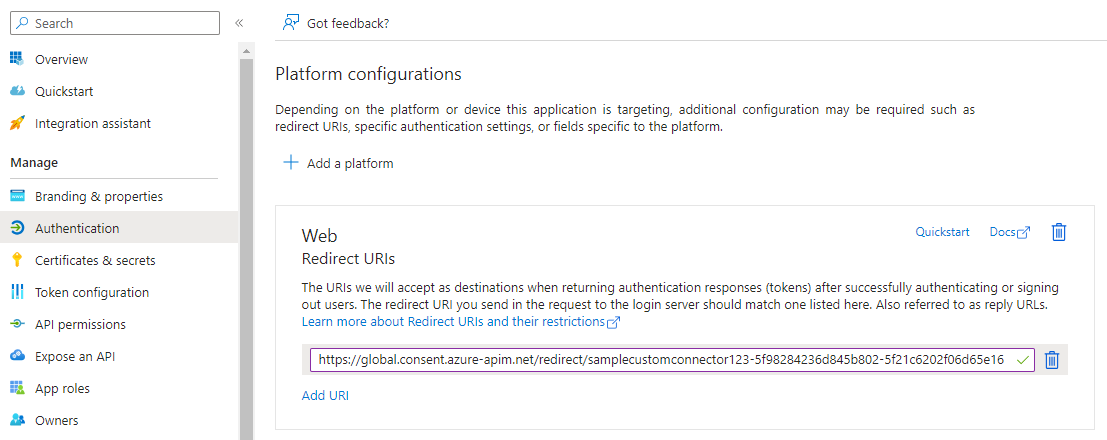

Задание URL-адреса ответа в Azure

Выберите Azure Active Directory (Microsoft Entra ID), затем выберите свое приложение. Выберите Аутентификация в левом меню, затем выберите Добавить URI. Добавьте значение, которое вы скопировали из поля URI-адрес перенаправления в пользовательском соединителе, — например, https://global.consent.azure-apim.net/redirect/samplecustomconnector123-5f98284236d845b802-5f21c6202f06d65e16, — и затем выберите Сохранить.

См. также

Использование пользовательских соединителей в Power Automate.

Чтобы задать вопросы или оставить комментарии о пользовательских соединителях, присоединитесь к нашему сообществу.

Предоставление отзывов

Для нас очень важны отзывы о проблемах с нашей платформой соединителей и новые идеи о функциях. Чтобы оставить отзыв, выберите пункт Сообщить о проблемах или получить помощь с соединителями и выберите тип отзыва.