Определение параметров подключения

Прежде чем использовать какой-либо соединитель в Azure Logic Apps, Microsoft Power Automate или Microsoft Power Apps, необходимо создать подключение. Для этого требуется пройти аутентификацию во внутренней службе. Информация о том, как происходит аутентификация во внутренней службе, должна быть определена при создании соединителя в составе параметров подключения. Когда вы создаете пользовательский соединитель с помощью пользовательского интерфейса на портале Power Automate или Power Apps, на вкладке Безопасность можно указать, какой тип аутентификации должен использоваться при создании подключения.

Типы аутентификации

В настоящее время поддерживаются следующие типы аутентификации:

- Без аутентификации

- Обычная проверка подлинности

- Проверка подлинности на основе ключа API

- Oauth 2.0

Без проверки подлинности

Пользователю не нужно проходить аутентификацию для создания подключения к соединителю. В этом случае использовать ваш соединитель может анонимный пользователь.

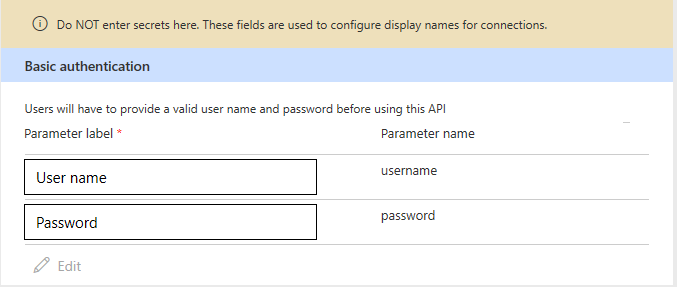

Обычная проверка подлинности

Это самый простой тип аутентификации. Чтобы создать подключение, пользователю достаточно ввести имя пользователя и пароль.

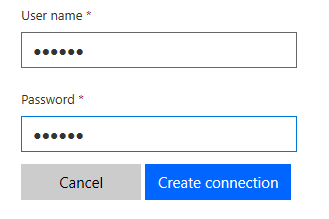

Значения, которые вы вводите в разделе Подпись параметра — это имена полей имени пользователя и пароля, которые пользователь видит при создании подключения. В предыдущем примере при создании подключения пользователь будет видеть следующее:

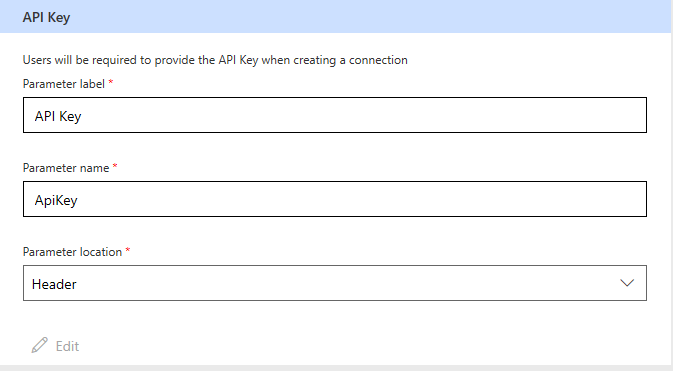

Проверка подлинности на основе ключа API

При создании подключения пользователю не нужно указывать ключ API. Поле Расположение параметра позволяет при выполнении запроса отправить ключ API в службу в заголовках или строке запроса.

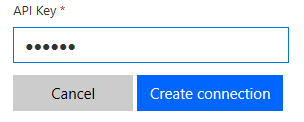

Значение, которое вы вводите в разделе Подпись параметра — это имя поля, которое видит пользователь. Например, во время создания подключения пользователю будет показано следующее изображение. Когда к вашей службе делается запрос, к запросу добавляется заголовок с именем "ApiKey" и значением, введенным пользователем.

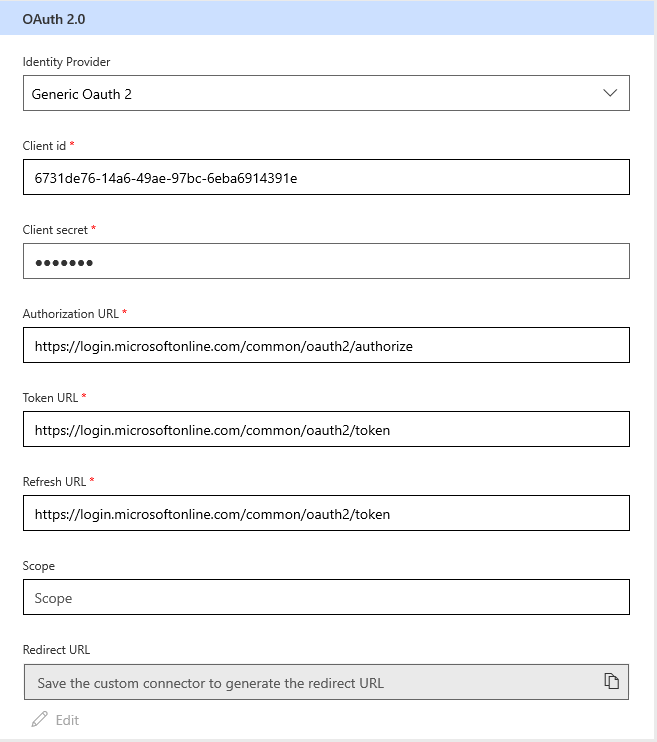

Oauth 2.0

Это наиболее часто используемый тип, который использует платформу проверки подлинности Oauth 2 аутентификации для аутентификации в сервисе. Для использования аутентификации этого типа нужно зарегистрировать приложение в службе, чтобы оно могло получать маркеры доступа для пользователей. Например, в статье Регистрация приложения в Microsoft Entra ID показано, как зарегистрировать приложение в службе Microsoft Entra ID. Вам потребуется предоставить следующую информацию:

Поставщик удостоверений: пользовательский интерфейс в настоящее время поддерживает несколько поставщиков удостоверений. Обычно это Универсальный протокол Oauth 2, который может использоваться для любой службы, и Microsoft Entra ID, который может использоваться для всех служб Azure. Также поддерживаются несколько специальных поставщиков удостоверений, таких как Facebook, GitHub, Google и т. д.

Идентификатор клиента: идентификатор клиента приложения, зарегистрированного в службе.

Секрет клиента: секрет клиента приложения, зарегистрированного в службе.

URL-адрес авторизации: конечная точка авторизации API для аутентификации в службе.

URL-адрес токена: конечная точка API для получения маркера доступа после завершения авторизации.

URL-адрес обновления: конечная точка API для обновления маркера доступа после его истечения.

Примечание

В настоящее время тип предоставления разрешений для учетных данных клиента не поддерживается пользовательскими соединителями.

В следующем примере демонстрируется использование поставщика удостоверений "Универсальный протокол Oauth 2" для аутентификации в службе Microsoft Entra ID.

При создании подключения пользователю предлагается ввести учетные данные для входа в службу. Эти учетные данные используются приложением для получения токена авторизации. При каждом запросе этот токен авторизации отправляется в службу в заголовке авторизации.

Предоставление отзывов

Для нас очень важны отзывы о проблемах с нашей платформой соединителей и новые идеи о функциях. Чтобы оставить отзыв, выберите пункт Сообщить о проблемах или получить помощь с соединителями и выберите тип отзыва.