Создание политик приложений в управлении приложениями

Наряду со встроенным набором возможностей для обнаружения аномального поведения приложения и создания оповещений на основе алгоритмов машинного обучения политики в системе управления приложениями позволяют:

Укажите условия, с помощью которых управление приложениями оповещает поведение приложения для автоматического или ручного исправления.

Применение политик соответствия приложений для вашей организации.

Используйте управление приложениями для создания политик OAuth для приложений, подключенных к идентификатору Microsoft Entra, Google Workspace и Salesforce.

Создание политик приложений OAuth для идентификатора Microsoft Entra

Для приложений, подключенных к идентификатору Microsoft Entra, создайте политики приложений из предоставленных шаблонов, которые можно настроить или создать собственную настраиваемую политику приложений.

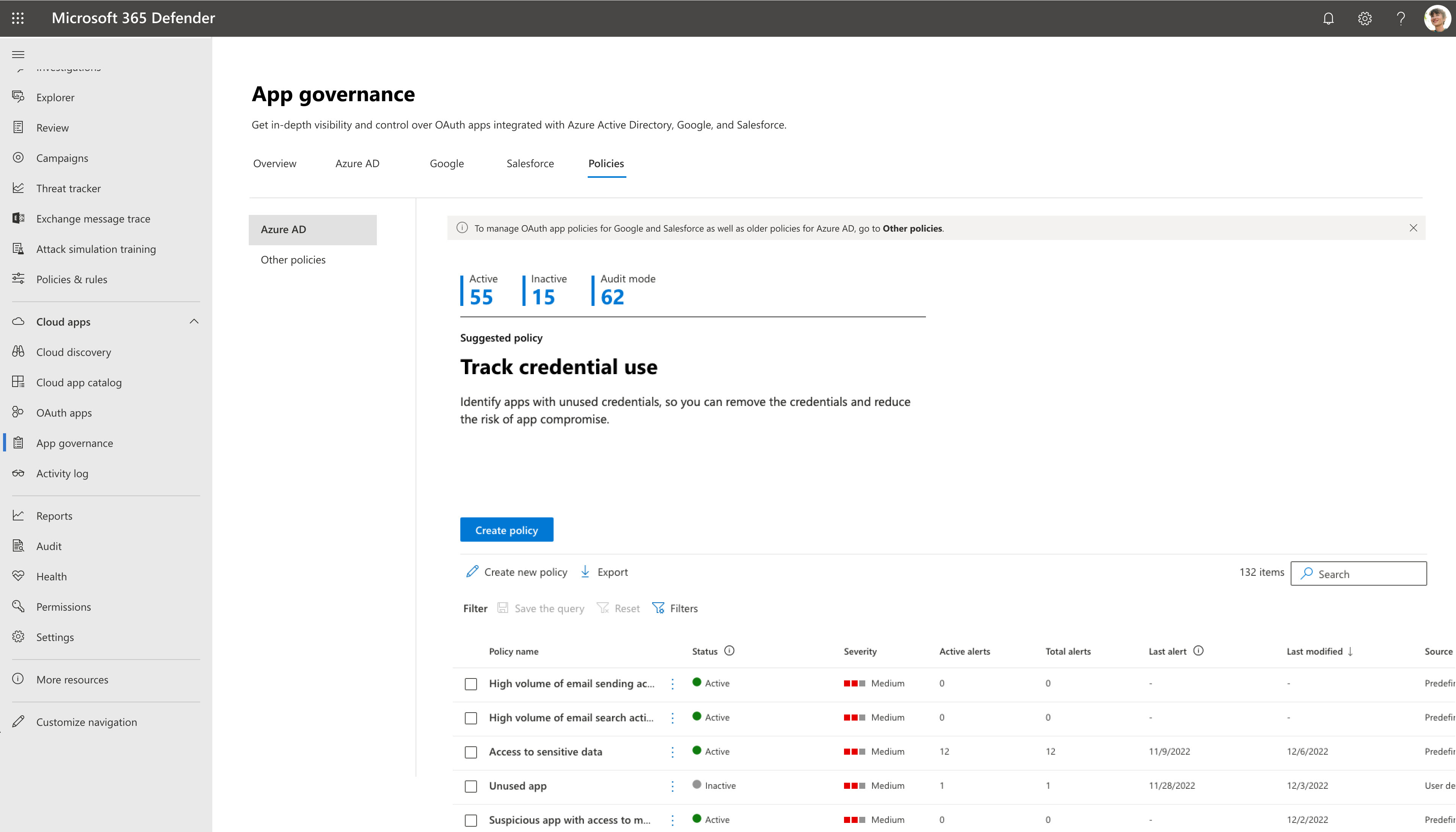

Чтобы создать новую политику приложений для приложений Azure AD, перейдите к политикам> управления приложениями > XDR > в Microsoft Defender.

Например:

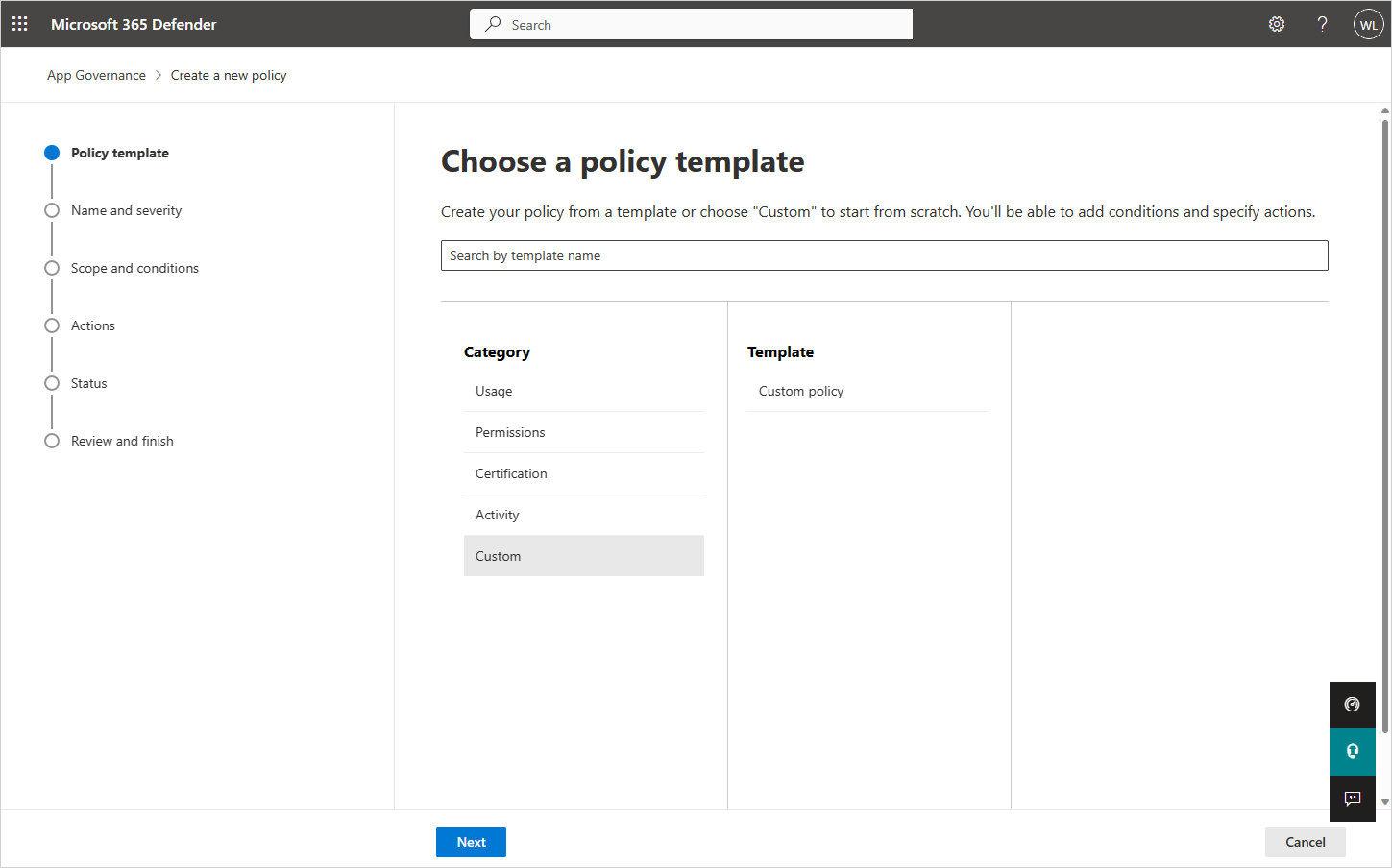

Выберите параметр "Создать политику" и выполните одно из следующих действий:

- Чтобы создать политику приложения из шаблона, выберите соответствующую категорию шаблонов, за которой следует шаблон в этой категории.

- Чтобы создать пользовательскую политику, выберите пользовательскую категорию.

Например:

Шаблоны политик приложений

Чтобы создать новую политику приложений на основе шаблона политики приложений, на странице шаблона "Выбор политики приложений" выберите категорию шаблона приложения, выберите имя шаблона и нажмите кнопку "Далее".

В следующих разделах описаны категории шаблонов политики приложений.

Использование

В следующей таблице перечислены шаблоны управления приложениями, поддерживаемые для создания оповещений об использовании приложений.

| Имя шаблона | Description |

|---|---|

| Новое приложение с высоким уровнем использования данных | Найдите только что зарегистрированные приложения, которые загружали или скачали большие объемы данных с помощью API Graph. Эта политика проверка следующих условий: |

| Увеличение числа пользователей | Поиск приложений с заметным увеличением числа пользователей. Эта политика проверка следующих условий: |

Разрешения

В следующей таблице перечислены шаблоны управления приложениями, поддерживаемые для создания оповещений для разрешений приложения.

| Имя шаблона | Description |

|---|---|

| Чрезмерное приложение | Найдите приложения, имеющие неиспользуемые разрешения API Graph. Эти приложения были предоставлены разрешения, которые могут быть ненужными для регулярного использования. |

| Новое приложение с высоким уровнем привилегий | Найдите недавно зарегистрированные приложения, которым предоставлен доступ на запись и другие мощные разрешения API Graph. Эта политика проверка следующих условий: |

| Новое приложение с разрешениями API, отличного от Graph | Найдите только что зарегистрированные приложения, имеющие разрешения на api, отличные от Graph. Эти приложения могут подвергать вас рискам, если API, к которые они получают доступ, получают ограниченную поддержку и обновления. Эта политика проверка следующих условий: |

Certification (Сертификация)

В следующей таблице перечислены шаблоны управления приложениями, поддерживаемые для создания оповещений для сертификации Microsoft 365.

| Имя шаблона | Description |

|---|---|

| Новое приложение без сертификата | Найдите только что зарегистрированные приложения, у которых нет аттестации издателя или сертификации Microsoft 365. Эта политика проверка следующих условий: |

Пользовательские политики

Используйте настраиваемую политику приложений, если вам нужно сделать что-то еще не сделано одним из встроенных шаблонов.

Чтобы создать новую настраиваемую политику приложения, сначала выберите "Создать новую политику " на странице "Политики ". На странице "Выбор политики приложений" выберите пользовательскую категорию, шаблон настраиваемой политики и нажмите кнопку "Далее".

На странице "Имя и описание" настройте следующее:

- Имя политики

- Описание политики

- Выберите уровень серьезности политики, который задает уровень серьезности оповещений, созданных этой политикой.

- Высокий

- Средний

- Низкий

На странице "Выбор параметров политики" и условий для выбора приложений, для которых применяется эта политика, выберите следующее:

- Все приложения

- Выбор определенных приложений

- Все приложения, кроме

Если вы выбираете определенные приложения или все приложения, кроме этой политики, выберите "Добавить приложения" и выберите нужные приложения из списка. В области "Выбор приложений" можно выбрать несколько приложений, к которым применяется эта политика, а затем нажмите кнопку "Добавить". Нажмите кнопку "Далее", когда вы удовлетворены списком.

Выберите "Изменить условия". Выберите "Добавить условие" и выберите условие из списка. Задайте требуемое пороговое значение для выбранного условия. Повторите, чтобы добавить дополнительные условия. Нажмите кнопку "Сохранить ", чтобы сохранить правило, и после завершения добавления правил нажмите кнопку "Далее".

Примечание.

Некоторые условия политики применимы только к приложениям, которые получают доступ к разрешениям API Graph. При оценке приложений, обращаюющихся только к API,не являющихся графами, управление приложениями пропустит эти условия политики и переходит к проверка только к другим условиям политики.

Ниже приведены доступные условия для пользовательской политики приложений:

Condition Допустимые значения условий Description Дополнительные сведения Возраст регистрации В течение последних X дней Приложения, зарегистрированные в идентификаторе Microsoft Entra в течение указанного периода с текущей даты Сертификация Сертификация, сертификат издателя, сертифицированный Microsoft 365 Приложения, сертифицированные в Microsoft 365, имеют отчет об аттестации издателя или ни в том, ни в другой Сертификация Microsoft 365 Проверено издателем "Да" или "Нет" Приложения с проверенными издателями Проверка издателя Разрешения приложения (только Graph) Выберите один или несколько разрешений API из списка Приложения с определенными разрешениями API Graph, предоставленными напрямую Справочник по разрешениям Microsoft Graph Делегированные разрешения (только Graph) Выберите один или несколько разрешений API из списка Приложения с определенными разрешениями API Graph, предоставленными пользователем Справочник по разрешениям Microsoft Graph Высокий уровень привилегий (только Graph) "Да" или "Нет" Приложения с относительно мощными разрешениями API Graph Внутреннее обозначение на основе той же логики, используемой Defender для облака Apps. Overprivileged (только Graph) "Да" или "Нет" Приложения с неиспользуемых разрешениями API Graph Приложения с более предоставленными разрешениями, чем используются этими приложениями. Разрешения API, отличные от Graph "Да" или "Нет" Приложения с разрешениями на интерфейсы API, отличные от Graph. Эти приложения могут подвергать вас рискам, если API, к которые они получают доступ, получают ограниченную поддержку и обновления. Использование данных (только Graph) Больше X ГБ данных, скачанных и отправленных в день Приложения, которые считывают и записывают больше указанного объема данных с помощью API Graph Тенденция использования данных (только graph) X % увеличение использования данных по сравнению с предыдущим днем Приложения, данные которых считываются и записываются с помощью API Graph, увеличились на указанный процент по сравнению с предыдущим днем Доступ к API (только Graph) Больше вызовов X API в день Приложения, выполненные по заданному количеству вызовов API Graph в день Тенденция доступа к API (только Graph) X % увеличение вызовов API по сравнению с предыдущим днем Приложения, число вызовов API Graph которых увеличилось на указанный процент по сравнению с предыдущим днем Число пользователей с согласием (Больше или меньше) Пользователи с согласием X Приложения, которым предоставлено согласие, больше или меньшее число пользователей, чем указано Увеличение числа пользователей с согласием X % увеличение числа пользователей за последние 90 дней Приложения, число пользователей с согласием которых увеличилось за последние 90 дней за последние 90 дней Предоставление согласия на учетную запись приоритета "Да" или "Нет" Приложения, которым предоставлено согласие приоритетными пользователями Пользователь с учетной записью приоритета. Имена пользователей с согласием Выбор пользователей из списка Приложения, которые были предоставлены согласие конкретными пользователями Роли предоставления согласия пользователям Выбор ролей из списка Приложения, которые были предоставлены согласие пользователями с определенными ролями Разрешено несколько вариантов выбора. Любая роль Microsoft Entra с назначенным участником должна быть доступна в этом списке.

Доступ к меткам конфиденциальности Выберите одну или несколько меток конфиденциальности из списка Приложения, которые обращаются к данным с определенными метками конфиденциальности за последние 30 дней. Доступ к службам (только Graph) Exchange и (или) OneDrive и /или SharePoint и/или Teams Приложения с доступом к OneDrive, SharePoint или Exchange Online с помощью API Graph Разрешено несколько вариантов выбора. Частота ошибок (только graph) Частота ошибок превышает X% за последние семь дней Приложения, частота ошибок API Graph за последние семь дней которых превышает указанный процент Для создания оповещения необходимо выполнить все указанные условия для этой политики приложений.

После указания условий нажмите кнопку "Сохранить", а затем нажмите кнопку "Далее".

На странице "Определение действий политики" выберите "Отключить приложение", если требуется, чтобы система управления приложениями отключила приложение при создании оповещения на основе этой политики, а затем нажмите кнопку "Далее". Используйте осторожность при применении действий, так как политика может повлиять на пользователей и законное использование приложения.

На странице "Определение состояния политики" выберите один из следующих вариантов:

- Режим аудита: политики оцениваются, но настроенные действия не будут выполняться. Политики режима аудита отображаются с состоянием аудита в списке политик. Для тестирования новой политики следует использовать режим аудита.

- Активный: политики вычисляются и настраиваются действия.

- Неактивные: политики не оцениваются и настроены действия не будут выполняться.

Внимательно просмотрите все параметры настраиваемой политики. Выберите "Отправить ", когда вы удовлетворены. Вы также можете вернуться и изменить параметры, нажав кнопку "Изменить " под любым из параметров.

Тестирование и мониторинг новой политики приложений

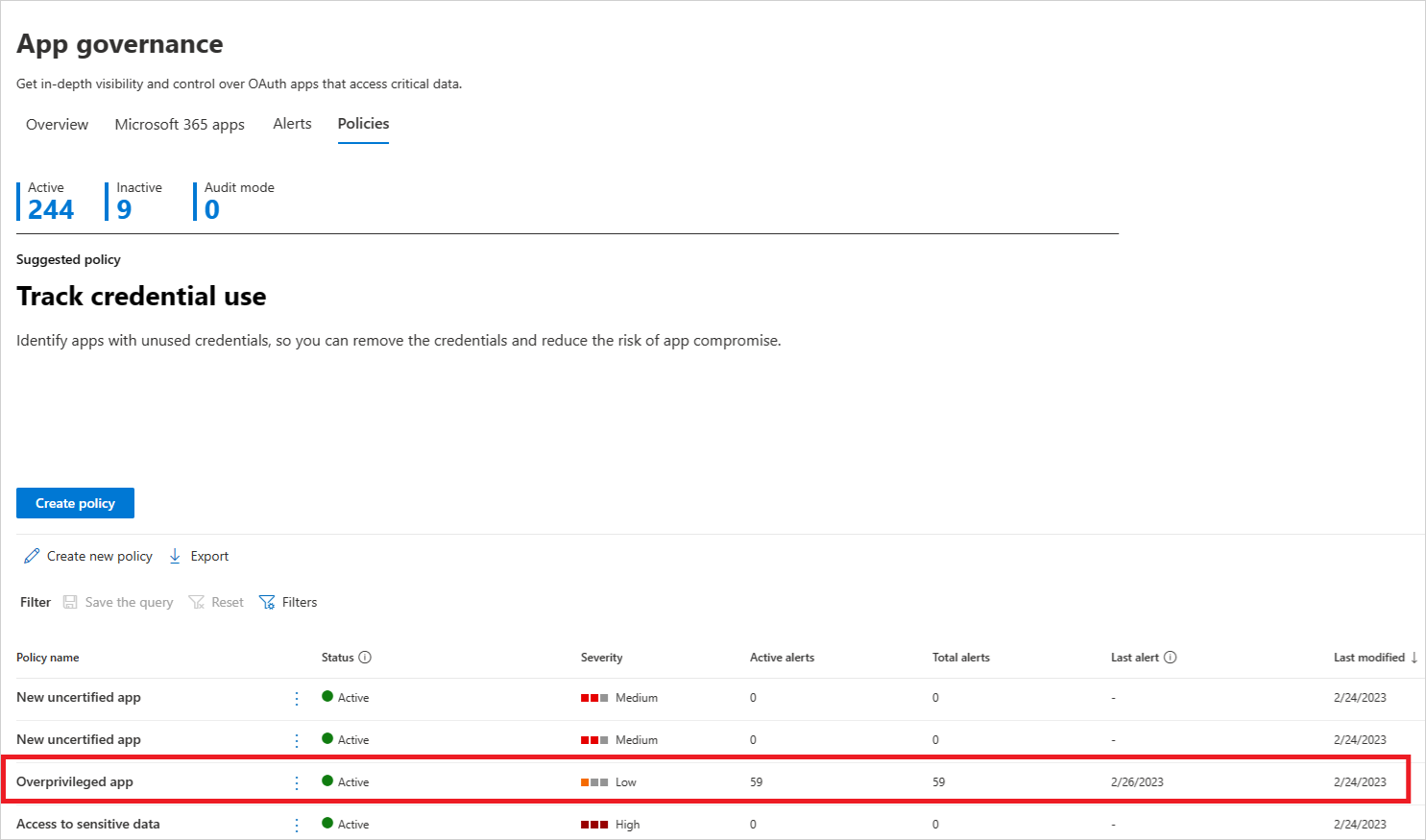

Теперь, когда политика приложения создана, необходимо отслеживать ее на странице "Политики ", чтобы обеспечить регистрацию ожидаемого количества активных оповещений и общих оповещений во время тестирования.

Если количество оповещений является неожиданно низким значением, измените параметры политики приложения, чтобы убедиться, что вы правильно настроили его перед настройкой его состояния.

Ниже приведен пример процесса создания новой политики, его тестирования и последующего активного выполнения:

- Создайте новую политику с серьезностью, приложениями, условиями и действиями, установленными для начальных значений, и состоянием, заданным в режиме аудита.

- Проверьте ожидаемое поведение, например созданные оповещения.

- Если поведение не ожидается, измените приложения политики, условия и параметры действий по мере необходимости и вернитесь к шагу 2.

- Если ожидается поведение, измените политику и измените его состояние на "Активный".

Например, на следующей блок-диаграмме показаны описанные ниже действия.

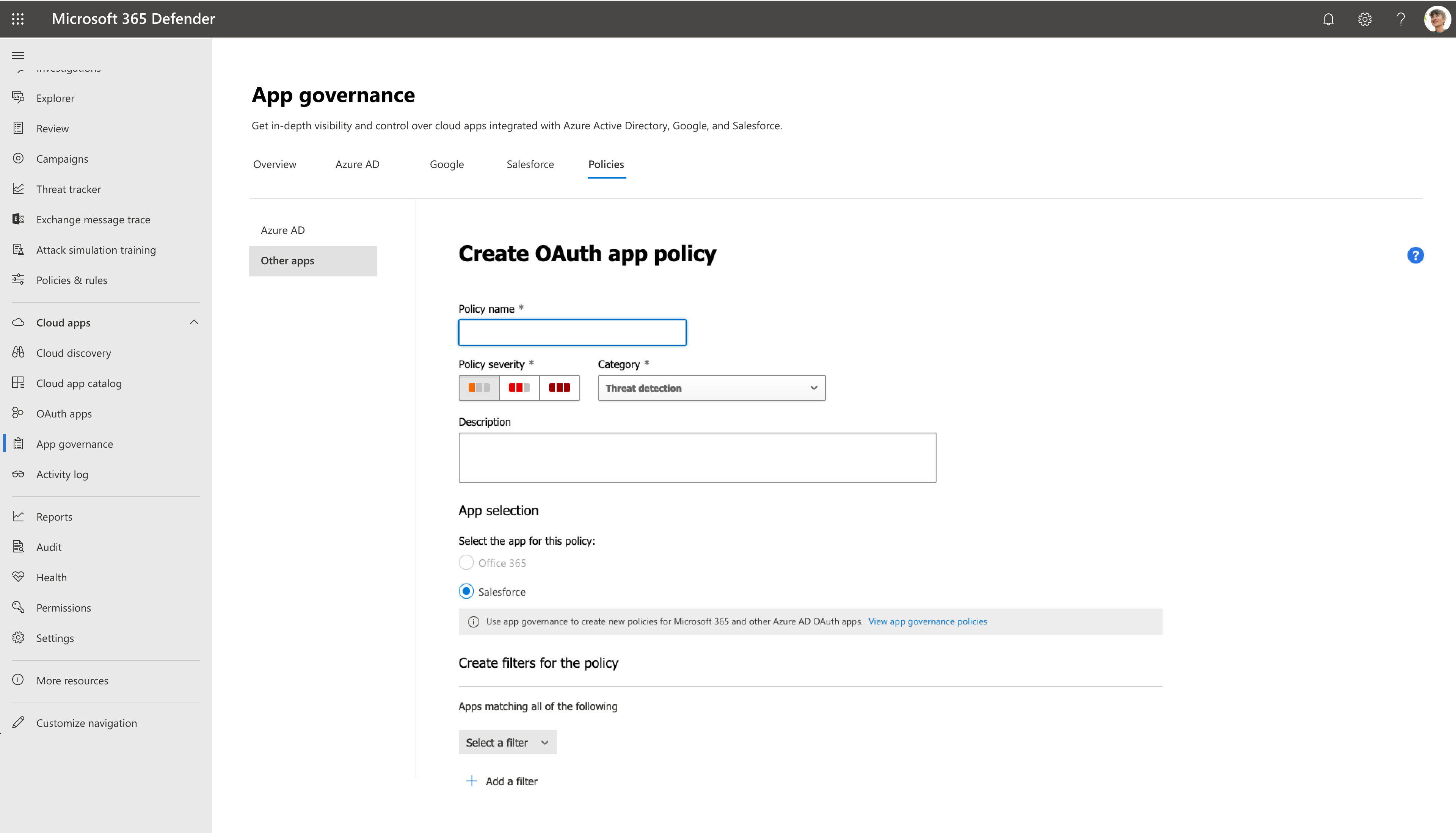

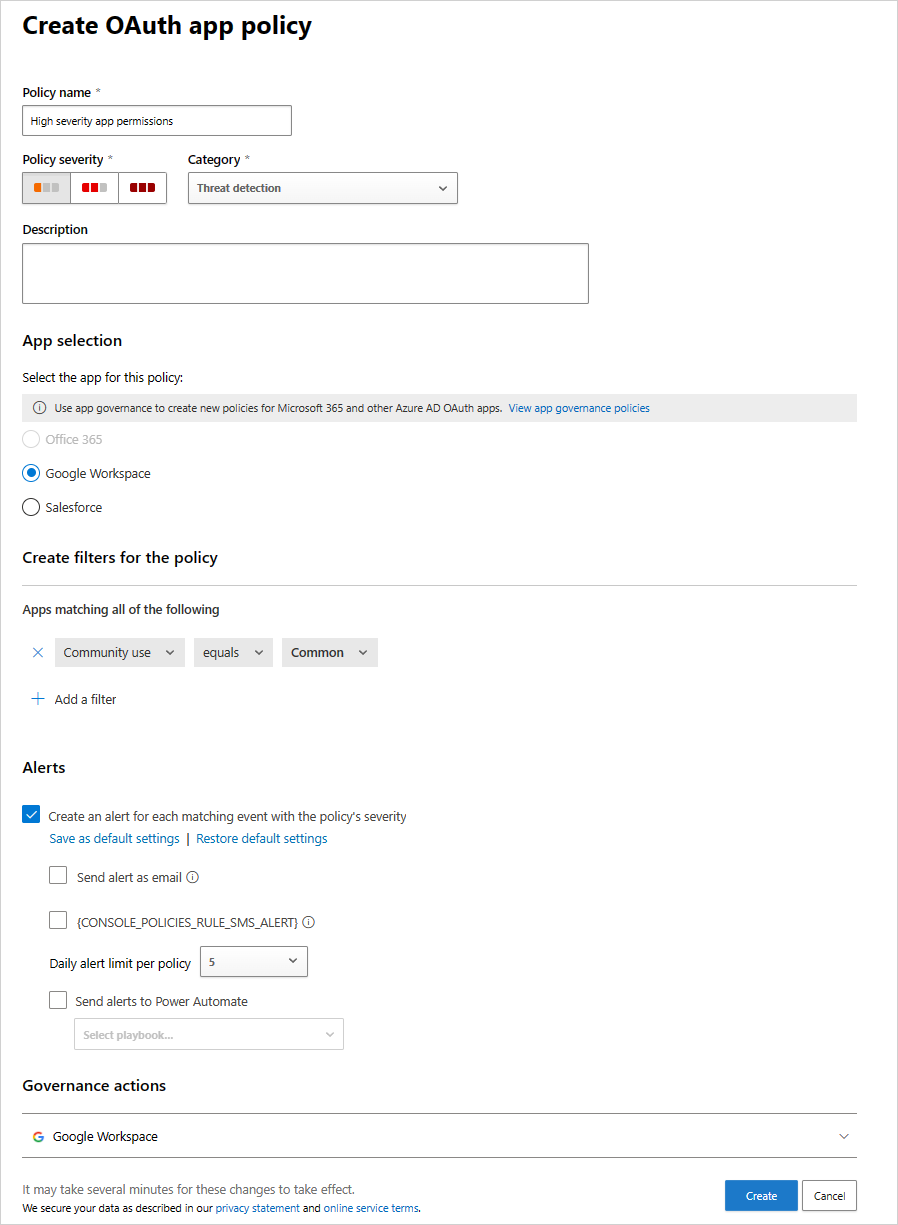

Создание политики для приложений OAuth, подключенных к Salesforce и Google Workspace

Политики для приложений OAuth активируют оповещения только для политик, авторизованных пользователями в клиенте.

Чтобы создать политику приложений для Salesforce, Google и других приложений, выполните следующие действия.

Перейдите к политикам > управления приложениями >XDR > в Microsoft Defender. Например:

Отфильтруйте приложения в соответствии с вашими потребностями. Например, может потребоваться просмотреть все приложения, запрашивающие разрешение на изменение календарей в почтовом ящике.

Совет

Используйте фильтр сообщества, чтобы получить сведения о том, является ли разрешение на это приложение обычным, необычным или редким. Этот фильтр удобно использовать, если у вас есть редкое приложение, которое запрашивает разрешение с высоким уровнем серьезности или запрашивает разрешение от нескольких пользователей.

Вы можете задать политику на основе членства в группах пользователей, которые авторизовать приложения. Например, администратор может задать политику, которая отменяет нестандартные приложения, если они запрашивают высокий уровень разрешений, только если пользователь, который предоставил разрешения, является членом группы "Администраторы".

Например:

Политики обнаружения аномалий для приложений OAuth, подключенных к Salesforce и Google Workspace

В дополнение к политикам приложений Oauth, которые можно создать, Defender для облака приложения предоставляют встроенные политики обнаружения аномалий, которые профилируют метаданные приложений OAuth для идентификации тех, которые потенциально вредоносны.

Этот раздел относится только к приложениям Salesforce и Google Workspace.

Примечание.

Политики обнаружения аномалий доступны только для приложений OAuth, авторизованных в идентификаторе Microsoft Entra. Серьезность политик обнаружения аномалий приложений OAuth не может быть изменена.

В следующей таблице описаны встроенные политики обнаружения аномалий, предоставляемые Defender для облака Apps:

| Политика | Description |

|---|---|

| Название приложения OAuth, вводящее в заблуждение | Сканирует приложения OAuth, подключенные к вашей среде, и активирует оповещение при обнаружении приложения с вводящим в заблуждение именем. Вводящие в заблуждение имена, такие как иностранные буквы, похожие на латинские буквы, могут указывать на попытку замаскировать вредоносное приложение как известное и доверенное приложение. |

| Название издателя, для приложения OAuth, вводящее в заблуждение | Сканирует приложения OAuth, подключенные к вашей среде, и запускает оповещение при обнаружении приложения с вводящим в заблуждение именем издателя. Вводящие в заблуждение имена издателей, такие как иностранные буквы, похожие на латинские буквы, могут указывать на попытку замаскировать вредоносное приложение в качестве приложения, поступающего от известного и доверенного издателя. |

| Согласие вредоносного приложения OAuth | Сканирует приложения OAuth, подключенные к вашей среде, и запускает оповещение, когда потенциально вредоносное приложение авторизовано. Вредоносные приложения OAuth могут использоваться в рамках фишинговой кампании в попытке компрометации пользователей. Это обнаружение использует исследования безопасности Майкрософт и опыт аналитики угроз для выявления вредоносных приложений. |

| Подозрительные действия скачивания файла приложения OAuth | Дополнительные сведения см. в статье Политики обнаружения аномалий. |