Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

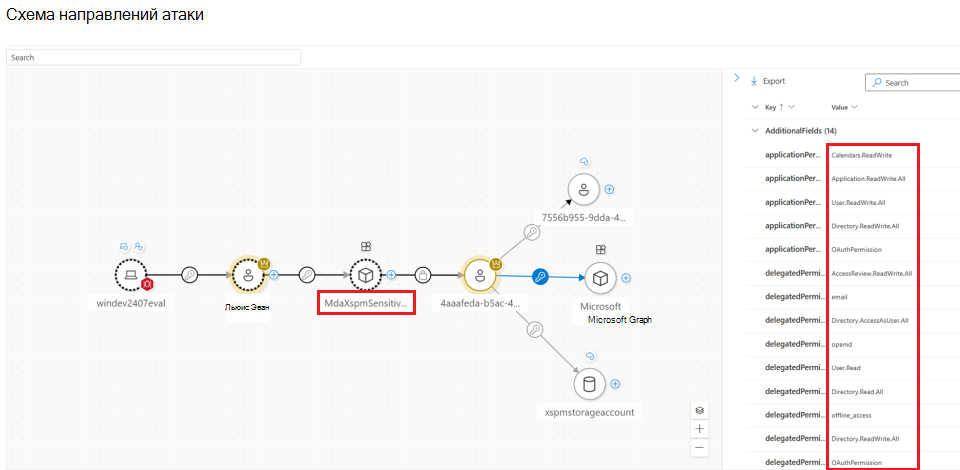

Управление рисками Microsoft Security помогает эффективно управлять областью атак и рисками раскрытия информации в вашей компании. Объединяя ресурсы и методы, пути атаки иллюстрируют сквозные пути, которые злоумышленники могут использовать для перехода от точки входа в организации к критически важным ресурсам. Microsoft Defender for Cloud Apps наблюдается увеличение числа злоумышленников, использующих приложения OAuth для доступа к конфиденциальным данным в критически важных для бизнеса приложениях, таких как Microsoft Teams, SharePoint, Outlook и т. д. Для поддержки исследования и устранения рисков эти приложения интегрируются в путь атаки и представления карты направлений атаки в Управление рисками Microsoft Security.

Предварительные условия

Чтобы приступить к работе с функциями пути атаки приложений OAuth в управлении экспозицией, убедитесь, что вы соответствуете следующим требованиям.

Лицензия Microsoft Defender for Cloud Apps с включенным управлением приложениями.

Необходимо активировать соединитель приложений Microsoft 365. Сведения о подключении и о том, какие соединители приложений предоставляют рекомендации по безопасности, см. в статье Подключение приложений для получения видимости и контроля с помощью Microsoft Defender for Cloud Apps.

Необязательно. Чтобы получить полный доступ к данным пути атаки, рекомендуется использовать лицензию на безопасность E5, Лицензию Defender для конечной точки или Defender для удостоверений.

Обязательные роли и разрешения

Чтобы получить доступ ко всем интерфейсам управления экспозицией, вам потребуется роль RBAC или роль Entra ID. Требуется только один.

- Управление экспозицией (чтение) (unified RBAC)

Кроме того, можно использовать одну из следующих ролей Entra ID:

| Разрешение | Действия |

|---|---|

| Глобальная Администратор | (разрешения на чтение и запись) |

| Администратор безопасности | (разрешения на чтение и запись) |

| Оператор безопасности | (чтение и ограниченные разрешения на запись) |

| Глобальное средство чтения | (разрешения на чтение) |

| Читатель сведений о безопасности | (разрешения на чтение) |

Примечание.

В настоящее время доступно только в коммерческих облачных средах. Управление рисками Microsoft Security данные и возможности в настоящее время недоступны в облаках правительства США : GCC, GCC High, DoD и China Gov.

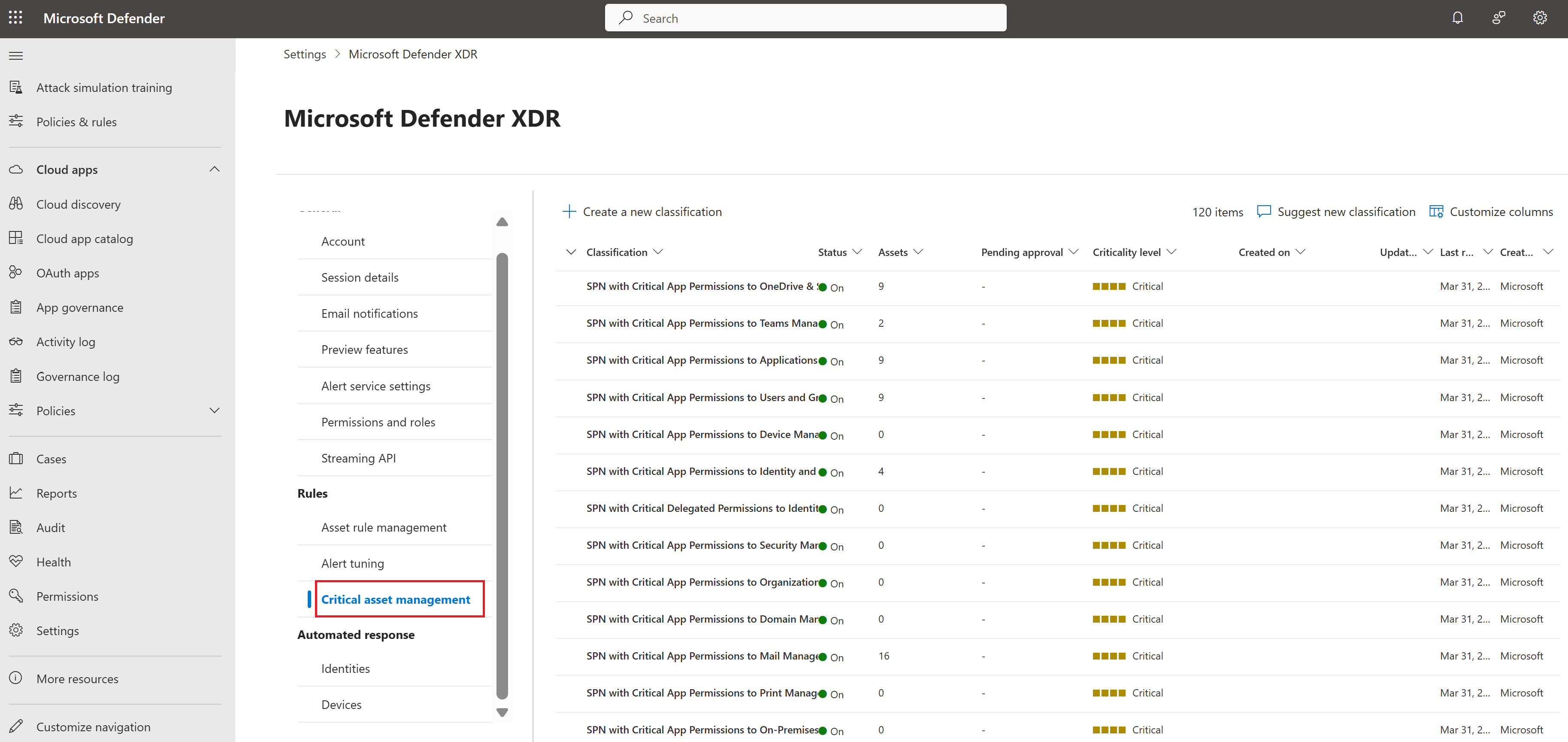

Управление критическими ресурсами — субъекты-службы

Microsoft Defender for Cloud Apps определяет набор критически важных разрешений OAuth. Приложения OAuth с этими разрешениями считаются высокоценными ресурсами. В случае компрометации злоумышленник может получить высокие привилегии для приложений SaaS. Чтобы отразить этот риск, пути атаки рассматривают субъекты-службы с этими разрешениями как целевые цели.

Просмотр разрешений для критически важных ресурсов

Чтобы просмотреть полный список разрешений, перейдите на портал Microsoft Defender и выберите Параметры > Microsoft Defender XDR > правила > Критическое управление ресурсами.

Поток исследования пользователя: просмотр путей атаки с участием приложений OAuth

Когда вы поймете, какие разрешения представляют собой высокоценные целевые объекты, выполните следующие действия, чтобы изучить, как эти приложения отображаются в путях атак вашей среды. Для небольших организаций с управляемым количеством путей атаки рекомендуется использовать такой структурированный подход для изучения каждого пути атаки:

Примечание.

Приложения OAuth отображаются в схеме направлений атаки только при обнаружении определенных условий.

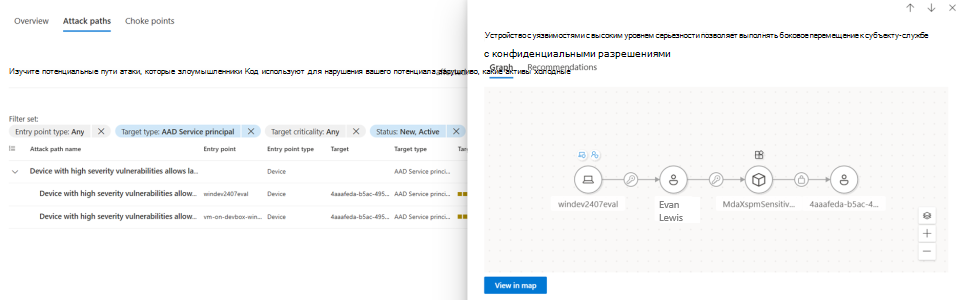

Например, приложение OAuth может появиться в пути атаки при обнаружении уязвимого компонента с легко эксплуатируемой точкой входа. Эта точка входа позволяет выполнять боковое перемещение к субъектам-службам с высокими привилегиями.

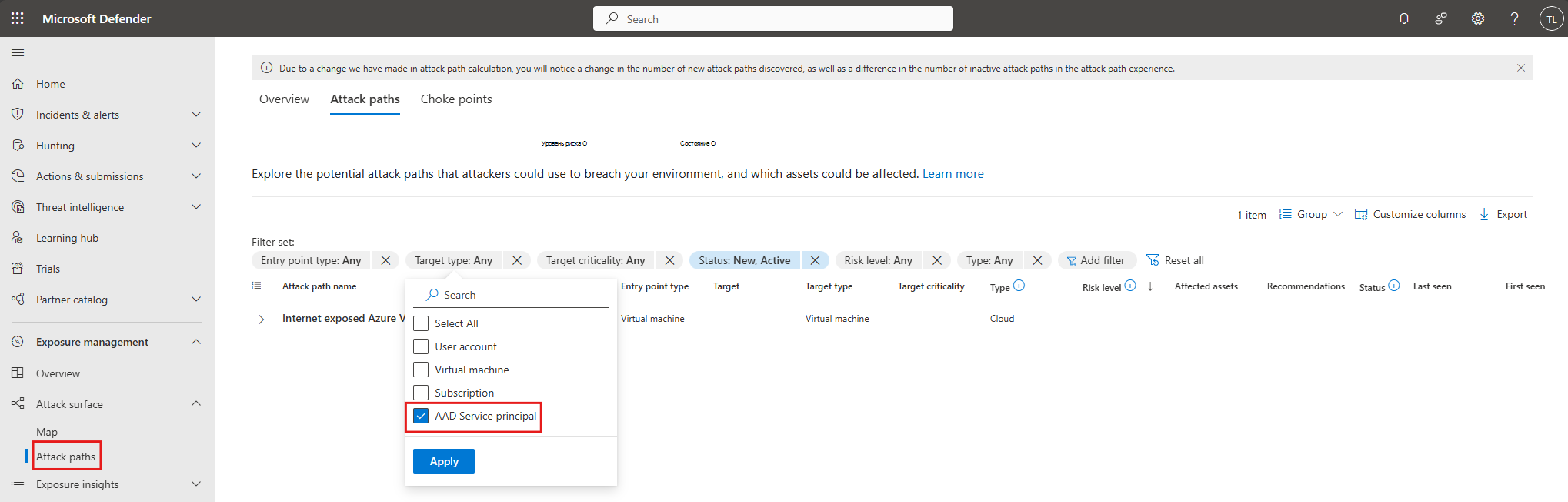

Перейдите к разделу Атаки с целью > управления > атаками.

Фильтрация по типу целевого объекта: субъект-служба AAD

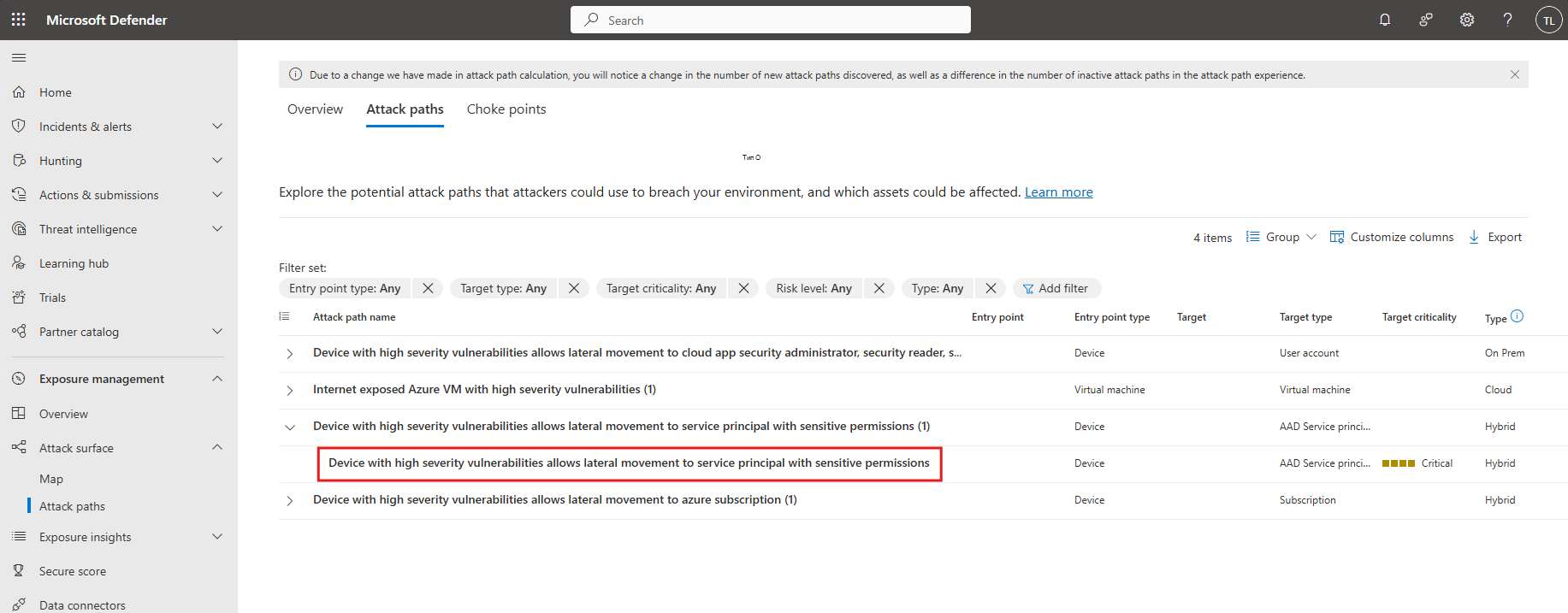

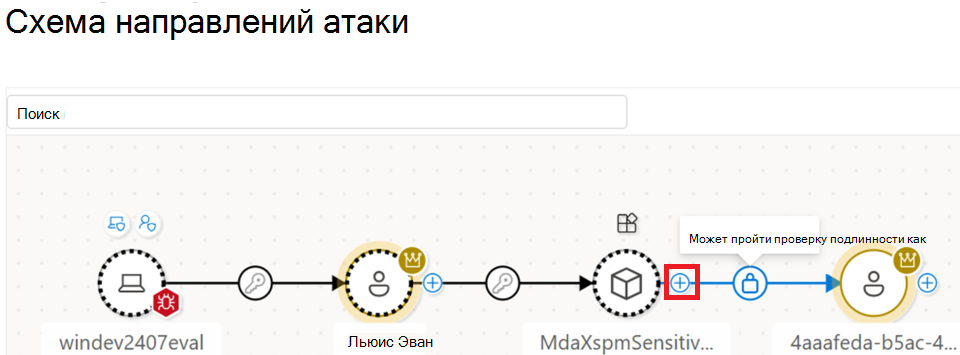

Выберите путь атаки под названием "Устройство с уязвимостями с высоким уровнем серьезности разрешает боковое перемещение к субъекту-службе с конфиденциальными разрешениями".

Нажмите кнопку Просмотреть на карте, чтобы увидеть путь атаки.

Выберите знак +, чтобы развернуть узлы и просмотреть подробные подключения.

Наведите указатель мыши или выберите узлы и ребра, чтобы просмотреть дополнительные данные, например разрешения, которые имеет приложение OAuth.

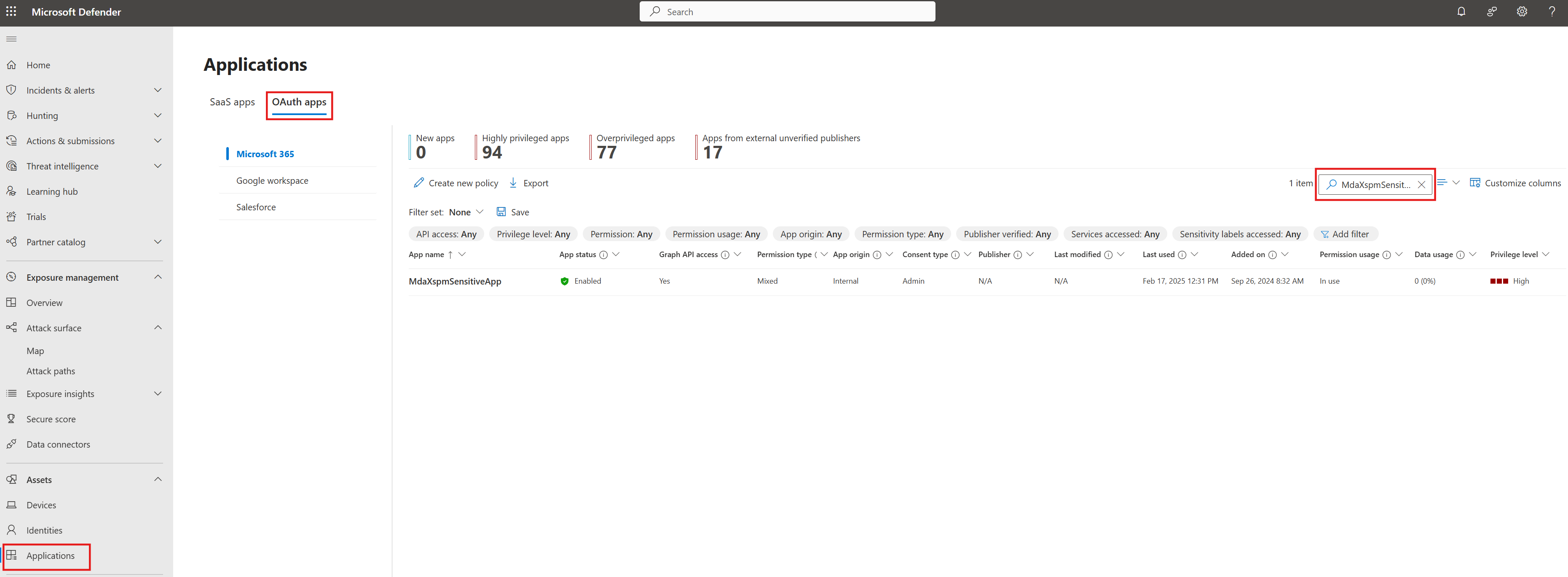

Скопируйте имя приложения OAuth и вставьте его в строку поиска на странице Приложения.

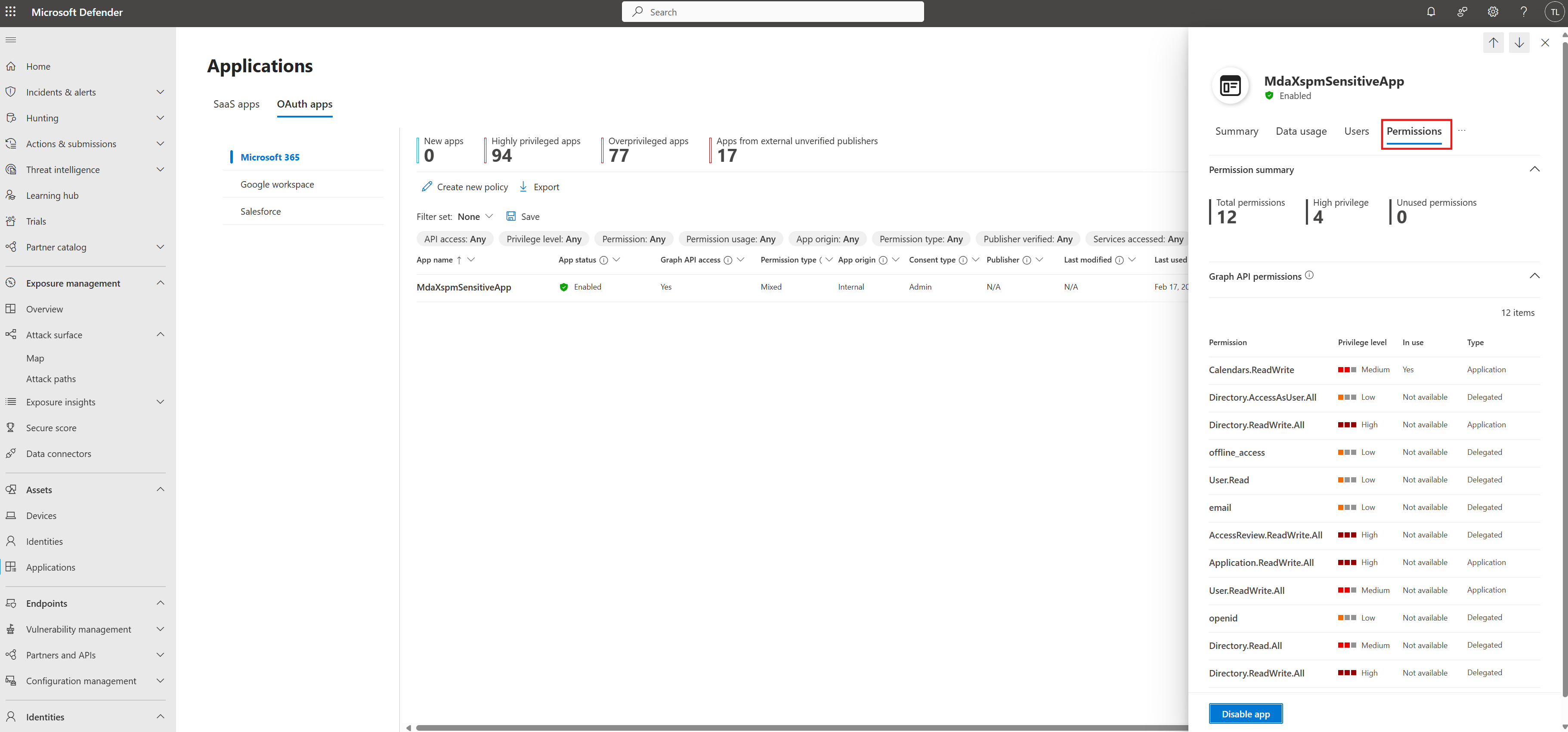

Выберите имя приложения, чтобы просмотреть назначенные разрешения и аналитические сведения об использовании, включая сведения о том, активно ли используются разрешения с высоким уровнем привилегий.

Необязательно. Если вы определили, что приложение OAuth должно быть отключено, его можно отключить на странице Приложения.

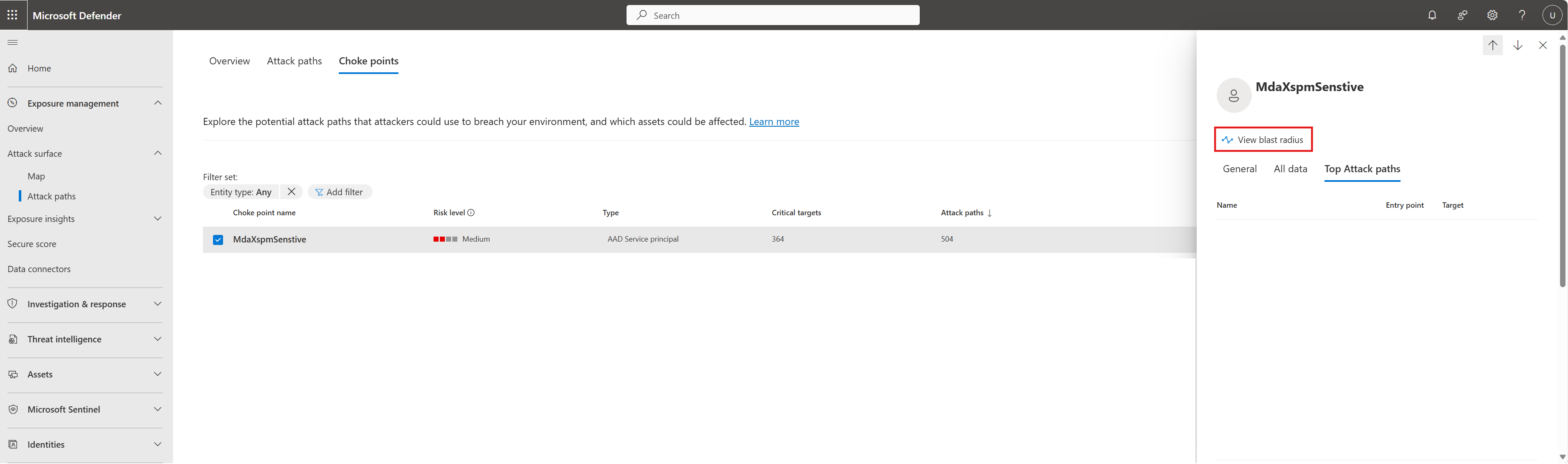

Пользовательский поток для принятия решений: определение приоритета пути атаки с помощью точек задуша

Для крупных организаций с многочисленными путями атак, которые не могут быть изучены вручную, рекомендуется использовать данные о путях атаки и использовать интерфейс Choke Points в качестве средства определения приоритетов. Такой подход позволяет:

- Определите ресурсы, связанные с наиболее распространенными путями атак.

- Принимать обоснованные решения о том, какие ресурсы следует приоритизировать для исследования.

- Отфильтруйте по Microsoft Entra приложения OAuth, чтобы узнать, какие приложения OAuth участвуют в большинстве путей атак.

- Определите, к каким приложениям OAuth следует применять разрешения с наименьшими привилегиями.

Для начала сделайте следующее:

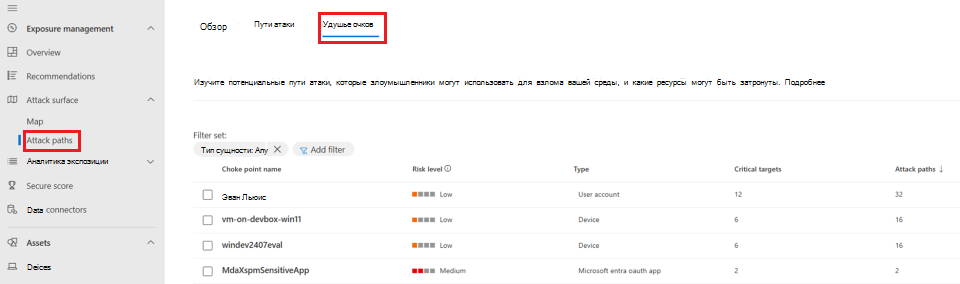

Перейдите на страницу Пути атаки с точками > задыха.

Выберите имя точки удушья, чтобы просмотреть дополнительные сведения о основных путях атаки, таких как имя, точка входа и цель.

Щелкните Просмотреть радиус взрыва, чтобы дополнительно исследовать точку удушья на карте поверхности атаки.

Если точка удушья является приложением OAuth, продолжайте исследование на странице Приложения, как описано в шагах 7–9 выше.

Анализ карты направлений атак и поиск с помощью запросов

На карте направлений атаки можно увидеть подключения из принадлежащих пользователю приложений, приложений OAuth и субъектов-служб. Эти данные о связях доступны в:

Таблица ExposureGraphEdges (показаны подключения)

Таблица ExposureGraphNodes (содержит свойства узла, такие как разрешения)

Используйте следующий запрос Advanced Hunting, чтобы определить все приложения OAuth с критическими разрешениями:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Дальнейшие действия

Дополнительные сведения см. в указанных ниже статьях.