Шифрование неактивных данных Defender for Cloud Apps с помощью собственного ключа (BYOK)

В этой статье описывается, как настроить Defender для облака Apps для использования собственного ключа для шифрования собранных данных, в то время как они неактивно. Если вы ищете документацию по применению шифрования к данным, хранящимся в облачных приложениях, см . интеграцию Microsoft Purview.

Defender для облака Приложения серьезно принимают вашу безопасность и конфиденциальность. Поэтому после того, как Defender для облака Apps начнет сбор данных, он использует собственные управляемые ключи для защиты данных в соответствии с нашей политикой безопасности и конфиденциальности данных. Кроме того, Defender для облака Apps позволяет дополнительно защитить неактивных данных, зашифровав их с помощью собственного ключа Azure Key Vault.

Внимание

Если возникла проблема с доступом к ключу Azure Key Vault, Defender для облака приложения не смогут зашифровать данные, и ваш клиент будет заблокирован в течение часа. Когда клиент заблокирован, все доступ к нему будет заблокирован до тех пор, пока причина не будет устранена. После повторного доступа к ключу будет восстановлен полный доступ к клиенту.

Эта процедура доступна только на портале Microsoft Defender и не может выполняться на классическом портале приложений Microsoft Defender для облака.

Необходимые компоненты

Необходимо зарегистрировать приложение Microsoft Defender для облака — BYOK в идентификаторе Microsoft Entra клиента, связанном с клиентом Defender для облака Apps.

Регистрация приложения

Установите Microsoft Graph PowerShell.

Откройте терминал PowerShell и выполните следующие команды:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsГде ServicePrincipalId — это идентификатор, возвращаемый предыдущей командой (

New-MgServicePrincipal).

Примечание.

- Defender для облака Приложения шифруют неактивных данных для всех новых клиентов.

- Все данные, которые находятся в Defender для облака приложениях более 48 часов, будут зашифрованы.

Развертывание ключа Azure Key Vault

Создайте хранилище ключей с включенными параметрами защиты обратимого удаления и очистки.

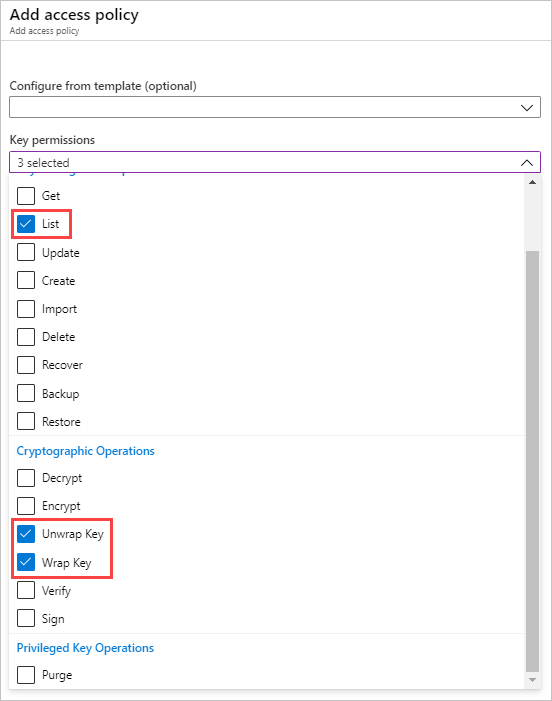

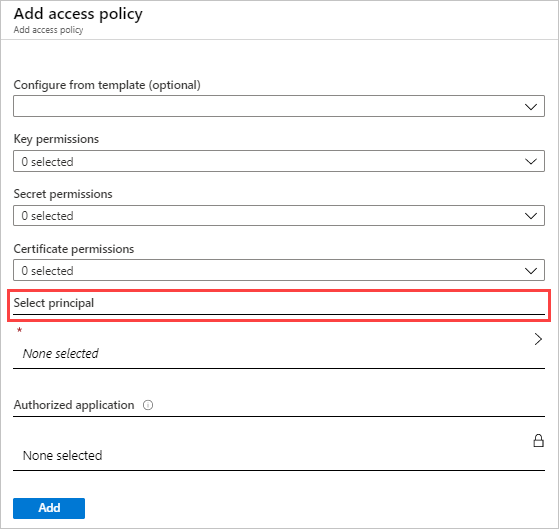

В новом созданном хранилище ключей откройте область политик доступа и нажмите кнопку +Добавить политику доступа.

Выберите разрешения "Ключ" и выберите следующие разрешения в раскрывающемся меню:

Section Необходимые разрешения Операции управления ключами -Список Операции шифрования — ключ оболочки

— распаковка ключа

В разделе "Выбор субъекта" выберите Microsoft Defender для облака приложения — BYOK или Microsoft Cloud App Security — BYOK.

Выберите Сохранить.

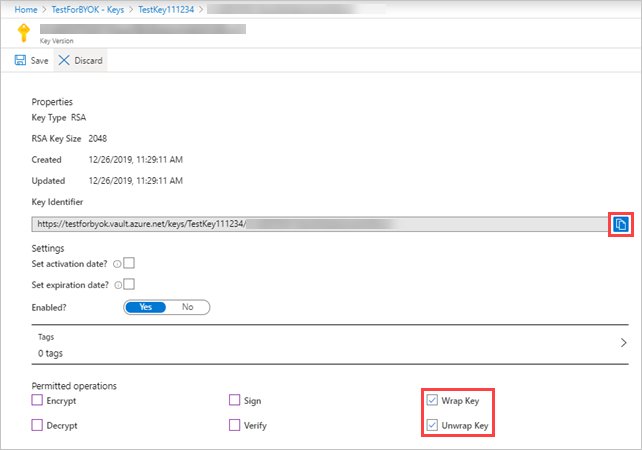

Создайте новый ключ RSA и сделайте следующее:

Примечание.

Поддерживаются только ключи RSA.

После создания ключа выберите новый созданный ключ, выберите текущую версию и увидите разрешенные операции.

В разделе разрешенных операций убедитесь, что включены следующие параметры:

- Упаковка ключа

- Распаковка ключа

Скопируйте URI идентификатора ключа. Оно понадобится вам позже.

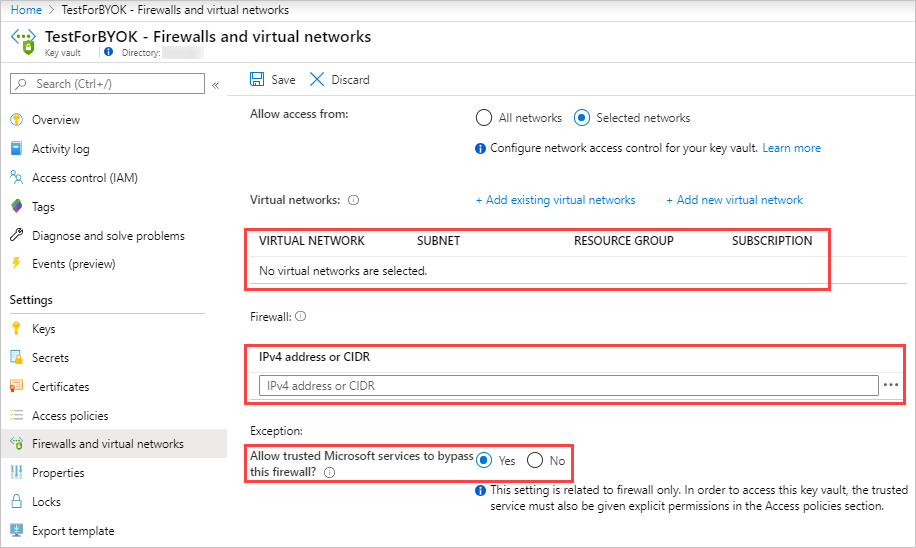

При необходимости при использовании брандмауэра для выбранной сети настройте следующие параметры брандмауэра, чтобы предоставить Defender для облака приложениям доступ к указанному ключу, а затем нажмите кнопку "Сохранить".

- Убедитесь, что виртуальные сети не выбраны.

- Добавьте следующие IP-адреса:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Выберите "Разрешить доверенные службы Майкрософт" для обхода этого брандмауэра.

Включение шифрования данных в приложениях Defender для облака

При включении шифрования данных Defender для облака Приложения немедленно используют ключ Azure Key Vault для шифрования неактивных данных. Так как ключ имеет важное значение для процесса шифрования, важно убедиться, что указанный ключ Key Vault и ключ доступны в любое время.

Включение шифрования данных

На портале Microsoft Defender выберите "Параметры шифрования данных облачных > приложений>", чтобы включить шифрование >данных.

В поле URI ключа Azure Key Vault вставьте значение URI идентификатора ключа, скопированное ранее. Defender для облака Приложения всегда используют последнюю версию ключа независимо от версии ключа, указанной URI.

После завершения проверки URI нажмите кнопку "Включить".

Примечание.

При отключении шифрования данных Defender для облака Apps удаляет шифрование с собственным ключом из неактивных данных. Однако данные остаются зашифрованными с помощью управляемых ключей Defender для облака Apps.

Чтобы отключить шифрование данных, перейдите на вкладку "Шифрование данных" и нажмите кнопку "Отключить шифрование данных".

Обработка свертки ключей

При создании новых версий ключа, настроенных для шифрования данных, Defender для облака Приложения автоматически развертываются до последней версии ключа.

Обработка сбоев шифрования данных

Если возникла проблема с доступом к ключу Azure Key Vault, Defender для облака Приложения не смогут зашифровать данные, и клиент будет заблокирован в течение часа. Когда клиент заблокирован, все доступ к нему будет заблокирован до тех пор, пока причина не будет устранена. После повторного доступа к ключу будет восстановлен полный доступ к клиенту. Сведения об обработке сбоев шифрования данных см. в статье "Устранение неполадок шифрования данных с помощью собственного ключа".