Политики управления устройствами в Microsoft Defender для конечной точки

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для бизнеса

В этой статье описаны политики, правила, записи, группы и дополнительные условия управления устройствами. По сути, политики управления устройствами определяют доступ для набора устройств. Устройства, которые находятся в область, определяются списком включенных групп устройств и списком исключенных групп устройств. Политика применяется, если устройство входит во все включенные группы устройств и ни в одной из исключенных групп устройств. Если политики не применяются, применяется принудительное применение по умолчанию.

По умолчанию управление устройствами отключено, поэтому доступ ко всем типам устройств разрешен. Дополнительные сведения об управлении устройствами см. в разделе Управление устройствами в Microsoft Defender для конечной точки.

Управление поведением по умолчанию

Если управление устройствами включено, оно по умолчанию включено для всех типов устройств. Принудительное применение по умолчанию также можно изменить с "Разрешить" на "Запретить". Ваша команда безопасности также может настроить типы устройств, которые защищают устройства. В следующей таблице ниже показано, как различные сочетания параметров изменяют решение об управлении доступом.

| Включено ли управление устройствами? | Заданное по умолчанию поведение | Типы устройств |

|---|---|---|

| Нет | Доступ разрешен | - Cd/DVD-диски -Принтеры — Съемные носители — Переносные устройства Windows |

| Да | (Не указано) Доступ разрешен |

- Cd/DVD-диски -Принтеры — Съемные носители — Переносные устройства Windows |

| Да | Запретить | - Cd/DVD-диски -Принтеры — Съемные носители — Переносные устройства Windows |

| Да | Запрет съемных носителей и принтеров | — Принтеры и съемные носители (заблокированы) — cd/DVD-диски и переносные устройства Windows (разрешено) |

При настройке типов устройств управление устройствами в Defender для конечной точки игнорирует запросы к другим семействам устройств.

Дополнительные сведения см. в следующих статьях:

- Развертывание управления устройствами и управление ими с помощью Intune

- Развертывание управления устройствами и управление ими с помощью групповая политика

Политики

Для дальнейшего уточнения доступа к устройствам управление устройствами использует политики. Политика — это набор правил и групп. Порядок определения правил и групп немного зависит от возможностей управления и операционных систем, как описано в следующей таблице.

| Средство управления | Операционная система | Управление правилами и группами |

|---|---|---|

| Intune — политика управления устройствами | Windows | Группами устройств и принтеров можно управлять как повторно используемыми параметрами и включать в правила. Не все функции доступны в политике управления устройствами (см. раздел Развертывание управления устройствами и управление ими с помощью Microsoft Intune). |

| Intune — Пользовательский | Windows | Каждая группа или правило хранится в пользовательской политике конфигурации в виде XML-строки. OMA-URI содержит GUID группы или правила. Должен быть создан ИДЕНТИФИКАТОР GUID. |

| Групповая политика | Windows | Группы и правила определяются в отдельных параметрах XML в объекте групповая политика (см. раздел Развертывание управления устройствами и управление ими с помощью групповая политика). |

| Intune | Mac | Правила и политики объединяются в один JSON и включаются в mobileconfig файл, который развертывается с помощью Intune |

| JAMF | Mac | Правила и политики объединяются в один JSON и настраиваются с помощью JAMF в качестве политики управления устройствами (см. раздел Управление устройствами для macOS). |

Правила и группы определяются по глобальному уникальному идентификатору (GUID). Если политики управления устройствами развертываются с помощью средства управления, отличного от Intune, необходимо создать идентификаторы GUID. Идентификаторы GUID можно создать с помощью PowerShell.

Сведения о схеме см. в статье Схема JSON для Mac.

Пользователи

Политики управления устройствами можно применять к пользователям и (или) группам пользователей.

Примечание.

В статьях, связанных с управлением устройствами, группы пользователей называются группами пользователей. Термин "группы" относится к группам , определенным в политике управления устройствами.

С помощью Intune на Компьютерах Mac и Windows политики управления устройствами могут быть ориентированы на группы пользователей, определенные в идентификаторе Entra.

В Windows пользователь или группа пользователей может быть условием для записи в политике.

Записи с пользователями или группами пользователей могут ссылаться на объекты из Entra Id или локальной службы Active Directory.

Рекомендации по использованию управления устройствами с пользователями и группами пользователей

Чтобы создать правило для отдельного пользователя в Windows, создайте запись с условием

Sidдля пользователя в правиле.Чтобы создать правило для группы пользователей в Windows и Intune, создайте запись с

Sidусловием для каждой группы пользователей в [правиле] и нацелите политику на группу компьютеров в Intune или создайте правило без условий и нацелите политику с Intune на группу пользователей.На Компьютере Mac используйте Intune и нацеливайте политику на группу пользователей в идентификаторе Entra.

Предупреждение

Не используйте условия группы пользователей и пользователей в правилах и целевые группы пользователей в Intune.

Примечание.

Если сетевое подключение является проблемой, используйте Intune целевых групп пользователей или локальных групп Active Directory. Условия группы пользователей и пользователей, ссылающиеся на Идентификатор Entra, должны использоваться только в средах с надежным подключением к Entra Id.

Правила

Правило определяет список включенных групп и список исключенных групп. Чтобы правило применялось, устройство должно находиться во всех включенных группах и ни в одной из исключенных групп. Если устройство соответствует правилу, вычисляются записи для этого правила. Запись определяет применяемые действия и параметры уведомлений, если запрос соответствует условиям. Если правила не применяются или записи не соответствуют запросу, применяется принудительное применение по умолчанию.

Например, чтобы разрешить доступ на запись для некоторых USB-устройств и доступ на чтение для всех остальных USB-устройств, используйте следующие политики, группы и записи с установленным по умолчанию принудительным набором для запрета.

| Group | Описание |

|---|---|

| Все съемные запоминаемые устройства | Съемные запоминаемые устройства |

| Доступные для записи USB | Список USB, для которых разрешен доступ на запись |

| Правило | Включенные Группы устройства | Исключенные Группы устройства | Запись |

|---|---|---|---|

| Доступ только для чтения для USB | Все съемные запоминаемые устройства | Доступные для записи USB | Доступ только для чтения |

| Доступ на запись для USB | Доступные для записи USB | Доступ на запись |

Имя правила отображается на портале для создания отчетов и в всплывающем уведомлении для пользователей, поэтому обязательно присвойте правилам описательные имена.

Правила можно настроить, изменив политики в Intune, используя XML-файл в Windows или JSON-файл на Mac. Выберите каждую вкладку для получения дополнительных сведений.

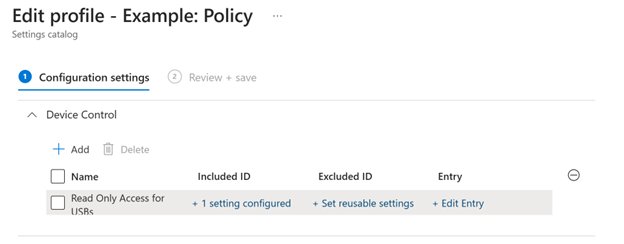

На следующем рисунке показаны параметры конфигурации для политики управления устройствами в Intune:

На снимке экрана включенный идентификатор и исключенный идентификатор являются ссылками на группы включенных и исключенных повторно используемых параметров. Политика может иметь несколько правил.

Intune не учитывает порядок правил. Правила можно оценивать в любом порядке, поэтому не забудьте явно исключить группы устройств, которые не область для правила.

Entries

Политики управления устройствами определяют доступ (называемый записью) для набора устройств. Записи определяют параметры действий и уведомлений для устройств, которые соответствуют политике и условиям, определенным в записи.

| Параметр записи | Параметры |

|---|---|

| AccessMask | Применяет действие только в том случае, если операции доступа соответствуют маске доступа. Маска доступа является битовой или значений доступа: 1 . Чтение устройства 2. Запись устройства 4. Выполнение устройства 8 . Чтение файла 16. Запись файлов 32 . Выполнение файла 64 . Печать Например: Чтение, запись и выполнение устройства = 7 (1+2+4) Чтение устройства, чтение с диска = 9 (1+8) |

| Действие | Разрешить Запретить AuditAllow AuditDeny |

| Уведомление | Нет (по умолчанию) Создается событие Пользователь получает уведомление |

Оценка записи

Существует два типа записей: записи принудительного применения (разрешить или запретить) и записи аудита (AuditAllow/AuditDeny).

Записи принудительного применения для правила оцениваются по порядку до тех пор, пока не будут сопоставлены все запрошенные разрешения. Если никакие записи не соответствуют правилу, вычисляется следующее правило. Если правила не соответствуют, применяется значение по умолчанию.

Записи аудита

События аудита управляют поведением, когда управление устройством применяет правило (разрешить или запретить). Элемент управления устройством может отображать уведомление для конечного пользователя. Пользователь получает уведомление, содержащее имя политики управления устройством и имя устройства. Уведомление появляется каждый час после запрета первоначального доступа.

Элемент управления устройством также может создать событие, доступное в Advanced Hunting.

Важно!

Существует ограничение в 300 событий на устройство в день. Записи аудита обрабатываются после принятия решения о принудительном применении. Оцениваются все соответствующие записи аудита.

Условия

Запись поддерживает следующие необязательные условия:

- Условие группы пользователей. Действие применяется только к пользователю или группе пользователей, определенной идентификатором безопасности.

Примечание.

Для групп пользователей и пользователей, хранящихся в идентификаторе Microsoft Entra, используйте идентификатор объекта в условии. Для групп пользователей и пользователей, которые хранятся локально, используйте идентификатор безопасности (SID)

Примечание.

В Windows идентификатор безопасности пользователя, вошедшего в систему, можно получить, выполнив команду whoami /userPowerShell .

- Условие компьютера: действие применяется только к устройству или группе, определяемой идентификатором безопасности.

- Условие параметров: применяет действие только в том случае, если параметры совпадают (см. дополнительные условия)

Записи могут быть дополнительно ограничены определенными пользователями и устройствами. Например, разрешите доступ на чтение к этим USB для этого пользователя только на этом устройстве.

| Политика | Включенные Группы устройства | Исключенные Группы устройства | Вход(ы) |

|---|---|---|---|

| Доступ только для чтения для USB | Все съемные запоминаемые устройства | Доступные для записи USB | Доступ только для чтения |

| Доступ на запись для USB | Доступные для записи USB | Доступ на запись для пользователя 1 Доступ на запись для пользователя 2 в группе устройств A |

Для применения действия все условия в записи должны быть истинными.

Записи можно настроить с помощью Intune, XML-файла в Windows или JSON-файла на Mac. Выберите каждую вкладку для получения дополнительных сведений.

В Intune поле Маска доступа имеет следующие параметры:

- Чтение (чтение на уровне диска = 1)

- Запись (запись на уровне диска = 2)

- Execute (Disk Level Execute = 4)

- Печать (печать = 64).

Не все функции отображаются в пользовательском интерфейсе Intune. Дополнительные сведения см. в статье Развертывание управления устройствами и управление ими с помощью Intune.

Группы

Группы определить критерии фильтрации объектов по их свойствам. Объект назначается группе, если его свойства соответствуют свойствам, определенным для группы.

Примечание.

Группы этого раздела не относятся к группам пользователей.

Например:

- Разрешенные USB — это все устройства, которые соответствуют любому из этих производителей.

- Потерянные USB — это все устройства, которые соответствуют любому из этих серийных номеров

- Разрешенные принтеры — это все устройства, которые соответствуют любому из этих VID/PID

Свойства можно сопоставить четырьмя способами: MatchAll, MatchAny, MatchExcludeAllи MatchExcludeAny

-

MatchAll: свойства являются отношением "И"; Например, если администратор помещаетDeviceIDиInstancePathID, для каждого подключенного USB система проверяет, соответствует ли USB обоим значениям. -

MatchAny: свойства являются отношением "Или"; Например, если администратор помещает DeviceID иInstancePathID, для каждого подключенного USB система применяет принудительное применение, если USB имеет идентичноеDeviceIDзначение илиInstanceIDзначение. -

MatchExcludeAll: свойства являются связью "И", рассматриваются все элементы, которые не соответствуют. Например, если администратор помещаетDeviceIDиInstancePathIDиспользуетMatchExcludeAll, для каждого подключенного USB система применяет принудительно, если USB-порт не имеет одинаковыхDeviceIDзначений иInstanceIDзначений. -

MatchExcludeAny: свойства являются отношением "Или", все элементы, которые не соответствуют, охватываются. Например, если администратор помещаетDeviceIDиInstancePathIDиспользуетMatchExcludeAny, для каждого подключенного USB система применяет принудительное применение, если usb-порт не имеет идентичногоDeviceIDзначения илиInstanceIDзначения.

Группы используются двумя способами: для выбора устройств для включения и исключения в правилах и для фильтрации доступа по расширенным условиям. В этой таблице перечислены типы групп и способы их использования.

| Тип | Описание | O/S | Правила включения и исключения | Расширенные условия |

|---|---|---|---|---|

| Устройство (по умолчанию) | Фильтрация устройств и принтеров | Windows/Mac | X | |

| Сеть | Фильтрация условий сети | Windows | X | |

| VPN-соединение | Фильтрация условий VPN | Windows | X | |

| File | Свойства файла фильтра | Windows | X | |

| Задание печати | Свойства фильтра печатаемого файла | Windows | X |

Устройства, которые находятся в область для политики, определяется списком включенных групп и списком исключенных групп. Правило применяется, если устройство находится во всех включенных группах и ни в одной из исключенных групп. Группы можно составить на основе свойств устройств. Можно использовать следующие свойства:

| Свойство | Описание | Устройства с Windows | Устройства Mac | Принтеры |

|---|---|---|---|---|

FriendlyNameId |

Понятное имя в Windows диспетчер устройств | Да | Нет | Да |

PrimaryId |

Тип устройства | Да | Да | Да |

VID_PID |

Идентификатор поставщика — это четырехзначный код поставщика, который комитет USB назначает поставщику. Идентификатор продукта — это четырехзначный код продукта, который поставщик назначает устройству. Поддерживаются подстановочные знаки. Пример: 0751_55E0 |

Да | Нет | Да |

PrinterConnectionId |

Тип подключения принтера: - USB: принтер, подключенный через USB-порт компьютера. - Network: сетевой принтер — это принтер, доступный по сетевому подключению, что делает его доступным для других компьютеров, подключенных к сети.- Corporate: корпоративный принтер — это очередь печати, совместно доступная через локальный сервер печати Windows.- Universal: универсальная печать — это современное решение для печати, которое организации могут использовать для управления своей инфраструктурой печати с помощью облачных служб майкрософт. Что такое универсальная печать? - Универсальная печать | Документация Майкрософт - File: Microsoft Print to PDF и Microsoft XPS Document Writer или другие принтеры, использующие порт FILE: или PORTPROMPT:- Custom: принтер, который не подключается через порт печати Майкрософт- Local: принтер не относится к любому из указанных выше типов, например, печать через RDP или перенаправление принтеров |

Нет | Нет | Да |

BusId |

Сведения об устройстве (дополнительные сведения см. в разделах, приведенных в этой таблице). | Да | Нет | Нет |

DeviceId |

Сведения об устройстве (дополнительные сведения см. в разделах, приведенных в этой таблице). | Да | Нет | Нет |

HardwareId |

Сведения об устройстве (дополнительные сведения см. в разделах, приведенных в этой таблице). | Да | Нет | Нет |

InstancePathId |

Сведения об устройстве (дополнительные сведения см. в разделах, приведенных в этой таблице). | Да | Нет | Нет |

SerialNumberId |

Сведения об устройстве (дополнительные сведения см. в разделах, приведенных в этой таблице). | Да | Да | Нет |

PID |

Идентификатор продукта — это четырехзначный код продукта, который поставщик назначает устройству. | Да | Да | Нет |

VID |

Идентификатор поставщика — это четырехзначный код поставщика, который комитет USB назначает поставщику. | Да | Да | Нет |

DeviceEncryptionStateId |

(предварительная версия) Состояние шифрования BitLocker устройства. Допустимые значения: BitlockerEncrypted или Plain |

Да | Нет | Нет |

APFS Encrypted |

Если устройство зашифровано APFS | Нет | Да | Нет |

Использование Windows диспетчер устройств для определения свойств устройства

Для устройств Windows можно использовать диспетчер устройств, чтобы понять свойства устройств.

Откройте диспетчер устройств, найдите устройство, щелкните правой кнопкой мыши пункт Свойства и выберите вкладку Сведения.

В списке Свойства выберите Путь к экземпляру устройства.

Для пути экземпляра

InstancePathIdустройства отображается значение , но оно также содержит другие свойства:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Свойства в диспетчере устройств сопоставляются с элементом управления устройствами, как показано в следующей таблице:

диспетчер устройств Управление устройствами Идентификаторы оборудования HardwareIdПонятное имя FriendlyNameIdРодительский элемент VID_PIDDeviceInstancePath InstancePathId

Использование отчетов и расширенной охоты для определения свойств устройств

Свойства устройства имеют немного другие метки в расширенной охоте. В приведенной ниже таблице метки на портале сопоставляется с в политике propertyId управления устройствами.

| Свойство портала Microsoft Defender | Идентификатор свойства элемента управления устройством |

|---|---|

| Имя носителя | FriendlyNameId |

| Идентификатор поставщика | HardwareId |

| DeviceId | InstancePathId |

| серийный номер; | SerialNumberId |

Примечание.

Убедитесь, что выбранный объект имеет правильный класс media для политики. Как правило, для съемных носителей используйте Class Name == USB.

Настройка групп в Intune, XML в Windows или JSON на Mac

Группы можно настроить в Intune, с помощью XML-файла для Windows или json-файла на Компьютере Mac. Выберите каждую вкладку для получения дополнительных сведений.

Примечание.

В Group Id XML и id JSON используется для идентификации группы в элементе управления устройством. Он не является ссылкой на любую другую , например группу пользователей в Entra Id.

Параметры, доступные для повторного использования в Intune сопоставляться с группами устройств. Вы можете настроить повторно используемые параметры в Intune.

Существует два типа групп: устройство принтера и съемные хранилища. В следующей таблице перечислены свойства для этих групп.

| Тип группы | Свойства |

|---|---|

| Устройство принтера | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Съемный носитель | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Расширенные условия

Записи могут быть дополнительно ограничены в зависимости от параметров. Параметры применяют расширенные условия, выходящие за рамки устройства. Расширенные условия позволяют точно контролировать работу на основе сети, VPN-подключения, файла или задания печати.

Примечание.

Расширенные условия поддерживаются только в формате XML.

Условия сети

В следующей таблице описаны свойства группы сети:

| Свойство | Описание |

|---|---|

NameId |

Имя сети. Поддерживаются подстановочные знаки. |

NetworkCategoryId |

Допустимые параметры: Public, Privateили DomainAuthenticated. |

NetworkDomainId |

Допустимые параметры: NonDomain, Domain, DomainAuthenticated. |

Эти свойства добавляются в DescriptorIdList группы типа Network. Ниже приведен пример фрагмента кода:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Затем группа ссылается в качестве параметров в записи, как показано в следующем фрагменте кода:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Условия VPN-подключения

В следующей таблице описаны условия VPN-подключения.

| Имя | Описание |

|---|---|

NameId |

Имя VPN-подключения. Поддерживаются подстановочные знаки. |

VPNConnectionStatusId |

Допустимые значения: Connected или Disconnected. |

VPNServerAddressId |

Строковое значение .VPNServerAddress Поддерживаются подстановочные знаки. |

VPNDnsSuffixId |

Строковое значение .VPNDnsSuffix Поддерживаются подстановочные знаки. |

Эти свойства добавляются в DescriptorIdList группы типа VPNConnection, как показано в следующем фрагменте кода:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Затем на группу будут ссылаются как параметры в записи, как показано в следующем фрагменте кода:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Затем на группу ссылаются как на параметры в записи, как показано в следующем фрагменте кода:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Условия задания печати

В следующей таблице описаны PrintJob свойства группы:

| Имя | Описание |

|---|---|

PrintOutputFileNameId |

Выходной путь к целевому файлу для печати в файл. Поддерживаются подстановочные знаки. Пример: C:\*\Test.pdf |

PrintDocumentNameId |

Путь к исходному файлу. Поддерживаются подстановочные знаки. Этот путь может не существовать. Например, добавьте текст в новый файл в Блокноте, а затем распечатайте его без сохранения. |

Эти свойства добавляются в DescriptorIdList группу типа PrintJob, как показано в следующем фрагменте кода:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Затем на группу ссылаются как на параметры в записи, как показано в следующем фрагменте кода:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Дальнейшие действия

- Просмотр событий и сведений об управлении устройством в Microsoft Defender для конечной точки

- Развертывание управления устройствами и управление ими в Microsoft Defender для конечной точки с помощью Microsoft Intune

- Развертывание управления устройствами и управление ими в Microsoft Defender для конечной точки с помощью групповая политика

- Управление устройствами для macOS