Включить контролируемый доступ к папкам

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Контролируемый доступ к папкам помогает защитить ценные данные от вредоносных приложений и угроз, таких как программы-шантажисты. Управляемый доступ к папкам входит в состав Windows 10, Windows 11 и Windows Server 2019. Управляемый доступ к папкам также входит в состав современного унифицированного решения для Windows Server 2012R2 и 2016.

Вы можете включить управляемый доступ к папкам с помощью любого из следующих методов:

- Приложение "Безопасность Windows" *

- Microsoft Intune

- Управление мобильными устройствами (MDM)

- Microsoft Configuration Manager

- Групповая политика

- PowerShell

Совет

Сначала попробуйте использовать режим аудита , чтобы увидеть, как работает эта функция, и просмотреть события, не влияя на обычное использование устройств в организации.

Примечание.

Если вы добавляете исключения антивирусной программы Microsoft Defender (процесс или путь) для соответствующего двоичного файла, управляемый доступ к папке будет ему доверять и не блокирует процесс или путь. Параметры групповой политики, которые отключают слияние списка локальных администраторов, переопределяют параметры управляемого доступа к папкам. Они также переопределяют защищенные папки и разрешенные приложения, заданные локальным администратором путем контролируемого доступа к папкам. Эта политика включает:

- Антивирусная программа в Microsoft Defender . Настройка поведения слияния локального администратора для списков

- System Center Endpoint Protection Разрешить пользователям добавлять исключения и переопределения

Дополнительные сведения об отключении объединения локальных списков см. в статье Запрет или разрешение пользователям локально изменять параметры политики антивирусной программы в Microsoft Defender.

Приложение "Безопасность Windows"

Откройте приложение «Безопасность Windows», выбрав значок щита на панели задач. Вы также можете выполнить поиск в меню "Пуск" по запросу "Безопасность Windows".

Выберите плитку Защита от угроз от вирусов & (или значок щита в строке меню слева), а затем выберите Защита от программ-шантажистов.

Установите для параметра Управляемый доступ к папкам значение Включено.

Примечание.

Этот метод недоступен в Windows Server 2012 R2 или Windows Server 2016. Если управляемый доступ к папкам настроен с помощью групповой политики, PowerShell или поставщиков CSP MDM, состояние изменяется в приложении "Безопасность Windows" только после перезапуска устройства. Если для функции установлен режим аудита с любым из этих средств, в приложении "Безопасность Windows" отображается состояние "Выкл.".

Если вы защищаете данные профиля пользователя, профиль пользователя должен находиться на установочном диске Windows по умолчанию.

Microsoft Intune

Войдите в Центр администрирования Microsoft Intune и откройте Endpoint Security.

Перейдите в разделПолитика сокращения >направлений атак.

Выберите Платформа, Windows 10, Windows 11 и Windows Server, а затем выберите создать правила> сокращения направлений атакипрофиля.

Назовите политику и добавьте описание. Нажмите кнопку Далее.

Прокрутите вниз и в раскрывающемся списке Включить управляемый доступ к папкам выберите параметр, например Режим аудита.

Мы рекомендуем сначала включить управляемый доступ к папкам в режиме аудита, чтобы узнать, как он будет работать в вашей организации. Вы можете настроить его в другой режим, например Включено, позже.

Чтобы при необходимости добавить папки, которые должны быть защищены, выберите Управляемые папки, доступ к защищенным папкам , а затем добавьте папки. Файлы в этих папках не могут быть изменены или удалены ненадежными приложениями. Помните, что системные папки по умолчанию автоматически защищаются. Список системных папок по умолчанию можно просмотреть в приложении "Безопасность Windows" на устройстве Windows. Дополнительные сведения об этом параметре см. в разделе Policy CSP — Defender: ControlledFolderAccessProtectedFolders.

Чтобы при необходимости добавить приложения, которые должны быть доверенными, выберите Управляемые приложения с разрешенным доступом к папкам , а затем добавьте приложения, которые могут получать доступ к защищенным папкам. Антивирусная программа Microsoft Defender автоматически определяет, каким приложениям следует доверять. Используйте этот параметр только для указания дополнительных приложений. Дополнительные сведения об этом параметре см. в разделе Policy CSP — Defender: ControlledFolderAccessAllowedApplications.

Выберите профиль Назначения, назначьте все пользователи & Все устройства и нажмите кнопку Сохранить.

Нажмите кнопку Далее , чтобы сохранить каждую открытую колонку, а затем — Создать.

Примечание.

Подстановочные знаки поддерживаются для приложений, но не для папок. Разрешенные приложения продолжают активировать события до тех пор, пока они не будут перезапущены.

Управление мобильными устройствами (MDM)

Используйте поставщик службы конфигурации (CSP) ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders , чтобы разрешить приложениям вносить изменения в защищенные папки.

Microsoft Configuration Manager

В Microsoft Configuration Manager перейдите в раздел Активы и соответствие>Endpoint Protection>Exploit Guard в Защитнике Windows.

Выберите HomeCreate Exploit Guard Policy (Создать> политику Exploit Guard).

Введите имя и описание, выберите Контролируемый доступ к папкам и нажмите кнопку Далее.

Укажите, следует ли блокировать или выполнять аудит изменений, разрешать другие приложения или добавлять другие папки, а затем нажмите кнопку Далее.

Примечание.

Подстановочный знак поддерживается для приложений, но не для папок. Разрешенные приложения будут продолжать активировать события до тех пор, пока они не будут перезапущены.

Просмотрите параметры и нажмите кнопку Далее , чтобы создать политику.

После создания политики закройте.

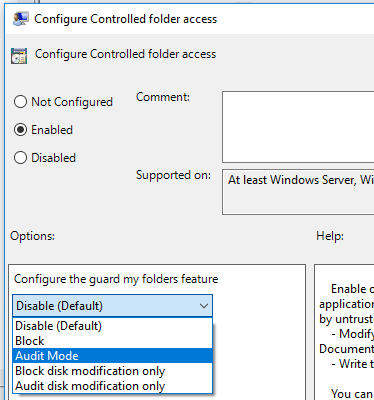

Групповая политика

На устройстве управления групповой политикой откройте консоль управления групповыми политиками, щелкните правой кнопкой мыши объект групповой политики, который требуется настроить, и выберите изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево на компоненты > Windows Антивирусная программа > Microsoft Defender, контролируемый доступ к папке Exploit Guard > Microsoft Defender.

Дважды щелкните параметр Настроить управляемый доступ к папкам и задайте для параметра значение Включено. В разделе параметры необходимо указать один из следующих параметров:

- Включить — вредоносным и подозрительным приложениям не будет разрешено вносить изменения в файлы в защищенных папках. Уведомление будет предоставлено в журнале событий Windows.

- Отключить (по умолчанию) — функция управляемого доступа к папкам не будет работать. Все приложения могут вносить изменения в файлы в защищенных папках.

- Режим аудита . Изменения будут разрешены, если вредоносное или подозрительное приложение попытается внести изменения в файл в защищенной папке. Однако он будет записан в журнал событий Windows, где можно оценить влияние на организацию.

- Только блокировать изменение диска . Попытки ненадежных приложений записывать данные в секторы диска регистрируются в журнале событий Windows. Эти журналы можно найти в разделе Журналы >приложений и служб Microsoft > Windows > Defender > Операционный > идентификатор 1123.

- Аудит только изменения диска. Только попытки записи в защищенные секторы диска будут записываться в журнал событий Windows (в разделе Журналы> приложений и службMicrosoft>Windows>Defender>Операционный>идентификатор 1124). Попытки изменения или удаления файлов в защищенных папках не записываются.

Важно!

Чтобы полностью включить управляемый доступ к папкам, необходимо задать для параметра групповой политики значение Включено и выбрать Блокировать в раскрывающемся меню параметров.

PowerShell

Введите powershell в меню «Пуск», щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора.

Введите следующий командлет:

Set-MpPreference -EnableControlledFolderAccess EnabledВы можете включить функцию в режиме аудита, указав

AuditModeвместоEnabled. ИспользуйтеDisabled, чтобы отключить эту функцию.

См. также

- Защита важных папок с помощью управляемого доступа к папкам

- Настройка контролируемого доступа к папкам

- Microsoft Defender для конечной точки

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender для конечной точки Tech Community.