Включить защиту сети

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

- Linux (см . раздел Защита сети для Linux)

- macOS (см . раздел Защита сети для macOS)

Совет

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Защита сети помогает предотвратить использование сотрудниками любого приложения для доступа к опасным доменам, в которых могут размещаться фишинговые аферы, эксплойты и другое вредоносное содержимое в Интернете. Вы можете провести аудит защиты сети в тестовой среде, чтобы узнать, какие приложения будут заблокированы перед включением защиты сети.

Дополнительные сведения о параметрах конфигурации фильтрации сети см. в этой статье.

Проверьте, включена ли защита сети

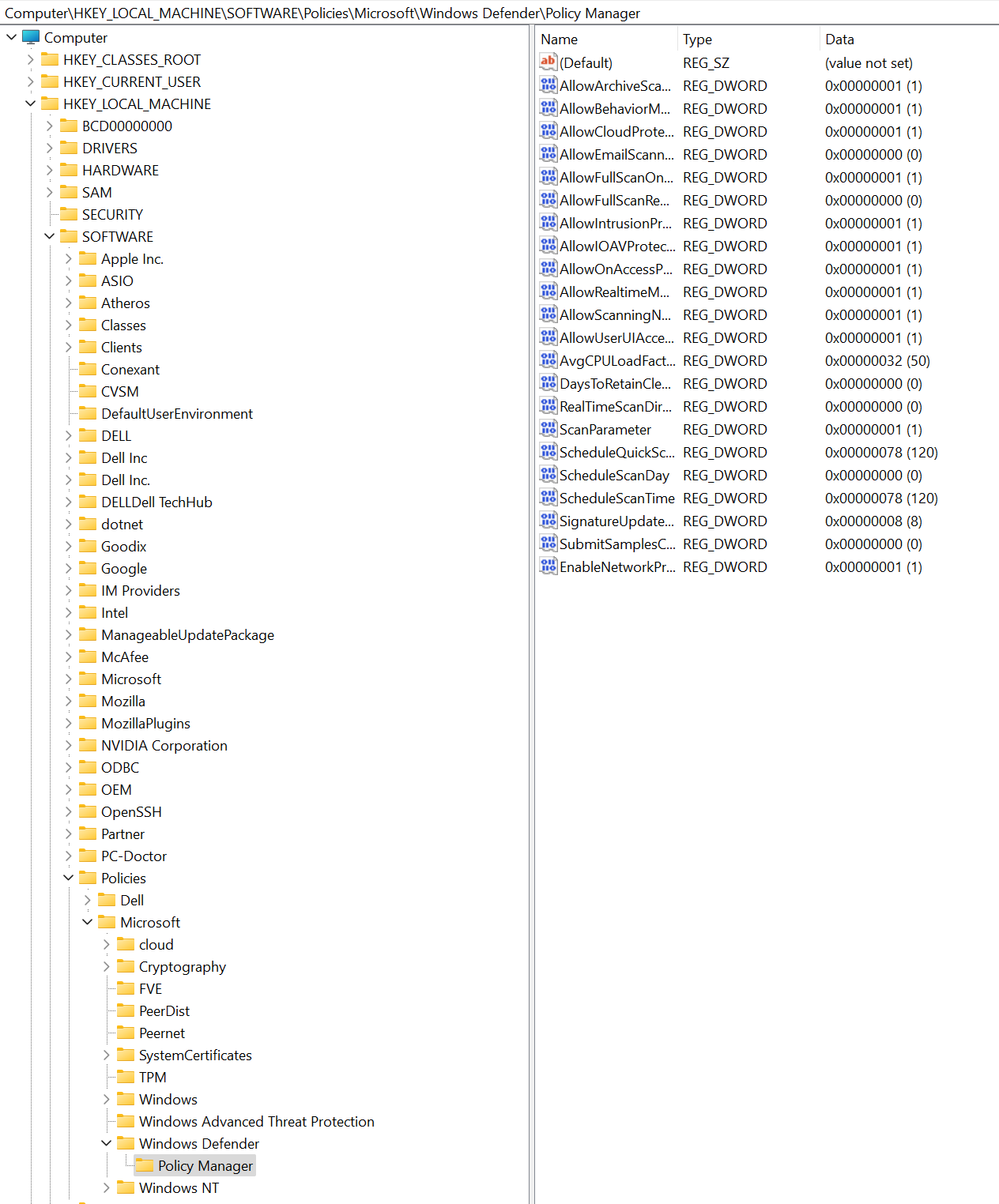

Проверьте, включена ли защита сети на локальном устройстве с помощью редактора реестра.

Нажмите кнопку Пуск на панели задач и введите regedit , чтобы открыть редактор реестра.

Выберите HKEY_LOCAL_MACHINE в боковом меню.

Перейдите через вложенные меню в раздел Software>Policies>Microsoft>Windows Defender>Policy Manager.

Если ключ отсутствует, перейдите в раздел SOFTWARE>Microsoft>Windows Defender>Windows Exploit Guard>Защита сети.

Выберите EnableNetworkProtection , чтобы просмотреть текущее состояние защиты сети на устройстве:

- 0 или Выкл.

- 1 или Включено

- 2 или режим аудита

Включение защиты сети

Включите защиту сети с помощью любого из следующих методов:

- PowerShell

- Управление мобильными устройствами (MDM)

- Microsoft Intune

- Групповая политика

- Microsoft Configuration Manager

PowerShell

Введите powershell в меню «Пуск», щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора.

Введите следующий командлет:

Set-MpPreference -EnableNetworkProtection EnabledНеобязательно. Включите функцию в режиме аудита с помощью следующего командлета:

Set-MpPreference -EnableNetworkProtection AuditModeЧтобы отключить эту функцию, используйте

DisabledвместоAuditModeилиEnabled.

Управление мобильными устройствами (MDM)

Используйте поставщик службы конфигурации ./Vendor/MSFT/Policy/Config/Defender/EnableNetworkProtection для включения или отключения защиты сети или включения режима аудита.

Обновите платформу microsoft Defender для защиты от вредоносных программ до последней версии , прежде чем включать или отключать защиту сети или включить режим аудита.

Microsoft Intune

Базовый метод Microsoft Defender для конечной точки

Войдите в Центр администрирования Microsoft Intune.

Перейдите в раздел Базовые показатели безопасности>конечных> точекMicrosoft Defender для конечной точки.

Выберите Создать профиль, укажите имя профиля и нажмите кнопку Далее.

В разделе Параметры конфигурации перейдите к разделу Правила> сокращения направлений атаки, задайте для параметра Блокировать, Включить или Аудит для включения защиты сети. Нажмите кнопку Далее.

Выберите соответствующие теги области и назначения в соответствии с требованиями вашей организации.

Просмотрите все сведения и нажмите кнопку Создать.

Метод политики антивирусной программы

Войдите в Центр администрирования Microsoft Intune.

Перейдите в раздел Антивирусная программа для обеспечения безопасности конечных> точек.

Нажмите кнопку Создать политику.

Во всплывающем окне Создание политики выберите Windows 10, Windows 11 и Windows Server в списке Платформа .

Выберите Антивирусная программа Microsoft Defender в списке Профиль , а затем нажмите кнопку Создать.

Укажите имя профиля и нажмите кнопку Далее.

В разделе Параметры конфигурации выберите Отключено, Включено (режим блокировки) или Включено (режим аудита) для параметра Включить защиту сети, а затем нажмите кнопку Далее.

Выберите соответствующие теги "Назначения " и "Область" в соответствии с требованиями вашей организации.

Просмотрите все сведения и нажмите кнопку Создать.

Метод профиля конфигурации

Войдите в Центр администрирования Microsoft Intune (https://intune.microsoft.com).

Перейдите в раздел Устройства>Профили конфигурации>Создать профиль.

Во всплывающем окне Создание профиля выберите Платформа и выберите Тип профиля как Шаблоны.

В поле Имя шаблона выберите Endpoint Protection в списке шаблонов, а затем выберите Создать.

Перейдите в разделОсновные сведенияо Endpoint Protection>, укажите имя профиля и нажмите кнопку Далее.

В разделе Параметры конфигурации выберите Microsoft Defender Exploit Guard>Network filtering Network filtering> Network protection Enable or Audit (Включение или аудитзащиты сети>) в Microsoft Defender. Нажмите кнопку Далее.

Выберите соответствующие теги области, назначения и правила применимости в соответствии с требованиями вашей организации. Администраторы могут устанавливать дополнительные требования.

Просмотрите все сведения и нажмите кнопку Создать.

Групповая политика

Используйте следующую процедуру, чтобы включить защиту сети на компьютерах, присоединенных к домену, или на автономном компьютере.

На автономном компьютере перейдите в меню Пуск , а затем введите и выберите Изменить групповую политику.

-Или-

На присоединенном к домену компьютере управления групповыми политиками откройте консоль управления групповыми политиками, щелкните правой кнопкой мыши объект групповой политики, который требуется настроить, и выберите изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево на компоненты> WindowsАнтивирусная программа>Microsoft Defender Защита от эксплойтов> Microsoft Defender.

Примечание.

В более старых версиях Windows в пути групповой политики может быть указано "Антивирусная программа в Защитнике Windows" вместо "Антивирусная программа Microsoft Defender".

Дважды щелкните параметр Запретить пользователям и приложениям доступ к опасным веб-сайтам и установите для параметра значение Включено. В разделе параметры необходимо указать один из следующих параметров:

- Блокировать . Пользователи не могут получить доступ к вредоносным IP-адресам и доменам.

- Отключить (по умолчанию) — функция защиты сети не будет работать. Пользователям не запрещен доступ к вредоносным доменам.

- Режим аудита . Если пользователь посещает вредоносный IP-адрес или домен, событие будет записано в журнал событий Windows. Однако пользователю не будет запрещено посещать адрес.

Важно!

Чтобы полностью включить защиту сети, необходимо задать для параметра групповой политики значение Включено , а также выбрать блокировать в раскрывающемся меню параметров.

Примечание.

Необязательно. Выполните действия, описанные в разделе Проверка включения защиты сети , чтобы проверить правильность параметров групповой политики.

Microsoft Configuration Manager

Откройте консоль Configuration Manager.

Перейдите в раздел Активы и соответствие>Endpoint Protection>Exploit Guard в Защитнике Windows.

Выберите Создать политику Exploit Guard на ленте, чтобы создать новую политику.

- Чтобы изменить существующую политику, выберите политику, а затем выберите Свойства на ленте или в контекстном меню. Измените параметр Настроить защиту сети на вкладке Защита сети .

На странице Общие укажите имя новой политики и убедитесь, что включен параметр Защита сети .

На странице Защита сети выберите один из следующих параметров для параметра Настроить защиту сети :

- Блокировка

- Аудит

- Disabled

Выполните остальные действия и сохраните политику.

На ленте выберите Развернуть , чтобы развернуть политику в коллекции.

Важно!

После развертывания политики Exploit Guard из Configuration Manager параметры Exploit Guard не будут удалены из клиентов при удалении развертывания.

Delete not supported записывается в ExploitGuardHandler.log клиента Configuration Manager при удалении развертывания Exploit Guard клиента.

Чтобы удалить эти параметры, в контексте SYSTEM можно запустить следующий скрипт PowerShell:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

См. также

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender для конечной точки Tech Community.