Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:

- Microsoft Defender XDR

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для бизнеса

Важно!

В Defender для конечной точки плана 1 и Defender для бизнеса можно создать индикатор для блокировки или разрешения файла. В Defender для бизнеса индикатор применяется к вашей среде и не может быть ограничен определенными устройствами.

Примечание.

Чтобы эта функция работала на Windows Server 2016 и Windows Server 2012 R2, эти устройства должны быть подключены с помощью современного унифицированного решения. Пользовательские индикаторы файлов с действиями Разрешить, Блокировать и Исправление теперь также доступны в расширенных возможностях модуля защиты от вредоносных программ для macOS и Linux.

Индикаторы файлов предотвращают дальнейшее распространение атаки в организации, запрещая потенциально вредоносные файлы или предполагаемые вредоносные программы. Если вы знаете потенциально вредоносный переносимый исполняемый файл (PE), его можно заблокировать. Эта операция предотвратит ее чтение, запись или выполнение на устройствах в вашей организации.

Существует три способа создания индикаторов для файлов:

- Создание индикатора с помощью страницы параметров

- Создание контекстного индикатора с помощью кнопки добавить индикатор на странице сведений о файле

- Создание индикатора с помощью API индикатора

Подготовка к работе

Прежде чем создавать индикаторы для файлов, ознакомьтесь со следующими предварительными условиями:

- Мониторинг поведения включен

- Облачная защита включена.

- Сетевое подключение Cloud Protection работает

- Чтобы начать блокировку файлов, включите функцию "блокировать или разрешать" в разделе Параметры (на портале Microsoft Defender перейдите в раздел Параметры>Конечные точки>Общие>дополнительные функции>Разрешить или заблокировать файл).

Предварительные требования Для Windows

- Эта функция доступна, если ваша организация использует антивирусную программу Microsoft Defender (в активном режиме).

- Версия клиента защиты от вредоносных программ должна быть

4.18.1901.xили более поздней. См . статью Версии ежемесячной платформы и подсистемы. - Эта функция поддерживается на устройствах под управлением Windows 10 версии 1703 или более поздней, Windows 11, Windows Server 2012 R2, Windows Server 2016 или более поздней версии, Windows Server 2019, Windows Server 2022 и Windows Server 2025 г.

- Вычисление хэша файлов включается путем установки значения

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\Enable File Hash ComputationВключено. Вы также можете выполнить следующую команду PowerShell:Set-MpPreference -EnableFileHashComputation $true

Примечание.

Индикаторы файлов поддерживают переносимые исполняемые (PE) файлы, включая .exe только файлы и .dll .

Предварительные требования для macOS

- Защита в режиме реального времени (RTP) должна быть активной.

-

Необходимо включить вычисление хэша файлов. Выполните следующую команду:

mdatp config enable-file-hash-computation --value enabled

Примечание.

В macOS индикаторы файлов поддерживают три типа файлов: исполняемые файлы Mach-O, скрипты оболочки POSIX (например, запускаемые с помощью sh или bash) и файлы AppleScript (SCPT). (Mach-O — это собственный исполняемый формат macOS, сравнимый с .exe и .dll в Windows.)

Предварительные требования для Linux

- Доступно в Defender для конечной точки или более поздней версии

101.85.27. - Вычисление хэша файлов должно быть включено на портале Microsoft Defender или в управляемом ФОРМАТЕ JSON.

- Мониторинг поведения предпочтителен, но эта функция работает с любой другой проверкой (RTP или Custom).

Создание индикатора для файлов на странице параметров

В области навигации выберите Параметры Индикаторы>конечных> точек(в разделе Правила).

Перейдите на вкладку Хэши файлов .

Выберите Добавить элемент.

Укажите следующие сведения:

- Индикатор. Укажите сведения о сущности и определите срок действия индикатора.

- Действие. Укажите выполняемое действие и укажите описание.

- Область. Определите область группы устройств (область действия недоступна в Defender для бизнеса).

Просмотрите сведения на вкладке Сводка, а затем нажмите кнопку Сохранить.

Создание контекстного индикатора на странице сведений о файле

Одним из вариантов при выполнении действий реагирования на файл является добавление индикатора для файла. При добавлении хэша индикатора для файла можно создать оповещение и заблокировать файл каждый раз, когда устройство в вашей организации пытается запустить его.

Файлы, автоматически заблокированные индикатором, не будут отображаться в центре уведомлений файла, но оповещения по-прежнему будут отображаться в очереди оповещений.

Оповещение о действиях блокировки файлов (предварительная версия)

Важно!

Сведения в этом разделе (общедоступная предварительная версия для автоматизированного механизма исследования и исправления) относятся к предварительной версии продукта, который может быть существенно изменен до его коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Текущими поддерживаемыми действиями для IOC файлов являются разрешение, аудит и блокировка, а также исправление. После блокировки файла можно выбрать, требуется ли активировать оповещение. Таким образом, вы сможете контролировать количество оповещений, попадаемых в группы по операциям безопасности, и убедиться, что создаются только необходимые оповещения.

На портале Microsoft Defender перейдите в раздел Параметры Индикаторы>конечных>> точекДобавление хэша нового файла.

Выберите блокировку и исправьте файл.

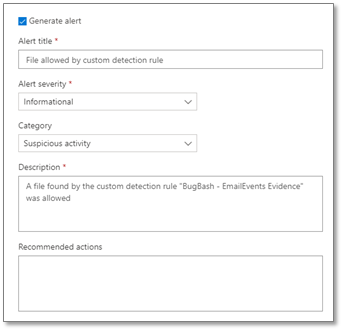

Укажите, следует ли создавать оповещение о событии блока файлов, и определите параметры оповещений:

- Заголовок оповещения

- Уровень серьезности оповещений

- Категория

- Описание

- Рекомендуемые действия

Важно!

- Как правило, блоки файлов применяются и удаляются в течение 15 минут, в среднем за 30 минут, но может занять до 2 часов.

- Если существуют конфликтующие политики IoC файлов с тем же типом принудительного применения и целевым объектом, будет применена политика более безопасного хэша. Политика хэша файла SHA-256 IoC победит политику хэша файла SHA-1 IoC, которая победит политику хэша MD5-файлов IoC, если типы хэшей определяют один и тот же файл. Это всегда верно независимо от группы устройств.

- Во всех остальных случаях, если конфликтующие политики Интернета вещей в файлах с одинаковым целевым объектом принудительного применения применяются ко всем устройствам и к группе устройства, то для устройства политика в группе устройств будет выиграна.

- Если групповая политика EnableFileHashComputation отключена, снижается точность блокировки файла IoC. Однако включение

EnableFileHashComputationможет повлиять на производительность устройства. Например, копирование больших файлов из общей сетевой папки на локальное устройство, особенно через VPN-подключение, может влиять на производительность устройства. Дополнительные сведения о групповой политике EnableFileHashComputation см. в разделе CSP Defender. Дополнительные сведения о настройке этой функции в Defender для конечной точки в Linux и macOS см . в разделах Настройка функции вычисления хэша файлов в Linux и Настройка функции вычисления хэша файлов в macOS.

Расширенные возможности охоты (предварительная версия)

Важно!

Сведения в этом разделе (общедоступная предварительная версия для автоматического исследования и исправления) относятся к предварительной версии продукта, который может быть существенно изменен до его коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

В настоящее время в предварительной версии действие ответа можно запрашивать заранее. Ниже приведен пример запроса на предварительную охоту:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Дополнительные сведения о расширенной охоте см. в разделе Упреждающая охота на угрозы с помощью расширенной охоты.

Ниже приведены другие имена угроз, которые можно использовать в примере запроса:

Файлы:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Сертификаты:

EUS:Win32/CustomCertEnterpriseBlock!cl

Действие реагирования также можно просмотреть в временная шкала устройства.

Обработка конфликтов политик

Конфликты политики Cert и File IoC обрабатываются в следующем порядке:

Если файл не разрешен с помощью управления приложениями в Защитнике Windows и AppLocker принудительного применения политик режима, выберите Блокировать.

В противном случае, если файл разрешен Microsoft Defender исключениями антивирусной программы, выберите Разрешить.

В противном случае, если файл заблокирован или предупрежден блоком или предупреждением ioCs файла, затем — Блокировать или предупреждать.

В противном случае, если файл заблокирован SmartScreen, выберите Блокировать.

В противном случае, если файл разрешен политикой IoC разрешить файл, выберите Разрешить.

В противном случае, если файл заблокирован правилами сокращения направлений атак, управляемым доступом к папкам или антивирусной защитой, выберите Блокировать.

В противном случае — разрешить (передает управление приложениями в Защитнике Windows & политику AppLocker, к нему не применяются правила Интернета вещей).

Примечание.

В ситуациях, когда Microsoft Defender антивирусная программа имеет значение Блокировать, а индикаторы Defender для конечной точки для хэша файлов или сертификатов имеют значение Разрешить, политика по умолчанию имеет значение Разрешить.

Если существуют конфликтующие политики IoC файлов с тем же типом принудительного применения и целевым объектом, применяется политика более безопасного (то есть более длинного) хэша. Например, политика IoC хэша файла SHA-256 имеет приоритет над политикой IoC хэша файла MD5, если оба типа хэша определяют один и тот же файл.

Предупреждение

Обработка конфликтов политик для файлов и сертификатов отличается от обработки конфликтов политик для доменов, URL-адресов или IP-адресов.

Управление уязвимостями Microsoft Defender блочных уязвимых функций приложения использует файловые ioCs для принудительного применения и соответствует порядку обработки конфликтов, описанному ранее в этом разделе.

Примеры

| Компонент | Принудительное применение компонентов | Действие индикатора файла | Результат |

|---|---|---|---|

| Исключение пути к файлу сокращения направлений атаки | Разрешить | Блокировка | Блокировка |

| Правило сокращения направлений атаки | Блокировка | Разрешить | Разрешить |

| Управление приложениями в Защитнике Windows | Разрешить | Блокировка | Разрешить |

| Управление приложениями в Защитнике Windows | Блокировка | Разрешить | Блокировка |

| Исключение антивирусной программы Microsoft Defender | Разрешить | Блокировка | Разрешить |

См. также

Создание индикаторов для протоколов IP и URL-адресов или доменов

Исключения для антивирусной программы Microsoft Defender для конечной точки и Microsoft Defender

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.