Устранение неполадок с расширением системы в Microsoft Defender для конечной точки в macOS

Область применения:

- Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Вы можете отправить отзыв, открыв Microsoft Defender для конечной точки на компьютере Mac на устройстве и перейдя в раздел Справка > по отправке отзывов.

Другой вариант — отправить отзыв через Microsoft Defender XDR, запустив security.microsoft.com и выбрав вкладку Дать отзыв.

В этой статье содержатся сведения об устранении неполадок с системным расширением, установленным в составе Microsoft Defender для конечной точки в macOS.

Начиная с macOS BigSur (11), macOS от Apple требует явного утверждения всех системных расширений, прежде чем они будут разрешены для запуска на устройстве.

Признак

Вы заметите, что Microsoft Defender для конечной точки имеет символ x в щите, как показано на следующем снимке экрана:

Щелкнув щит с символом x , вы получите параметры, как показано на следующем снимке экрана:

Щелкните Действие требуется.

Появится экран, как показано на следующем снимке экрана:

Вы также можете запустить mdatp health: он сообщает, включена ли защита в режиме реального времени, но недоступна. Этот отчет указывает, что системное расширение не утверждено для запуска на вашем устройстве.

mdatp health

Выходные данные о работоспособности mdatp :

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

Отчет о работоспособности mdatp отображается на следующем снимке экрана:

Причина

MacOS требует, чтобы пользователь вручную и явно утверждал определенные функции, используемые приложением, например расширения системы, выполнение в фоновом режиме, отправку уведомлений, полный доступ к диску и т. д. Microsoft Defender для конечной точки зависит от этих приложений и не может работать должным образом, пока пользователь не получит все эти согласия.

Если вы не утвердили расширение системы во время развертывания или установки Microsoft Defender для конечной точки в macOS, выполните следующие действия.

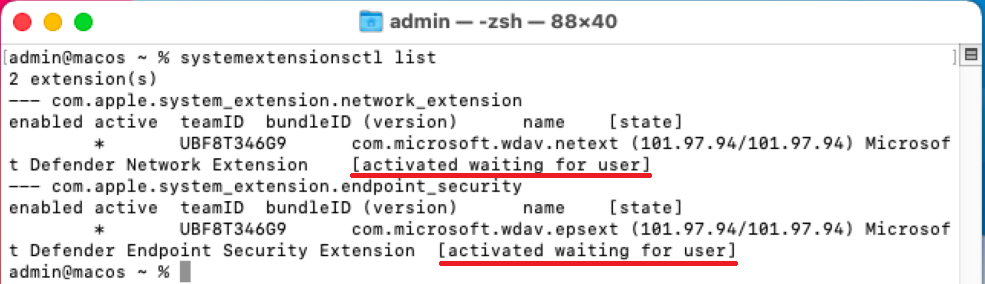

Вы заметите, что оба Microsoft Defender для конечной точки в расширениях macOS находятся в состоянии [активировано ожидание пользователя].

В терминале выполните следующую команду:

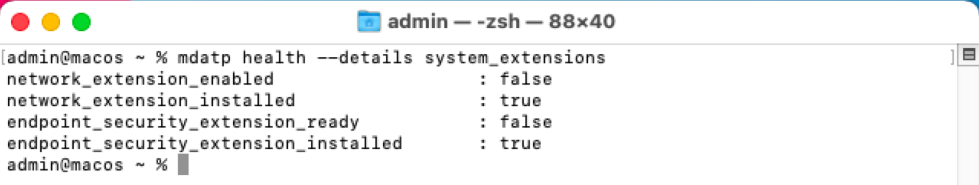

mdatp health --details system_extensions

Вы получите следующие выходные данные:

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

Эти выходные данные показаны на следующем снимке экрана:

Следующие файлы могут отсутствовать, если вы управляете им с помощью Intune, JamF или другого решения MDM:

| MobileConfig (Plist) | Выходные данные команды консоли mdatp health | Параметр macOS, необходимый для правильной работы MDE в macOS |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Расширение системы |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Расширение сетевого фильтра |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Элементы управления политикой конфиденциальности (PPPC, aka TCC (прозрачность, согласие & контроль), полный доступ к диску (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | н/д | Уведомления конечных пользователей |

| "/Library/Managed Preferences/servicemanagement.plist" | н/д | Фоновые службы |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (для защиты от потери данных) | Специальные возможности |

Сведения об устранении проблемы с отсутствующими файлами для правильной работы Microsoft Defender для конечной точки в macOS см. в статье Microsoft Defender для конечной точки на Mac.

Решение

В этом разделе описывается решение для утверждения таких функций, как расширение системы, фоновые службы, уведомления, полный доступ к диску и т. д., с помощью средств управления, а именно Intune, JamF, Other MDM и с помощью метода развертывания вручную. Чтобы выполнить эти функции с помощью этих средств управления, см. следующие статьи:

Предварительные условия

Перед утверждением расширения системы (с помощью любого из указанных средств управления) убедитесь, что выполнены следующие предварительные требования:

Шаг 1. Доступны ли профили в macOS?

Если вы используете Intune, см. статью Управление политиками обновления программного обеспечения macOS в Intune.

Щелкните многоточие (три точки).

Выберите Обновить устройства. Появится экран, как показано на следующем снимке экрана:

На панели запуска введите Системные параметры.

Дважды щелкните Профили.

Примечание.

Если вы не присоединены к MDM, вы не увидите профили в качестве параметра. Обратитесь в службу поддержки MDM, чтобы узнать, почему параметр Профили не отображается. Вы должны увидеть различные профили, такие как расширения системы, специальные возможности, фоновые службы, уведомления, автоматическое обновление Майкрософт и т. д., как показано на предыдущем снимке экрана.

Если вы используете JamF, используйте политику sudo jamf. Дополнительные сведения см. в разделе Управление политиками.

Шаг 2. Убедитесь, что профили, необходимые для Microsoft Defender для конечной точки, включены

В разделе Разделы, в которые приводятся рекомендации по включению профилей, необходимых для Microsoft Defender для конечной точки, приводятся рекомендации по устранению этой проблемы в зависимости от способа развертывания Microsoft Defender для конечной точки в macOS.

Примечание.

Правильное соглашение об именовании для профилей конфигурации — это реальное преимущество. Рекомендуется использовать следующую схему именования:Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Например FullDiskAccess (piloting) - macOS - Default - MDE

Использование рекомендуемого соглашения об именовании позволяет убедиться, что правильные профили удаляются во время проверки.

Совет

Чтобы убедиться, что правильные профили не будут вводить .mobileconfig (plist), можно скачать этот профиль из GitHub, чтобы избежать опечаток с длинными дефисами.

В окне терминала введите следующий синтаксис:

curl -O https://URL

Пример.

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Разделы, предоставляющие рекомендации по включению профилей, необходимых для Microsoft Defender для конечной точки

-

- Функция: утверждение расширений системы

- Мобильная конфигурация (plist):https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

- Применимо к:

- Intune: Да

- Jamf: Да

- Другие MDM: Да

- Вручную. Необходимо утвердить расширение, выбрав Параметры безопасности или Системные настройки > Безопасность & конфиденциальность и выбрав Разрешить.

-

- Функция: сетевой фильтр

- Мобильная конфигурация (plist):https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

- Применимо к:

- Intune: Да

- Jamf: Да

- Другие MDM: Да

- Вручную. Необходимо утвердить расширение, выбрав Параметры безопасности или Системные настройки > Безопасность & конфиденциальность и выбрав Разрешить.

-

- Функция: элементы управления политикой конфиденциальности (PPPC, aka TCC (прозрачность, согласие & контроль), полный доступ к диску (FDA))

- Мобильная конфигурация (plist):https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

- Применимо к:

- Intune: Да

- Jamf: Да

- Другие MDM: Да

- Вручную. Необходимо утвердить расширение, выбрав Параметры безопасности или Системные настройки > Безопасность & конфиденциальности >> полный доступ к диску , а затем выберите Разрешить и установите флажок рядом со следующими параметрами:

- Microsoft Defender

- Расширение безопасности Microsoft Defender

-

- Функция: выполняется в фоновом режиме

- Мобильная конфигурация (plist):https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

- Применимо к:

- Intune: Да

- Jamf: Да

- Другие MDM: Да

- Вручную: неприменимо

-

- Функция: отправка уведомлений

- Мобильная конфигурация (plist):https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

- Применимо к:

- Intune: Да

- Jamf: Да

- Другие MDM: Да

- Вручную: неприменимо

-

- Функция: специальные возможности

- Мобильная конфигурация (plist):https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

- Применимо к:

- Intune: Да

- Jamf: Да

- Другие MDM: Да

- Вручную: неприменимо

Шаг 3. Тестирование установленных профилей с помощью встроенного средства "профиль" в macOS. Он сравнивает ваши профили с тем, что мы опубликовали в GitHub, сообщая о несогласованных профилях или профилях, отсутствующих вообще

- Скачайте скрипт из https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

- Щелкните Необработанный. Новый URL-адрес будет иметь значение https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

- Сохраните его как analyze_profiles.py в разделе Загрузки , выполнив следующую команду в терминале:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- Запустите скрипт Python3 анализатора профилей без параметров, выполнив следующую команду в терминале:

cd /Downloads

sudo python3 analyze_profiles.py

Примечание.

Для выполнения этой команды требуются разрешения Sudo.

ИЛИ

- Запустите скрипт непосредственно из Интернета, выполнив следующую команду:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

Примечание.

Для выполнения этой команды требуются разрешения Sudo.

В выходных данных будут показаны все потенциальные проблемы с профилями.

Рекомендуемое содержимое

- Развертывание Microsoft Defender для конечной точки в macOS с помощью Jamf Pro. Узнайте, как развернуть Microsoft Defender для конечной точки в macOS с помощью Jamf Pro.

- Настройка Microsoft Defender для конечной точки в политиках macOS в Jamf Pro. Узнайте, как настроить Microsoft Defender для конечной точки в политиках macOS в Jamf Pro.

- Настройка групп устройств в Jamf Pro. Узнайте, как настроить группы устройств в Jamf Pro для Microsoft Defender для конечной точки в macOS.

- Вход в Jamf Pro

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по