Оценка безопасности. Изменение параметра уязвимого центра сертификации (ESC6) (предварительная версия)

В этой статье описывается отчет о настройке уязвимого центра сертификации Microsoft Defender для удостоверений.

Что такое уязвимые параметры центра сертификации?

Каждый сертификат связан с сущностью через поле субъекта. Однако сертификат также содержит поле альтернативного имени субъекта (SAN), которое позволяет сертификату быть допустимым для нескольких сущностей.

Поле SAN обычно используется для веб-служб, размещенных на одном сервере, поддерживая использование одного сертификата HTTPS вместо отдельных сертификатов для каждой службы. Если определенный сертификат также действителен для проверки подлинности, используя соответствующий EKU, например проверку подлинности клиента, его можно использовать для проверки подлинности нескольких разных учетных записей.

Непривилегированные пользователи, которые могут указывать пользователей в параметрах SAN, могут привести к немедленному компрометации и поставить большой риск для вашей организации.

Если флажок AD CS editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 включен, каждый пользователь может указать параметры SAN для запроса сертификата. Это, в свою очередь, влияет на все шаблоны сертификатов, независимо Supply in the request от того, включен ли параметр.

Если включен шаблон EDITF_ATTRIBUTESUBJECTALTNAME2 , в котором включен параметр, и шаблон действителен для проверки подлинности, злоумышленник может зарегистрировать сертификат, который может олицетворить любую произвольную учетную запись.

Необходимые компоненты

Эта оценка доступна только клиентам, устанавливающим датчик на сервере CS AD. Дополнительные сведения см. в разделе "Новый тип датчика" для служб сертификатов Active Directory (AD CS).

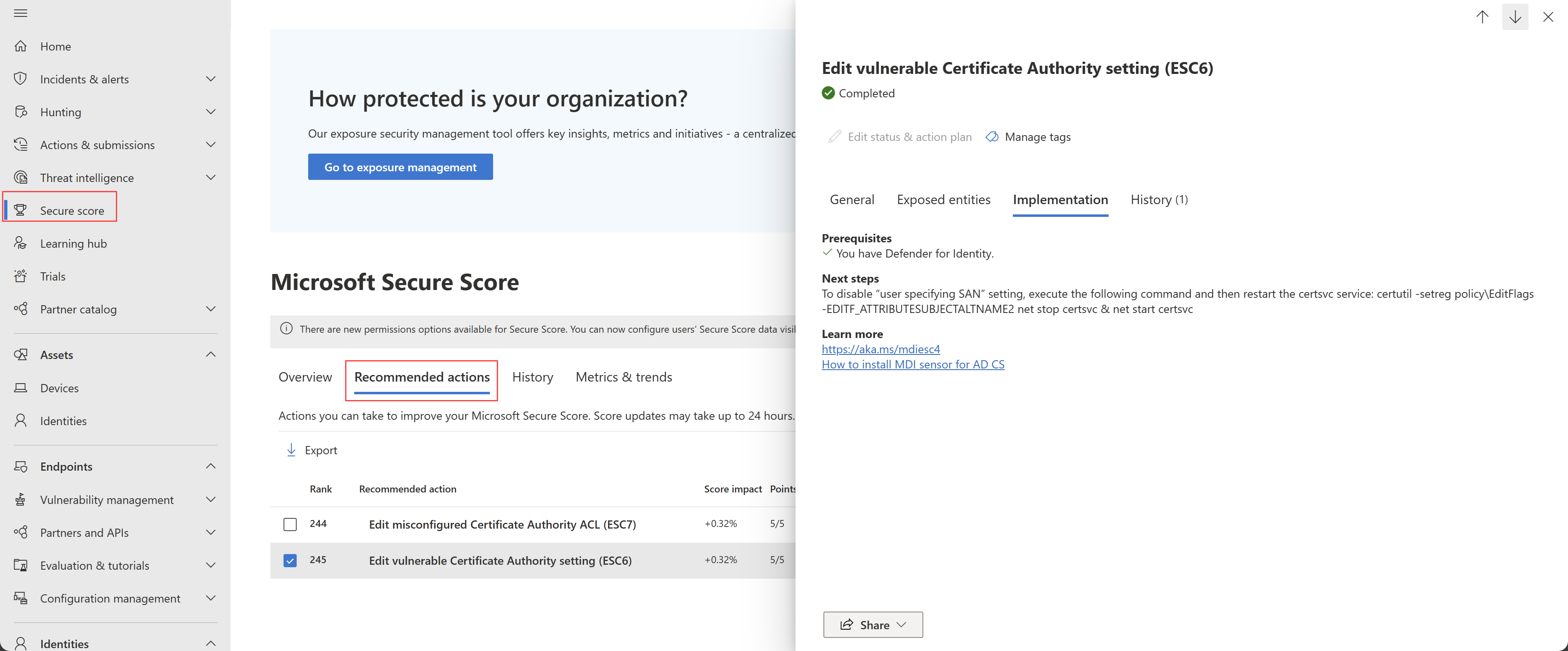

Разделы справки использовать эту оценку безопасности для улучшения состояния безопасности организации?

Ознакомьтесь с рекомендуемыми действиями https://security.microsoft.com/securescore?viewid=actions по редактированию параметров уязвимого центра сертификации. Например:

Исследования, почему

EDITF_ATTRIBUTESUBJECTALTNAME2параметр включен.Отключите параметр, выполнив следующую команду:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Перезапустите службу, выполнив следующую команду:

net stop certsvc & net start certsvc

Перед включением параметров в рабочей среде обязательно протестируйте параметры в управляемой среде.

Примечание.

Хотя оценки обновляются почти в режиме реального времени, оценки и состояния обновляются каждые 24 часа. Хотя список затронутых сущностей обновляется в течение нескольких минут после реализации рекомендаций, состояние по-прежнему может занять некоторое время, пока не будет отмечено как завершено.

В отчетах отображаются затронутые сущности за последние 30 дней. После этого сущности больше не будут затронуты из списка предоставляемых сущностей.