Проверка подлинности для Windows

Область применения:

- Управление уязвимостями в Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender для серверов плана 2

Примечание.

Чтобы использовать эту функцию, вам потребуется Управление уязвимостями Microsoft Defender автономной версии или, если вы уже являетесь клиентом Microsoft Defender для конечной точки плана 2, надстройкой "Управление уязвимостями Defender".

Проверка подлинности для Windows позволяет выполнять проверки на неуправляемых устройствах Windows. Вы можете удаленно ориентироваться по диапазонам IP-адресов или именам узлов и сканировать службы Windows, предоставляя Управление уязвимостями Microsoft Defender с учетными данными для удаленного доступа к устройствам. После настройки целевые неуправляемые устройства будут регулярно проверяться на наличие уязвимостей программного обеспечения. По умолчанию проверка выполняется каждые четыре часа с параметрами изменения этого интервала или выполнения только один раз.

Затем администраторы безопасности могут просмотреть последние рекомендации по безопасности и просмотреть недавно обнаруженные уязвимости для целевого устройства на портале Microsoft Defender.

Совет

Знаете ли вы, что можете бесплатно попробовать все функции в Управление уязвимостями Microsoft Defender? Узнайте, как зарегистрироваться для получения бесплатной пробной версии.

Установка сканера

Как и проверка подлинности сетевого устройства , вам потребуется устройство сканирования с установленным сканером. Если средство проверки еще не установлено, инструкции по его скачиванию и установке см. в разделе Установка сканера .

Примечание.

Изменения для уже установленных сканеров не требуются.

Предварительные требования

В следующем разделе перечислены предварительные требования, которые необходимо настроить для использования проверки подлинности для Windows.

Проверка учетной записи

Для удаленного доступа к устройствам требуется учетная запись сканирования. Это должна быть управляемая группами учетная запись службы (gMsa).

Примечание.

Рекомендуется, чтобы учетная запись gMSA была учетной записью с наименьшими привилегиями и только необходимыми разрешениями на сканирование. Для нее настроено регулярное циклическое изменение пароля.

Чтобы создать учетную запись gMsa, выполните приведенные далее действия.

На контроллере домена в окне PowerShell выполните следующую команду:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 — имя создаваемой учетной записи, а scanner-win11-I$ — имя компьютера, на котором будет запущен агент сканера. Только этот компьютер сможет получить пароль учетной записи. Можно указать разделенный запятыми список компьютеров.

- Изменить существующую учетную запись можно с помощью Командлетов Get-ADServiceAccount и Set-ADServiceAccount.

Чтобы установить учетную запись службы AD, на компьютере, где будет запущен агент проверки с помощью окна PowerShell с повышенными привилегиями, выполните следующую команду:

Install-ADServiceAccount -Identity gmsa1

Если PowerShell не распознает эти команды, вероятно, это означает, что у вас отсутствует необходимый модуль PowerShell. Инструкции по установке модуля зависят от операционной системы. Дополнительные сведения см. в разделе начало работы с групповыми управляемыми учетными записями служб.

Проверяемые устройства

Используйте приведенную ниже таблицу для получения рекомендаций по требуемым конфигурациям, а также разрешениям, необходимым для учетной записи сканирования, на каждом устройстве для проверки:

Примечание.

Приведенные ниже действия являются лишь одним из рекомендуемых способов настройки разрешений на каждом устройстве для проверки и использования группы Монитор производительности Пользователи. Разрешения также можно настроить следующими способами:

- Добавьте учетную запись в другую группу пользователей и предоставьте все разрешения, необходимые для этой группы.

- Предоставьте эти разрешения учетной записи сканирования явным образом.

Сведения о настройке и применении разрешения на проверку группы устройств с помощью групповой политики см. в статье Настройка группы устройств с помощью групповой политики.

| Требования к сканируемым устройствам | Описание |

|---|---|

| Инструментарий управления Windows (WMI) включен | Включение удаленного инструментария управления Windows (WMI):

|

| Учетная запись сканирования входит в группу "Пользователи" Монитор производительности | Учетная запись сканирования должна быть членом группы Монитор производительности Пользователи на проверяемом устройстве. |

| Монитор производительности группа "Пользователи" имеет разрешения "Включить учетную запись" и "Удаленное включение" в корневом пространстве имен WMI или CIMV2 | Чтобы проверить или включить эти разрешения, выполните следующие действия.

|

| Монитор производительности группа "Пользователи" должна иметь разрешения на операции DCOM | Чтобы проверить или включить эти разрешения, выполните следующие действия.

|

Настройка группы устройств с помощью групповой политики

Групповая политика позволяет массово применять необходимые конфигурации, а также разрешения, необходимые для учетной записи сканирования, к группе проверяемых устройств.

Выполните следующие действия на контроллере домена, чтобы одновременно настроить группу устройств:

| Шаг | Описание |

|---|---|

| Создайте новый объект групповой политики. |

|

| Включение инструментария управления Windows (WMI) | Включение удаленного инструментария управления Windows (WMI):

|

| Разрешить WMI через брандмауэр | Чтобы разрешить инструментарий управления Windows (WMI) через брандмауэр, выполните следующие действия:

|

| Предоставление разрешений на выполнение операций DCOM | Чтобы предоставить разрешения на выполнение операций DCOM, выполните следующие действия.

|

| Предоставьте разрешения пространству имен WMI Root\CIMV2, выполнив сценарий PowerShell с помощью групповой политики: |

|

Пример скрипта PowerShell

Используйте следующий скрипт PowerShell в качестве отправной точки для предоставления разрешений для пространства имен WMI Root\CIMV2 с помощью групповой политики:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

После применения политики GPO к устройству будут применены все необходимые параметры, и ваша учетная запись gMSA сможет получить доступ к устройству и проверить его.

Настройка новой проверки с проверкой подлинности

Чтобы настроить новую проверку с проверкой подлинности, выполните следующие действия.

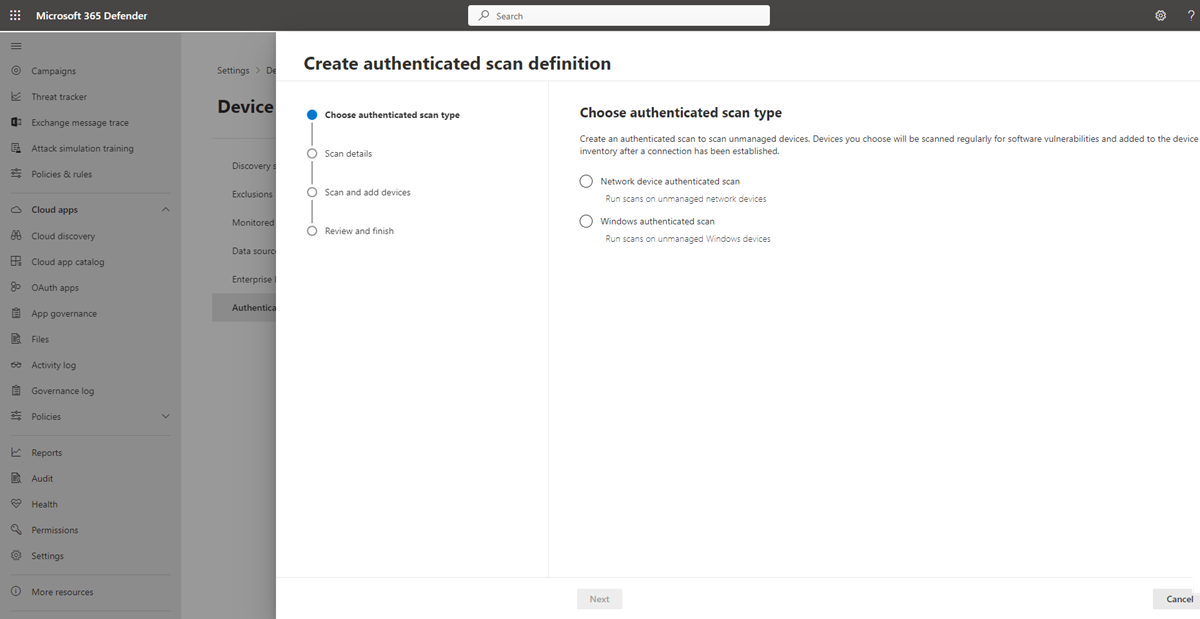

Перейдите в раздел Параметры>Обнаружение> устройствПроверка подлинности проверки на портале Microsoft Defender.

Выберите Добавить новую проверку , выберите Проверка подлинности Windows и нажмите кнопку Далее.

Введите имя сканирования.

Выберите устройство сканирования: подключенное устройство, которое будет использоваться для сканирования неуправляемых устройств.

Введите целевой (диапазон): диапазоны IP-адресов или имена узлов, которые нужно проверить. Можно либо ввести адреса, либо импортировать CSV-файл. Импорт файла переопределит все адреса, добавленные вручную.

Выберите интервал сканирования. По умолчанию проверка будет выполняться каждые четыре часа. Вы можете изменить интервал сканирования или запустить его только один раз, выбрав "Не повторять".

Выберите метод проверки подлинности . Существует два варианта выбора:

- Kerberos (предпочтительный)

- Переговоры

Примечание.

Вариант согласования будет откатиться к NTLM в случае сбоя Kerberos. Не рекомендуется использовать NTLM, так как это не безопасный протокол.

Введите учетные данные, Управление уязвимостями Microsoft Defender будут использоваться для удаленного доступа к устройствам:

- Используйте Azure KeyVault: Если вы управляете учетными данными в Azure KeyVault, вы можете ввести URL-адрес Azure KeyVault и имя секрета Azure KeyVault, к которым будет обращаться проверяющее устройство, чтобы предоставить учетные данные.

- Для значения секрета Azure KeyVault используйте сведения об учетной записи gMSA в формате Домен; Пользователя

Нажмите кнопку Далее , чтобы запустить или пропустить тестовую проверку. Дополнительные сведения о тестовых проверках см. в статье Сканирование и добавление сетевых устройств.

Нажмите кнопку Далее , чтобы просмотреть параметры, а затем нажмите кнопку Отправить , чтобы создать новую проверку с проверкой подлинности.

Примечание.

Так как проверка подлинности в настоящее время использует алгоритм шифрования, который не соответствует федеральным стандартам обработки информации (FIPS), сканер не может работать, когда организация принудительно применяет алгоритмы, совместимые с FIPS.

Чтобы разрешить алгоритмы, которые не соответствуют FIPS, задайте в реестре следующие значения для устройств, на которых будет выполняться средство проверки: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy со значением DWORD с именем Enabled и значением 0x0

Алгоритмы, соответствующие FIPS, используются только в отношении департаментов и учреждений США федерального правительства.

Проверка подлинности для API-интерфейсов Windows

С помощью API можно создать новую проверку и просмотреть все существующие настроенные проверки в организации. Дополнительные сведения см. в разделе:

- Получение всех определений сканирования

- Добавление, удаление или обновление определения сканирования

- Получение всех агентов сканирования

- Получение агента сканирования по идентификатору

- Получение журнала сканирования по определению

- Получение журнала сканирования по сеансу

Связанные статьи

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по