Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Microsoft Defender XDR сопоставляет миллионы отдельных сигналов для выявления активных кампаний программ-шантажистов или других сложных атак в среде с высокой достоверностью. Пока выполняется атака, Defender XDR нарушает атаку, автоматически удерживая скомпрометированные ресурсы, которые использует злоумышленник, путем автоматического прерывания атаки.

Автоматическое нарушение атаки ограничивает боковое перемещение на ранних этапах и снижает общее влияние атаки, от связанных затрат до потери производительности. В то же время он оставляет команды по операциям безопасности в полном контроле за исследованием, исправлением и возвратом ресурсов в режим "в сети".

В этой статье содержится обзор прерывания автоматической атаки, а также ссылки на следующие шаги и другие ресурсы.

Как работает автоматическое нарушение атаки

Автоматическое прерывание атак предназначено для сдерживания атак, которые выполняется, ограничения влияния на ресурсы организации и предоставления командам безопасности больше времени для полного устранения атаки. Нарушение атаки использует весь спектр наших сигналов расширенного обнаружения и реагирования (XDR), принимая во внимание всю атаку, чтобы действовать на уровне инцидента. Эта возможность отличается от известных методов защиты, таких как предотвращение и блокировка на основе одного индикатора компрометации.

Хотя многие платформы оркестрации XDR и безопасности, автоматизации и реагирования (SOAR) позволяют создавать действия автоматического реагирования, автоматическое нарушение атак встроено и использует аналитические сведения от исследователей безопасности Майкрософт и передовые модели ИИ для противодействия сложностям расширенных атак. Автоматическое нарушение атаки учитывает весь контекст сигналов из разных источников для определения скомпрометированных ресурсов.

Автоматическое нарушение атаки выполняется в три ключевых этапа:

- Она использует возможность Defender XDR сопоставлять сигналы из различных источников в один инцидент с высоким уровнем достоверности с помощью аналитических сведений из конечных точек, удостоверений, средств электронной почты и совместной работы, а также приложений SaaS.

- Он определяет ресурсы, контролируемые злоумышленником и используемые для распространения атаки.

- Он автоматически принимает ответные действия в соответствующих Microsoft Defender продуктах для сдерживания атаки в режиме реального времени, содержая и отключая затронутые ресурсы.

Эта возможность изменения игры ограничивает прогресс субъекта угроз на ранних этапах и значительно снижает общее влияние атаки, от связанных затрат до потери производительности.

Установка высокой достоверности при выполнении автоматических действий

Мы понимаем, что выполнение автоматических действий иногда сопровождается нерешительности со стороны групп безопасности, учитывая потенциальное влияние, которое это может оказать на организацию. Таким образом, возможности автоматического прерывания атак в Defender XDR предназначены для использования сигналов высокой точности. Он также использует корреляцию инцидентов Defender XDR с миллионами сигналов продукта Defender в электронной почте, удостоверениях, приложениях, документах, устройствах, сетях и файлах. Аналитические сведения из непрерывного исследования тысяч инцидентов, проведенного исследовательской группой майкрософт по безопасности, гарантируют, что автоматическое нарушение атаки поддерживает высокое соотношение сигналов и шума (SNR).

Исследования являются неотъемлемой частью мониторинга наших сигналов и ландшафта угроз атак, чтобы обеспечить высокое качество и точную защиту.

Совет

В этой статье описывается, как работает нарушение атак. Сведения о настройке этих возможностей см. в статье Настройка возможностей нарушения атак в Microsoft Defender XDR.

Действия автоматического реагирования

Автоматическое прерывание атаки использует действия реагирования XDR на основе майкрософт. Ниже приведены примеры таких действий.

Устройство содержит . В зависимости от возможностей Microsoft Defender для конечной точки это действие является автоматическим сдерживанием подозрительного устройства, чтобы заблокировать любое входящее или исходящее взаимодействие с указанным устройством.

- Кроме того, Defender для конечной точки автоматически содержит вредоносные IP-адреса, связанные с нераскрытыми или не подключенными устройствами, чтобы блокировать любые операции бокового перемещения и шифрования для других подключенных или обнаруженных устройств Defender для конечной точки. Это делается с помощью политики содержать IP-адрес (предварительная версия). Кроме того, скомпрометированные IP-адреса критически важных ресурсов также автоматически содержатся с помощью специальных механизмов блокировки, чтобы остановить распространение атаки, избегая потери производительности.

Отключить пользователя. В зависимости от возможностей Microsoft Defender для удостоверений это действие представляет собой автоматическую приостановку скомпрометированных учетных записей для предотвращения дополнительных повреждений, таких как боковое перемещение, использование вредоносных почтовых ящиков или выполнение вредоносных программ. Действие отключить пользователя ведет себя по-разному в зависимости от того, как пользователь размещен в вашей среде.

- Если учетная запись пользователя размещена в Active Directory: Defender для удостоверений активирует действие отключения пользователя на контроллерах домена, работающих с агентом Defender для удостоверений.

- Если учетная запись пользователя размещена в Active Directory и синхронизирована на Microsoft Entra ID: Defender для удостоверений активирует действие отключения пользователя через подключенные контроллеры домена. Нарушение атаки также отключает учетную запись пользователя в синхронизированной учетной записи Entra ID.

- Если учетная запись пользователя размещена только в entra ID (облачная собственная учетная запись): при нарушении атаки отключается учетная запись пользователя в синхронизированной учетной записи Entra ID.

Примечание.

Отключение учетной записи пользователя в Microsoft Entra ID не зависит от развертывания Microsoft Defender для удостоверений.

Содержать пользователей. В зависимости от возможностей Microsoft Defender для конечной точки это действие ответа автоматически содержит подозрительные удостоверения, временно блокирующие любое боковое перемещение и удаленное шифрование, связанные с входящим обменом данными с подключенными устройствами Defender для конечной точки.

Дополнительные сведения см. в разделе Действия по исправлению в Microsoft Defender XDR.

Определение того, когда происходит нарушение атаки в вашей среде

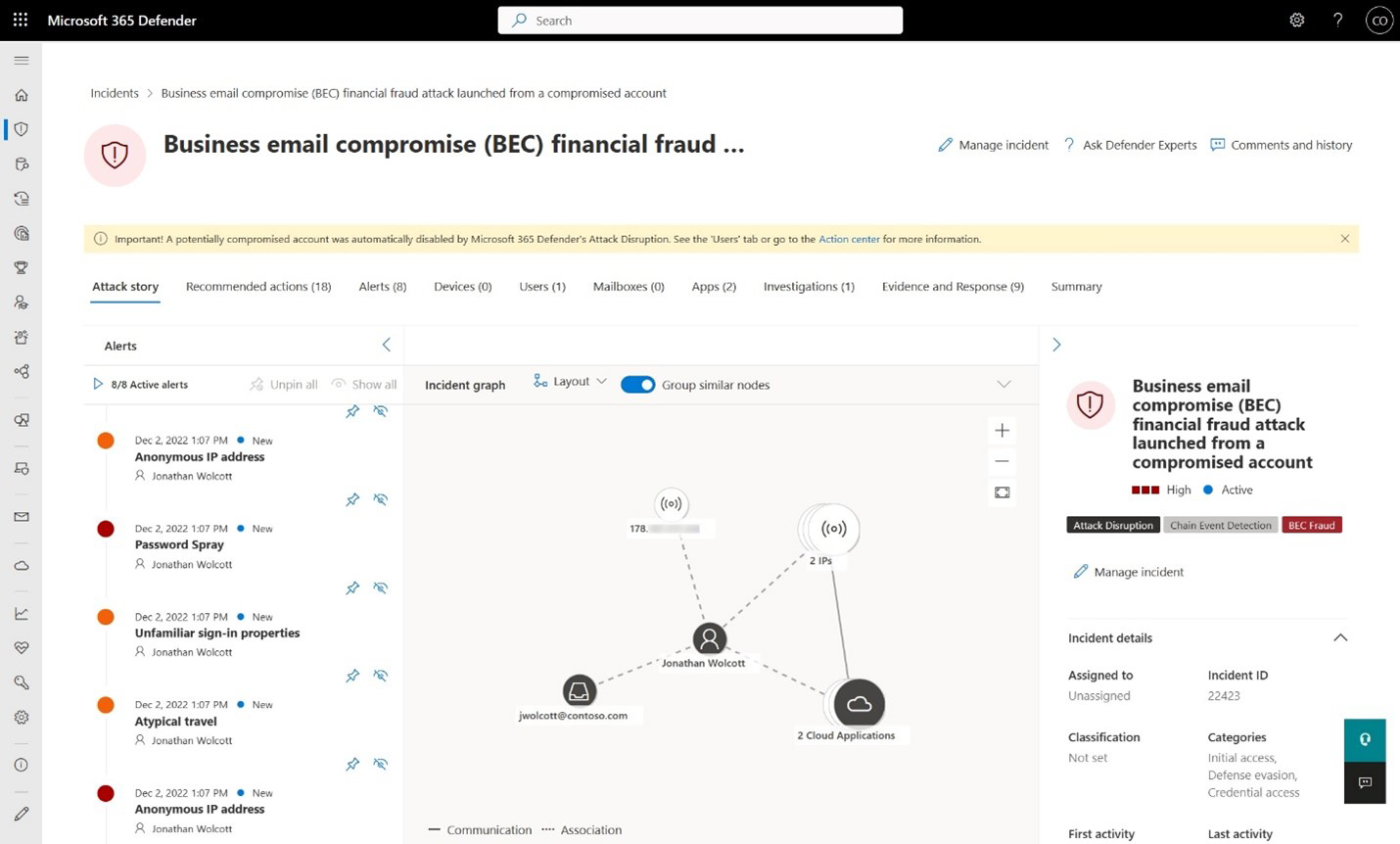

На странице инцидента Defender XDR будут отражены действия автоматического прерывания атаки через историю атаки и состояние, указанное желтой полосой (рис. 1). Инцидент отображает выделенный тег прерывания, выделяет состояние ресурсов, содержащихся в графе инцидентов, и добавляет действие в центр уведомлений.

рис. 1. Представление инцидента с желтой полосой, на которой произошло автоматическое нарушение атаки

рис. 1. Представление инцидента с желтой полосой, на которой произошло автоматическое нарушение атаки

Пользовательский интерфейс Defender XDR теперь включает дополнительные визуальные подсказки для обеспечения видимости этих автоматических действий. Их можно найти в следующих интерфейсах:

В очереди инцидентов:

- Рядом с затронутыми инцидентами появится тег Под названием "Нарушение атаки ".

На странице инцидента:

- Тег под названием "Нарушение атаки"

- Желтый баннер в верхней части страницы, в котором выделено автоматическое действие.

- Текущее состояние актива отображается в графе инцидентов, если действие выполняется с ресурсом, например, учетная запись отключена или устройство содержится

Через API:

Строка (нарушение атаки) добавляется в конец заголовков инцидентов с высокой вероятностью автоматического прерывания. Например, вы можете:

Атака BEC на финансовое мошенничество, начатая с скомпрометированного счета (нарушение атаки)

Дополнительные сведения см. в разделе Просмотр сведений о нарушениях атак и результатах.

Дальнейшие действия

- Настройка автоматического прерывания атаки

- Просмотр сведений и результатов

- Получение Уведомления по электронной почте для действий ответа

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.