Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:

- Microsoft Defender XDR

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Аналитика угроз — это встроенное в продукт решение для анализа угроз, разработанное экспертами Microsoft в области безопасности. Оно разработано, чтобы помочь группам безопасности быть максимально эффективными при столкновении с новыми угрозами, такими как:

- Активные участники угроз и их кампании

- Популярные и новые приемы атаки

- Критические уязвимости

- Распространенные направления атак.

- Распространенные вредоносные программы.

Вы можете получить доступ к аналитике угроз либо из левой верхней части панели навигации Microsoft Defender портала, либо из выделенной панели мониторинга карта, которая показывает основные угрозы для вашей организации, как с точки зрения известного влияния, так и с точки зрения вашей уязвимости.

Получение информации об активных или текущих кампаниях и знание того, что делать с помощью аналитики угроз, может помочь вашей группе операций по обеспечению безопасности принимать обоснованные решения.

С более изощренными противниками и новыми угрозами, возникающими часто и широко, очень важно иметь возможность быстро:

- Выявление новых угроз и реагирование на них

- Узнайте, находится ли в настоящее время под атакой

- Оценка влияния угрозы на ресурсы

- Проверка устойчивости к угрозам или подверженности их воздействию

- Определите действия по устранению рисков, восстановлению или предотвращению, которые можно предпринять для остановки или сдерживания угроз.

Каждый отчет содержит анализ отслеживаемой угрозы и подробные рекомендации по защите от этой угрозы. Он также включает данные из вашей сети, указывающие, активна ли угроза и есть ли у вас применимые средства защиты.

Обязательные роли и разрешения

Чтобы получить доступ к аналитике угроз на портале Defender, необходимо иметь лицензию по крайней мере на один продукт Microsoft Defender XDR. Дополнительные сведения см. в разделе предварительные требования Microsoft Defender XDR.

Примечание.

Лицензия Microsoft Defender для конечной точки P1 является исключением из этого условия и не предоставляет доступ к аналитике угроз.

Для доступа к аналитике угроз также требуются следующие роли и разрешения:

- Основы данных безопасности (чтение) — для просмотра отчета по аналитике угроз, связанных инцидентов и оповещений, а также затронутых ресурсов

- Управление уязвимостями (чтение) и управление экспозицией (чтение) — для просмотра связанных данных о воздействии и рекомендуемых действий

По умолчанию доступом к службам, доступным на портале Defender, управляется совместно с помощью Microsoft Entra глобальных ролей. Если вам нужна большая гибкость и контроль над доступом к определенным данным о продукте и вы еще не используете Microsoft Defender XDR единое управление доступом на основе ролей (RBAC) для централизованного управления разрешениями, рекомендуется создавать настраиваемые роли для каждой службы. Дополнительные сведения о создании настраиваемых ролей

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Это помогает повысить безопасность вашей организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

Вы будете видеть все отчеты аналитики угроз, даже если у вас есть только один из поддерживаемых продуктов. Однако вам необходимо иметь каждый продукт и роль, чтобы увидеть конкретные инциденты, активы, подверженность и рекомендуемые действия, связанные с угрозой.

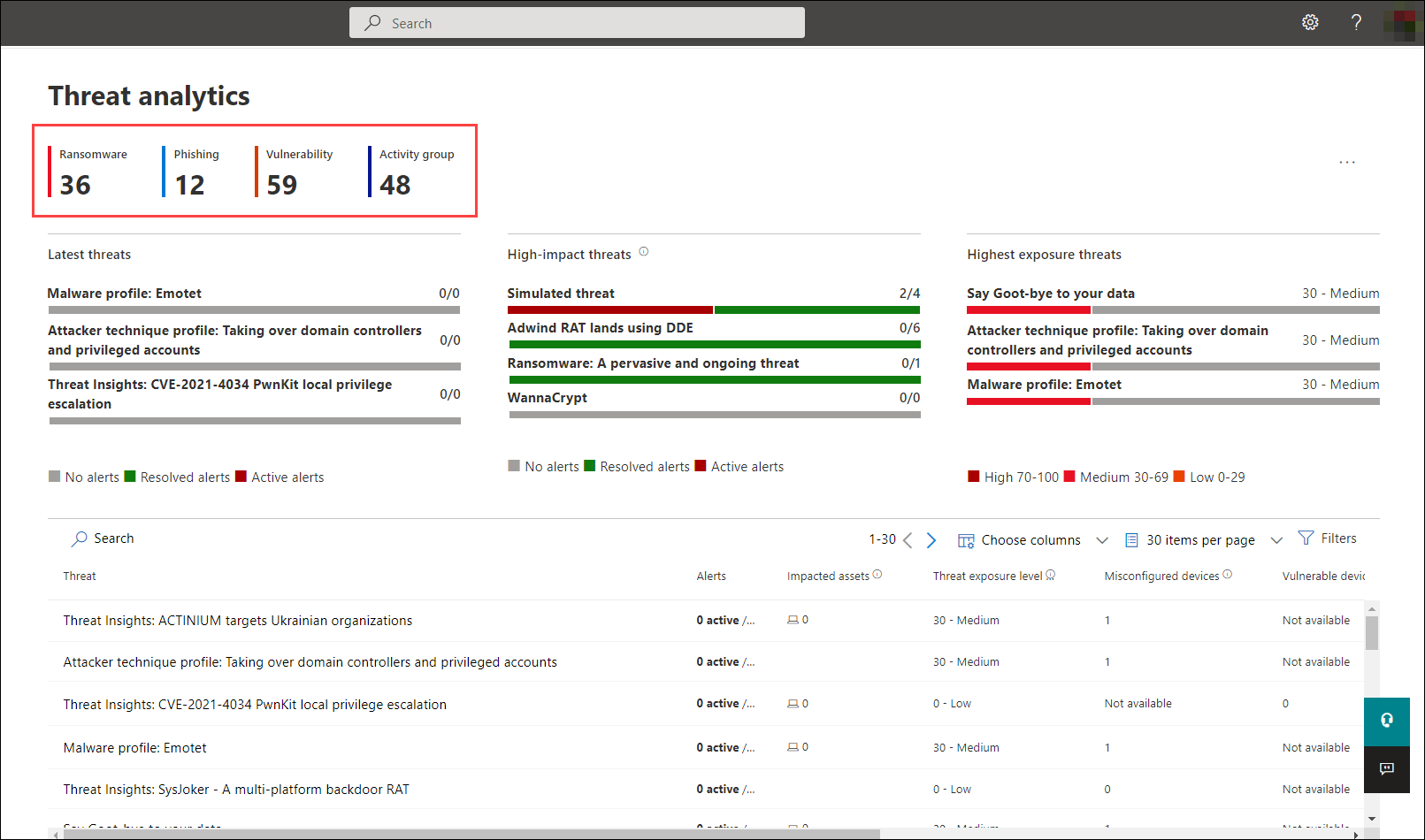

Просмотр панели аналитики угроз

Панель мониторинга аналитики угроз (security.microsoft.com/threatanalytics3) выделяет отчеты, наиболее важные для вашей организации. Угрозы суммируются в следующих разделах:

- Последние угрозы — список последних опубликованных или обновленных отчетов об угрозах, а также количество активных и разрешенных оповещений.

- Угрозы с высоким воздействием — список угроз, которые оказывают наибольшее влияние на вашу организацию. В этом разделе перечислены угрозы с наибольшим количеством активных и разрешенных оповещений.

- Угрозы с наибольшим уровнем уязвимости — список угроз, к которым ваша организация подвержена наибольшему риску. Уровень подверженности угрозе вычисляется на основе двух сведений: насколько серьезными являются уязвимости, связанные с угрозой, и сколько устройств в вашей организации могут быть использованы этими уязвимостями.

Выберите угрозу на информационной панели, чтобы просмотреть отчет об этой угрозе. Вы также можете выбрать поле Поиск, чтобы получить ключ в ключевое слово, связанном с отчетом аналитики угроз, который вы хотите прочитать.

Просмотр отчетов по категориям

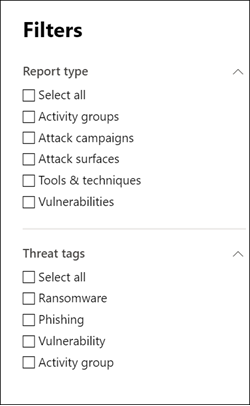

Вы можете отфильтровать список отчетов об угрозах и просмотреть наиболее релевантные отчеты в соответствии с определенным типом угрозы или по типу отчета.

- Типы отчетов— помогают просматривать наиболее релевантные отчеты в соответствии с конкретным типом отчета. Например, тег Tools & techniques содержит все отчеты, охватывающие средства и методы.

- Теги угроз помогают просматривать наиболее релевантные отчеты в соответствии с определенной категорией угроз. Например, тег Программы-шантажист включает все отчеты, связанные с программами-шантажистами.

Различные теги имеют эквивалентные фильтры, которые помогают эффективно просматривать список отчетов об угрозах и фильтровать представление на основе определенного тега или типа отчета. Например, чтобы просмотреть все отчеты об угрозах, связанные с категорией программ-шантажистов, или отчеты об угрозах, которые связаны с уязвимостями.

Типы отчетов отображаются в верхней части страницы аналитики угроз. Существуют счетчики для количества доступных отчетов для каждого типа.

Команда аналитики угроз Майкрософт добавляет теги угроз в каждый отчет об угрозах. В настоящее время доступны следующие теги угроз:

- Программа-шантажист

- Фишинговое

- Группа активности

- Уязвимость

Чтобы задать нужные типы отчетов в списке, выберите Фильтры, выберите в списке и нажмите кнопку Применить.

Если задано несколько фильтров, список отчетов аналитики угроз также можно отсортировать по тегу угроз, выбрав столбец "Теги угроз":

Просмотр отчета об аналитике угроз

Каждый отчет аналитики угроз содержит сведения в нескольких разделах:

- Обзор

- Аналитический отчет

- Связанные инциденты

- Затронутые ресурсы

- Уязвимость конечных точек

- Рекомендуемые действия

Обзор. Быстрое понимание угрозы, оценка ее влияния и проверка защиты

В разделе Обзор представлена предварительная версия подробного аналитического отчета. Он также содержит диаграммы, на которые показано влияние угрозы на вашу организацию, а также сведения о вашем воздействии на неправильно настроенные и неотпатированные устройства.

Оценка влияния на организацию

Каждый отчет включает диаграммы, предназначенные для предоставления информации об организационном влиянии угрозы:

-

Связанные инциденты— предоставляет общие сведения о влиянии отслеживаемой угрозы на вашу организацию со следующими данными:

- Количество активных оповещений и количество активных инцидентов, с которыми они связаны

- Серьезность активных инцидентов

- Оповещения с течением времени — показывает количество связанных активных и разрешенных оповещений с течением времени. Количество разрешенных оповещений указывает, как быстро ваша организация реагирует на оповещения, связанные с угрозой. В идеале на диаграмме должны отображаться оповещения, устраненные в течение нескольких дней.

- Затронутые ресурсы — показывает количество отдельных ресурсов, у которых в настоящее время есть по крайней мере одно активное оповещение, связанное с отслеживаемой угрозой. Оповещения запускаются для почтовых ящиков, которые получили электронные письма с угрозами. Просмотрите политики уровня организации и пользователя на наличие переопределений, которые вызывают доставку сообщений электронной почты с угрозами.

Проверка устойчивости и состояния системы безопасности

Каждый отчет содержит диаграммы с общими сведениями о том, насколько устойчива ваша организация к определенной угрозе:

- Рекомендуемые действия— показывает процент состояния действия или количество баллов, достигнутых для улучшения состояния безопасности. Выполните рекомендуемые действия для устранения угрозы. Вы можете просмотреть разбивку точек по категориям или состоянию.

- Подверженность конечным точкам — показывает количество уязвимых устройств. Применяйте обновления системы безопасности или исправления для устранения уязвимостей, которые используются угрозой.

Аналитический отчет: получение экспертных аналитических сведений от исследователей безопасности Майкрософт

В разделе Аналитический отчет прочитайте подробную запись эксперта. Большинство отчетов содержат подробное описание цепочек атак, включая тактику и методы, сопоставленные с платформой MITRE ATT&CK, исчерпывающие списки рекомендаций и мощные рекомендации по охоте на угрозы .

Дополнительные сведения об аналитическом отчете

Связанные инциденты: просмотр связанных инцидентов и управление ими

На вкладке Связанные инциденты представлен список всех инцидентов, связанных с отслеживаемой угрозой. Вы можете назначать инциденты или управлять оповещениями, связанными с каждым инцидентом.

Примечание.

Инциденты и оповещения, связанные с угрозой, побывают из Defender для конечной точки, Defender для удостоверений, Defender для Office 365, Defender for Cloud Apps и Defender для облака.

Затронутые ресурсы. Получение списка затронутых устройств, пользователей, почтовых ящиков, приложений и облачных ресурсов

На вкладке Затронутые ресурсы отображаются ресурсы, на которые влияет угроза с течением времени. Отображается:

- Ресурсы, на которые влияют активные оповещения

- Ресурсы, на которые влияют разрешенные оповещения

- Все ресурсы или общее количество ресурсов, затронутых активными и разрешенными оповещениями

Ресурсы делятся на следующие категории:

- Устройства

- Пользователи

- Почтовые ящики

- Приложения

- Облачные ресурсы

Уязвимость конечных точек. Сведения о состоянии развертывания обновлений для системы безопасности

Раздел Подверженность конечным точкам предоставляет уровень подверженности угрозе в вашей организации, который рассчитывается на основе серьезности уязвимостей и неправильных настроек, эксплуатируемых указанной угрозой, а также количества устройств с этими слабыми местами.

В этом разделе также приводится состояние развертывания поддерживаемых обновлений безопасности программного обеспечения для уязвимостей, обнаруженных на подключенных устройствах. Она включает в себя данные из Управление уязвимостями Microsoft Defender, которая также предоставляет подробные сведения по различным ссылкам в отчете.

Рекомендуемые действия: просмотрите список мер по устранению рисков и состояние устройств.

На вкладке Рекомендуемые действия просмотрите список конкретных практических рекомендаций, которые помогут вам повысить устойчивость организации к угрозе. Список отслеживаемых мер по устранению рисков включает поддерживаемые конфигурации безопасности, такие как:

- Облачная защита

- Защита от потенциально нежелательных приложений (PUA)

- защита в режиме реального времени;

Настройка пользовательских обнаружений и связывание их с отчетами аналитики угроз

Вы можете настроить настраиваемые правила обнаружения и связать их с отчетами аналитики угроз. Если эти правила активируются и оповещение создает инцидент, отчет отображается в этом инциденте, а инцидент отображается на вкладке Связанные инциденты , как и любое другое обнаружение, определенное Корпорацией Майкрософт.

Дополнительные сведения о создании настраиваемых правил обнаружения и управлении ими

Настройка Уведомления по электронной почте для обновлений отчетов

Вы можете настроить Уведомления по электронной почте, которые будут отправлять обновления в отчетах аналитики угроз. Чтобы создать Уведомления по электронной почте, выполните действия, описанные в статье Получение обновлений Уведомления по электронной почте для аналитики угроз в Microsoft Defender XDR.

Другие сведения и ограничения отчета

При просмотре данных аналитики угроз помните о следующих факторах:

- В контрольном списке на вкладке Рекомендуемые действия отображаются только рекомендации, отслеживаемые в Microsoft Secure Score. Перейдите на вкладку Отчет аналитика для получения дополнительных рекомендуемых действий, которые не отслеживаются в оценке безопасности.

- Рекомендуемые действия не гарантируют полную устойчивость и отражают только наилучшие действия, необходимые для ее улучшения.

- Статистика, связанная с антивирусной программой, основана на Microsoft Defender параметрах антивирусной программы.

- В столбце Неправильно настроенные устройства на странице аналитики угроз main отображается количество устройств, затронутых угрозой, если рекомендуемые действия, связанные с угрозой, не включено. Однако если исследователи Майкрософт не связывают рекомендуемые действия, в столбце Неправильно настроенные устройства отображается состояние Недоступно.

- В столбце "Уязвимые устройства" на странице аналитики угроз main отображается количество устройств с программным обеспечением, которые уязвимы для любой уязвимости, связанной с угрозой. Однако если исследователи Майкрософт не связывают уязвимости, в столбце Уязвимые устройстваотображается состояние Недоступно.

См. также

- Упреждающее поиск угроз с помощью расширенной охоты

- Общие сведения об аналитическом отчете

- Оценка и устранение уязвимостей и уязвимостей в системе безопасности

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.