Множества данных

Важно!

30 июня 2024 г. автономный портал https://ti.defender.microsoft.com Microsoft Defender Threat Intelligence (Defender TI) будет прекращен и больше не будет доступен. Клиенты могут продолжить использовать Defender TI на портале Microsoft Defender или с помощью решения Microsoft Copilot для безопасности. Подробнее

Корпорация Майкрософт центрирует множество наборов данных в Microsoft Defender Threat Intelligence (Defender TI), что упрощает клиентам и сообществу Майкрософт проведение анализа инфраструктуры. Корпорация Майкрософт уделяет основное внимание предоставлению максимально возможного объема данных об инфраструктуре Интернета для поддержки различных вариантов использования безопасности.

Корпорация Майкрософт собирает, анализирует и индексирует интернет-данные, чтобы помочь вам:

- Обнаружение угроз и реагирование на них

- Управление приоритетом инцидентов

- Упреждающее определение инфраструктуры, связанной с группами субъектов, предназначенными для вашей организации

Корпорация Майкрософт собирает данные в Интернете через свою пассивную сеть датчиков системы доменных имен (PDNS), глобальную прокси-сеть виртуальных пользователей, проверку портов и другие источники на наличие вредоносных программ и добавленных данных DNS.

Эти интернет-данные подразделяются на две отдельные группы: традиционные и расширенные. Традиционные наборы данных включают:

Расширенные наборы данных включают:

Расширенные наборы данных собираются из наблюдения за моделью DOM веб-страниц, для которых выполняется обход контента. Кроме того, компоненты и средства отслеживания также отслеживаются из правил обнаружения, которые активируются на основе ответов баннера от сканирования портов или сведений о сертификате TLS.

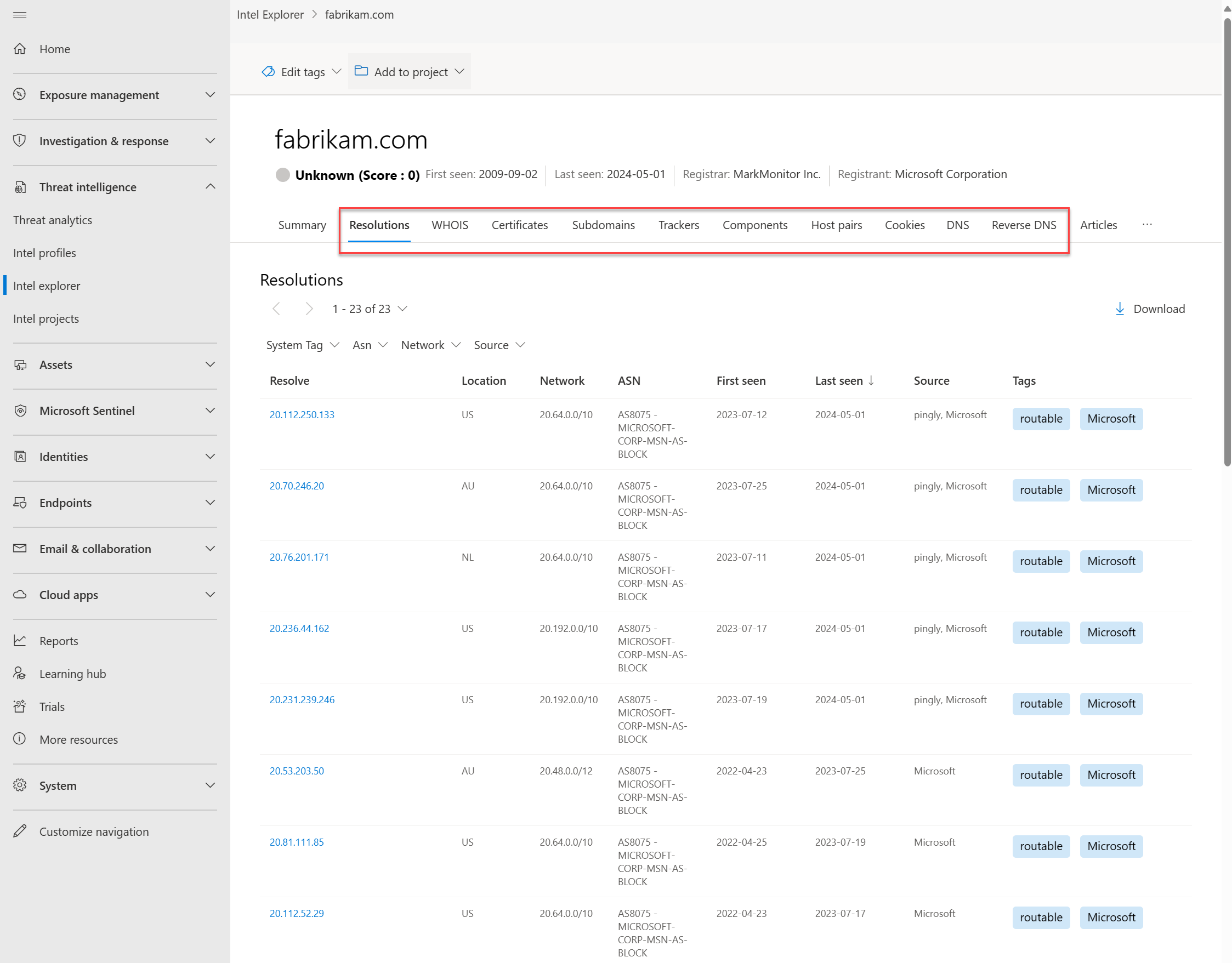

Решения

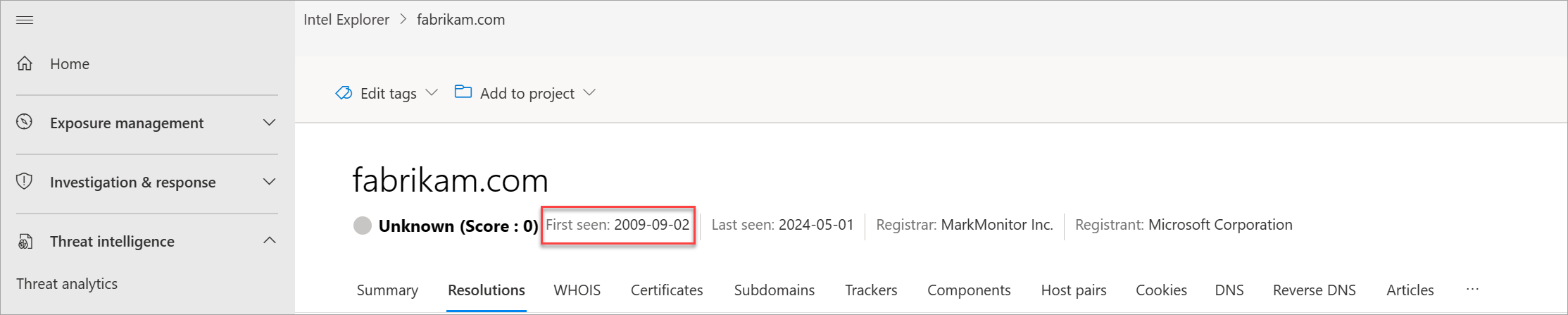

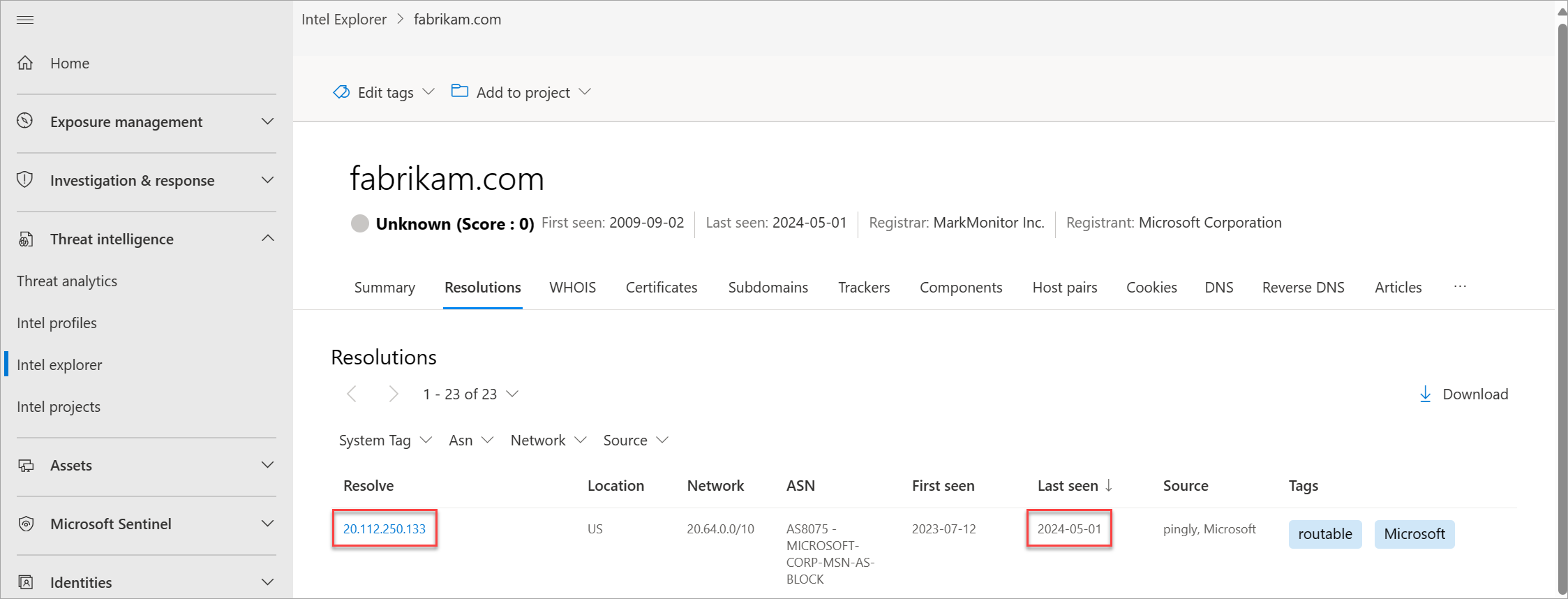

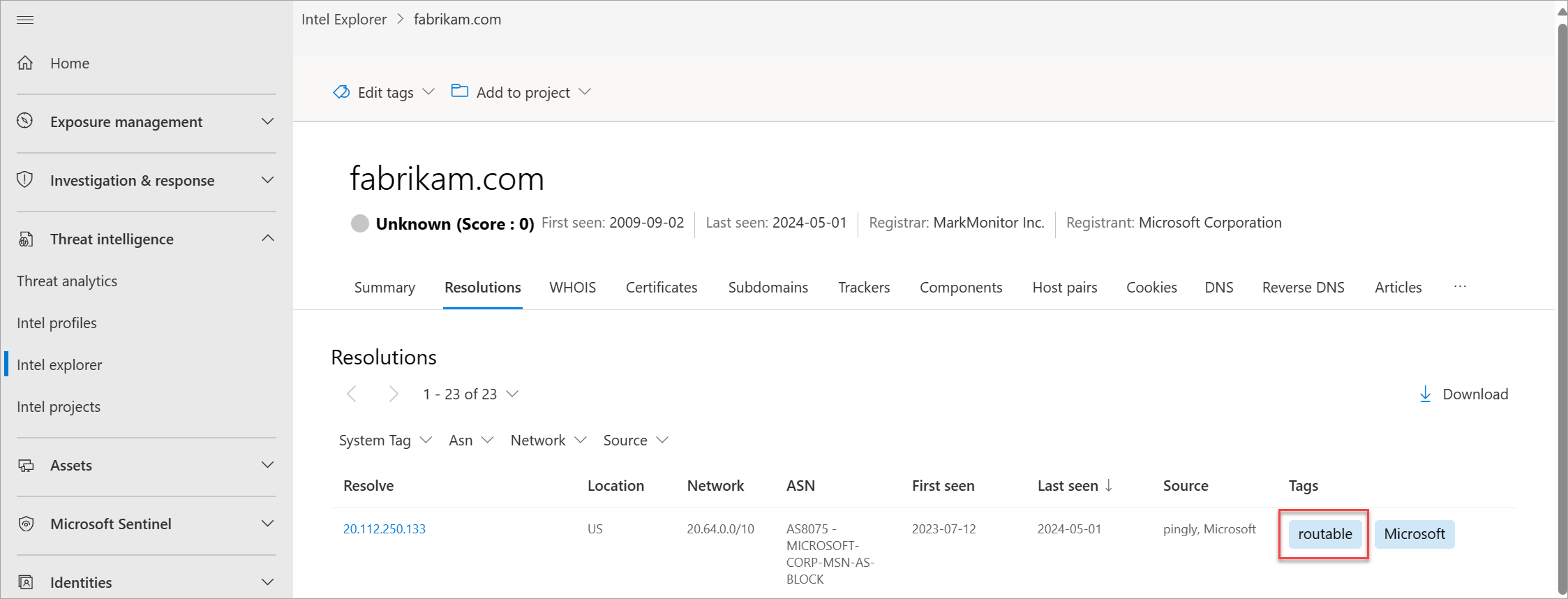

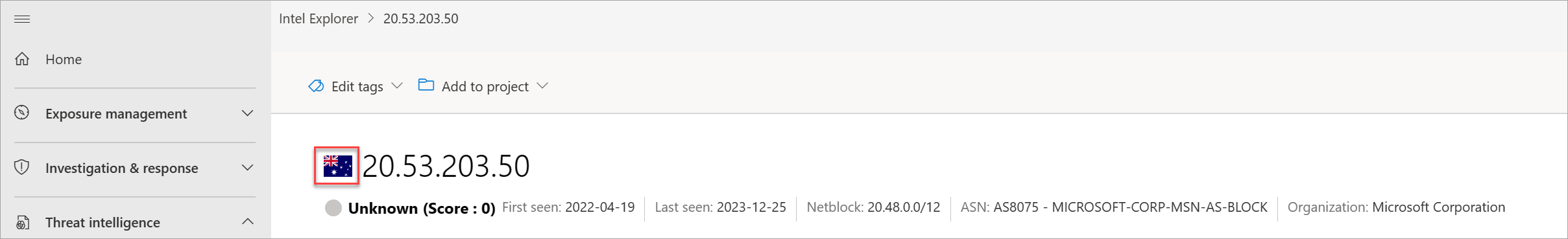

PDNS — это система записей, которая хранит данные разрешения DNS для заданного расположения, записи и периода времени. Этот набор данных для исторического разрешения позволяет просматривать домены, разрешенные в IP-адрес, и наоборот. Этот набор данных обеспечивает корреляцию на основе времени на основе перекрытия доменов или IP-адресов.

PDNS может обеспечить идентификацию ранее неизвестной или недавно созданной инфраструктуры субъекта угроз. Упреждающее добавление индикаторов в списки блокировок может отрезать коммуникационные пути до проведения кампаний. Данные разрешения записей доступны на вкладке Разрешения , которая находится на странице Intel Explorer на портале Microsoft Defender. На вкладке DNS доступны другие типы записей DNS .

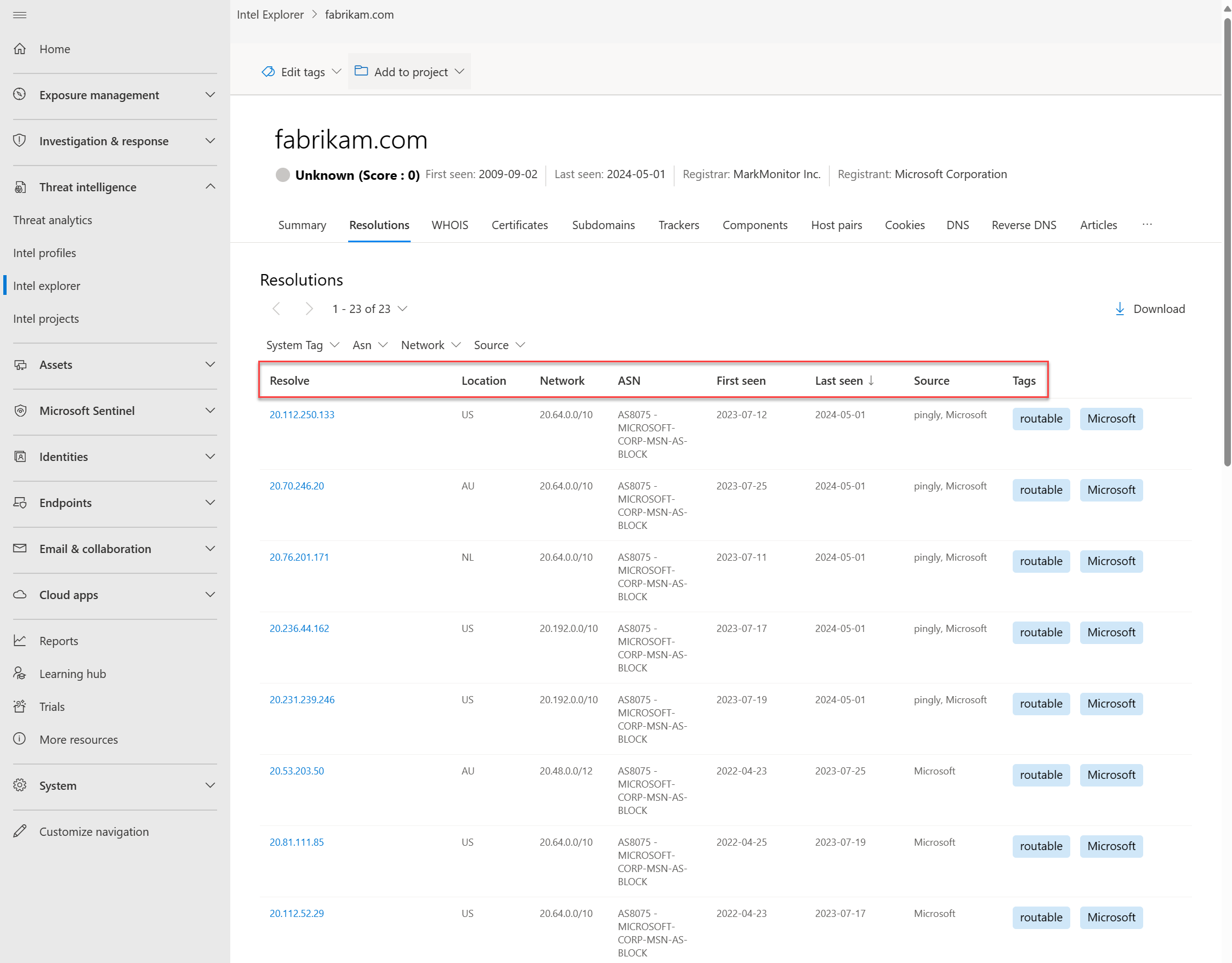

Наши данные о разрешении PDNS содержат следующие сведения:

- Разрешение: имя разрешающей сущности (IP-адрес или домен).

- Расположение: расположение, в котором размещен IP-адрес.

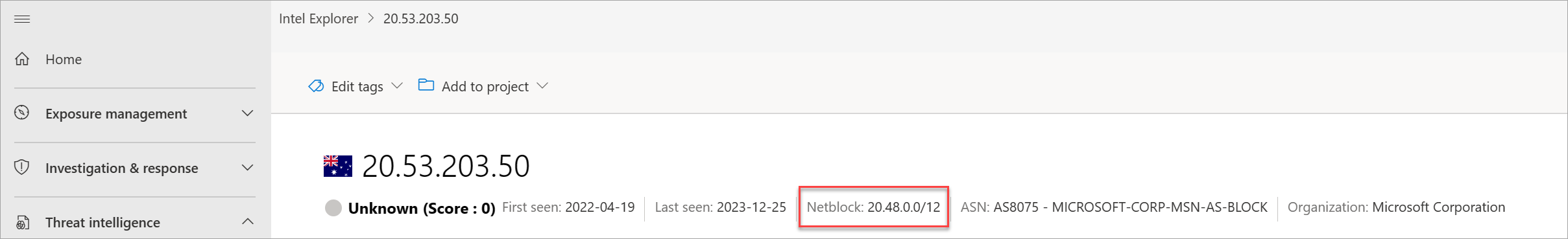

- Сеть: сетевой блок или подсеть, связанная с IP-адресом.

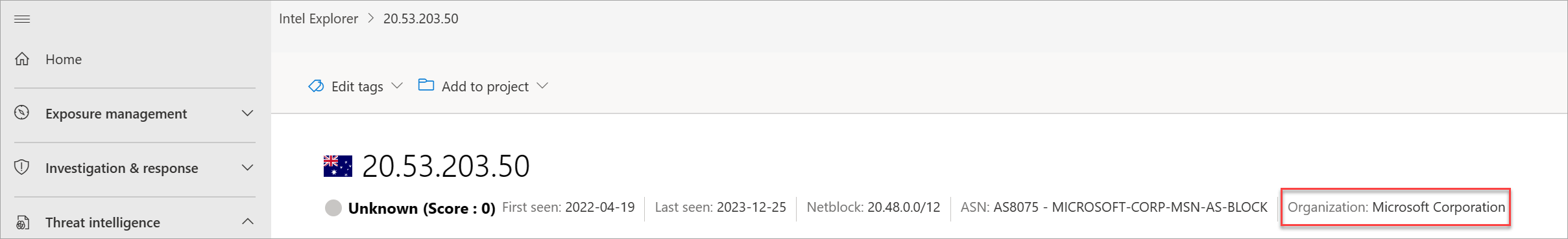

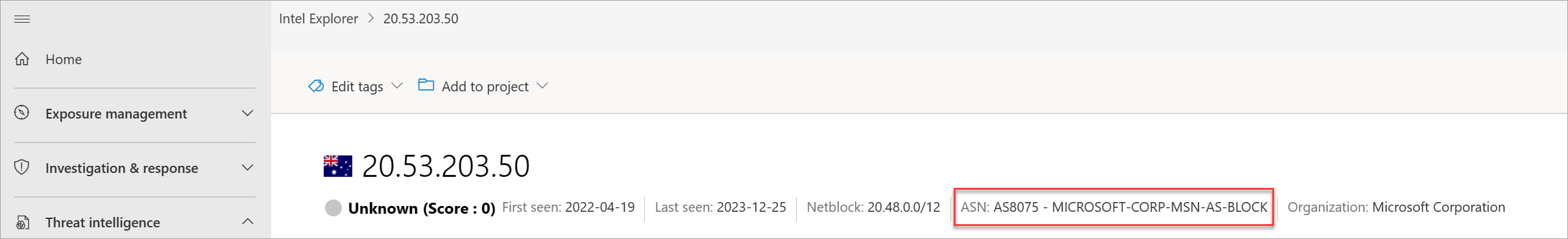

- ASN: номер автономной системы (ASN) и название организации.

- Первый просмотр: метка времени даты, когда корпорация Майкрософт впервые заметила это разрешение

- Последний просмотр: метка времени даты, когда корпорация Майкрософт в последний раз наблюдала это разрешение.

- Источник: источник, включив обнаружение связи.

- Теги: любые теги, примененные к этому артефакту в Defender TI (Подробнее)

Ответы на вопросы, которые может помочь этот набор данных:

Домены:

Когда DEFENDER TI впервые заметил разрешение домена на IP-адрес?

Когда в последний раз Defender TI видел, что домен активно разрешается с IP-адресом?

На какой IP-адрес или адреса в данный момент разрешается домен?

IP-адреса:

Можно ли маршрутизируемый IP-адрес?

Какая подсеть является частью IP-адреса?

Связан ли владелец с подсетью?

Какая часть AS является частью IP-адреса?

Существует ли геолокация?

WHOIS

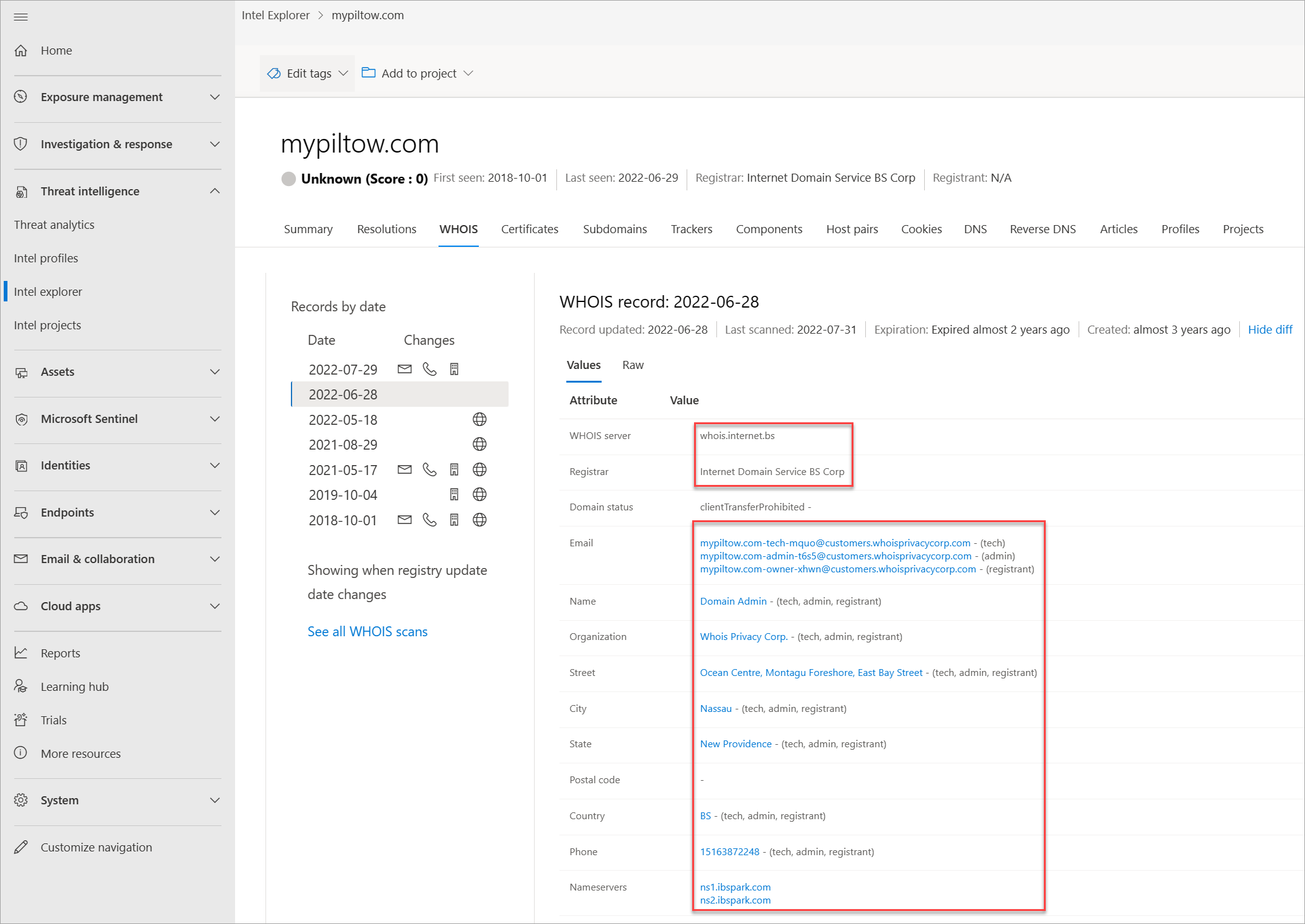

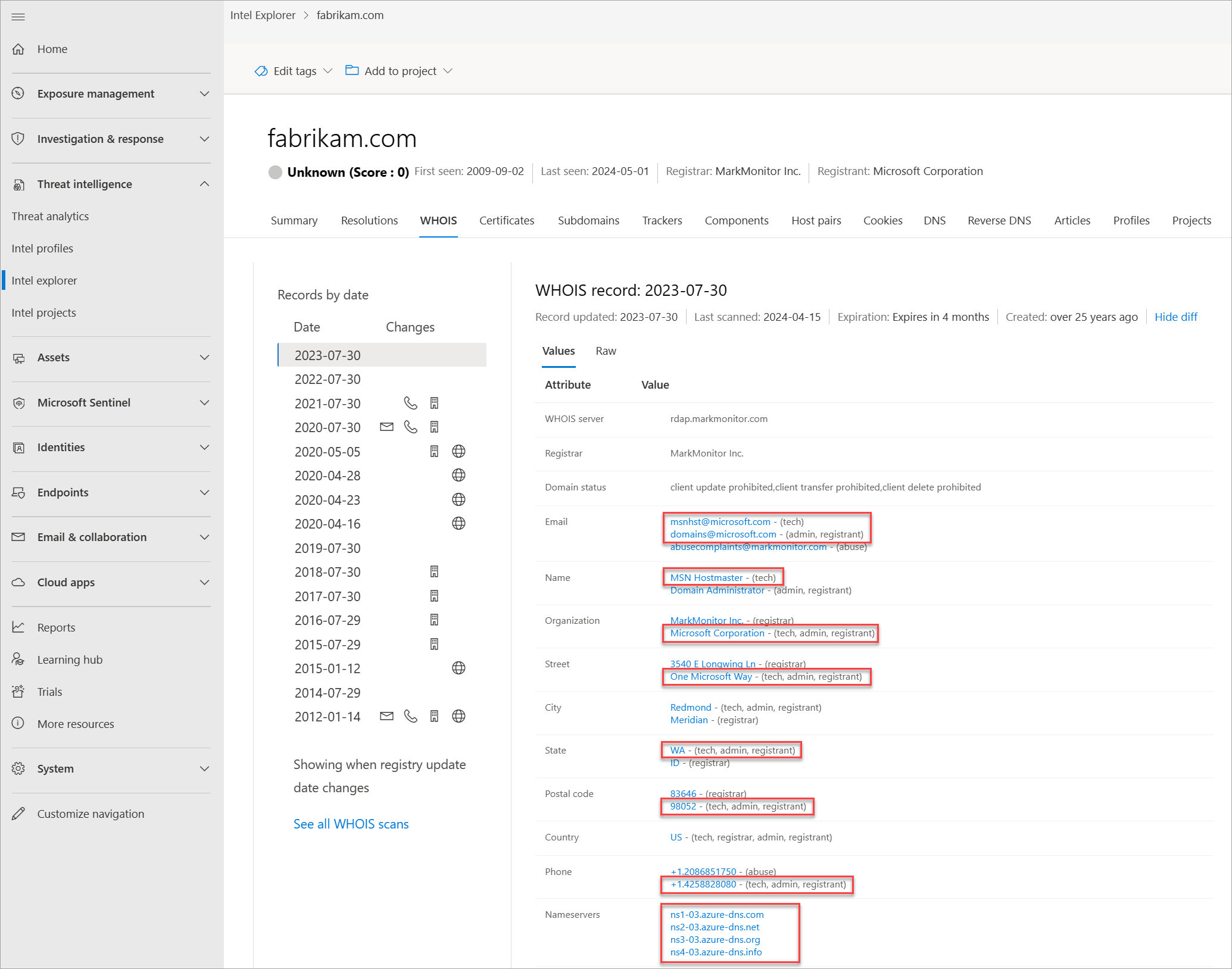

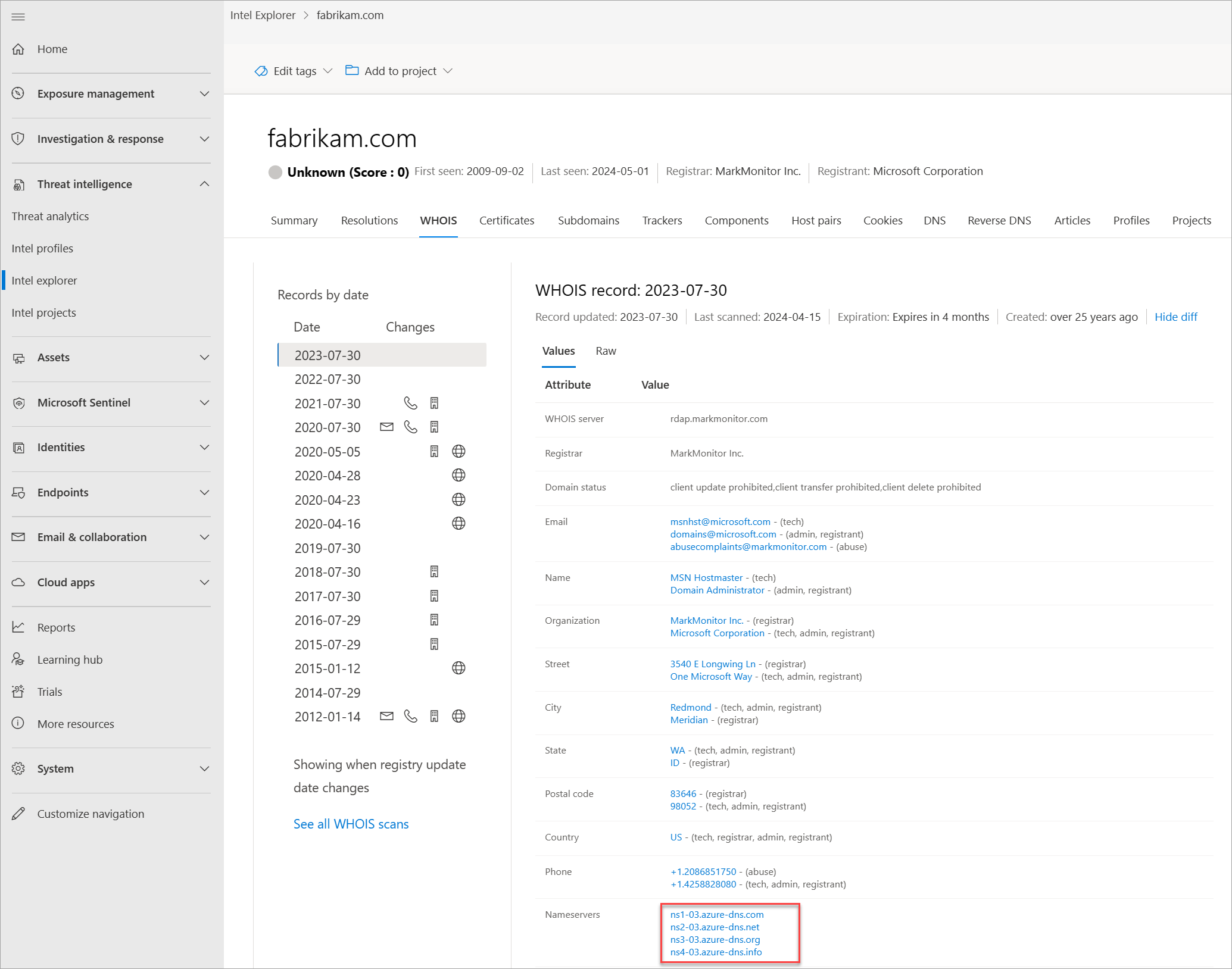

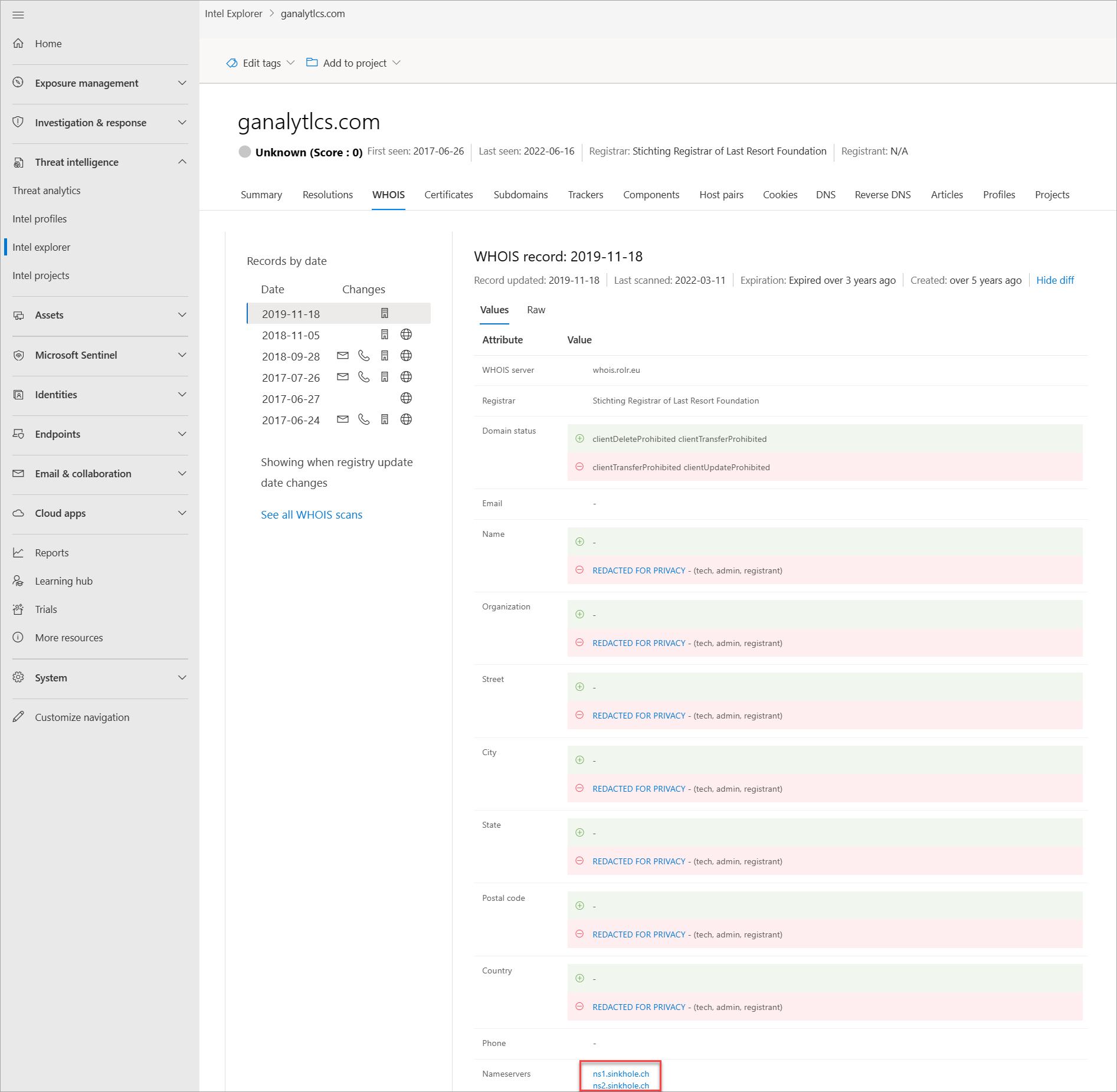

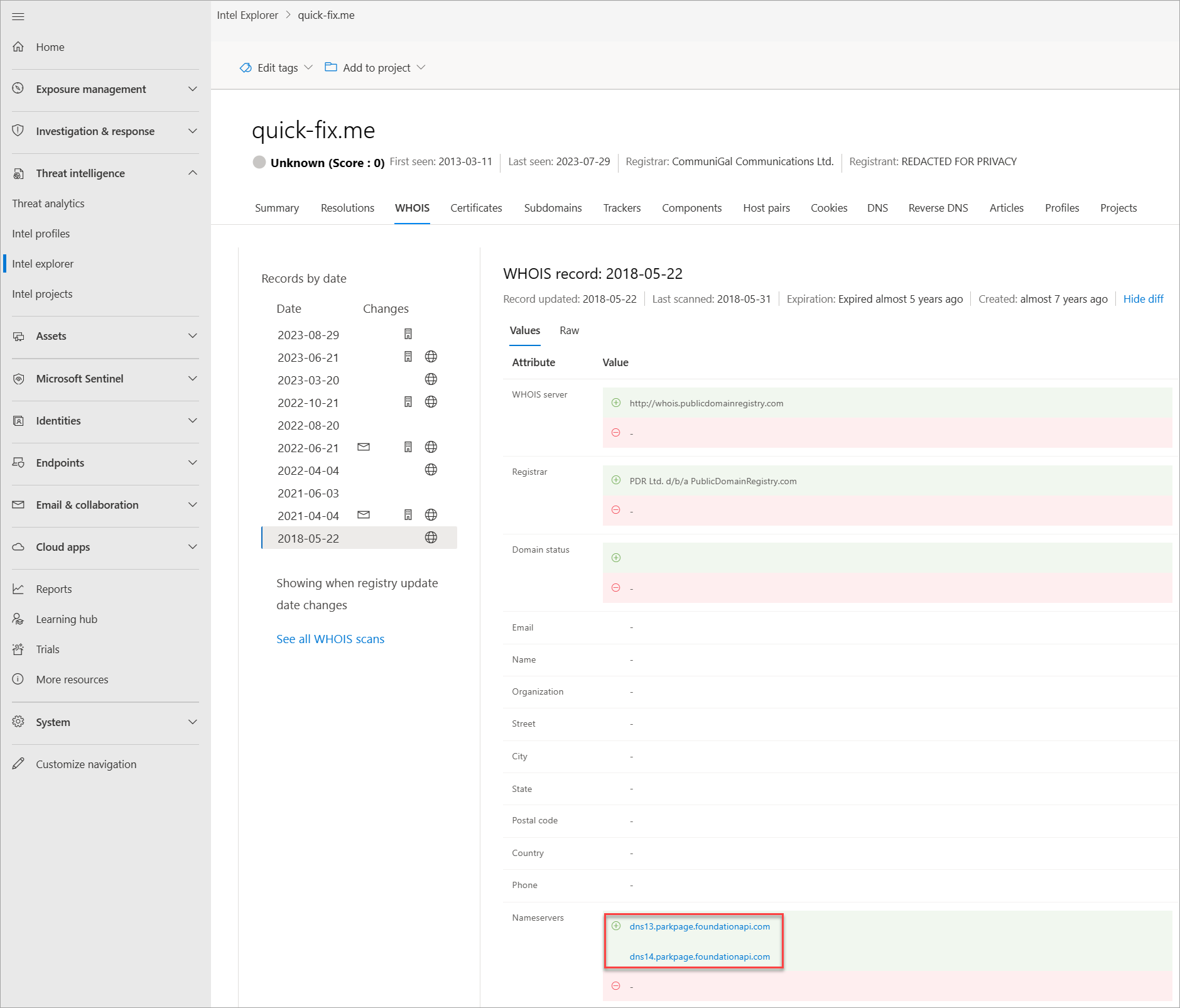

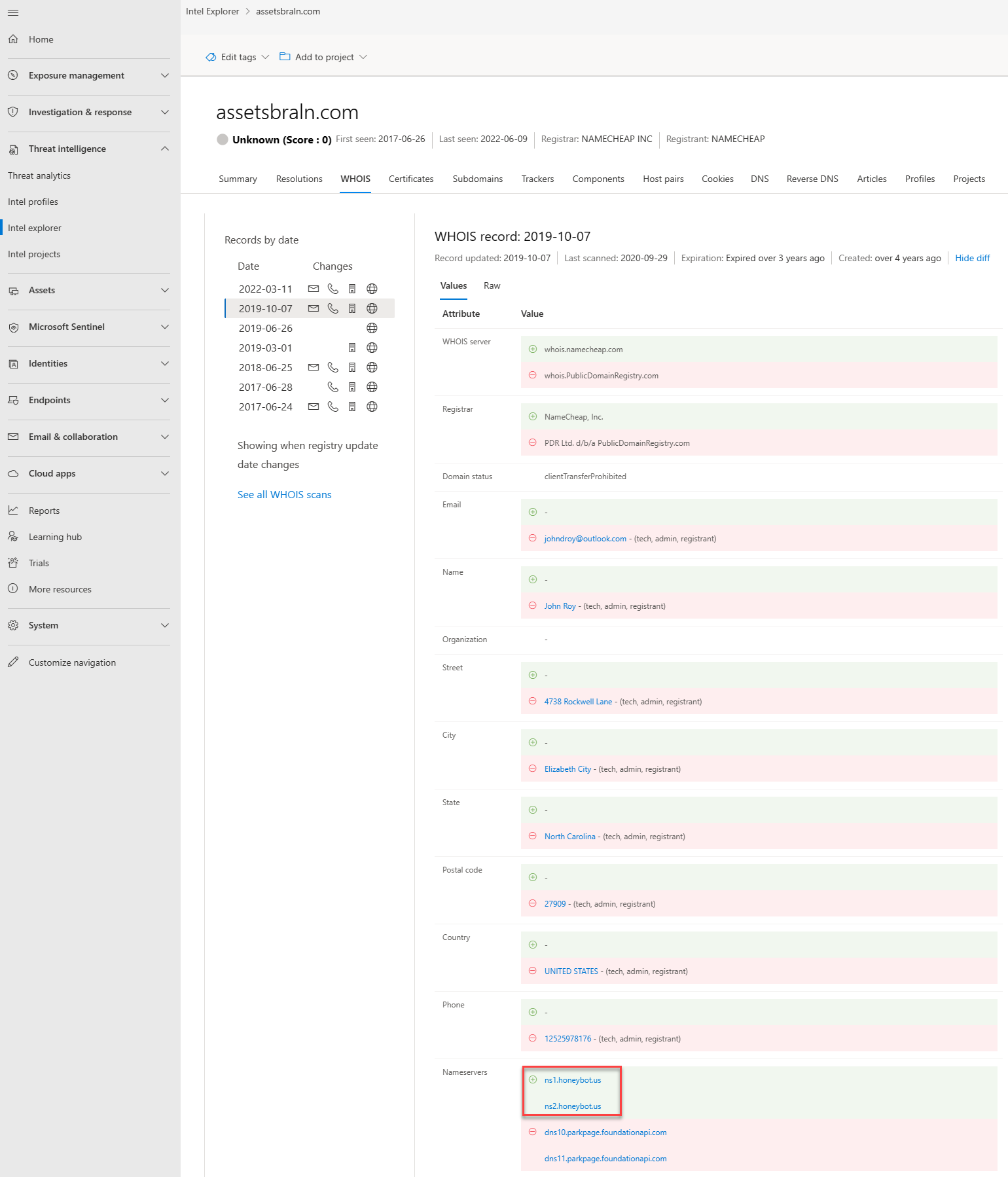

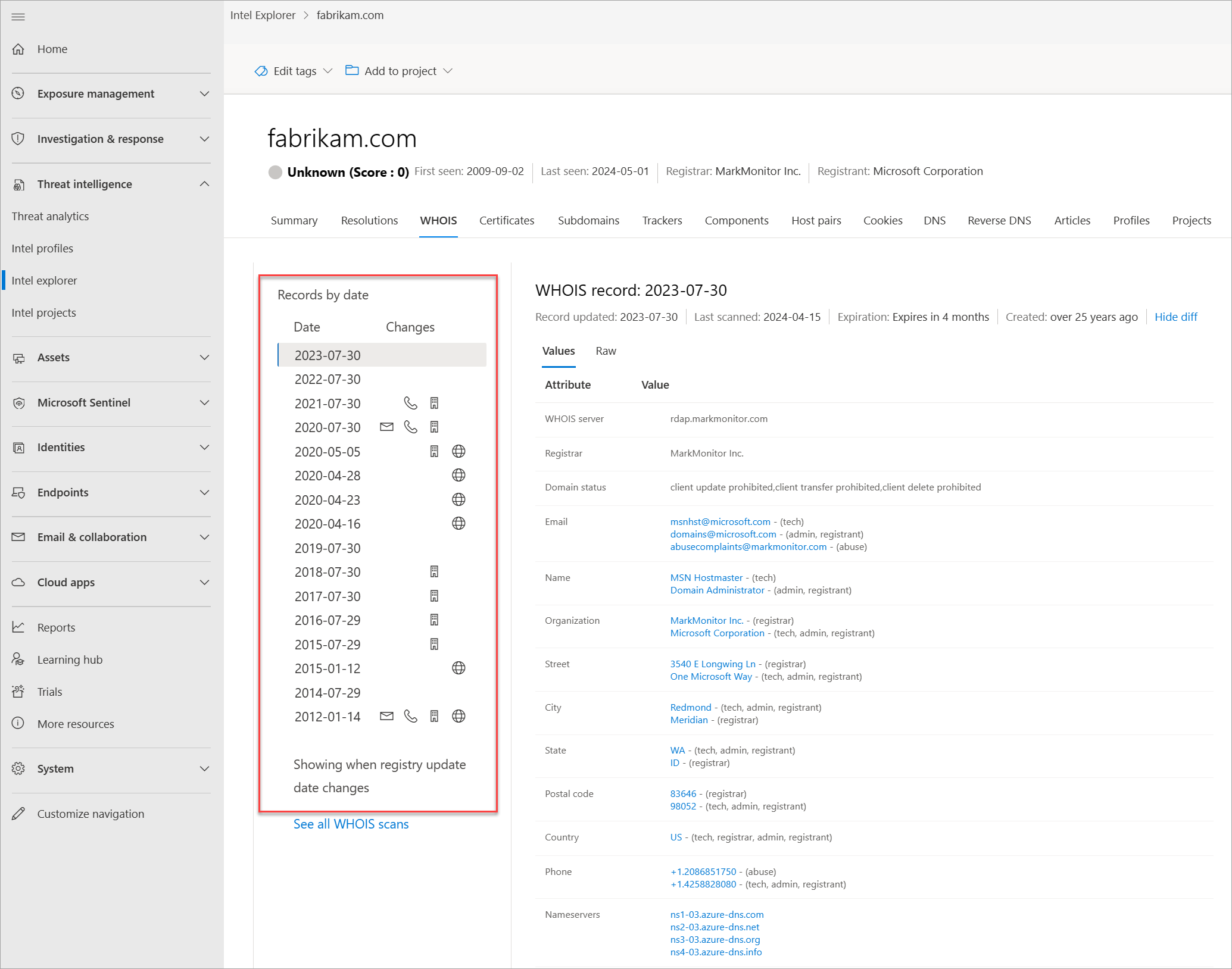

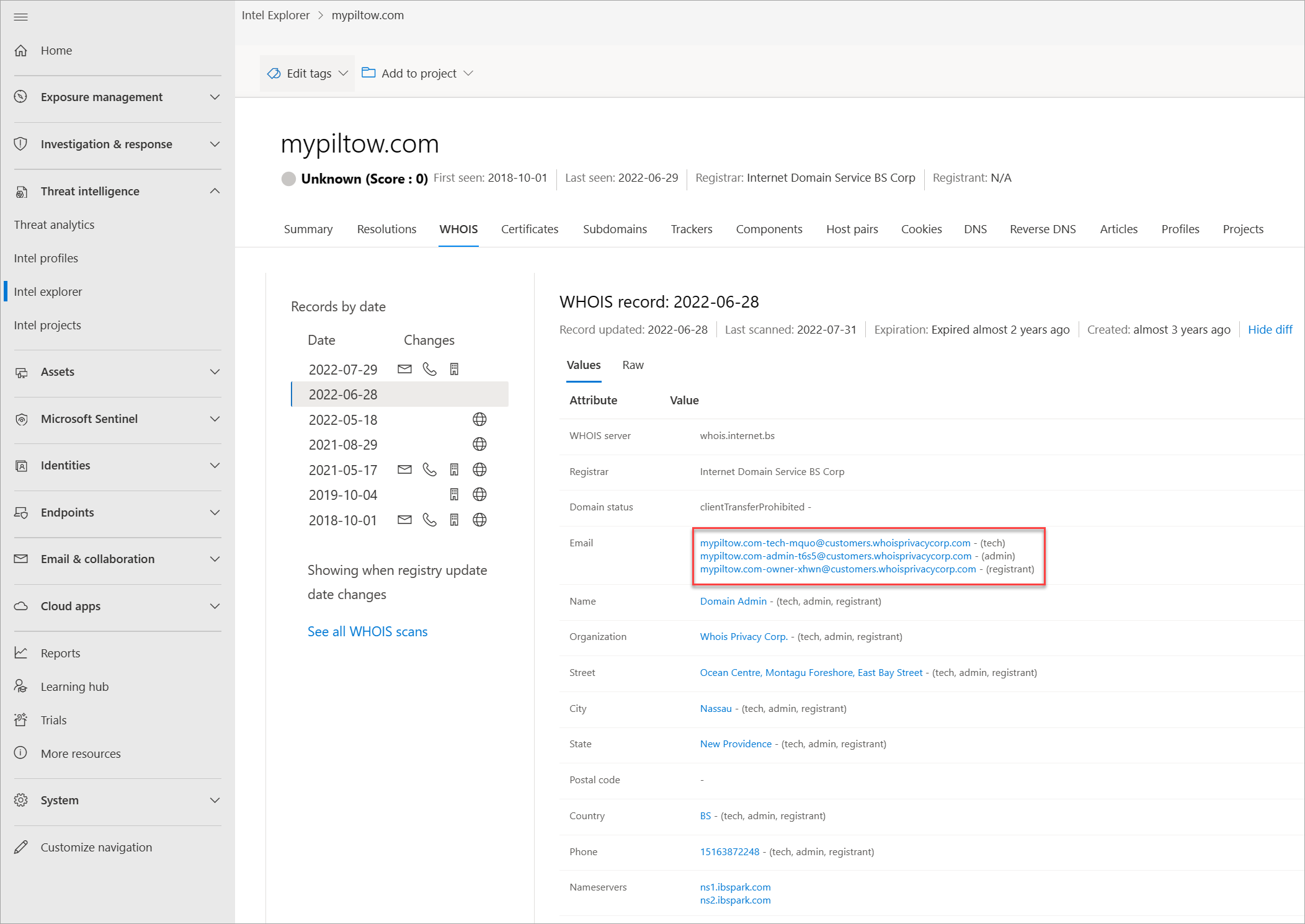

Тысячи раз в день домены покупаются и /или передаются между отдельными лицами и организациями. Процесс прост, занимает всего несколько минут и может быть не более 7 долл. США, в зависимости от поставщика регистратора. Помимо сведений об оплате, необходимо предоставить дополнительные сведения о себе. Некоторые из этих сведений хранятся в записи WHOIS, в которую был настроен домен. Это действие будет считаться регистрацией общественного домена. Однако существуют частные службы регистрации доменов, где можно скрыть личную информацию из записи WHOIS своего домена. В таких ситуациях сведения владельца домена являются безопасными и заменяются сведениями регистратора домена. Все больше групп субъектов выполняют регистрацию частных доменов, чтобы аналитикам было труднее найти другие домены, которыми они владеют. Defender TI предоставляет различные наборы данных для поиска общей инфраструктуры субъектов, если записи WHOIS не предоставляют потенциальных клиентов.

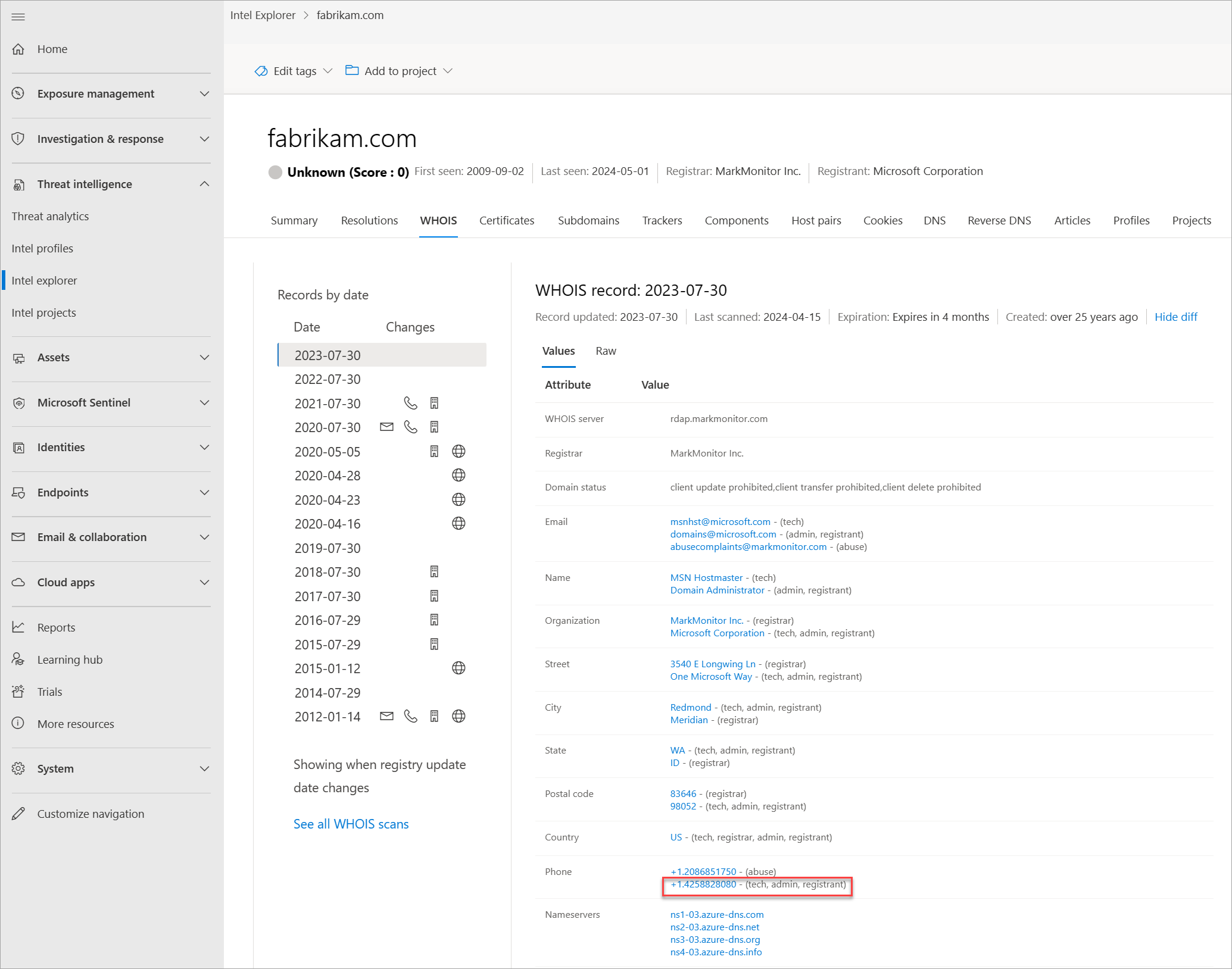

WHOIS — это протокол, который позволяет любому пользователю запрашивать сведения о домене, IP-адресе или подсети. Одной из наиболее распространенных функций WHOIS при исследовании инфраструктуры угроз является выявление или подключение разрозненных сущностей на основе уникальных данных, совместно используемых в записях WHOIS. Если вы когда-либо приобретали домен самостоятельно, вы могли заметить, что содержимое, запрошенное у регистраторов, никогда не проверяется. На самом деле, вы могли бы поставить все в запись (и многие люди делают), который затем будет отображаться в мире.

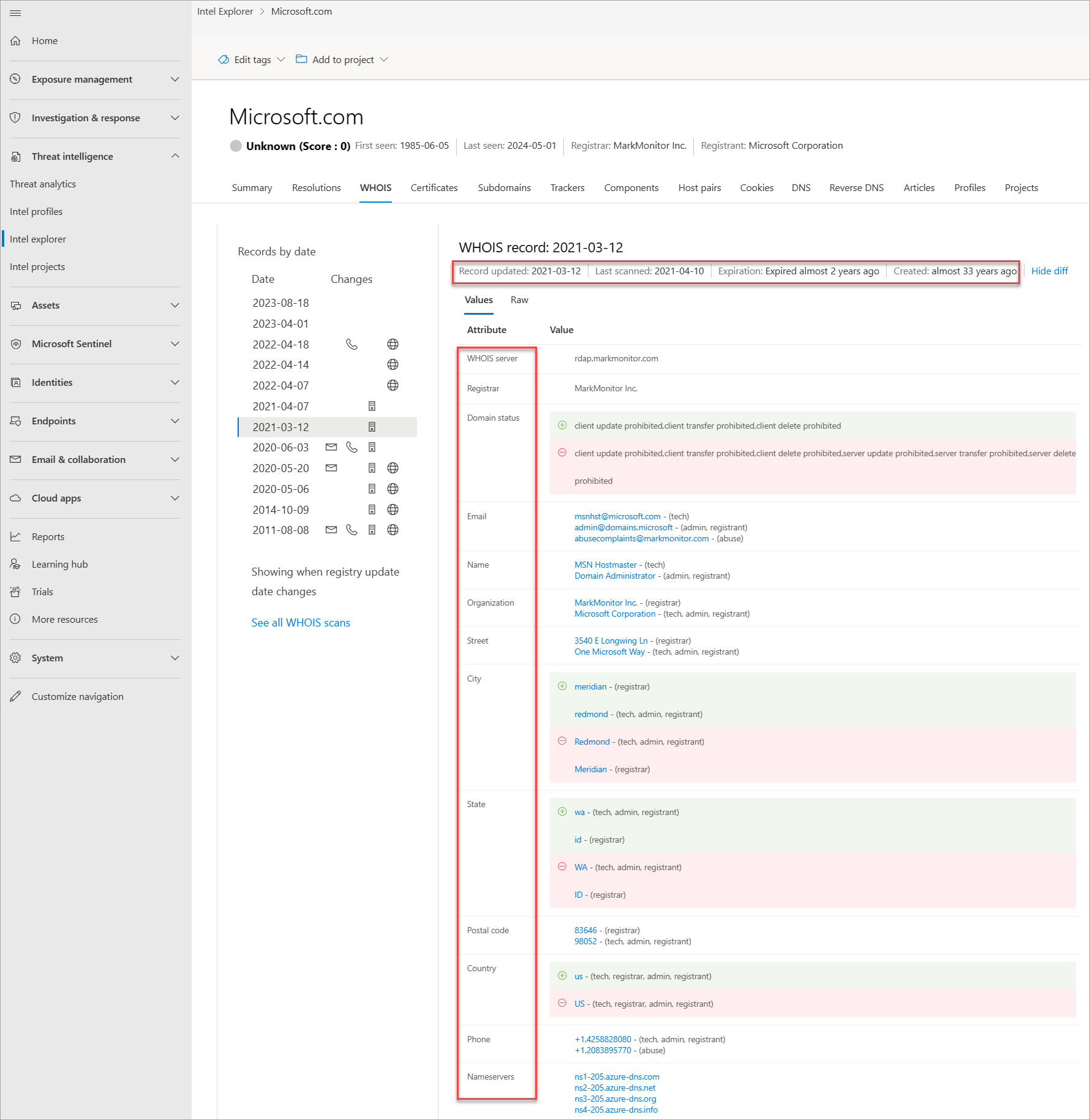

Каждая запись WHOIS содержит несколько разных разделов, каждый из которых может содержать разные сведения. Часто встречающиеся разделы включают регистратора, регистратора, администратора и технического, каждый из которых может соответствовать отдельному контакту для записи. В большинстве случаев эти данные дублируются по разделам, но могут быть некоторые незначительные расхождения, особенно если субъект сделал ошибку. При просмотре сведений WHOIS в Defender TI вы увидите сокращенную запись, которая дедупликирует любые данные и указывает, из какой части записи она была получена. Мы обнаружили, что этот процесс значительно ускоряет рабочий процесс аналитика и позволяет избежать упущения данных. Информация WHOIS Defender TI работает на базе базы данных WhoisIQ™.

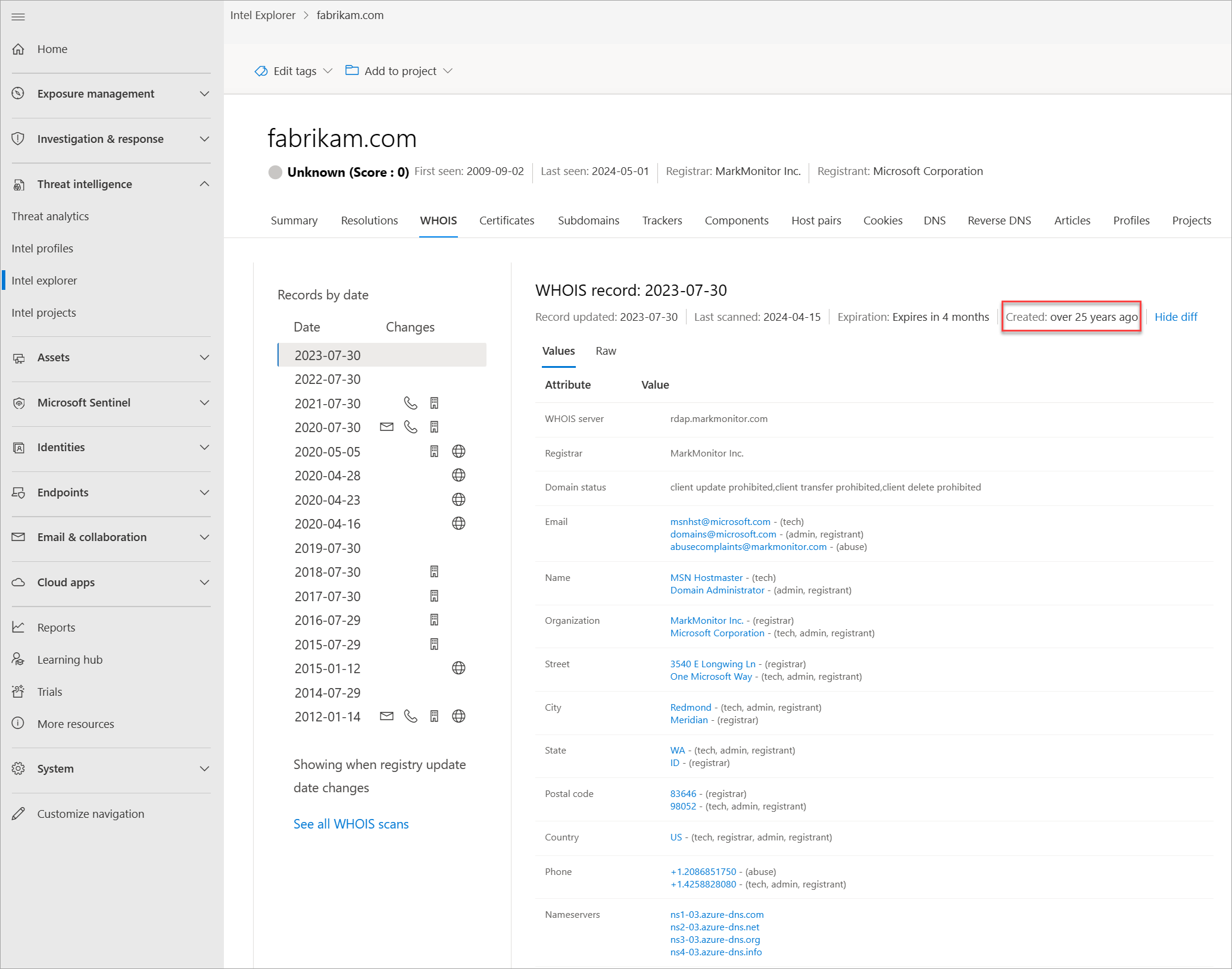

Наши данные WHOIS содержат следующие сведения:

- Запись обновлена: Метка времени, указывающая день последнего обновления записи WHOIS.

- Последняя проверка: Дата последнего сканирования записи системой DEFENDER TI

- Истечение: Дата окончания срока действия регистрации, если она доступна

- Созданный: Возраст текущей записи WHOIS

- Сервер WHOIS: Сервер, настроенный аккредитованным регистратором, зарегистрированным в ПРОГРАММЕ РЕГИСТРАЦИИ, для получения актуальной информации о доменах, зарегистрированных в нем.

- Архивариус: Служба регистратора, используемая для регистрации артефакта

- Состояние домена: Текущее состояние домена; "активный" домен работает в Интернете

- Отправить по электронной почте: Все адреса электронной почты, найденные в записи WHOIS, и тип контакта, с которыми связан каждый из них (например, администратор или специалист).

- Имя: Имя всех контактов в записи и тип контакта, с которыми они связаны.

- Организация: Имя всех организаций в записи и тип контакта, с которыми связан каждый из них

- Улица: Любые адреса улиц, связанные с записью, и тип соответствующего контакта

- Город: Любой город, указанный в адресе, связанном с записью, и тип соответствующего контакта

- Государство: Все состояния, перечисленные в адресе, связанном с записью, и тип соответствующего контакта

- Почтовый индекс: Все почтовые коды, указанные в адресе, связанном с записью, и тип соответствующего контакта

- Страна: Все страны или регионы, перечисленные в адресе, связанном с записью, и тип соответствующего контакта

- Телефон: Любые номера телефонов, перечисленные в записи, и тип соответствующего контакта

- Серверы имен: Все серверы имен, связанные с зарегистрированной сущностью

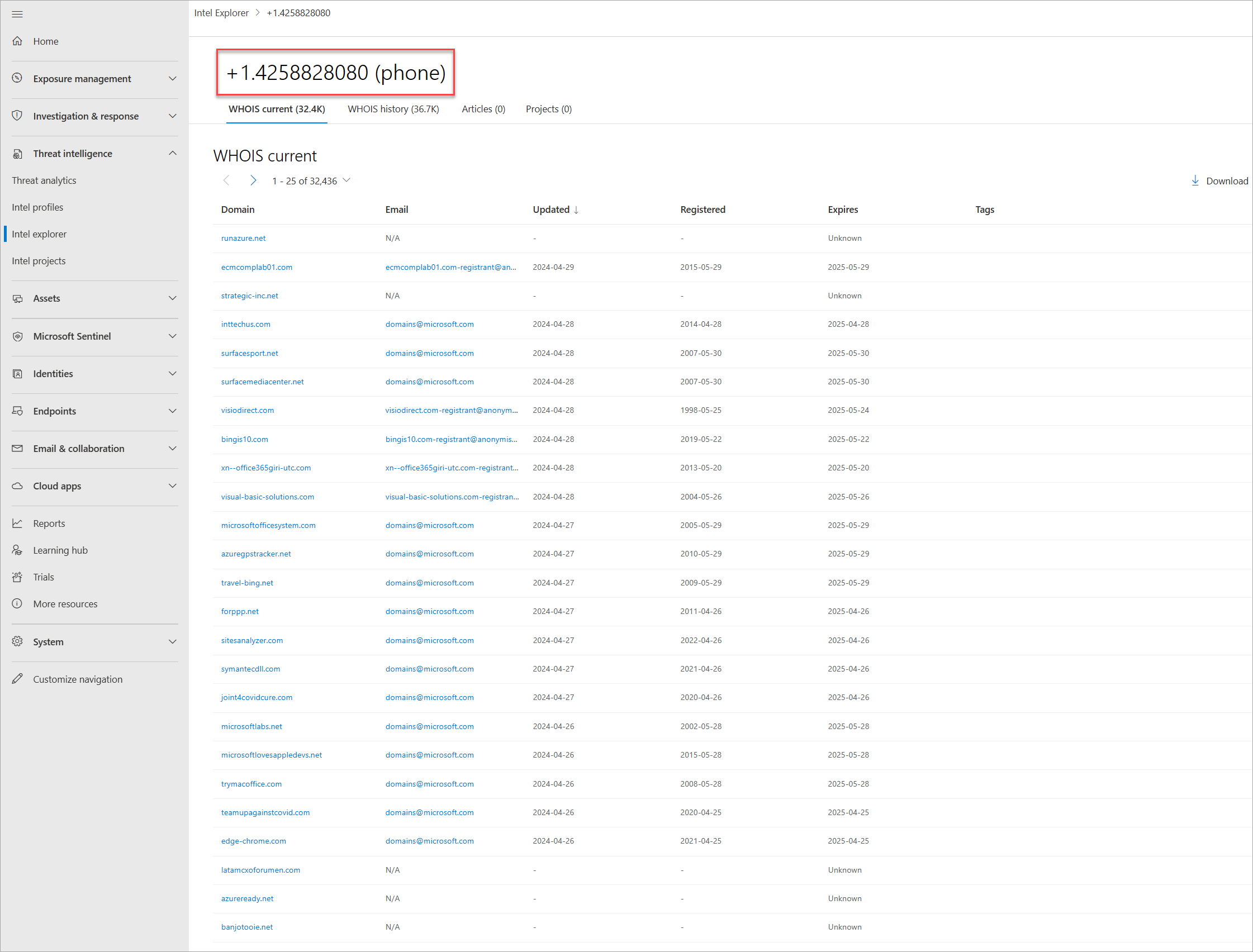

Текущие запросы WHOIS

Текущий репозиторий WHOIS Defender TI выделяет все домены в коллекции WHOIS корпорации Майкрософт, которые в настоящее время зарегистрированы и связаны с интересующим атрибутом WHOIS. Эти данные выделяют регистрацию и дату окончания срока действия домена, а также адрес электронной почты, используемый для регистрации домена. Эти данные отображаются на вкладке "Поиск WHOIS" платформы.

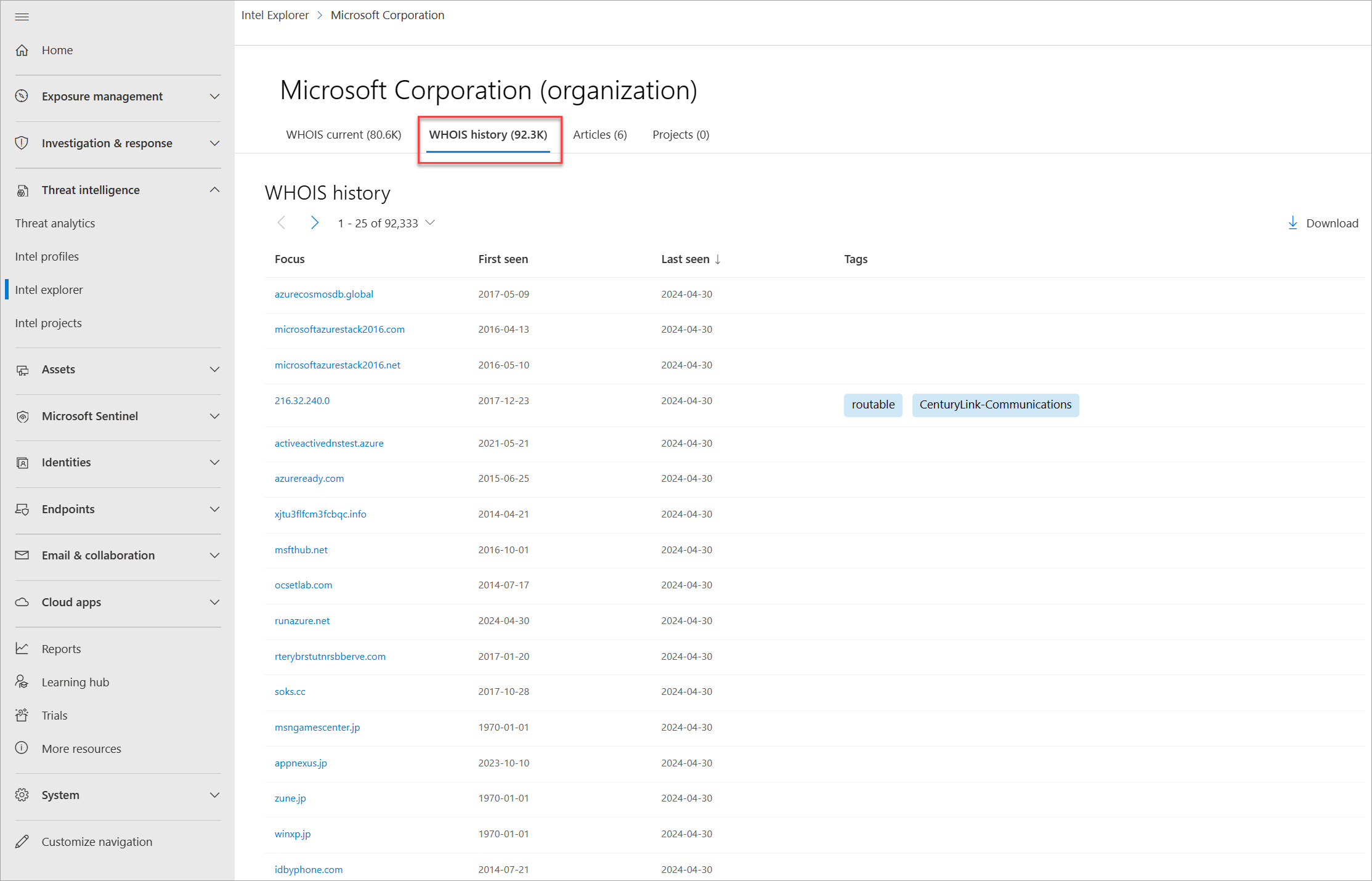

Исторические поиски WHOIS

Репозиторий журнала WHOIS в Defender TI предоставляет пользователям доступ ко всем известным историческим связям доменов с атрибутами WHOIS на основе наблюдений системы. Этот набор данных выделяет все домены, связанные с атрибутом, который пользователь сводит после отображения первого и последнего времени, когда мы наблюдали связь между доменом и атрибутом, запрошенным. Эти данные отображаются на отдельной вкладке рядом с текущей вкладкой WHOIS .

Ответы на вопросы, которые может помочь этот набор данных:

Сколько лет домену?

Защищена ли информация?

Какие-либо данные кажутся уникальными?

Какие серверы имен используются?

Является ли этот домен доменом-воронкой?

Является ли этот домен припаркованным доменом?

Является ли этот домен доменом honeypot?

Есть ли какая-нибудь история?

Существуют ли поддельные электронные письма о защите конфиденциальности?

Есть ли в записи WHOIS поддельные имена?

Определяются ли другие связанные МВЦ при поиске потенциально общих значений WHOIS в разных доменах?

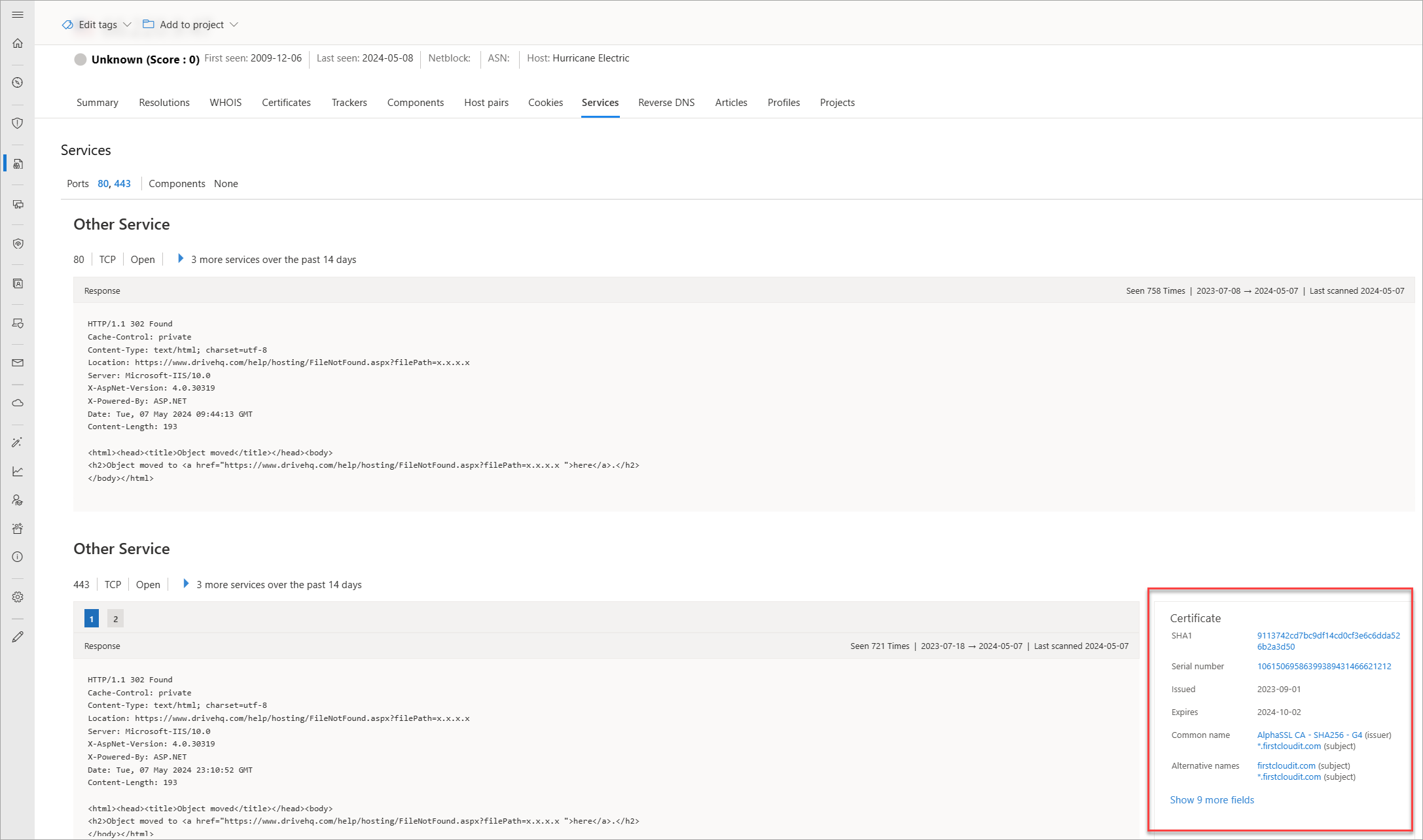

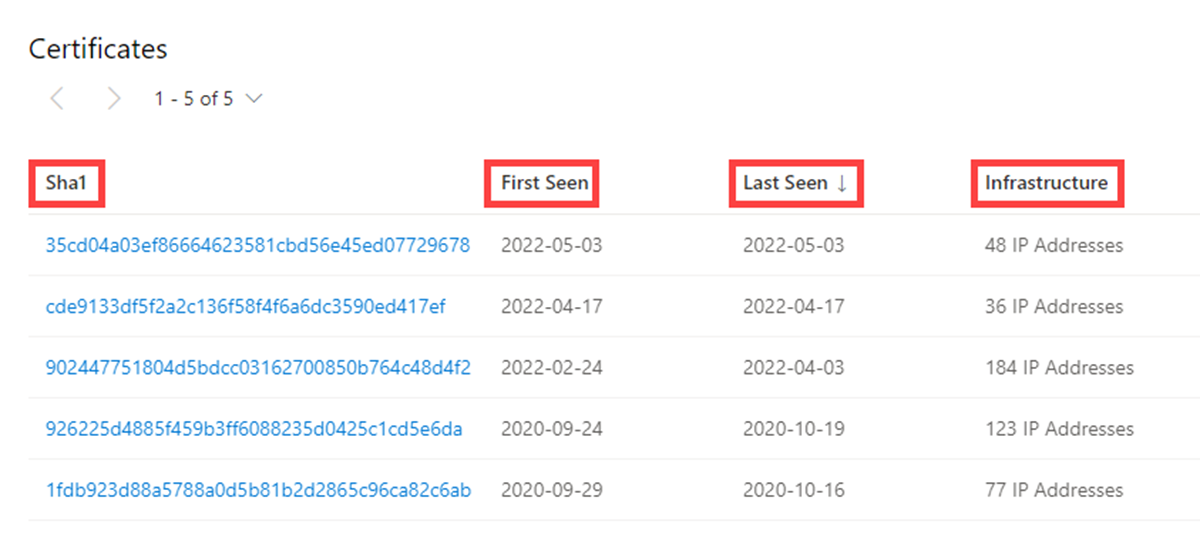

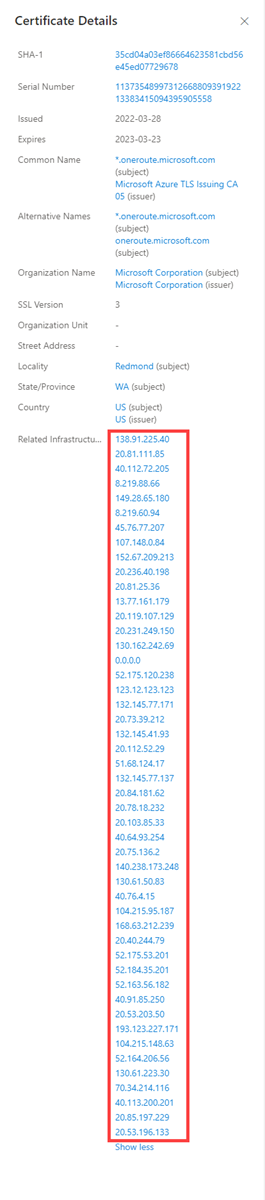

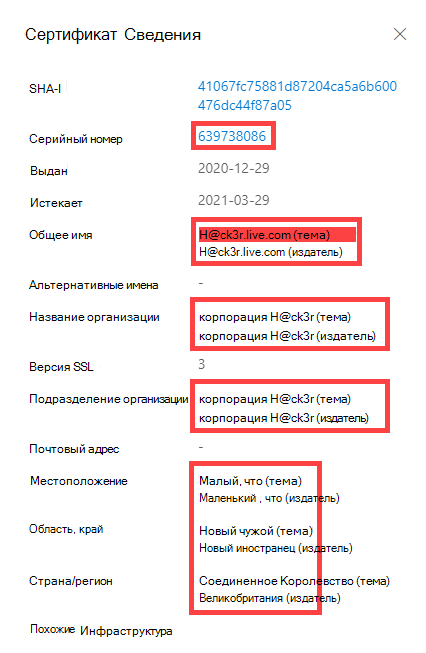

Сертификаты

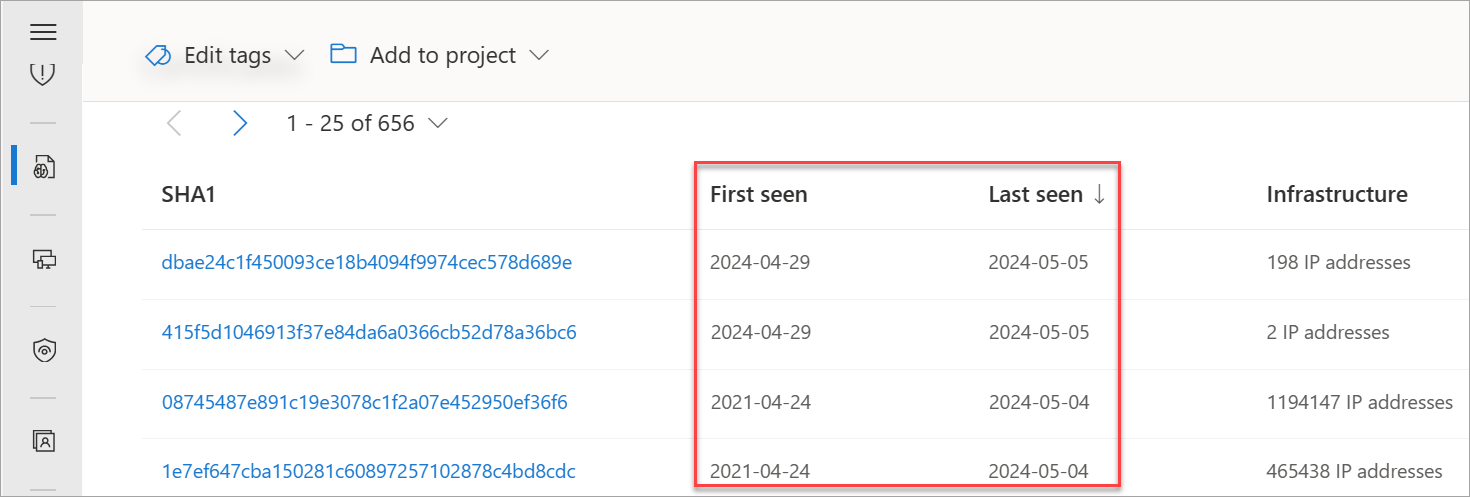

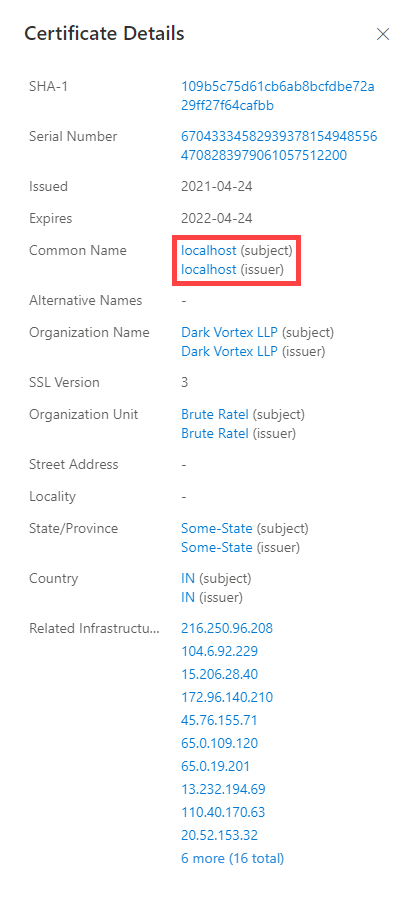

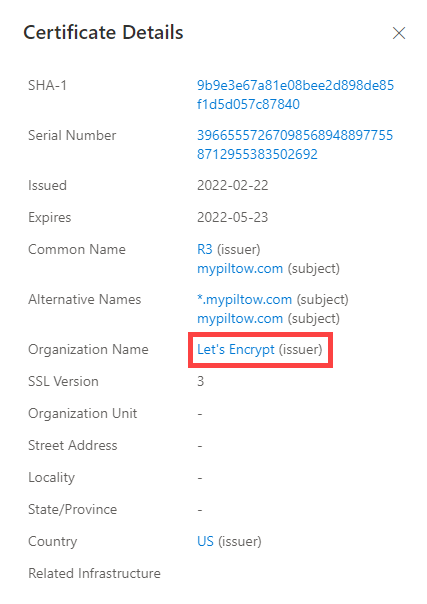

Помимо защиты данных, сертификаты TLS — это отличный способ подключения разрозненных сетевых инфраструктур для пользователей. Современные методы сканирования позволяют выполнять запросы данных к каждому узлу в Интернете в считанные часы. Другими словами, можно легко и регулярно связать сертификат с IP-адресом, на котором он размещен.

Как и в случае с записью WHOIS, сертификаты TLS требуют, чтобы пользователь предоставил сведения для создания конечного продукта. Помимо домена, tls-сертификат включает, для кого создается сертификат (если не самозаверяющий). Пользователь может составить дополнительные сведения. Где пользователи Майкрософт видят наибольшее значение из сертификатов TLS, это не обязательно уникальные данные, которые кто-то может использовать при создании сертификата, но где он размещен.

Чтобы получить доступ к сертификату TLS, он должен быть связан с веб-сервером и предоставляться через определенный порт (чаще всего 443). Используя массовые проверки в Интернете на еженедельной основе, можно сканировать все IP-адреса и получить любой размещенный сертификат для создания исторического репозитория данных сертификата. Наличие базы данных IP-адресов для сопоставлений сертификатов TLS позволяет выявлять перекрытия в инфраструктуре.

Чтобы проиллюстрировать эту концепцию, представьте, что субъект настраивает сервер с самозаверяющий СЕРТИФИКАТ TLS. Через несколько дней защитники становятся мудрыми к своей инфраструктуре и блокируют веб-сервер, на котором размещено вредоносное содержимое. Вместо того чтобы уничтожить всю свою тяжелую работу, субъект просто копирует все содержимое (включая сертификат TLS) и помещает его на новый сервер. Как пользователь, вы можете установить подключение, используя уникальное значение SHA-1 сертификата, и сказать, что оба веб-сервера (один заблокирован, один неизвестный) подключены каким-то образом.

Что делает сертификаты TLS более ценными, так это то, что они могут устанавливать подключения, которые могут пропустить пассивные данные DNS или WHOIS. Это означает больше способов корреляции потенциальной вредоносной инфраструктуры и выявления потенциальных сбоев операционной безопасности субъектов. С 2013 года Defender TI собрал более 30 миллионов сертификатов и предоставляет средства для корреляции содержимого и журнала сертификатов.

Сертификаты TLS — это файлы, которые цифрово привязывают криптографический ключ к набору предоставленных пользователем сведений. Defender TI использует методы интернет-сканирования для сбора сопоставлений сертификатов TLS с IP-адресов на различных портах. Эти сертификаты хранятся в локальной базе данных и позволяют нам создать временную шкалу, на которой в Интернете появился сертификат TLS.

Наши данные сертификата включают следующие сведения:

- Sha1: Хэш алгоритма SHA-1 для ресурса сертификата TLS

- Впервые показано: Метка времени, отображающая дату, когда мы впервые наблюдали этот сертификат на артефакте

- Последнее просмотренное: Метка времени, отображающая дату последнего наблюдения за этим сертификатом на артефакте.

- Инфраструктура: Любая связанная инфраструктура, связанная с сертификатом

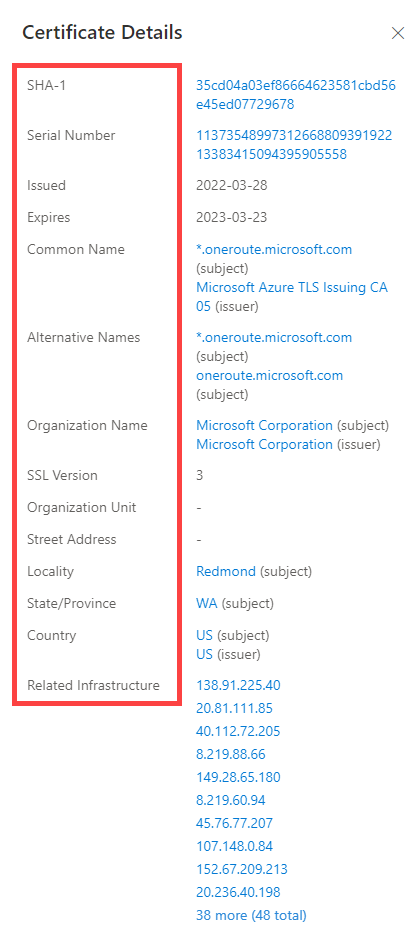

При развертывании хэша SHA-1 отображаются следующие сведения:

- Порядковый номер: Серийный номер, связанный с сертификатом TLS

- Выдан: Дата выдачи сертификата

- Истекает: Дата истечения срока действия сертификата

- Общее имя субъекта: Общее имя субъекта для всех связанных сертификатов TLS

- Общее имя издателя: Общее имя издателя для всех связанных сертификатов TLS

- Альтернативные имена субъектов: Любые альтернативные общие имена для сертификата

- Альтернативные имена издателя: Любые другие имена издателя

- Название организации субъекта: Организация, связанная с регистрацией сертификата TLS

- Название организации издателя: Имя организации, которая организовала выдачу сертификата.

- Версия SSL: Версия SSL/TLS, в которую был зарегистрирован сертификат

- Подразделение организации темы: Необязательные метаданные, указывающие отдел в организации, ответственной за сертификат

- Подразделение организации издателя: Дополнительные сведения об организации, выдающем сертификат

- Адрес улицы темы: Адрес улицы, где расположена организация

- Адрес издателя: Адрес улицы, где находится организация издателя

- Расположение субъекта: Город, в котором расположена организация

- Расположение издателя: Город, в котором находится организация издателя

- Субъект штата или провинции: Штат или провинция, в которой расположена организация;

- Штат или провинция издателя: Штат или провинция, в которой находится организация издателя

- Страна субъекта: Страна или регион, в которых расположена организация

- Страна издателя: Страна или регион, в которых находится организация издателя

- Связанная инфраструктура: Любая связанная инфраструктура, связанная с сертификатом

Ответы на вопросы, которые может помочь этот набор данных:

С какой другой инфраструктурой связан этот сертификат?

Есть ли в сертификате уникальные точки данных, которые будут служить хорошими точками сводных данных?

Самозаверяющий сертификат?

Сертификат от бесплатного поставщика?

В течение какого периода времени использовался сертификат?

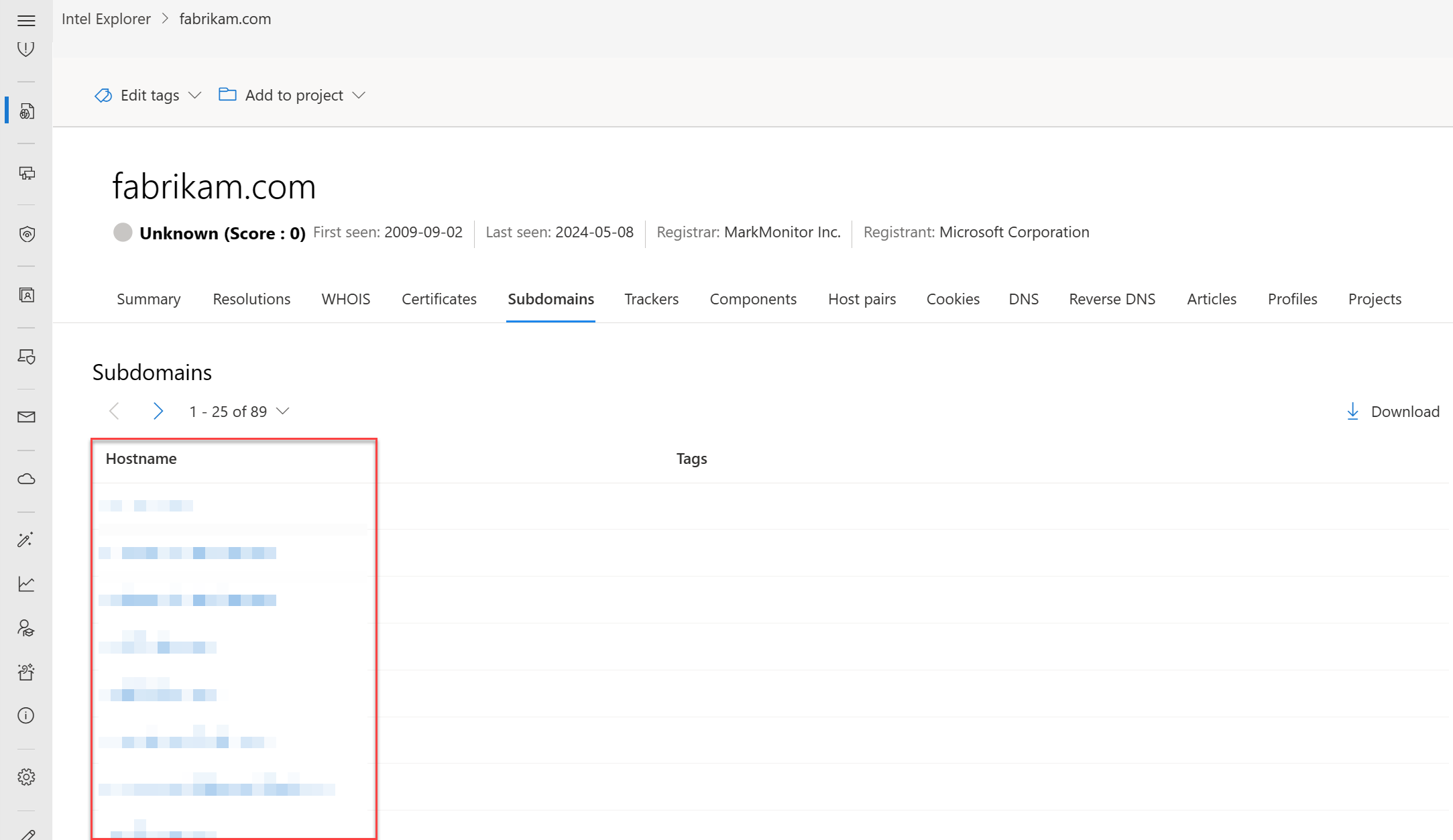

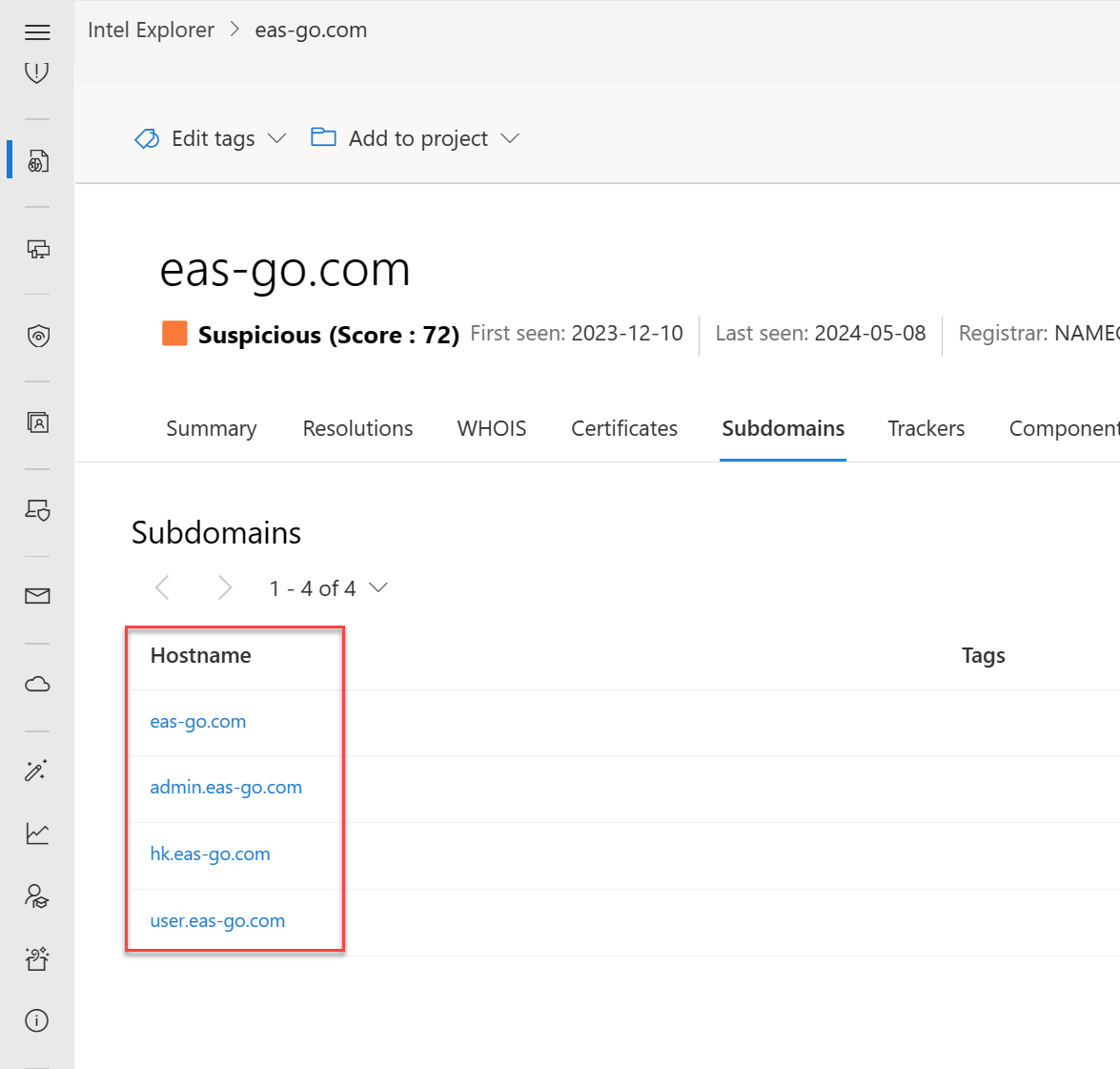

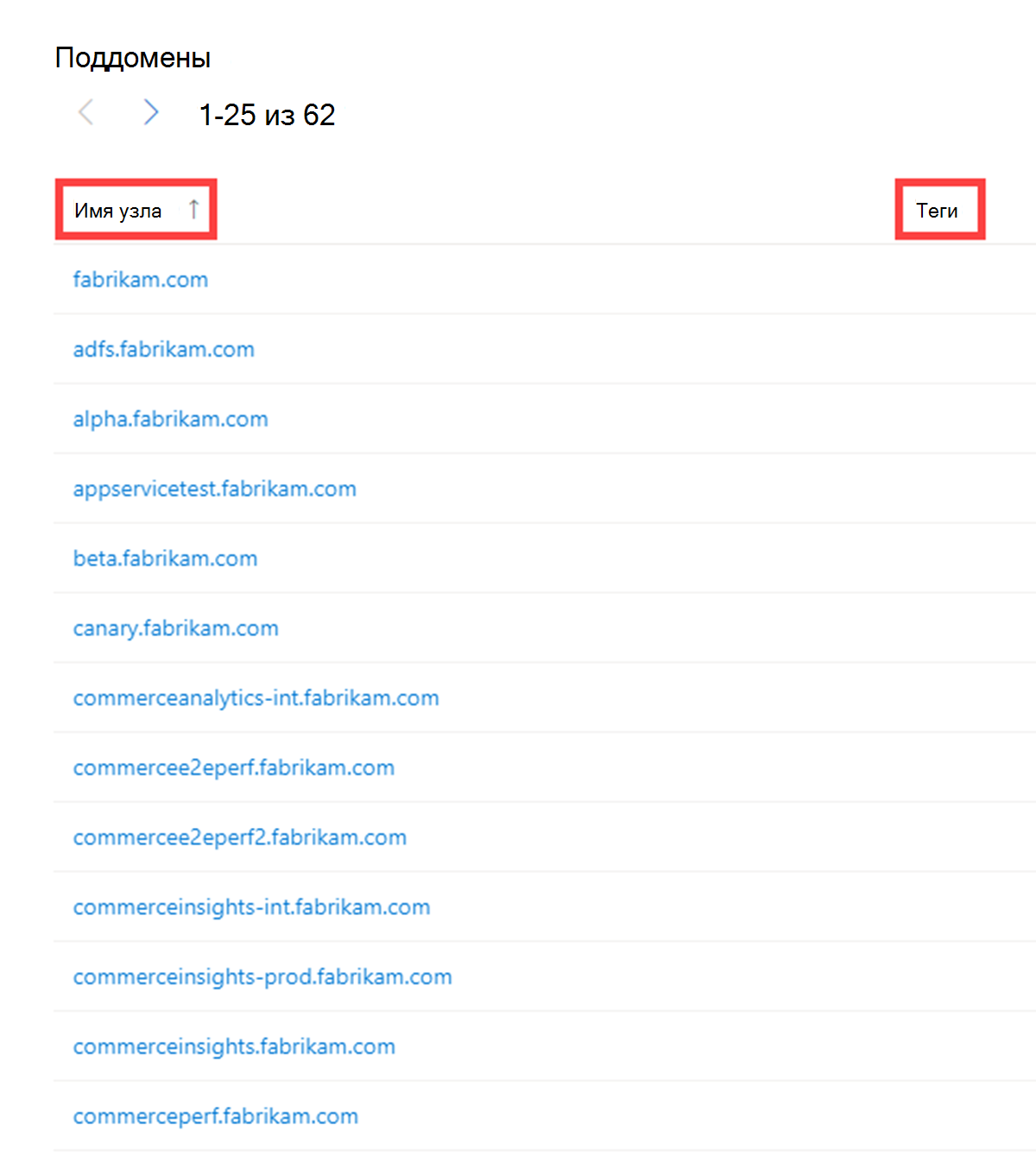

Поддомены

Поддомен — это интернет-домен, который является частью основного домена. Поддомены также называются узлами. Например, learn.microsoft.com является поддоменом microsoft.com. Для каждого поддомена может быть новый набор IP-адресов, в которые разрешается домен, который может быть отличным источником данных для поиска связанной инфраструктуры.

Наши данные поддомена включают следующие сведения:

- Hostname: поддомен, связанный с доменом, в котором был выполнен поиск.

- Теги: любые теги, примененные к этому артефакту в TI Defender

Ответы на вопросы, которые может помочь этот набор данных:

Есть ли больше поддоменов, связанных с доменом более высокого уровня?

Связаны ли какие-либо поддомены с вредоносными действиями?

Если я владею этим доменом, какие-либо из поддоменов выглядят незнакомыми?

Существует ли какой-либо шаблон для перечисленных поддоменов, связанных с другими вредоносными доменами?

Отображает ли свертывание каждого поддомена новое пространство IP-адресов, ранее не связанное с целевым объектом?

Какую еще несвязанную инфраструктуру можно найти, которая не соответствует корневому домену?

Трекеров

Средства отслеживания — это уникальные коды или значения, найденные на веб-страницах и часто используемые для отслеживания взаимодействия с пользователем. Эти коды можно использовать для корреляции разрозненных групп веб-сайтов с центральной сущностью. Часто субъекты угроз копируют исходный код веб-сайта жертвы, который они хотят олицетворять для фишинговой кампании. Они редко занимают время, чтобы удалить эти идентификаторы, что может позволить пользователям идентифицировать эти мошеннические сайты с помощью набора данных Trackers Defender TI. Субъекты могут также развернуть идентификаторы трекера, чтобы узнать, насколько успешными являются их кампании атак. Это действие аналогично тому, как маркетологи используют идентификаторы SEO, такие как идентификатор трекера Google Analytics, для отслеживания успеха своей маркетинговой кампании.

Наш набор данных отслеживания включает в себя идентификаторы таких поставщиков, как Google, Чикаго, Mixpanel, New Relic и Clicky, и продолжает расти. На нем представлены указанные ниже сведения.

- Hostname: имя узла, в котором размещена инфраструктура, в которой был обнаружен трекер.

- Первый просмотр: метка времени даты, которую корпорация Майкрософт впервые заметила этим трекером на артефакте

- Последнее просмотренное: метка времени даты, которую корпорация Майкрософт в последний раз наблюдала за этим трекером на артефакте

- Тип: тип обнаруженного средства отслеживания (например, GoogleAnalyticsID или JarmHash).

- Значение: значение идентификации для средства отслеживания.

- Теги: любые теги, примененные к этому артефакту в TI Defender

![]()

Ответы на вопросы, которые может помочь этот набор данных:

Существуют ли другие ресурсы, использующие те же идентификаторы аналитики?

Связаны ли эти ресурсы с организацией или они пытаются провести атаку с нарушением прав?

Существует ли какое-либо перекрытие между средствами отслеживания — они предоставляются другим веб-сайтам?

Какие типы трекеров можно найти на веб-странице?

Сколько времени для трекеров?

Какова частота изменений значений средства отслеживания — они приходят, уходят или остаются?

Есть ли какие-либо трекеры, ссылающиеся на программное обеспечение клонирования веб-сайта (например, MarkOfTheWeb или HTTrack)?

Существуют ли какие-либо средства отслеживания, которые связываются с вредоносными вредоносными программами сервера команд и управления (C2) (например, JARM)?

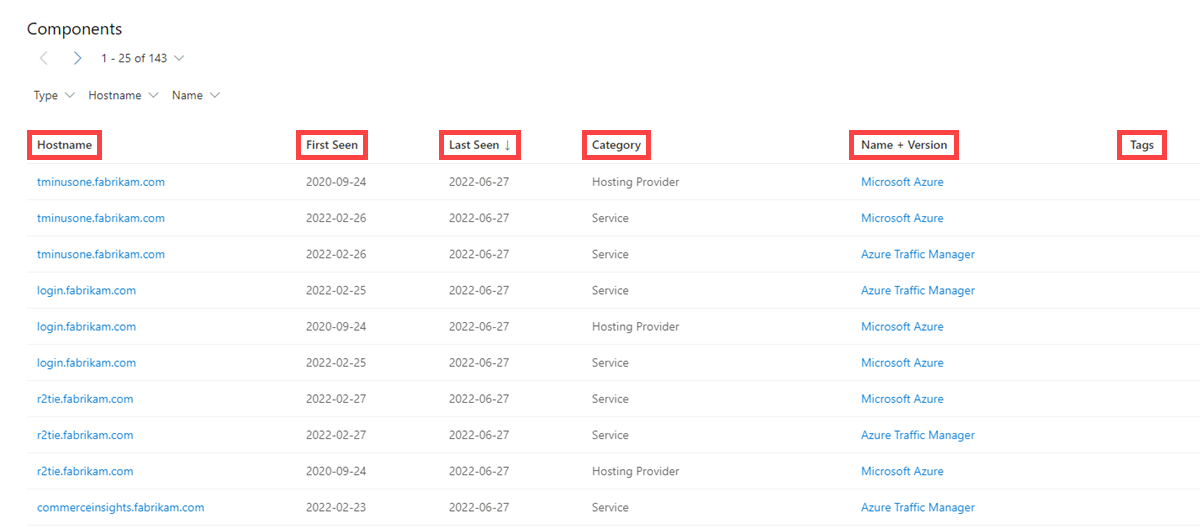

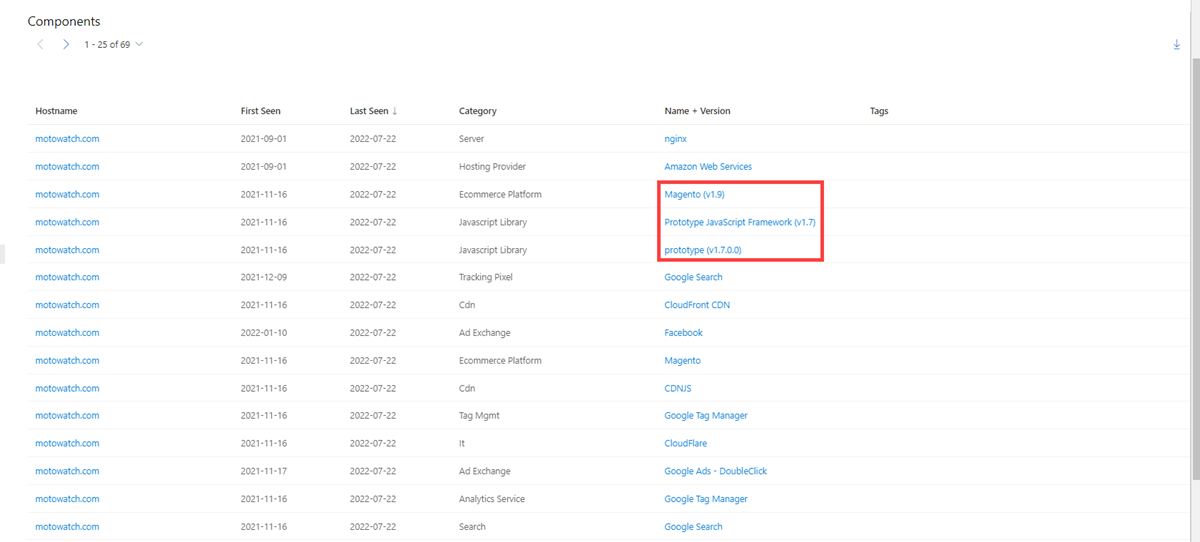

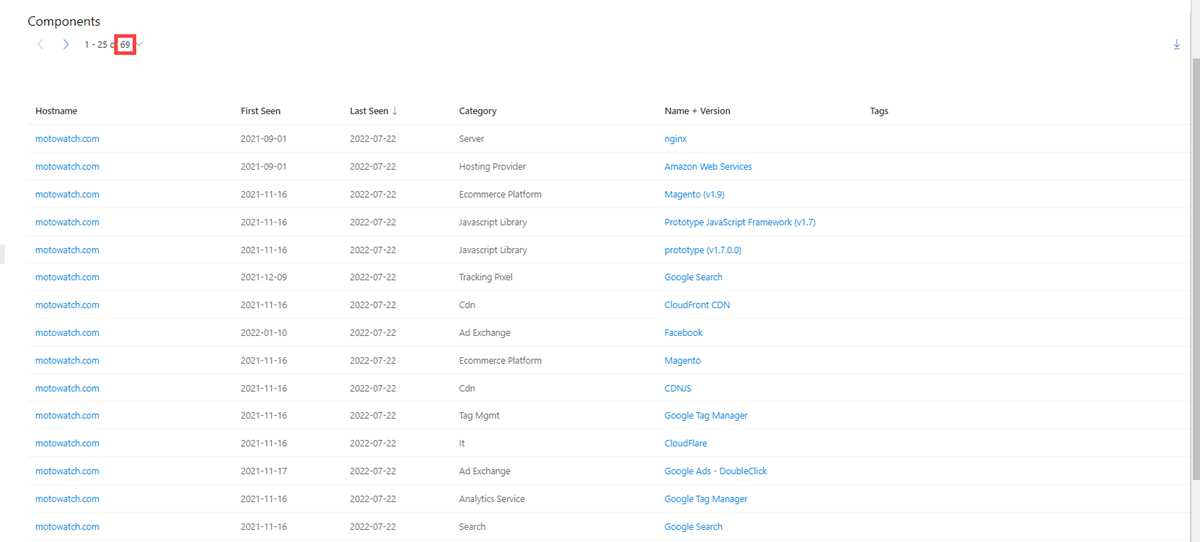

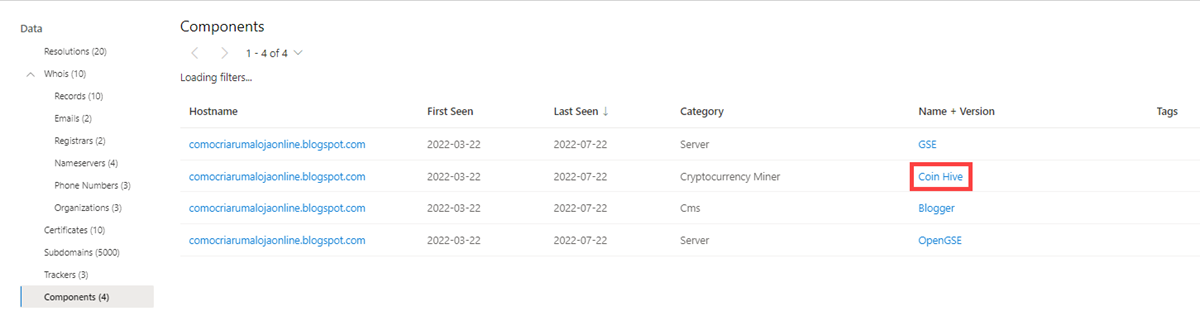

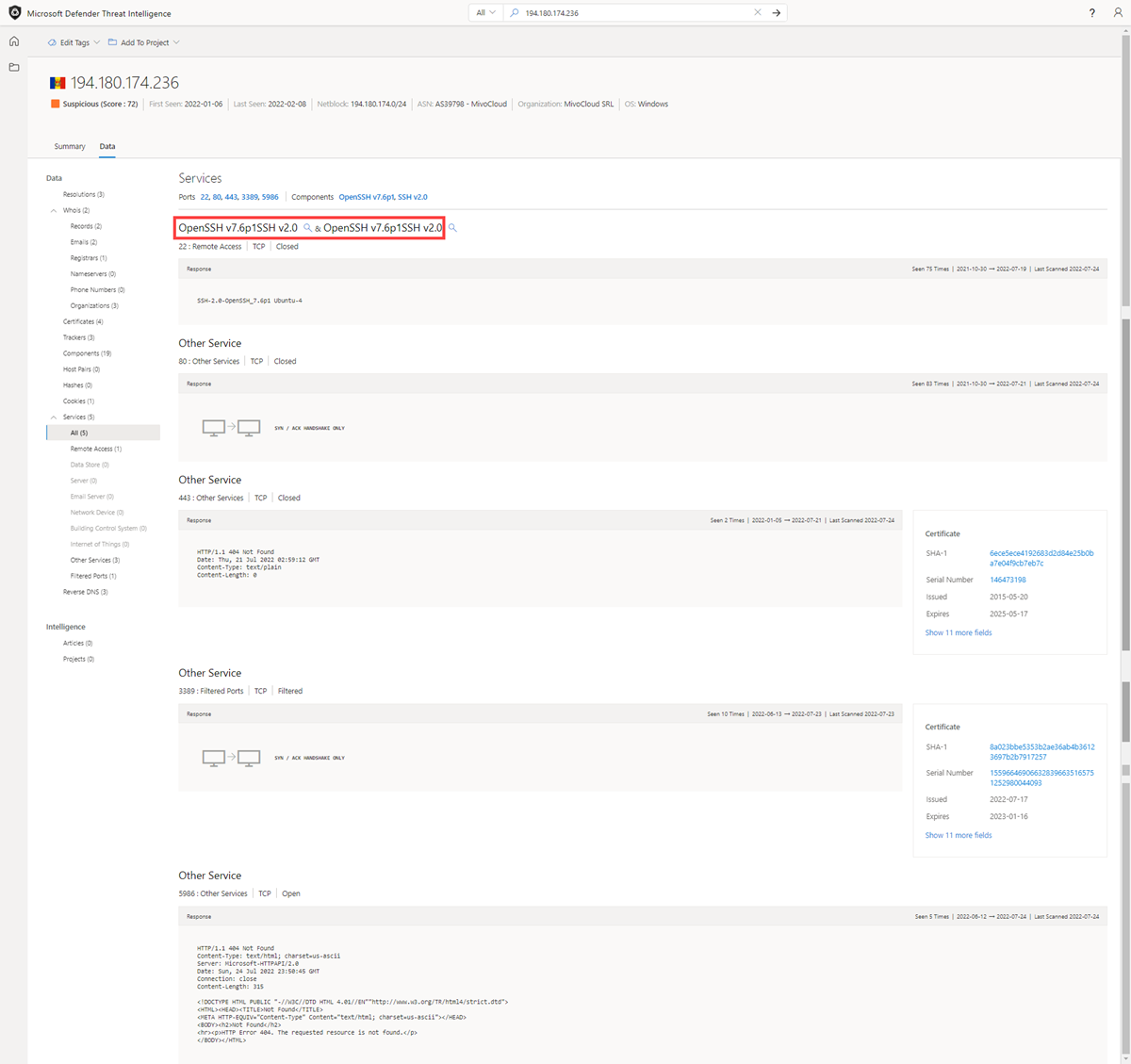

Компоненты

Веб-компоненты — это сведения, описывающие веб-страницу или инфраструктуру сервера, полученную корпорацией Майкрософт, выполняющей обход веб-страницы или сканирование. Эти компоненты позволяют понять состав веб-страницы или технологии и службы, определяющие определенный элемент инфраструктуры. Сводка по уникальным компонентам может найти инфраструктуру субъектов или другие скомпрометированные сайты. Вы также можете понять, может ли веб-сайт быть уязвимым для конкретной атаки или компрометации на основе используемых на нем технологий.

Наши данные компонентов включают в себя следующие сведения:

- Имя узла: Имя узла, в котором размещается инфраструктура, в которой был обнаружен компонент.

- Впервые показано: Метка времени даты, когда корпорация Майкрософт впервые заметила этот компонент в артефакте

- Последнее просмотренное: Метка времени даты, в которую корпорация Майкрософт в последний раз наблюдала этот компонент в артефакте.

- Категория: Тип обнаруженного компонента (например, операционная система, платформа, удаленный доступ или сервер).

- Имя и версия: Имя и версия компонента, запущенные в артефакте (например, Microsoft IIS (версия 8.5))

- Теги: все теги, примененные к этому артефакту в DEFENDER TI

Ответы на вопросы, которые может помочь этот набор данных:

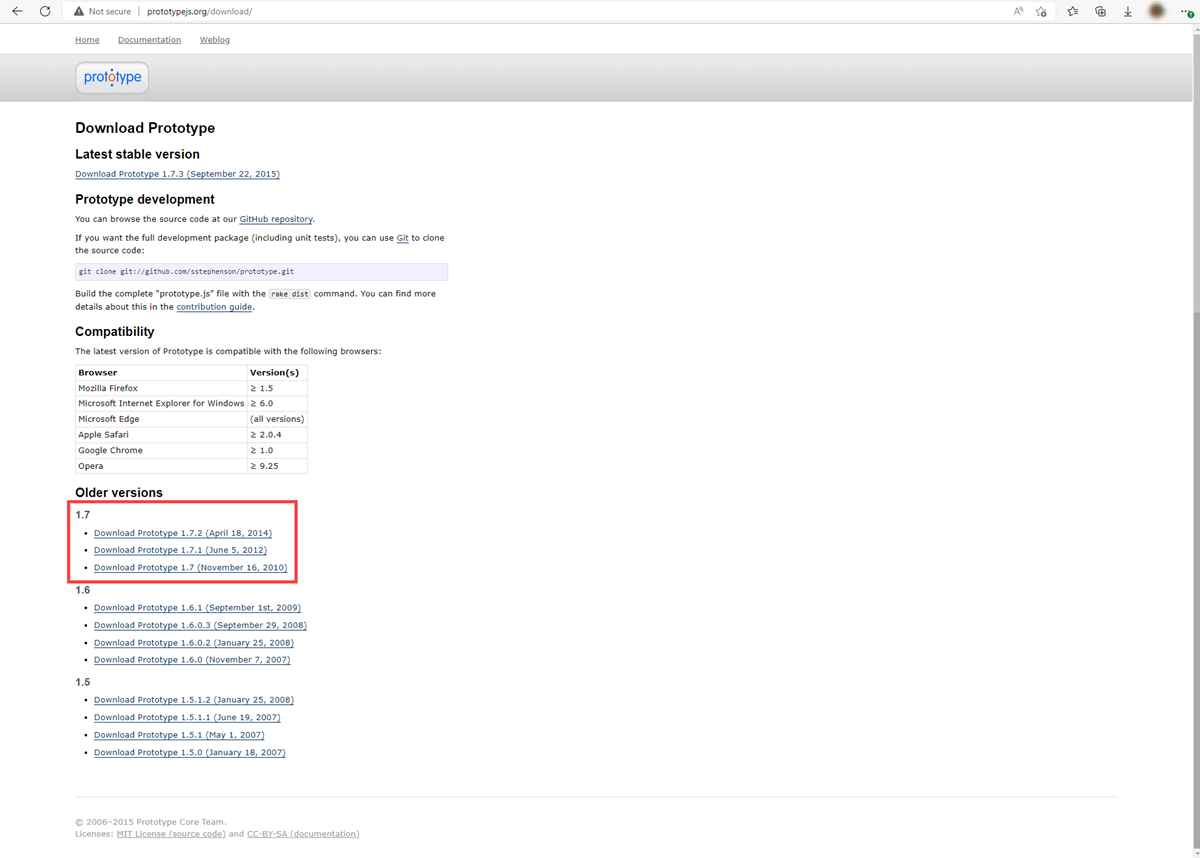

Какую уязвимую инфраструктуру я использую?

Magento версии 1.9 настолько устарел, что корпорация Майкрософт не смогла найти надежную документацию для этой конкретной версии.

Какие уникальные веб-компоненты используют субъект угроз, который может отслеживать их в других доменах?

Помечены ли какие-либо компоненты как вредоносные?

Сколько веб-компонентов было идентифицировано?

Есть ли какие-нибудь уникальные или странные технологии, которые не часто встречаются?

Существуют ли поддельные версии конкретных технологий?

Какова частота изменений в веб-компонентах — часто или редко?

Есть ли подозрительные библиотеки, которые, как известно, злоупотребляют?

Существуют ли какие-либо технологии с уязвимостями, связанными с ними?

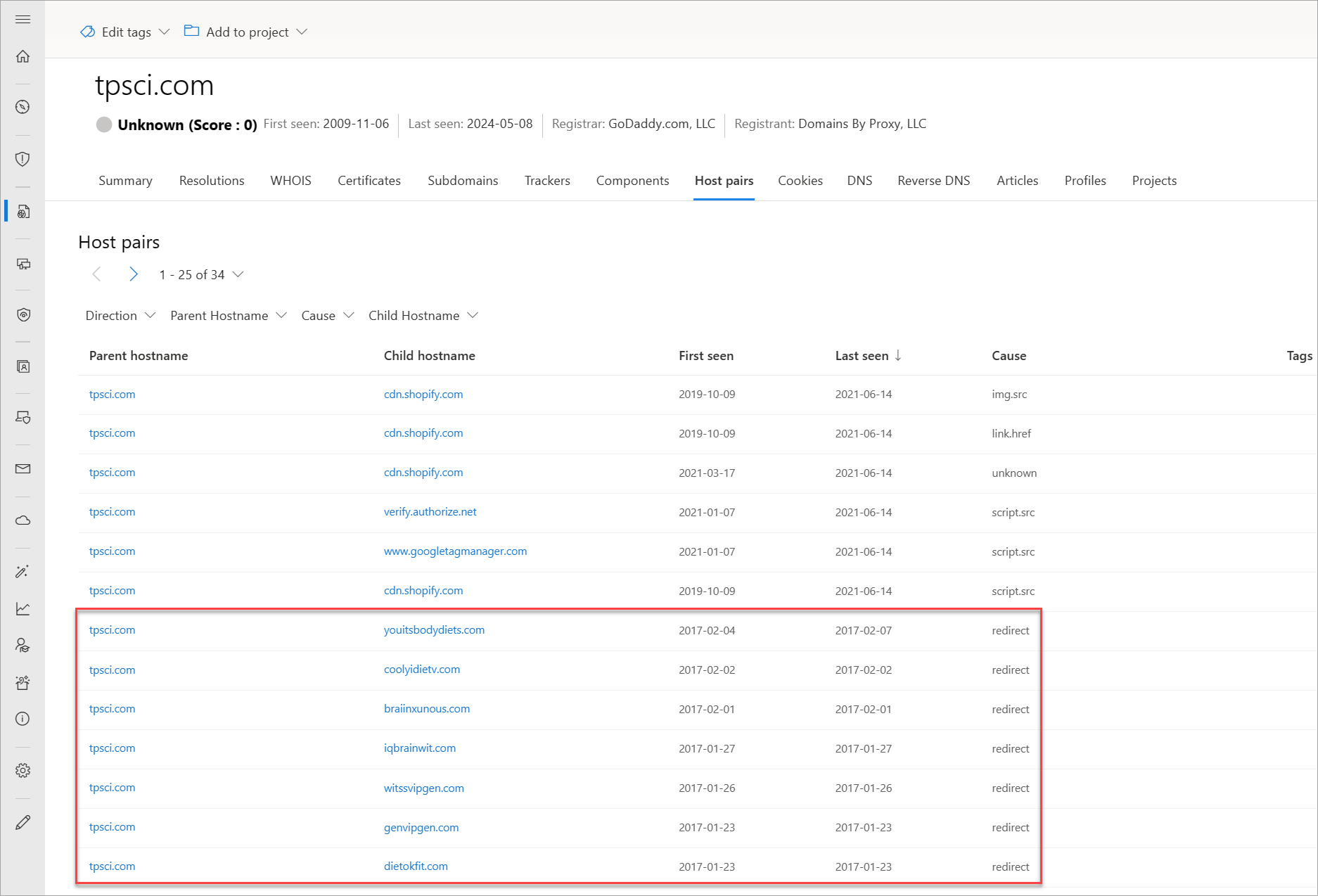

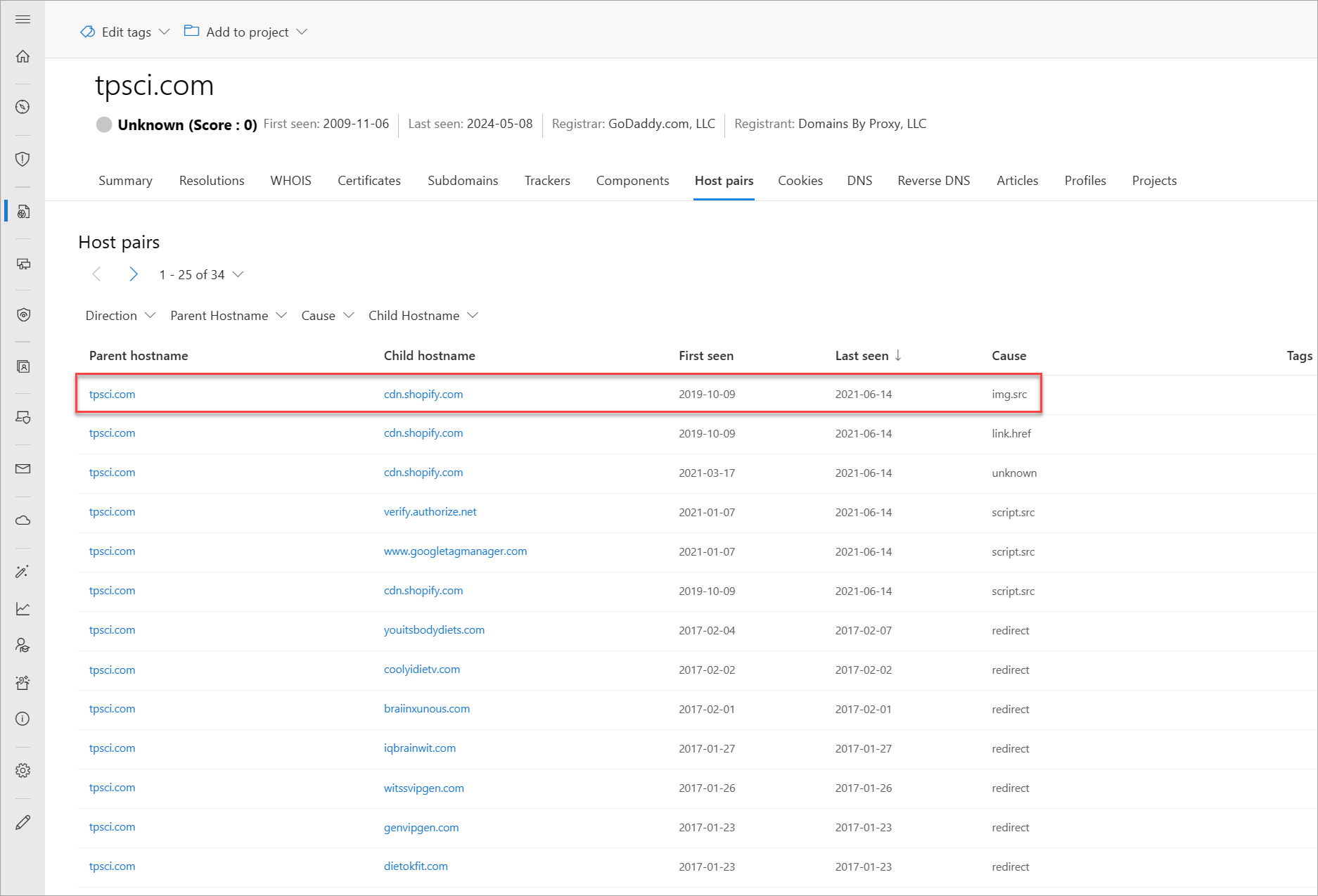

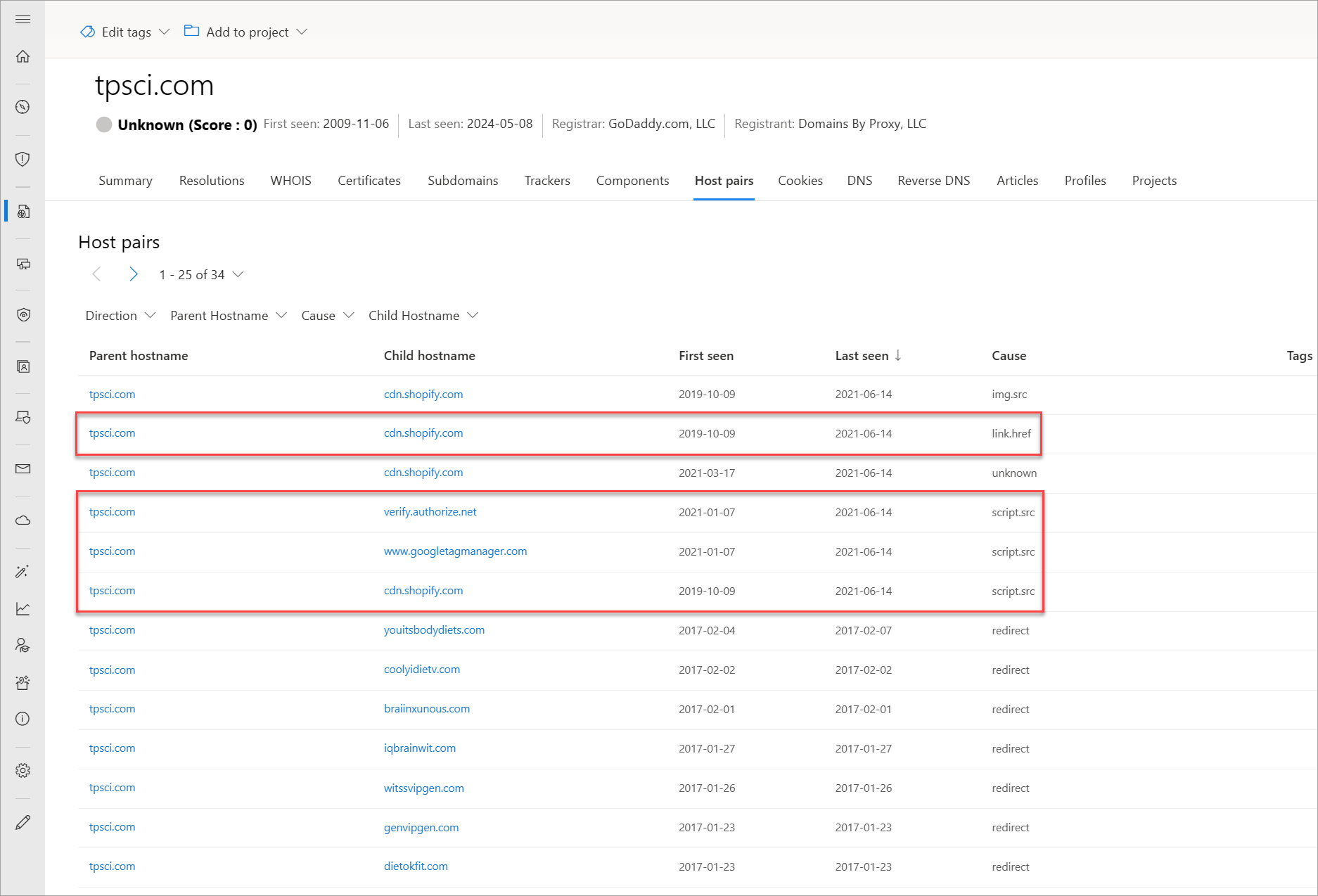

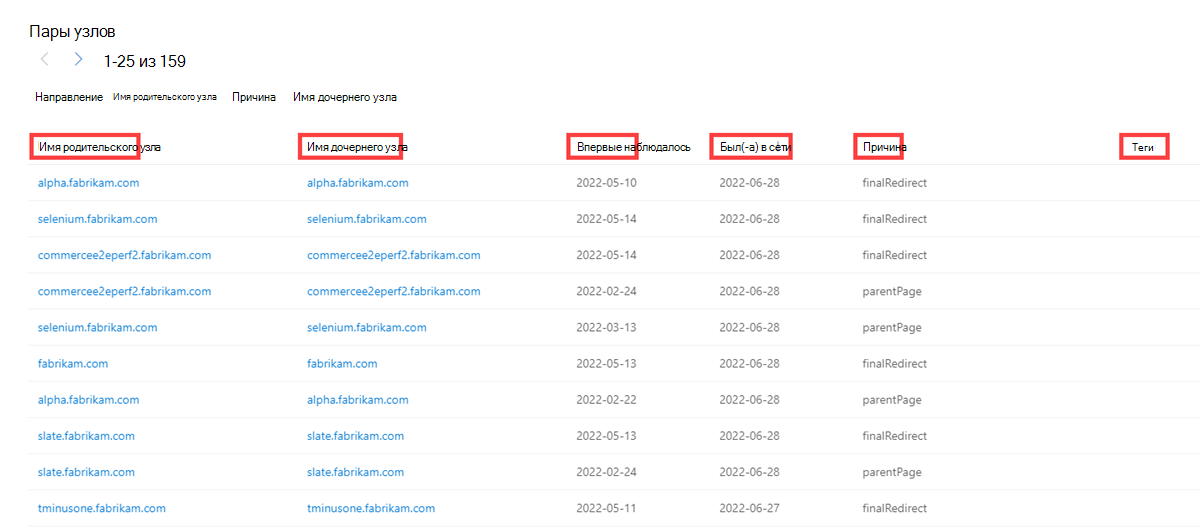

Пары узлов

Пары узлов — это две части инфраструктуры (родительская и дочерняя), которые совместно используют подключение, наблюдаемое из веб-обхода виртуального пользователя. Подключение может варьироваться от перенаправления верхнего уровня (HTTP 302) до более сложного, например iFrame или исходной ссылки на скрипт.

Данные пары узлов содержат следующие сведения:

- Родительское имя узла: узел, который ссылается на ресурс или "обращается" к дочернему узлу.

- Дочернее имя узла: узел, вызываемый родительским узлом.

- Первый просмотр: метка времени даты, когда корпорация Майкрософт впервые обнаружила связь с узлом

- Последний просмотр: метка времени даты, в течение которых корпорация Майкрософт в последний раз наблюдала связь с узлом

-

Причина: тип соединения между родительским и дочерним именем узла; Возможные причины:

- script.src

- link.href

- перенаправить

- img.src

- unknown

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Теги: любые теги, примененные к этому артефакту в TI Defender

Ответы на вопросы, которые может помочь этот набор данных:

Были ли заблокированы какие-либо подключенные артефакты?

Помечены ли какие-либо подключенные артефакты (например, фишинг, APT, вредоносный, подозрительный, конкретный субъект угроз)?

Перенаправляет ли этот узел пользователей на вредоносное содержимое?

Используются ли ресурсы в CSS или изображения для настройки атак с нарушением прав?

Используются ли ресурсы в скрипте или ссылаются на link.href для настройки атаки Magecart или skimming?

Куда перенаправляются пользователи?

Какой тип перенаправления выполняется?

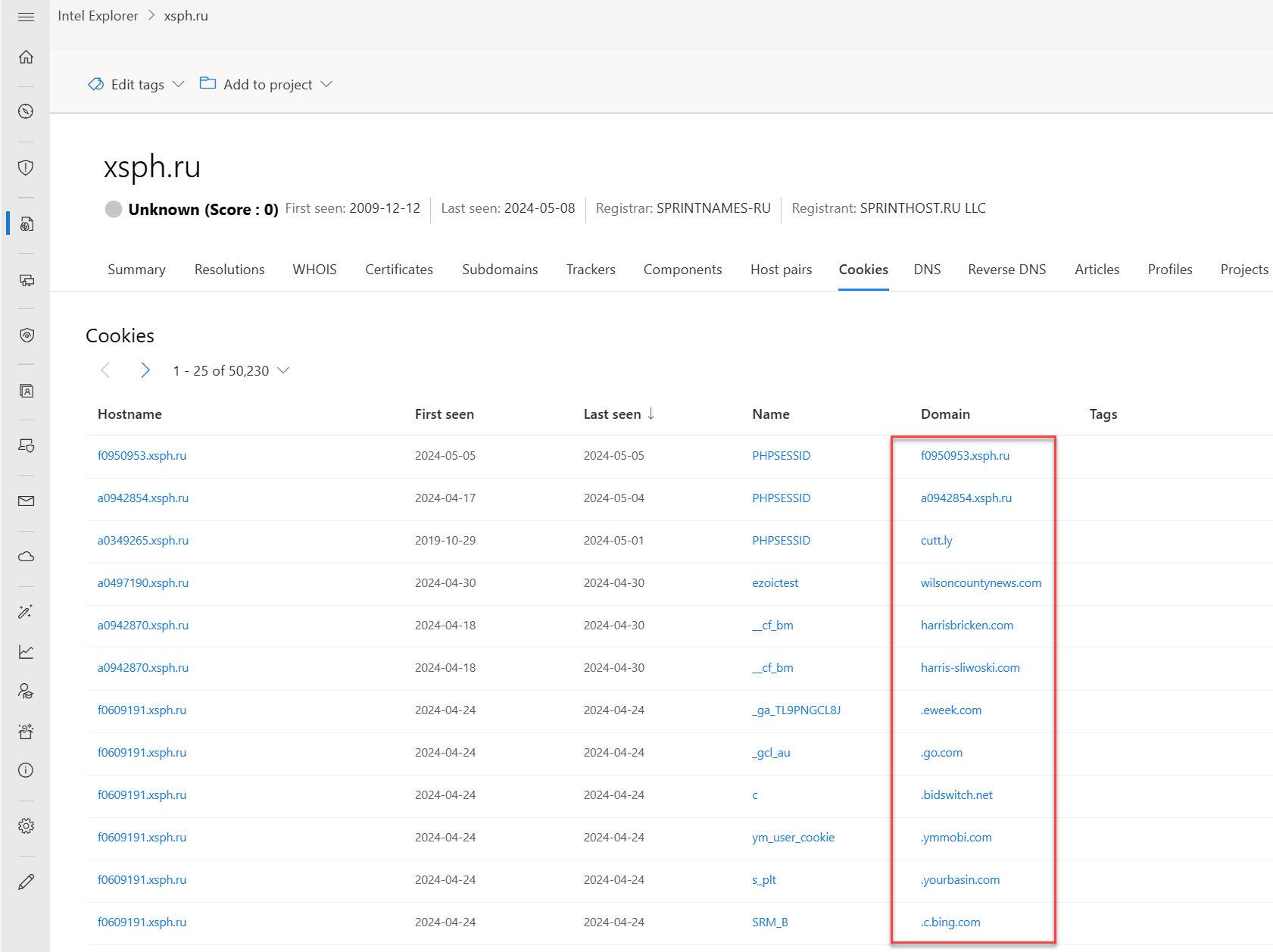

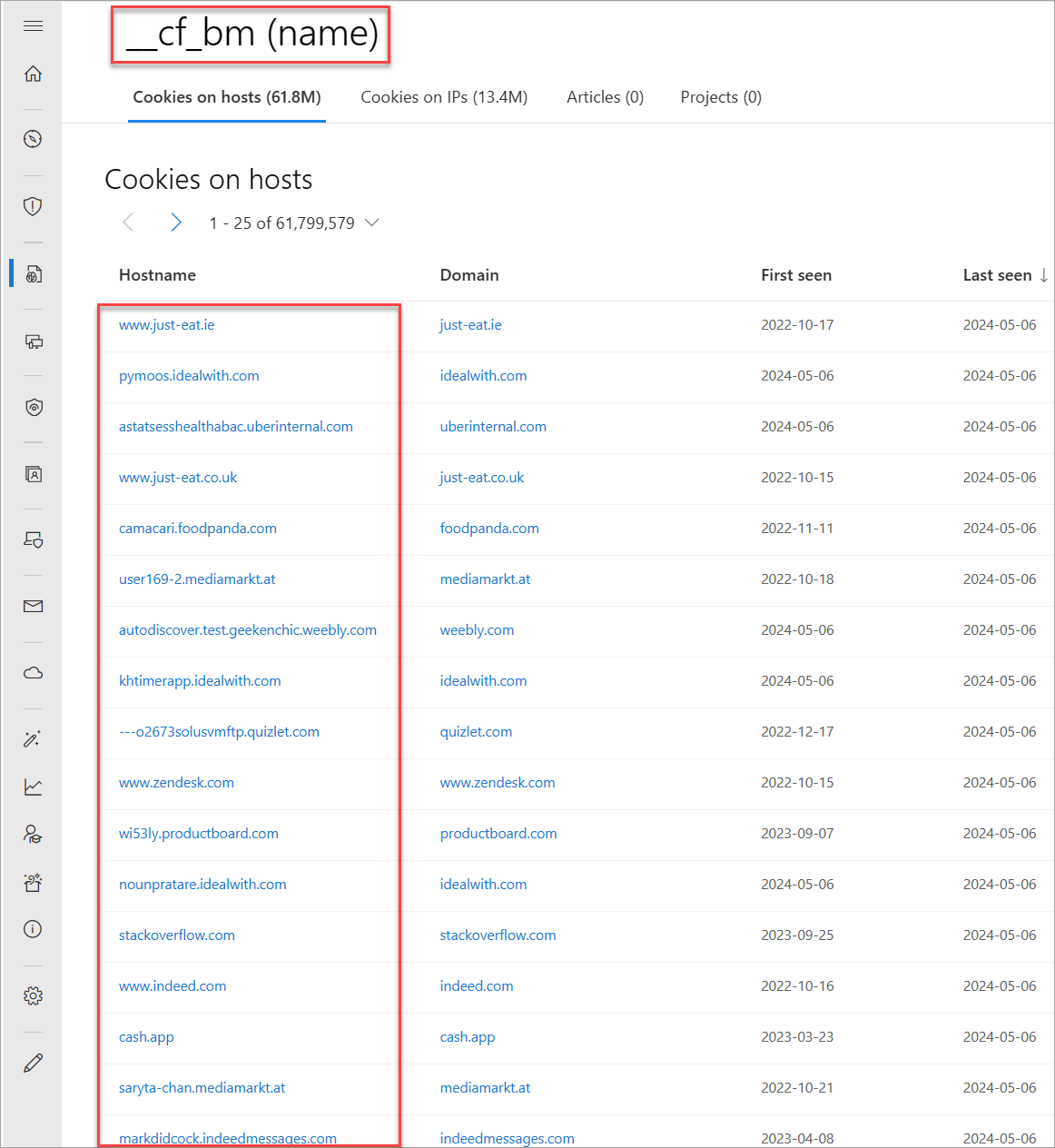

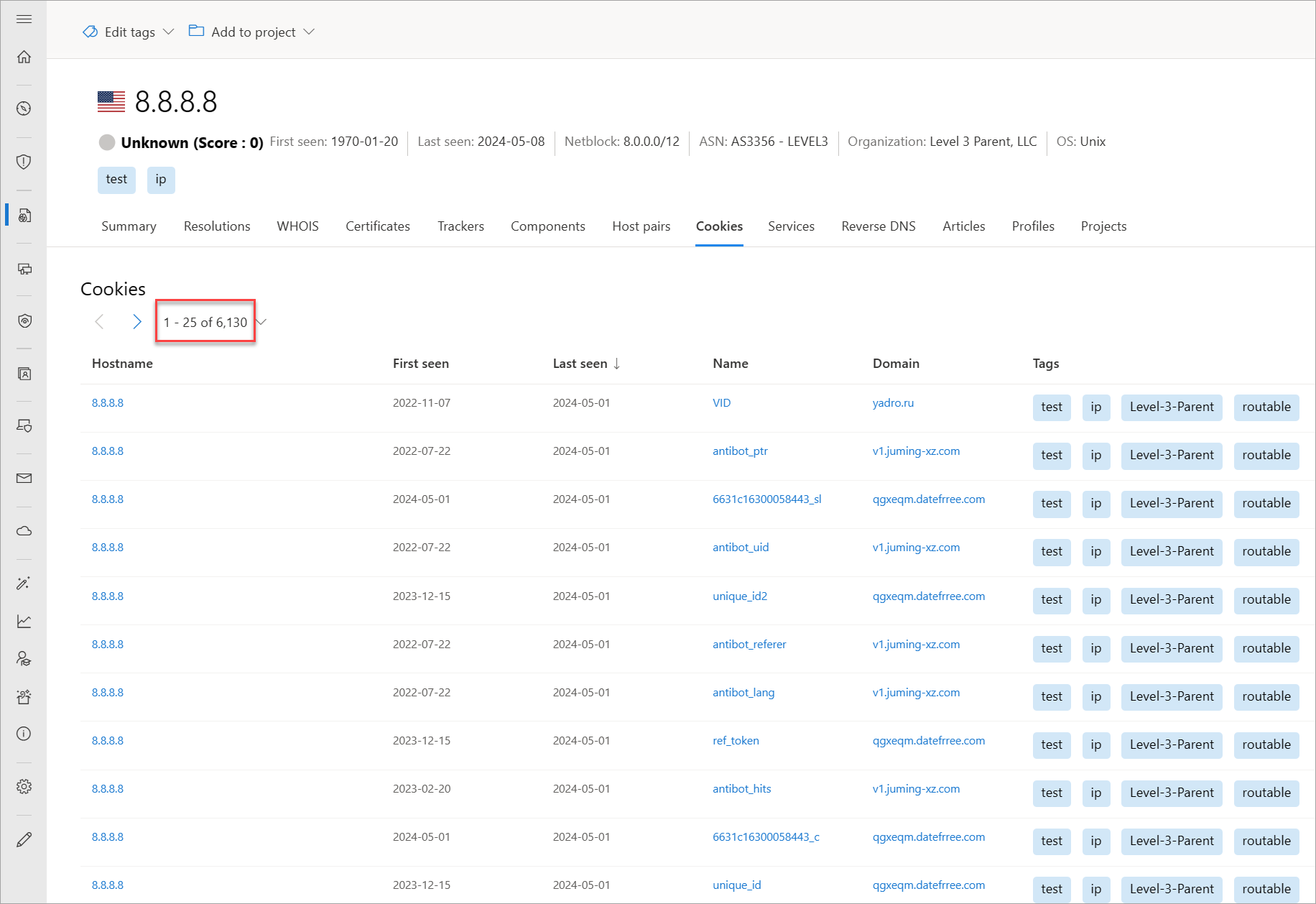

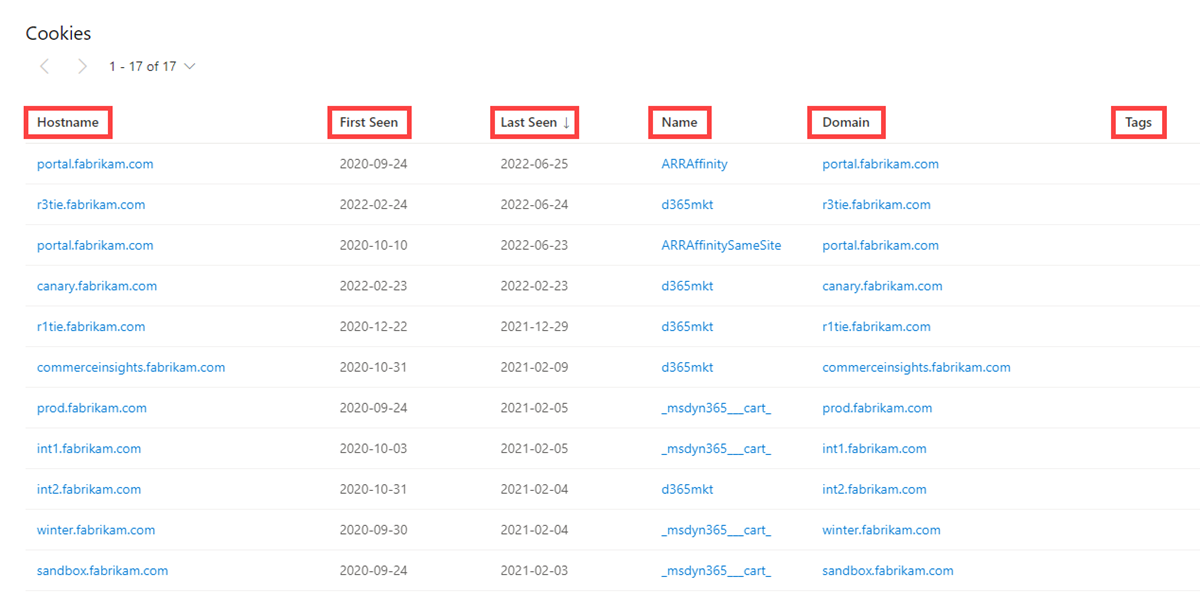

Файлы cookie

Файлы cookie — это небольшие фрагменты данных, отправляемые с сервера клиенту, когда пользователь просматривает Интернет. Иногда эти значения содержат состояние приложения или небольшие биты данных отслеживания. Defender TI выделяет и индексирует имена файлов cookie, наблюдаемые при обходе веб-сайта, и позволяет вам изучить все, где мы наблюдали конкретные имена файлов cookie по его обходу и сбору данных. Злоумышленники также используют файлы cookie для отслеживания инфицированных жертв или хранения данных, которые они могут использовать позже.

Наши данные cookie включают в себя следующие сведения:

- Имя узла: Инфраструктура узла, связанная с файлом cookie

- Впервые показано: Метка времени даты, когда корпорация Майкрософт впервые обнаружила этот файл cookie в артефакте

- Последнее просмотренное: Метка времени даты, когда корпорация Майкрософт в последний раз наблюдала этот файл cookie в артефакте.

- Имя: Имя файла cookie (например, JSESSIONID или SEARCH_NAMESITE).

- Домен: Домен, связанный с файлом cookie

- Теги: Все теги, примененные к этому артефакту в DEFENDER TI

Ответы на вопросы, которые может помочь этот набор данных:

Какие другие веб-сайты выдают те же файлы cookie?

Какие другие веб-сайты отслеживают те же файлы cookie?

Соответствует ли домен cookie моему запросу?

Сколько файлов cookie связано с артефактом?

Существуют ли уникальные имена файлов cookie или домены?

Какие периоды времени связаны с файлами cookie?

Какова частота новых наблюдаемых файлов cookie или изменений, связанных с файлами cookie?

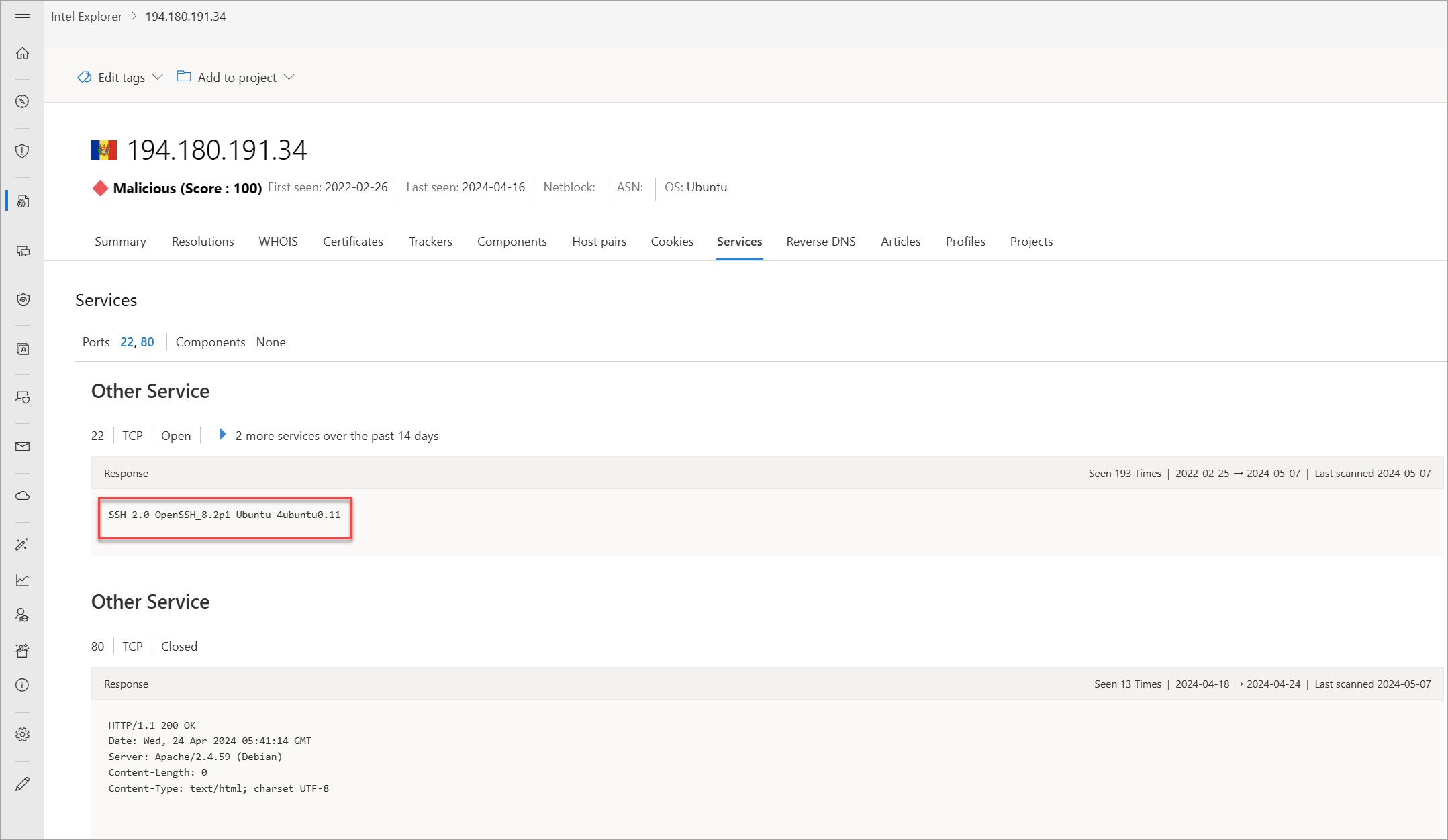

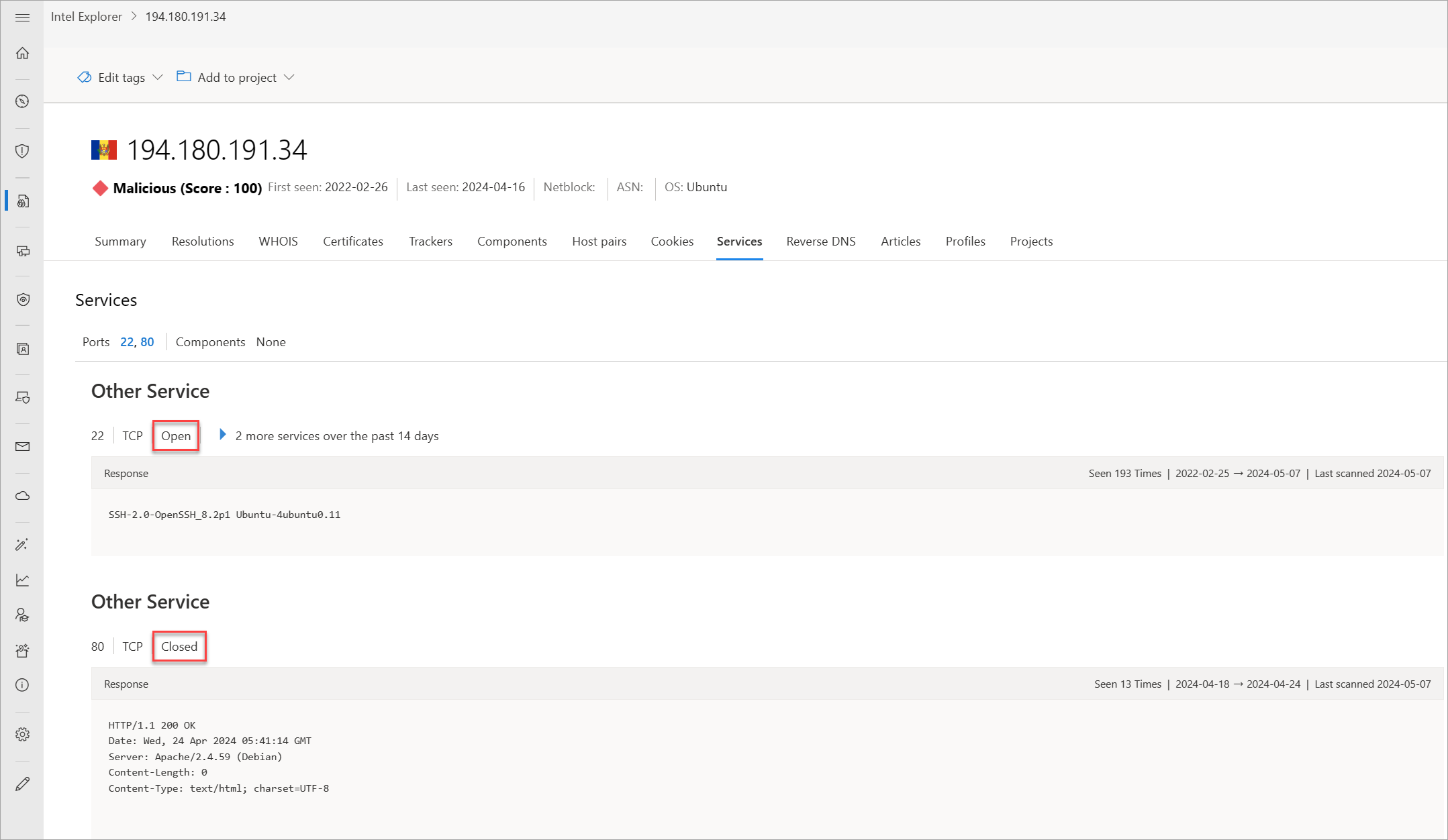

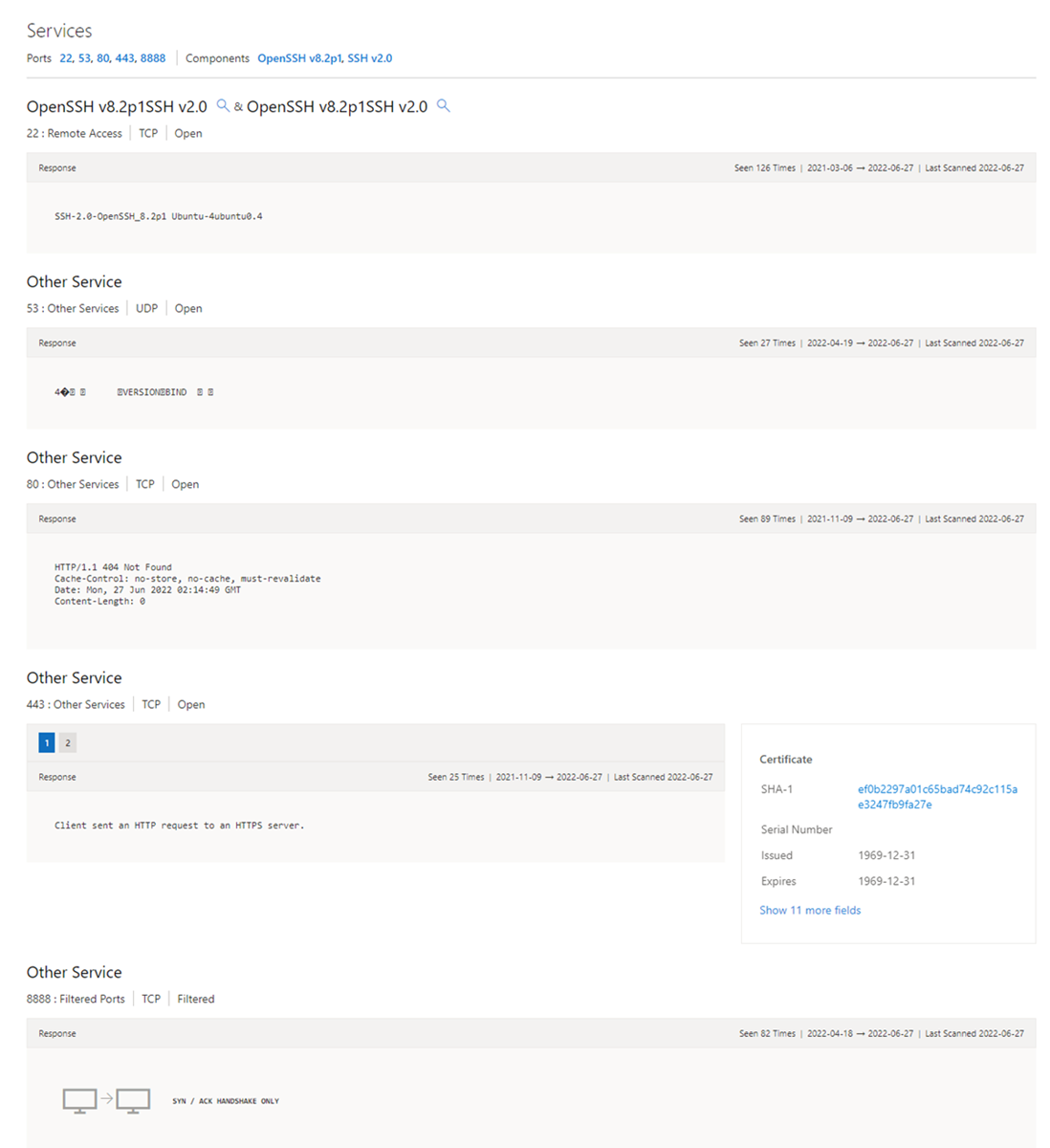

Службы

Имена служб и номера портов используются для разных служб, работающих по протоколам транспорта, таким как TCP, UDP, DCCP и SCTP. Номера портов могут предложить тип приложения, работающего на определенном порту. Однако приложения или службы можно изменить, чтобы использовать другой порт для скрытия или скрытия приложения или службы на IP-адресе. Зная сведения о порте и заголовке или баннере, можно определить истинное приложение или службу и сочетание используемых портов. Defender TI отображает 14 дней истории на вкладке Службы , где отображается последний ответ баннера, связанный с наблюдаемыми портами.

Данные наших служб включают в себя следующие сведения:

- Открытые порты

- Номера портов

- Компоненты

- Количество наблюдений за службой

- Время последней проверки порта

- Подключение по протоколу

- Состояние порта

- Открыть

- Отфильтрованный

- Закрыто

- Ответ баннера

Ответы на вопросы, которые может помочь этот набор данных:

Какие приложения выполняются на определенном порту для заданного IP-адреса?

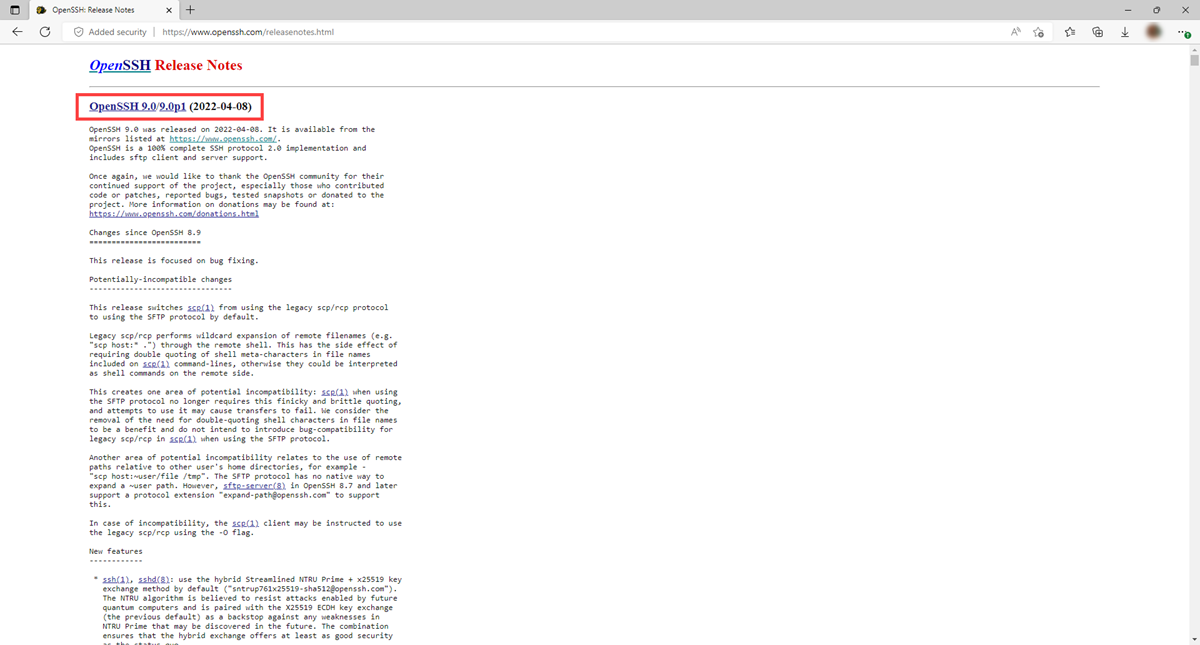

Какая версия приложений используется?

Произошли ли последние изменения в состоянии открытия, фильтрации или закрытия для данного порта?

Связан ли сертификат с подключением?

Используются ли в данном ресурсе уязвимые или нерекомендуемые технологии?

Предоставляется ли информация работающей службой, которая может использоваться в гнусных целях?

Соблюдаются ли рекомендации по обеспечению безопасности?

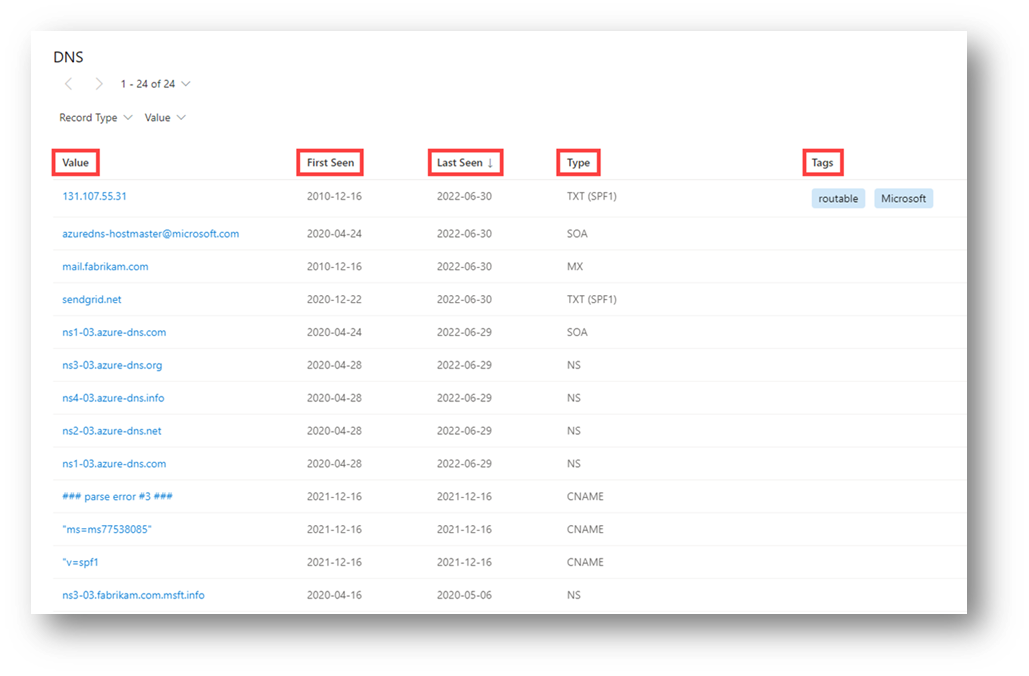

DNS

Корпорация Майкрософт собирает записи DNS на протяжении многих лет, предоставляя вам представление об обмене почтой (MX), сервере имен (NS), тексте (TXT), начале полномочий (SOA), каноническом имени (CNAME) и записях указателей (PTR). Просмотр записей DNS может помочь определить общую инфраструктуру, используемую субъектами в доменах, которыми они владеют. Например, субъекты угроз, как правило, используют одни и те же серверы имен для сегментирования своей инфраструктуры или те же серверы обмена почтой для администрирования своих команд и управления.

Наши данные DNS содержат следующие сведения:

- Значение: запись DNS, связанная с узлом.

- Первый просмотр: метка времени даты, когда корпорация Майкрософт впервые заметила эту запись на артефакте

- Последний просмотр: метка времени даты, которую корпорация Майкрософт в последний раз наблюдала за этой записью в артефакте

-

Тип: тип инфраструктуры, связанной с записью; Возможные варианты:

- MX

- TXT

- NS

- CNAMES

- SOA

- Теги: любые теги, примененные к этому артефакту в TI Defender

Ответы на вопросы, которые может помочь этот набор данных:

- Какие другие элементы инфраструктуры напрямую связаны с индикатором, который я ищу?

- Как инфраструктура изменилась с течением времени?

- Использует ли владелец домена службы сети доставки содержимого или службы защиты торговой марки?

- Какие другие технологии может использовать связанная организация в своей сети?

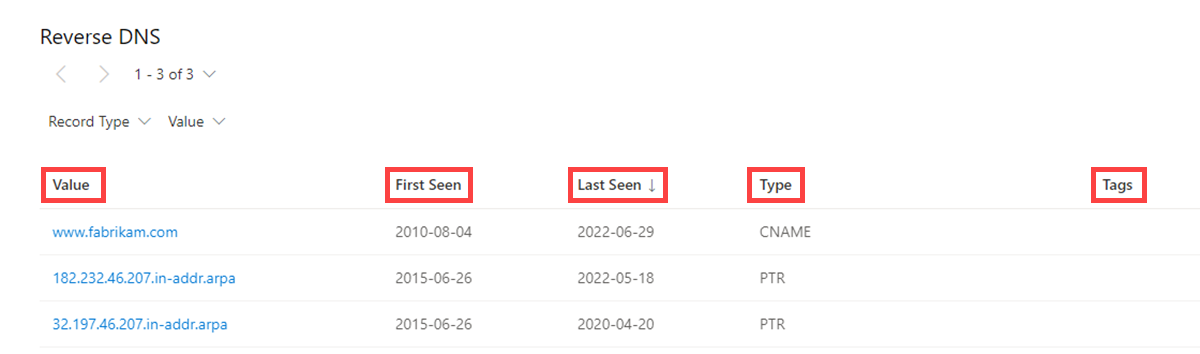

Обратный DNS

В то время как обратный поиск DNS запрашивает IP-адрес определенного имени узла, обратный поиск DNS запрашивает определенное имя узла IP-адреса. Этот набор данных показывает аналогичные результаты, как и в DNS. Просмотр записей DNS может помочь определить общую инфраструктуру, используемую субъектами в доменах, которыми они владеют. Например, группы субъектов, как правило, используют одни и те же серверы имен для сегментирования своей инфраструктуры или одни и те же серверы обмена почтой для администрирования своих команд и управления.

Наши обратные данные DNS включают следующие сведения:

- Значение: значение обратной записи DNS.

- Первый просмотр: метка времени даты, когда корпорация Майкрософт впервые заметила эту запись на артефакте

- Последний просмотр: метка времени даты, когда корпорация Майкрософт впервые заметила эту запись на артефакте

-

Тип: тип инфраструктуры, связанной с записью; Возможные варианты:

- MX

- TXT

- NS

- CNAMES

- SOA

- Теги: любые теги, примененные к этому артефакту в TI Defender

Ответы на вопросы, которые может помочь этот набор данных:

- Какие записи DNS наблюдались на этом узле?

- Как инфраструктура, наблюдающая за этим узлом, изменилась с течением времени?