Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Важно.

Application Guard в Microsoft Defender, включая API изолированного средства запуска приложений Windows, не рекомендуется использовать для Microsoft Edge для бизнеса и больше не будет обновляться. Начиная с Windows 11, версия 24H2, Application Guard в Microsoft Defender, включая API изолированного средства запуска приложений Windows, больше не доступна.

Существующие установки Application Guard

Это не влияет на существующие установки Application Guard в Microsoft Defender (MDAG). Организации могут продолжать использовать Application Guard в текущих версиях Windows, но мы рекомендуем администраторам безопасности оценить свои требования к безопасности в будущем. Эта функция может быть удалена в будущем выпуске Windows, но она будет по-прежнему поддерживаться для существующих установок в Windows.

Рекомендации по устареению

Устаревание включает следующие элементы Application Guard.

- Если вашей организации требуется изоляция на основе контейнеров, рекомендуется Песочница Windows или Виртуальный рабочий стол Azure (AVD).

- Так как Application Guard не рекомендуется, миграция на пограничный манифест версии 3 не будет выполняться. Соответствующие расширения и связанное приложение Магазина Windows будут недоступны после мая 2024 г. Это влияет на следующие браузеры: Chrome и Firefox. Если вы хотите заблокировать незащищенные браузеры до тех пор, пока не будете готовы прекратить использование MDAG на предприятии, рекомендуется использовать политики AppLocker или службу управления Microsoft Edge.

Совет

Скачайте технический документ по безопасности Microsoft Edge для бизнеса, чтобы узнать больше о возможностях, которые делают Edge для бизнеса безопасным корпоративным браузером.

Дополнительные функции безопасности в Edge делают его очень безопасным без необходимости Application Guard. Растущий список функций безопасности включает в себя:

- SmartScreen Defender для поддержки защиты от фишинга и вредоносных программ, а также проверки и блокировки URL-адресов.

- Режим повышенной безопасности для защиты от уязвимостей, связанных с памятью, путем отключения JIT-компиляции JavaScript (и других средств защиты).

- Защита от опечаток веб-сайта для веб-сайтов с ошибками.

- Защита от потери данных для выявления, мониторинга и автоматической защиты конфиденциальных элементов.

Обзор

В этой статье описывается, как Microsoft Edge поддерживает Application Guard в Microsoft Defender (Application Guard).

Архитекторам систем безопасности на предприятии приходится иметь дело с противоречиями, которые существуют между производительностью и безопасностью. Достаточно просто заблокировать браузер, чтобы можно было загружать информацию лишь с нескольких надежных сайтов. Этот подход повысит общий уровень безопасности, но может оказаться менее продуктивным. Если снять некоторые ограничения, чтобы увеличить производительность, ухудшится профиль риска. Установить баланс совсем не просто!

Еще сложнее поспевать за новыми угрозами на фоне постоянных изменений. Браузеры остаются основной мишенью для атак на клиентских устройствах, поскольку они в основном используются для доступа к ненадежному содержимому из ненадежных источников, его загрузки и открытия. Злоумышленники постоянно разрабатывают новые мошеннические схемы и виды атак, целью которых является браузер. Предотвращение случаев нарушения безопасности или стратегии обнаружения и реагирования не могут гарантировать абсолютную защиту.

Ключевой стратегией безопасности, использование которой следует рассмотреть, является метод предположения нарушения безопасности (Assume Breach), в рамках которого предполагается, что атака будет успешной по меньшей мере один раз, несмотря на усилия предотвратить ее. Такой образ мышления побуждает создавать защиту, чтобы предотвратить последствия нарушения, благодаря чему корпоративная сеть и другие ресурсы остаются защищенными. Эта стратегия поддерживается при развертывании Application Guard для Microsoft Edge.

О расширении Application Guard

Разработанный для Windows 10/11 и Microsoft Edge, Application Guard использует подход к изоляции оборудования. Такой подход позволяет запустить навигацию по ненадежному сайту внутри контейнера. Изоляция на аппаратном уровне помогает предприятиям защитить корпоративную сеть и данные в случае, если пользователи посещают скомпрометированные или вредоносные сайты.

Администратор предприятия определяет, какие веб-сайты, облачные ресурсы и внутренние сети можно считать доверенными. Все сайты, которые не входят в список надежных сайтов, считаются ненадежными. Эти сайты изолируются от корпоративной сети и данных на устройстве пользователя.

Дополнительные сведения:

- посмотрите наше видео об изоляции браузера Microsoft Edge с использованием Application Guard

- см. раздел Что представляет собой Application Guard и как он работает?

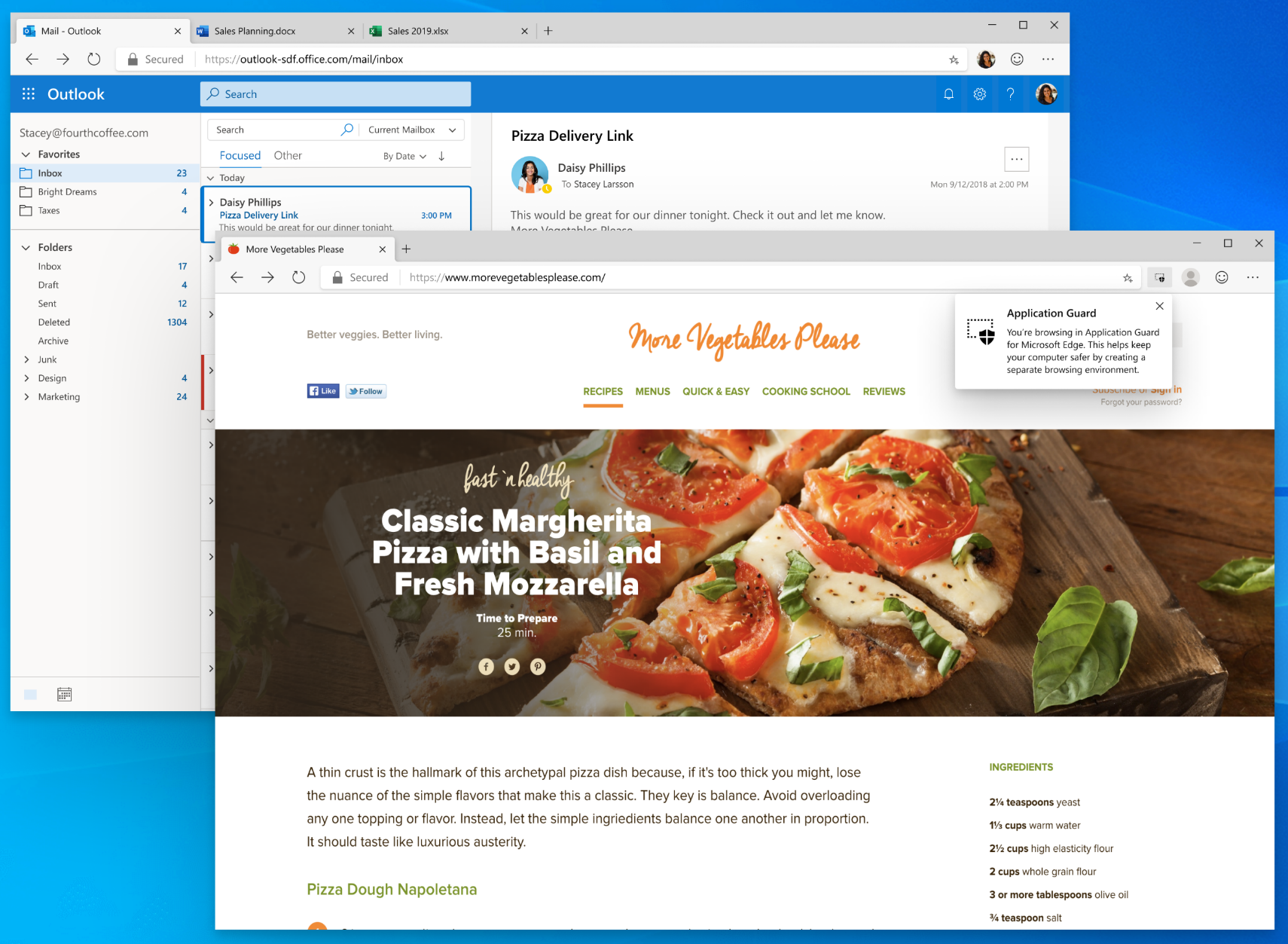

На следующем снимке экрана приводится пример сообщения Application Guard, показывающего, что пользователь просматривает безопасные сайты.

Что нового

Application Guard поддержка в новом браузере Microsoft Edge имеет функциональный паритет с устаревшая версия Microsoft Edge и включает несколько улучшений.

Включение блокировки отправки

Начиная с Microsoft Edge 96, администраторы теперь могут блокировать отправку в контейнере. Это означает, что пользователи не могут передавать файлы со своего локального устройства в экземпляр Application Guard. Управление этой поддержкой осуществляется с помощью политики. Вы можете обновить политику Edge ApplicationGuardUploadBlockingEnabled , чтобы включить или отключить отправку в контейнер.

Включение Application Guard в пассивном режиме и обычный просмотр Edge

Начиная с Microsoft Edge 94, пользователи теперь могут настроить пассивный режим, что означает, что Application Guard игнорирует конфигурацию списка сайтов и пользователи могут просматривать Edge в обычном режиме. Управление этой поддержкой осуществляется с помощью политики. Вы можете обновить политику Edge ApplicationGuardPassiveModeEnabled , чтобы включить или отключить пассивный режим.

Примечание.

Эта политика влияет только на Edge, поэтому навигации из других браузеров могут перенаправляться в контейнер Application Guard, если у вас включены соответствующие расширения.

Синхронизация избранного с узла с контейнером

Некоторые из наших клиентов просили о синхронизации избранного между браузером узла и контейнером в Application Guard. Начиная с Microsoft Edge версии 91, пользователи могут настроить Application Guard для синхронизации избранного с узла с контейнером. Это гарантирует появление нового избранного в контейнере.

Управление поддержкой осуществляется с помощью политики. Чтобы включить или отключить синхронизацию избранного, обновите политику Microsoft Edge ApplicationGuardFavoritesSyncEnabled.

Примечание.

По соображениям безопасности синхронизация избранного возможна только с узла в контейнер, а не наоборот. Чтобы обеспечить единый список избранного на узле и в контейнере, мы отключили управление избранным внутри контейнера.

Определение трафика из контейнера

Несколько клиентов используют WDAG в определенной конфигурации, для которой нужно определить трафик из контейнера. Некоторые из возможных сценариев:

- Ограничение доступа только к нескольким недоверенным сайтам

- Разрешение доступа к Интернету только из контейнера

Начиная с Microsoft Edge версии 91, встроена поддержка тегов сетевого трафика, поступающего из контейнеров Application Guard, что позволяет предприятиям использовать прокси-сервер для фильтрации трафика и применения определенных политик. Вы можете использовать заголовок, чтобы определить, какой трафик проходит через контейнер или узел, с помощью ApplicationGuardTrafficIdentificationEnabled.

Поддержка расширения внутри контейнера

Поддержка расширения внутри контейнера является одним из самых популярных запросов клиентов. Сценарии включают от запуска функций блокирования рекламы внутри контейнера, чтобы повысить производительность браузера, до возможности запускать настраиваемые расширения собственной разработки внутри контейнера.

Расширение, установленное внутри контейнера, поддерживается, начиная с Microsoft Edge версии 81. Управление этой поддержкой осуществляется с помощью политики.

updateURL, которые используются в политике ExtensionInstallForcelist, следует добавить как нейтральные ресурсы в политики сетевой изоляции, используемые расширением Application Guard.

Ниже перечислены некоторые примеры поддержки контейнеров.

- Принудительная установка расширения на узле

- Удаление расширения с узла

- Блокировка расширений на узле

Примечание.

Кроме того, можно вручную установить отдельные расширения внутри контейнера из хранилища расширений. Расширения, установленные вручную, сохраняются в контейнере только в том случае, если включена политика Разрешить сохраняемость.

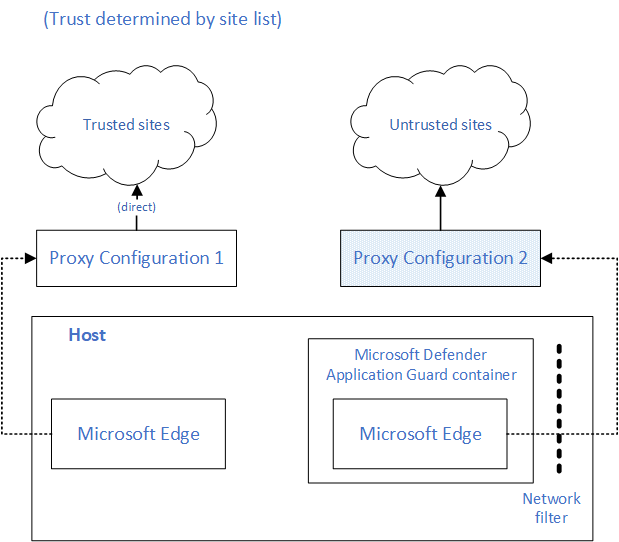

Идентификация трафика Application Guard с использованием двойного прокси-сервера

Некоторые корпоративные пользователи разворачивают Application Guard для определенного варианта использования, при котором им необходимо идентифицировать веб-трафик, исходящий из контейнера Application Guard в Microsoft Defender на уровне прокси-сервера. С версии 84 стабильного канала Microsoft Edge поддерживает двойной прокси-сервер для соблюдения этого требования. Вы можете настроить эту функцию с помощью политики ApplicationGuardContainerProxy.

На следующем рисунке показана архитектура двойного прокси-сервера для Microsoft Edge.

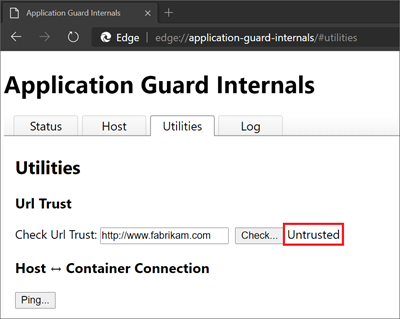

Страница диагностики для устранения неполадок

Другой проблемный вопрос для пользователей – устранение ошибок конфигурации Application Guard на устройстве, если сообщается о проблеме. В Microsoft Edge есть страница диагностики (edge://application-guard-internals), с помощью которой пользователи могут устранять неполадки. В эту диагностику входит проверка достоверности URL-адреса на основе конфигурации, используемой на устройстве пользователя.

На следующем снимке экрана показана страница диагностики на нескольких вкладках, помогающая диагностировать обнаруженные пользователями неполадки на устройстве.

Обновления Microsoft Edge в контейнере

Обновления устаревшей версии Microsoft Edge в контейнере входят в цикл обновления ОС Windows. Так как новая версия Microsoft Edge обновляется независимо от ОС Windows, она не зависит от обновлений контейнера. Канал и версия Microsoft Edge реплицируются внутри контейнера.

Предварительные условия

К устройствам, использующим Application Guard с Microsoft Edge, применяются следующие требования:

Windows 10 1809 (обновление Windows 10 за октябрь 2018 г.) и выше.

Только номера SKU клиентов Windows

Примечание.

Application Guard поддерживается только в номерах SKU Windows 10/11 Pro и Windows 10/11 Enterprise SKU.

Одно из решений для управления, описанных в статье Требования к программному обеспечению

Установка Application Guard

В следующих статьях приведены сведения, необходимые для установки, настройки и тестирования Application Guard в Microsoft Edge.

- Требования к системе

- Установка Application Guard в Microsoft Defender

- Настройка параметров групповой политики Application Guard

- Тестирование Application Guard

Часто задаваемые вопросы

Не рекомендуется ли использовать Application Guard?

Да, Application Guard в Microsoft Defender, включая API изолированного средства запуска приложений Windows, будут нерекомендуемыми для Microsoft Edge для бизнеса и больше не будут обновляться.

Работает ли Application Guard в режиме IE?

Функциональность Application Guard поддерживается в режиме IE, но мы не ожидаем особой пользы от данного компонента в этом режиме. Режим IE рекомендуется развертывать для списка доверенных внутренних сайтов, а Application Guard — только для недоверенных сайтов. Убедитесь, что все сайты или IP-адреса в режиме IE также добавлены в политику сетевой изоляции, чтобы считаться доверенным ресурсом Application Guard.

Нужно ли мне устанавливать расширение Application Guard для Chrome?

Нет, для функции Application Guard имеется встроенная поддержка в Microsoft Edge. На самом деле, расширение Application Guard для Chrome не поддерживается в Microsoft Edge.

Могут ли сотрудники скачивать документы из сеанса Edge Application Guard на устройства узла?

В выпуске Windows 10 Корпоративная версии 1803 пользователи могут скачивать документы из изолированного контейнера Application Guard на хост-компьютер. Эта возможность управляется политикой.

В выпуске Windows 10 Корпоративная версии 1709 или Windows 10 Professional версии 1803 невозможно загрузить файлы из изолированного контейнера Application Guard на главный компьютер. Однако сотрудники могут сохранять эти файлы на устройство узла с помощью команд Сохранить в формате PDF или Печать в XPS.

Могут ли сотрудники выполнять операции копирования и вставки между устройством узла и сеансом Edge Application Guard?

В зависимости от параметров вашей организации сотрудники могут копировать и вставлять изображения (.bmp) и текст в изолированный контейнер и из него.

Почему сотрудники не видят избранное в сеансе Application Guard Edge?

В зависимости от параметров организации синхронизация избранного может быть отключена. Сведения об управлении политикой см. в статье Microsoft Edge и Application Guard в Microsoft Defender | Документация Майкрософт.

Почему сотрудники не могут видеть свои расширения в сеансе Application Guard Edge?

Убедитесь, что политика расширений включена в конфигурации Application Guard.

Похоже, что мое расширение не работает в Application Guard Edge?

Если политика расширений включена для MDAG в конфигурации, проверка если для расширения требуются собственные компоненты обработки сообщений, эти расширения не поддерживаются в контейнере Application Guard.

Я пытаюсь watch воспроизведение видео с помощью HDR, почему отсутствует параметр HDR?

Чтобы воспроизведение видео в формате HDR работало в контейнере, необходимо включить аппаратное ускорение VGPU в Application Guard.

Есть ли другие вопросы и ответы, связанные с платформой?

Да. Вопросы и ответы об Application Guard в Microsoft Defender