Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье объясняется, как Microsoft Edge поддерживает Windows Information Protection (WIP).

Примечание.

Эта статья относится к Microsoft Edge версии 81 или более поздней. Защита информации Windows будет прекращена со временем. Дополнительные сведения см. в статье Объявление о прекращении Information Protection Windows (WIP).

Обзор

Windows Information Protection (WIP) — это функция Windows 10, которая помогает защитить корпоративные данные от несанкционированного или случайного раскрытия. С ростом популярности удаленной работы увеличивается риск общего доступа к корпоративным данным за пределами рабочей области. Этот риск возрастает, если личные действия и рабочие действия выполняются на корпоративных устройствах.

Microsoft Edge поддерживает WIP, чтобы защитить содержимое в веб-среде, где пользователи часто делятся содержимым и распространяют его.

Требования к системе

К мобильным устройствам, использующим WIP в корпоративной среде, применяются следующие требования:

- Windows 10 версии 1607 или более поздней

- Только номера SKU клиентов Windows

- Одно из решений для управления, описанных в статье Необходимые компоненты WIP

Преимущества Windows Information Protection

WIP обеспечивает следующие преимущества:

- Очевидное разделение между персональными и корпоративными данными без необходимости переключения сотрудниками сред или приложений.

- Дополнительная защита данных в существующих бизнес-приложениях без необходимости обновления приложений.

- Возможность удаленной очистки корпоративных данных, не затрагивающей персональные данные, на зарегистрированных в MDM устройствах Intune.

- Отчеты аудита для отслеживания проблем и действий по устранению неполадок, таких как обучение пользователей соответствию требованиям.

- Интеграция с существующей системой управления для настройки, развертывания и управления WIP. В качестве примера можно привести Microsoft Intune, Microsoft Endpoint Configuration Manager или текущую систему управления мобильными устройствами (MDM).

Политика WIP и режимы защиты

С помощью политик можно настроить четыре режима защиты, описанные в таблице ниже. Дополнительные сведения см. в статье Режимы защиты WIP.

| Режим | Описание |

|---|---|

| Блокирование | WIP обнаруживает случаи недопустимого предоставления доступа к данным и запрещает сотруднику выполнить действие. К таким обнаруженным случаям может относиться предоставление общего доступа к корпоративным данным в приложениях, которые не защищены на корпоративном уровне (в дополнение к совместному использованию корпоративных данных в различных приложениях), а также попытки предоставить доступ к данным вне сети вашей организации. |

| Разрешить переопределения | WIP обнаруживает случаи недопустимого предоставления доступа к данным и предупреждает сотрудника о том, что он собирается выполнить потенциально небезопасное действие. Тем не менее в этом режиме управления сотрудник может переопределить политику и предоставить доступ к данным. При этом сведения о его действии будут внесены в журнал аудита. |

| Автоматически | WIP работает в автоматическом режиме, занося в журнал сведения о недопустимом предоставлении доступа к данным, но не останавливает действия, предупреждения о которых пользователь увидел бы в режиме "Разрешить переопределения". Неразрешенные действия, например несанкционированные попытки приложений получить доступ к сетевым ресурсам или данным, защищенным с помощью WIP, останавливаются. |

| Отключено | Средство WIP отключено. Оно не защищает данные и не производит их аудит. После отключения WIP будет выполнена попытка расшифровать все файлы с тегами WIP на локально подключенных дисках. Необходимо отметить, что введенные ранее сведения о расшифровке и политике не применяются повторно автоматически, если снова включить защиту WIP. |

Возможности WIP, поддерживаемые в Microsoft Edge

С Microsoft Edge версии 81 поддерживаются следующие возможности:

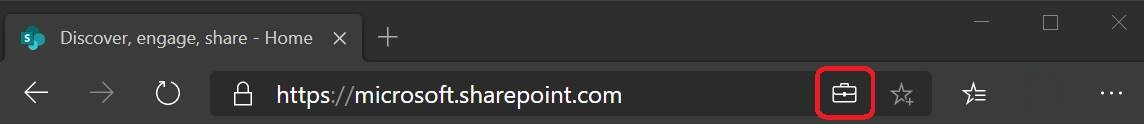

- Рабочие сайты определяются значком портфеля в адресной строке.

- Файлы, загруженные из рабочего расположения, шифруются автоматически.

- Использование режимов "Автоматически", "Блокирование" и "Переопределение" для отправки рабочих файлов в нерабочие расположения.

- Использование режимов "Автоматически", "Блокирование" и "Переопределение" для операций перетаскивания файлов.

- Использование режимов "Автоматически", "Блокирование" и "Переопределение" для действий в буфере обмена.

- При просмотре рабочих расположений из нерабочих профилей автоматически перенаправляется в рабочий профиль (связанный с удостоверением Microsoft Entra).

- В режиме IE поддерживаются все возможности WIP.

Работа с WIP в Microsoft Edge

После включения поддержки WIP в Microsoft Edge пользователи будут видеть, когда осуществляется доступ к информации, связанной с работой. На следующем снимке экрана отображается значок портфеля в адресной строке, который указывает на то, что доступ к информации, связанной с работой, осуществляется через браузер.

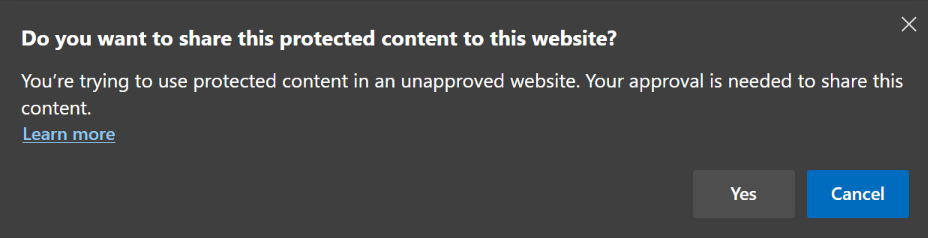

Microsoft Edge предоставляет пользователям возможность делиться защищенным содержимым на неутвержденном веб-сайте. На следующем снимке экрана показан запрос в Microsoft Edge, позволяющий пользователю использовать защищенное содержимое на неутвержденном веб-сайте.

Настройка политик для поддержки WIP

Для использования WIP в Microsoft Edge требуется рабочий профиль.

Убедитесь в наличии рабочего профиля

На компьютерах с гибридным присоединением Microsoft Edge автоматически войдет с помощью учетной записи Microsoft Entra. Чтобы убедиться, что пользователи не смогут удалить профиль, необходимый для WIP, настройте следующую политику:

Примечание.

Если ваша среда не присоединена к гибридной среде, вы можете выполнить гибридное присоединение, выполнив следующие инструкции: Планирование реализации Microsoft Entra гибридного присоединения.

Если гибридное присоединение не является вариантом, можно использовать локальные учетные записи Microsoft Entra, чтобы разрешить Microsoft Edge автоматически создавать специальный рабочий профиль с учетными записями домена пользователей. Обратите внимание, что локальные учетные записи могут не получать все Microsoft Entra функции, такие как облачная синхронизация, Office NTP и т. д.

учетные записи Microsoft Entra

Для Microsoft Entra учетных записей необходимо настроить следующую политику, чтобы microsoft Edge автоматически создавал специальный рабочий профиль.

Политики Windows для WIP

WIP можно настроить с помощью политик Windows. Дополнительные сведения см. в статье Создание и развертывание политик WIP с помощью Microsoft Intune

Вопросы и ответы

Как устранить ошибку с кодом 2147024540?

Этот код ошибки соответствует следующей ошибке Windows Information Protection: ERROR_EDP_POLICY_DENIES_OPERATION: запрошенная операция была заблокирована политикой Windows Information Protection. Для получения дополнительных сведений обратитесь к системному администратору.

Эта ошибка возникает в Microsoft Edge в том случае, если в организации включена система Windows Information Protection (WIP) с целью разрешить доступ к корпоративным ресурсам только пользователям с утвержденными приложениями. В этом случае, поскольку Microsoft Edge нет в списке утвержденных приложений, администратору необходимо обновить политики WIP, чтобы предоставить доступ к Microsoft Edge.

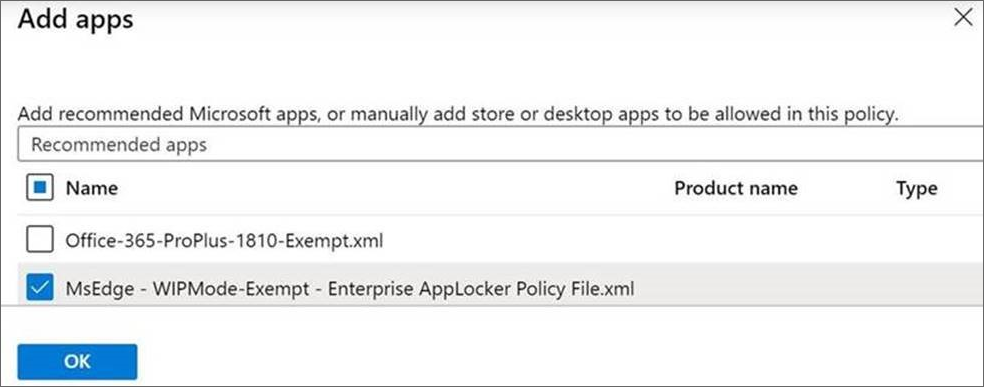

На приведенном ниже снимке экрана отображено, как использовать Microsoft Intune, чтобы добавить Microsoft Edge в качестве разрешенного приложения для WIP.

Если вы не используете Microsoft Intune, скачайте и примените обновление политики в файле WIP Enterprise AppLocker Policy.