Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:  клиенты рабочей силы внешние

клиенты рабочей силы внешние клиенты (дополнительные сведения)

клиенты (дополнительные сведения)

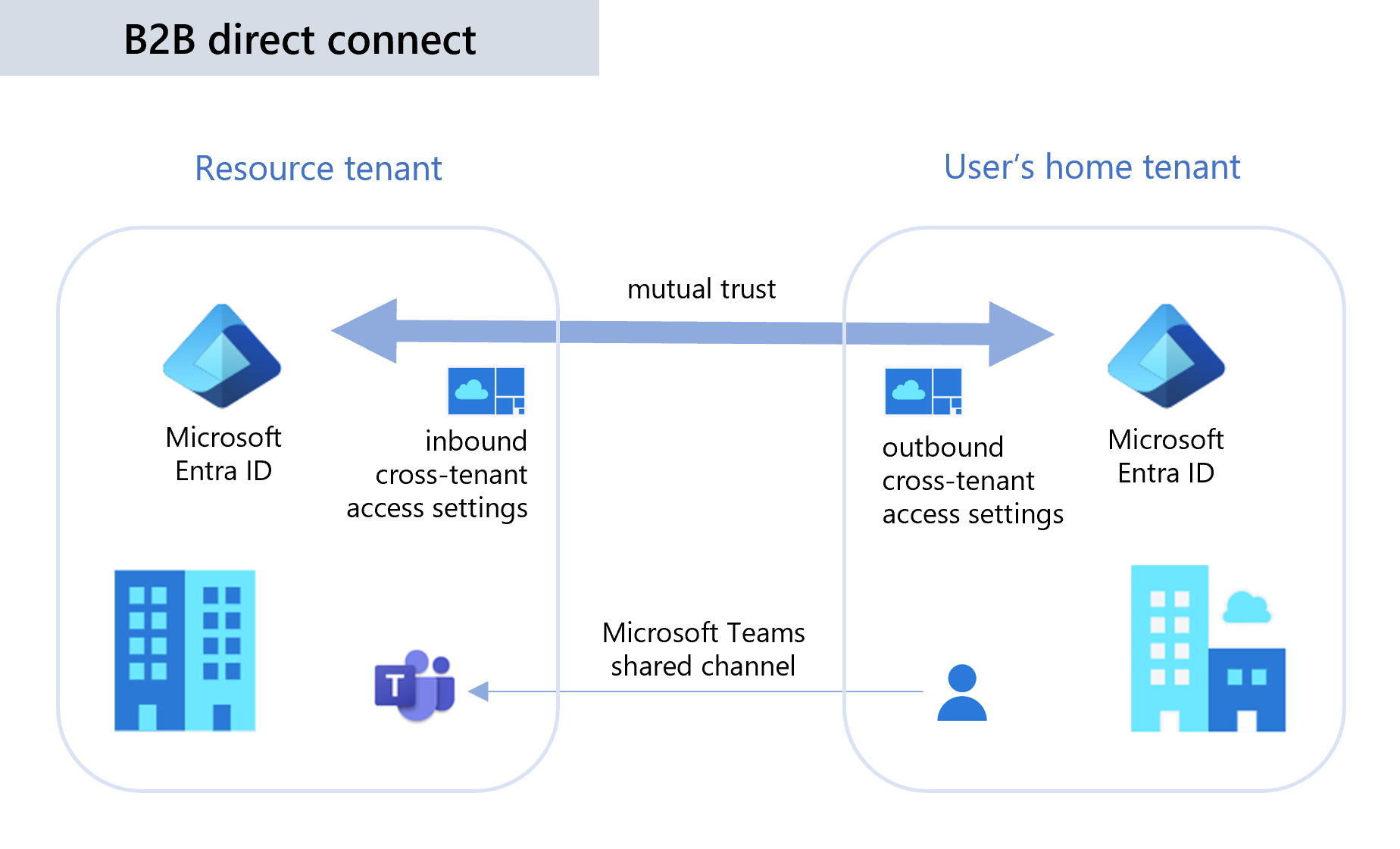

Прямое подключение B2B — это функция Внешняя идентификация Microsoft Entra, которая позволяет настроить отношения взаимного доверия с другой организацией Microsoft Entra для эффективной совместной работы. Данная функция в настоящее время работает с общими каналами Microsoft Teams. С помощью прямого соединения B2B пользователи обеих организаций могут работать совместно, используя свои домашние учетные данные и общедоступные каналы в Teams, без необходимости добавлять этих пользователей в организации в качестве гостей. Используйте прямое подключение B2B для совместного использования ресурсов с внешними организациями Microsoft Entra. Или используйте его для совместного использования ресурсов в нескольких клиентах Microsoft Entra в вашей организации.

Для прямого подключения B2B требуется отношение взаимного доверия между двумя организациями Microsoft Entra, чтобы разрешить доступ к ресурсам друг друга. Как организация ресурсов, так и внешняя организация должны взаимно включить прямое соединение B2B в своих параметрах доступа между клиентами. При установке доверия пользователь прямого подключения B2B имеет доступ к ресурсам за пределами организации, используя учетные данные из своей домашней организации Microsoft Entra.

Сейчас возможности прямого соединения B2B поддерживают общие каналы Teams. При установлении прямого подключения B2B между двумя организациями пользователи в одной организации могут создать общий канал в Teams и пригласить внешнего пользователя, имеющего прямое подключение B2B к нему. Затем пользователь с прямым соединением B2B сможет легко получить доступ к общему каналу в своем домашнем клиенте Teams, без необходимости вручную выполнять вход в организацию, в которой находится общий канал.

Управление доступом между клиентами для прямого соединения B2B

Организации Microsoft Entra могут управлять отношениями доверия с другими организациями Microsoft Entra, определяя параметры доступа между клиентами входящего и исходящего трафика. Параметры доступа между клиентами позволяют выборочно управлять тем, как другие организации взаимодействуют с вами (входящий доступ) и как ваши пользователи взаимодействуют с другими организациями (исходящий доступ).

Параметры входящего доступа управляют тем, могут ли пользователи из внешних организаций получать доступ к ресурсам в вашей организации. Эти параметры можно применить ко всем пользователям или настроить для отдельных пользователей, групп и приложений.

Параметры исходящего доступа управляют тем, могут ли пользователи получать доступ к ресурсам во внешней организации. Эти параметры можно применить ко всем пользователям или настроить для отдельных пользователей, групп и приложений.

Ограничения клиента определяют, как пользователи могут получить доступ к внешней организации, когда они используют ваши устройства и сеть, но они вошли в систему с использованием учетной записи, выданной внешней организацией.

Параметры доверия определяют, будут ли политики условного доступа доверять многофакторной проверке подлинности (MFA), соответствующим устройствам и утверждениям гибридного присоединенного устройства Microsoft Entra из внешней организации при доступе пользователей к ресурсам.

Внимание

Прямое соединение B2B можно использовать только в том случае, если обе организации разрешают доступ друг к другу. Например, компания Contoso может разрешить прямое соединение B2B из компании Fabrikam, но общий доступ будет невозможен, пока компания Fabrikam также не разрешит прямое соединение B2B с компанией Contoso. Поэтому необходимо координировать свои усилия с администратором внешней организации, чтобы убедиться, что параметры доступа между клиентами этой организации разрешают общий доступ для вас. Это взаимное соглашение важно, так как прямое соединение B2B обеспечивает ограниченный общий доступ к данным для пользователей, для которых доступно прямое соединение B2B.

Параметры по умолчанию

Параметры доступа между клиентами по умолчанию применяются ко всем внешним организациям Microsoft Entra, за исключением организаций, для которых настроены отдельные параметры. Изначально идентификатор Microsoft Entra блокирует все возможности входящего и исходящего подключения B2B по умолчанию для всех внешних клиентов Microsoft Entra. Эти параметры по умолчанию можно изменить, но обычно их можно оставить как есть и включить прямой доступ B2B к отдельным организациям.

Параметры для конкретной организации

Вы можете настроить параметры для конкретной организации, добавив организацию и изменив параметры доступа между клиентами. Затем эти параметры имеют приоритет над параметрами по умолчанию для этой организации.

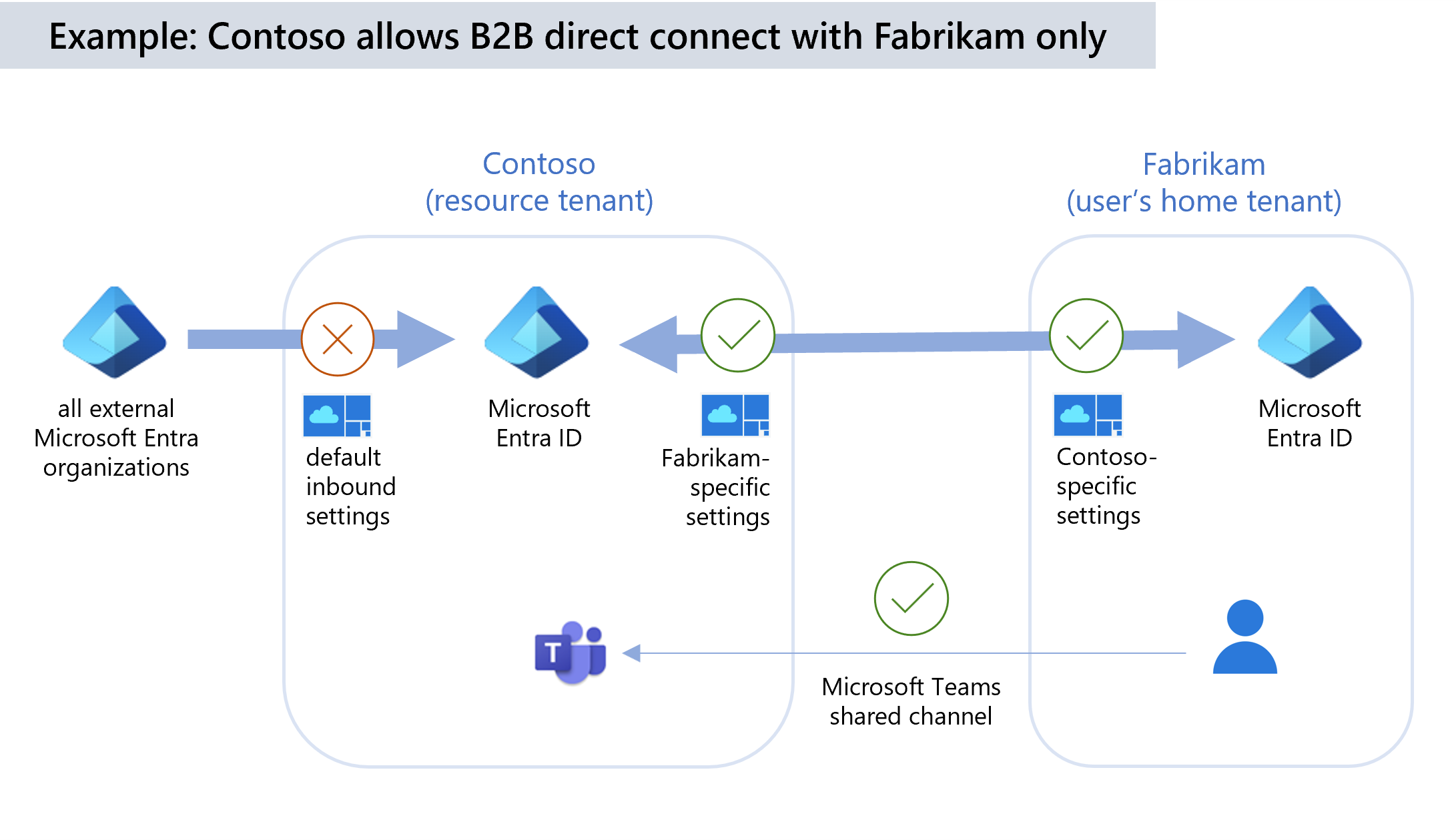

Пример 1. Разрешение прямого соединения B2B с компанией Fabrikam и запрет всех остальных соединений

В этом примере компания Contoso хочет запретить прямое соединение B2B со всеми внешними организациями по умолчанию, но разрешить прямое соединение B2B для всех пользователей, групп и приложений в компании Fabrikam.

Компания Contoso устанавливает следующие Параметры по умолчанию для доступа между клиентами:

- Блокировать входящий доступ к прямому соединению B2B для всех внешних пользователей и групп.

- Блокировать исходящий доступ к прямому соединению B2B для всех пользователей и групп Contoso.

Затем Contoso добавляет организацию Fabrikam и настраивает следующие Параметры организации для компании Fabrikam:

- Разрешить входящий доступ к прямому соединению B2B для всех пользователей и групп Fabrikam.

- Разрешить входящий доступ ко всем внутренним приложениям Contoso пользователям Fabrikam с прямым соединением B2B.

- Разрешить всем пользователям Contoso или выбрать пользователей и группы для исходящего доступа к Fabrikam с помощью прямого подключения B2B.

- Разрешить пользователям Contoso с прямым соединением B2B исходящий доступ ко всем приложениям Fabrikam.

Чтобы этот сценарий работал, компании Fabrikam также необходимо разрешить прямое соединение B2B с компанией Contoso, настроив эти же параметры доступа между клиентами для Contoso и для своих пользователей и приложений. Когда настройка будет завершена, пользователи Contoso, управляющие общими каналами Teams, смогут добавлять пользователей Fabrikam, выполняя поиск по полным адресам электронной почты Fabrikam.

Пример 2. Включение прямого соединения B2B только для маркетинговой группы Fabrikam

Приведенный выше пример можно изменить так, что компания Contoso разрешит совместную работу с пользователями Contoso через прямое соединение B2B только маркетинговой группе Fabrikam. В этом случае Компании Contoso необходимо получить идентификатор объекта группы маркетинга из Fabrikam. Затем вместо предоставления входящего доступа всем пользователям Fabrikam будет необходимо настроить параметры доступа для Fabrikam следующим образом:

- Разрешить входящий доступ к прямому соединению B2B только для маркетинговой группы Fabrikam. Компания Contoso указывает идентификатор объекта маркетинговой группы Fabrikam в списке разрешенных пользователей и групп.

- Разрешить входящий доступ ко всем внутренним приложениям Contoso пользователям Fabrikam с прямым соединением B2B.

- Разрешить всем пользователям и группам Contoso исходящий доступ к Fabrikam с использованием прямого соединения B2B.

- Разрешить пользователям Contoso с прямым соединением B2B исходящий доступ ко всем приложениям Fabrikam.

Компании Fabrikam также потребуется настроить параметры исходящего доступа между клиентами, так чтобы их маркетинговая группа могла совместно работать с компанией Contoso через прямое соединение B2B. Когда настройка будет завершена, пользователи Contoso, управляющие общими каналами Teams, смогут добавлять только пользователей маркетинговой группы Fabrikam, выполняя поиск по их полным адресам электронной почты Fabrikam.

Проверка подлинности

В сценарии прямого подключения B2B проверка подлинности включает пользователя из организации Microsoft Entra (домашнего клиента пользователя), пытающегося войти в файл или приложение в другой организации Microsoft Entra (клиент ресурса). Пользователь входит с учетными данными Microsoft Entra из своего домашнего клиента. Попытки входа оцениваются по параметрам доступа между клиентами в домашнем клиенте пользователя и в клиенте ресурсов. Если все требования доступа выполнены, пользователю выдается маркер, позволяющий ему получить доступ к ресурсу. Этот маркер действителен в течение 1 часа.

Дополнительные сведения о том, как работает проверка подлинности в сценарии с несколькими клиентами и политиками условного доступа, см. в разделе Проверка подлинности и условный доступ в сценариях с несколькими клиентами.

Многофакторная проверка подлинности (MFA)

Если вы хотите разрешить прямое соединение B2B с внешней организацией и политики условного доступа требуют MFA, необходимо настроить параметры входящего доверия таким образом, чтобы политики условного доступа принимали утверждения MFA из внешней организации. Такая конфигурация гарантирует, что пользователи с прямым соединением B2B из внешней организации будут соответствовать политикам условного доступа, и это обеспечит более эффективное взаимодействие с пользователем.

Например, предположим, что Contoso (клиент ресурсов) доверяет утверждениям MFA от Fabrikam. У Contoso есть политика условного доступа, которая требует MFA. Эта политика распространяется на всех гостевых пользователей, внешних пользователей и SharePoint Online. В качестве необходимого требования для прямого соединения B2B компания Contoso должна настроить параметры доверия в параметрах доступа между клиентами, так чтобы принимать утверждения MFA от Fabrikam. Когда пользователь Fabrikam получает доступ к приложению с поддержкой прямого соединения B2B (например, общий канал Teams Connect), на пользователя распространяется требование MFA, установленное компанией Contoso:

- Если пользователь Fabrikam уже выполнил MFA в своем домашнем клиенте, он сможет получить доступ к ресурсу в общем канале.

- Если пользователь Fabrikam не выполнил MFA, ему будет заблокирован доступ к ресурсу.

Сведения об условном доступе и Teams см. в разделе Общие сведения о безопасности и соответствия требованиям в документации по Microsoft Teams.

Параметры доверия для соответствия устройств

В параметрах доступа между клиентами можно использовать параметры доверия для доверия утверждений от домашнего клиента внешнего пользователя о том, соответствует ли устройство пользователя политикам соответствия устройств или присоединено к гибридной среде Microsoft Entra. Если параметры доверия устройств включены, идентификатор Microsoft Entra проверяет сеанс проверки подлинности пользователя для утверждения устройства. Если сеанс содержит утверждение устройства, указывающее на то, что политики уже соблюдаются в домашнем арендаторе пользователя, внешнему пользователю предоставляется возможность простого входа в общий ресурс. Вы можете включить параметры доверия устройств для всех организаций Microsoft Entra или отдельных организаций. (дополнительные сведения)

Взаимодействие с пользователем для прямого соединения B2B

Сейчас прямое соединение B2B позволяет использовать общие каналы Teams Connect. Пользователи с прямым соединением B2B могут получить доступ к общему каналу Teams внешней организации без необходимости переключать клиентов или выполнять вход с другой учетной записью. Доступ пользователя с прямым соединением B2B определяется политиками общего канала.

В организации ресурсов Teams владелец общего канала может выполнять поиск пользователей из внешней организации в Teams и добавлять их в общий канал. После добавления пользователи с прямым соединением B2B могут получить доступ к общему каналу из своего домашнего экземпляра Teams, в котором они работают совместно с использованием таких функций, как чат, звонки, совместное использование файлов и совместное использование приложений. Дополнительные сведения см. в статье Общие сведения о командах и каналах в Microsoft Teams. Дополнительные сведения о ресурсах, файлах и приложениях, доступных пользователю прямого подключения B2B через общий канал Teams, относятся к чату, командам, каналам и приложениям в Microsoft Teams.

Доступ пользователей и управление ими

Пользователи с прямым соединением B2B работают через взаимное подключение между двумя организациями, в то время как пользователи службы "Совместная работа B2B" приглашаются в организацию и управляются через объект пользователя.

B2B direct connect предлагает способ совместной работы с пользователями из другой организации Microsoft Entra через взаимное двустороннее подключение, настроенное администраторами обеих организаций. У пользователей есть доступ на основе единого входа к приложениям Microsoft с поддержкой прямого соединения B2B. Сейчас прямое соединение B2B поддерживает общие каналы Teams Connect.

Служба "Совместная работа B2B" позволяет приглашать внешних партнеров для доступа к приложениям Microsoft, SaaS или специализированным приложениям. Совместная работа B2B особенно полезна, если внешний партнер не использует идентификатор Microsoft Entra, или это невозможно или невозможно настроить прямое подключение B2B. Совместная работа B2B позволяет внешним пользователям входить с помощью предпочтительного удостоверения, включая учетную запись Microsoft Entra, учетную запись потребителя Майкрософт или социальное удостоверение, которое вы включаете, например Google. С помощью службы "Совместная работа B2B" можно разрешить внешним пользователям входить в приложения Майкрософт, приложения SaaS, пользовательские приложения и т. д.

Использование Teams с прямым соединением B2B и службой "Совместная работа B2B"

В контексте Teams существуют различия в общем доступе к ресурсам в зависимости от того, используется ли для совместной работы прямое соединение B2B или служба "Совместная работа B2B".

При использовании прямого соединения B2B вы добавляете внешнего пользователя в общий канал в группе. Этот пользователь может получить доступ к ресурсам в общем канале, но у него нет доступа ко всей группе или к любым другим ресурсам за пределами общего канала. Например, у них нет доступа к портал Azure. Однако у них него доступ к порталу "Мои приложения". У пользователей прямого подключения B2B нет присутствия в организации Microsoft Entra, поэтому эти пользователи управляются в клиенте Teams владельцем общего канала. Дополнительные сведения см. в разделе Назначение владельцев и членов групп в Microsoft Teams.

При использовании службы "Совместная работа B2B" вы можете пригласить гостевого пользователя в группу. Гостевой пользователь службы "Совместная работа B2B" входит в систему в клиенте ресурсов с адресом электронной почты, который был использован для приглашения. Доступ этого пользователя определяется разрешениями, назначенными гостевым пользователям в клиенте ресурсов. Гостевые пользователи не могут просматривать общие каналы в группе и быть их участниками.

Дополнительные сведения о различиях между совместной работой B2B и прямым соединением B2B в Teams см. в разделе Гостевой доступ в Microsoft Teams.

Мониторинг и аудит

Отчеты о действиях мониторинга и аудита для прямого соединения B2B доступны как на портале Azure, так и в центре администрирования Microsoft Teams.

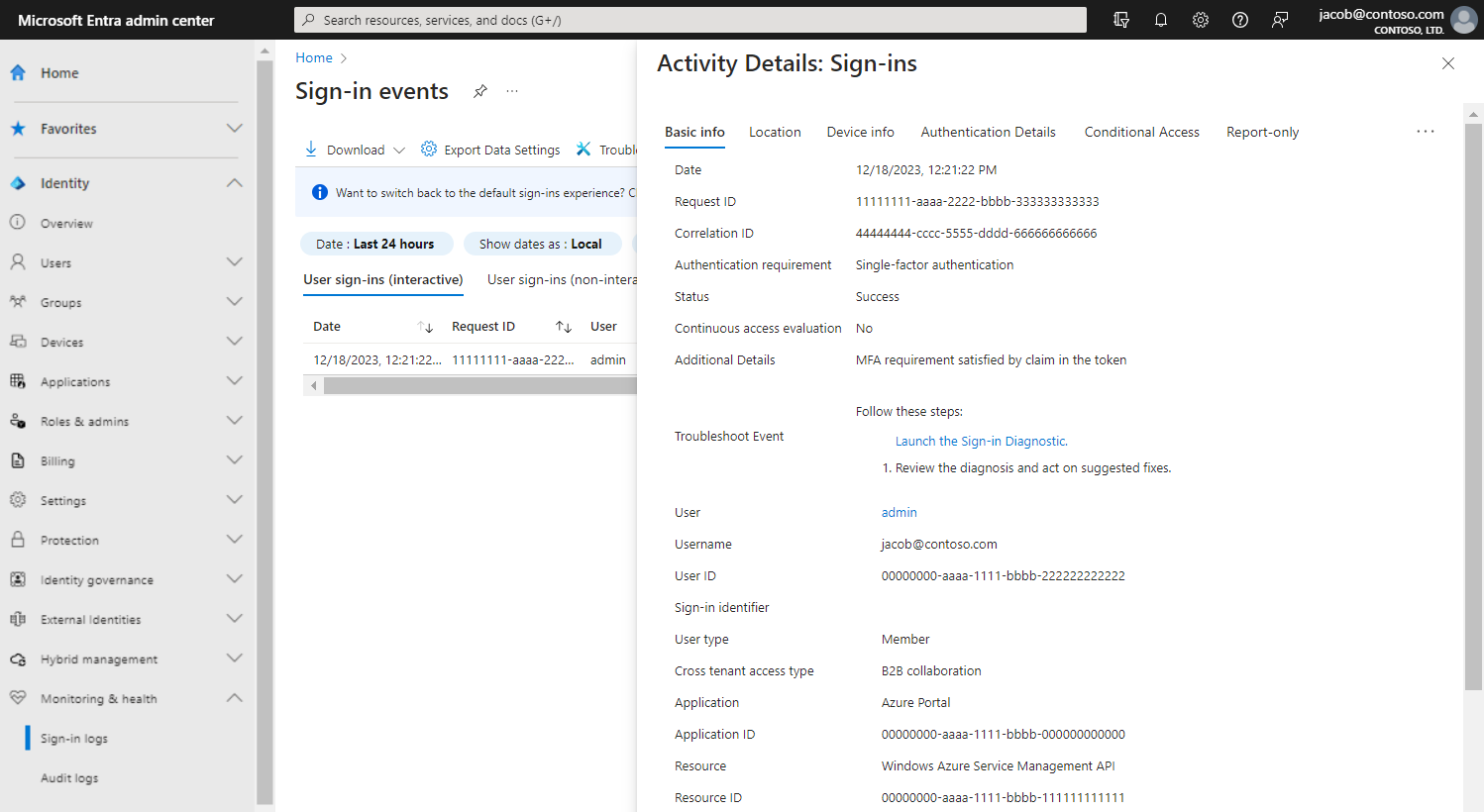

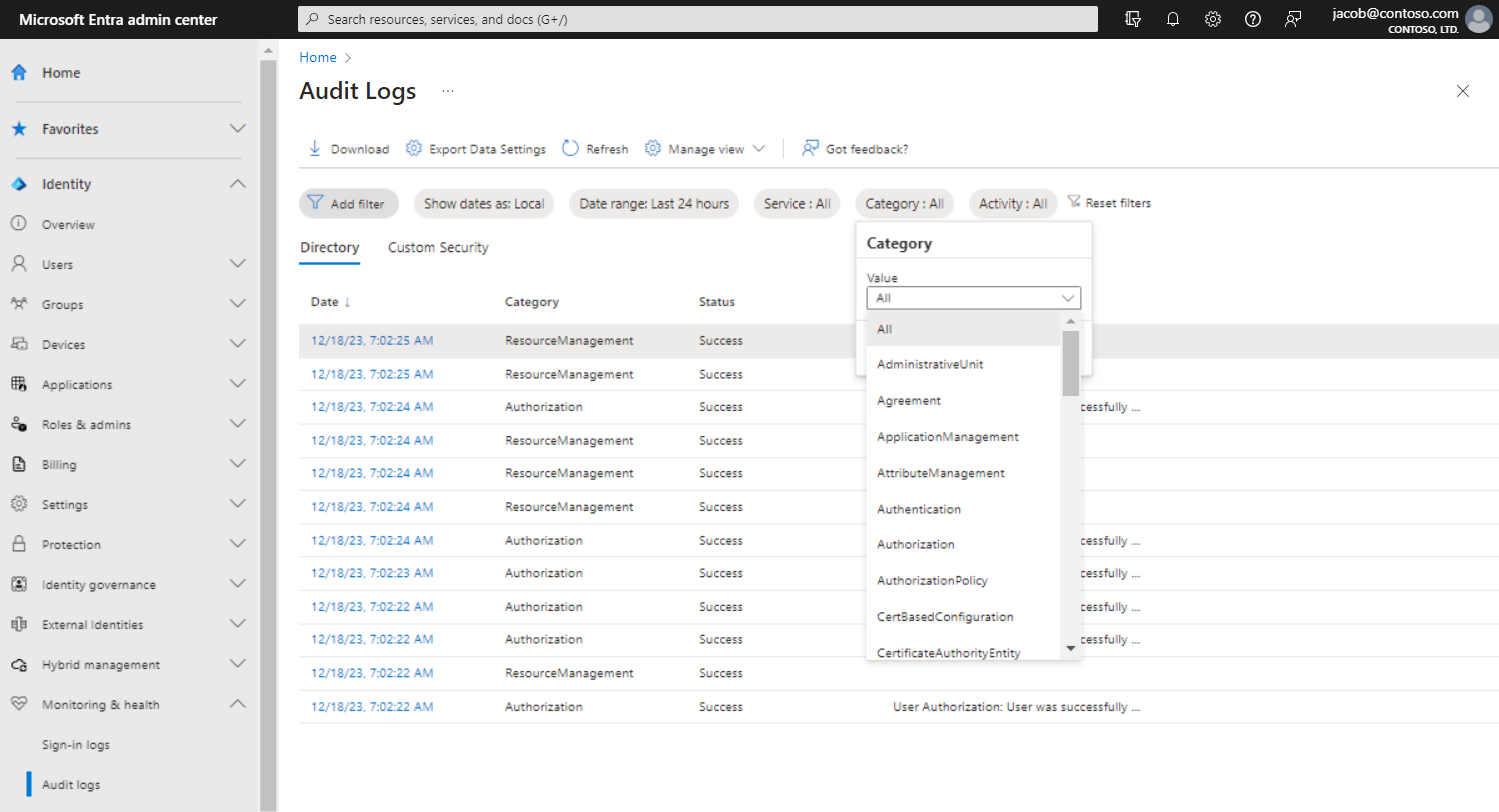

Журналы мониторинга и аудита Microsoft Entra

Идентификатор Microsoft Entra содержит сведения о доступе между клиентами и прямом подключении B2B в журналах аудита организации и журналах входа. Эти журналы можно просмотреть на портале Azure в разделе Мониторинг.

Журналы аудита Microsoft Entra: журналы аудита Microsoft Entra показывают, когда политики входящего и исходящего трафика создаются, обновляются или удаляются.

Журналы входа Microsoft Entra в журналы входа Microsoft Entra доступны как в домашней организации, так и в организации ресурсов. После включения прямого соединения B2B в журналах входа будут отображаться идентификаторы объектов пользователей для пользователей с прямым соединением B2B из других клиентов. Информация, включаемая в журналы для каждой организации, различна, например:

В обеих организациях входы для прямого соединения B2B помечаются как тип доступа между клиентами с прямым соединением B2B. Событие входа регистрируется, когда пользователь с прямым соединением B2B впервые обращается к организации ресурсов, и регистрируется снова при выдаче маркера обновления для пользователя. Пользователи могут получить доступ к собственным журналам входа. Администраторы могут просматривать входы для всей организации, чтобы увидеть, как пользователи с прямым соединением B2B обращаются к ресурсам в своем клиенте.

В домашней организации журналы содержат сведения о клиентском приложении.

В организации ресурсов журналы включают политики условного доступа (conditionalAccessPolicies) на вкладке "Условный доступ".

Проверки доступа Microsoft Entra. При проверке доступа Microsoft Entra администратор клиента может гарантировать, что внешние гостевые пользователи не имеют доступа к приложениям и ресурсам дольше, чем это необходимо, настроив однократную или повторяющуюся проверку доступа внешних пользователей. Дополнительные сведения о проверках доступа.

Журналы мониторинга и аудита Microsoft Teams

В центре администрирования Microsoft Teams отображаются отчеты для общих каналов, включая внешних участников с прямым соединением B2B для каждой команды.

Журналы аудита Teams. Teams поддерживает следующие события аудита в клиенте, в котором размещается общий канал: жизненный цикл общего канала (создание/удаление канала), жизненный цикл участника в клиенте и между клиентами (добавление/удаление/повышение уровня/понижение уровня участника). Эти журналы аудита доступны в клиенте ресурсов, чтобы администраторы могли определить, у кого есть доступ к общему каналу Teams. В домашнем клиенте внешнего пользователя отсутствуют журналы аудита, связанные с действиями этого пользователя во внешнем общем канале.

Проверки доступа Teams. Проверки доступа к группам, которые принадлежат Teams, теперь могут обнаруживать пользователей с прямым соединением B2B, которые используют общие каналы Teams. При создании проверки доступа можно ограничить область проверки всеми внутренними пользователями, гостевыми пользователями и внешними пользователями с прямым соединением B2B, добавленными непосредственно в общий канал. Для проверяющего отображается список пользователей, имеющих прямой доступ к общему каналу.

Текущие ограничения. Проверка доступа может обнаруживать внутренних пользователей и внешних пользователей прямого подключения B2B, но не других команд, добавленных в общий канал. Для просмотра и удаления команд, добавленных в общий канал, владелец общего канала может управлять членством в Teams.

Дополнительные сведения о журналах аудита Microsoft Teams см. в документации по аудиту Microsoft Teams.

Конфиденциальность и обработка данных

Прямое соединение B2B позволяет пользователям и группам получать доступ к приложениям и ресурсам, размещенным во внешней организации. Чтобы установить подключение, администратор из внешней организации должен также включить прямое соединение B2B.

Включая прямое соединение B2B с внешней организацией, вы разрешаете внешним организациям, для которых вы включили параметры исходящих соединений, доступ к ограниченным контактным данным пользователей. Корпорация Майкрософт использует эти данные совместно с этими организациями, чтобы помочь им отправить запрос на взаимодействие с вашими пользователями. На данные, собираемые внешними организациями, включая ограниченные контактные данные, распространяются политики и методы обеспечения конфиденциальности этих организаций.

При настройке политики с определенным целевым ресурсным арендатором, вы даете согласие на хранение этой политики как в вашем арендаторе, так и в целевом ресурсном арендаторе. Это включает в себя согласие на хранение политики за пределами географического региона, если целевой клиент ресурсов расположен в другом регионе, отличном от вашего клиента. При настройке политики доступа между клиентами по умолчанию вы даете согласие на доступ к этой политике другими клиентами. Это означает, что политика хранится для общедоступной доступности для других клиентов Майкрософт и будет храниться вне границы клиента. Он следует шаблону кросс-географической репликации, чтобы обеспечить доступ для возможных арендаторов-партнеров по совместной работе с приемлемой производительностью. Либо политику для конкретного арендатора, либо политику по умолчанию можно реализовать независимо, каждая из которых имеет свои собственные условия распространения политики, перечисленные выше.

Исходящий доступ

Если для внешней организации включено прямое соединение B2B, пользователи внешней организации смогут искать своих пользователей по полному адресу электронной почты. Соответствующие результаты поиска возвращают ограниченные данные о пользователях, включая имя и имя семьи. Пользователям необходимо принять политики конфиденциальности внешней организации, прежде чем им будет предоставлен общий доступ к данным. Мы рекомендуем ознакомиться со сведениями о конфиденциальности, которые будут предоставлены организацией и представлены пользователям.

Входящий доступ

Настоятельно рекомендуется добавить контактные данные глобального лица по вопросам конфиденциальности и заявление о конфиденциальности вашей организации, чтобы сотрудники и гости могли просматривать ваши политики. Выполните действия по добавлению сведений о конфиденциальности вашей организации.

Ограниченный доступ для пользователей и групп

Вы можете использовать параметры доступа между клиентами, чтобы ограничить прямое соединение B2B определенными пользователями и группами в организации и внешней организации.

Следующие шаги

- Настройка параметров доступа между клиентами

- Обратитесь к документации по Microsoft Teams, чтобы ознакомиться с дополнительными сведениями о предотвращении потери данных, политиках хранения и обнаружении электронных данных.