Включение профиля пересылки трафика Microsoft 365 и управление им

С включенным профилем Microsoft 365 Интернет-доступ Microsoft Entra получает трафик ко всем службам Microsoft 365. Профиль Microsoft 365 управляет следующими группами политик:

- Exchange Online

- SharePoint Online и OneDrive для бизнеса

- Microsoft 365 Common and Office Online (только идентификатор Microsoft Entra и Microsoft Graph)

Необходимые компоненты

Чтобы включить профиль пересылки трафика Microsoft 365 для клиента, необходимо:

- Роль глобального безопасного доступа Администратор istrator в идентификаторе Microsoft Entra

- Для предварительной версии требуется лицензия Microsoft Entra ID P1. При необходимости вы можете приобрести лицензии или получить пробные лицензии.

- Чтобы использовать профиль пересылки трафика Microsoft 365, рекомендуется лицензия Microsoft 365 E3.

Известные ограничения

- Teams в настоящее время не поддерживается как часть общих конечных точек Microsoft 365. Поддерживаются только идентификаторы Microsoft Entra и Microsoft Graph.

- Дополнительные сведения об ограничениях для профиля трафика Microsoft 365 см. в известных ограничениях клиента Windows

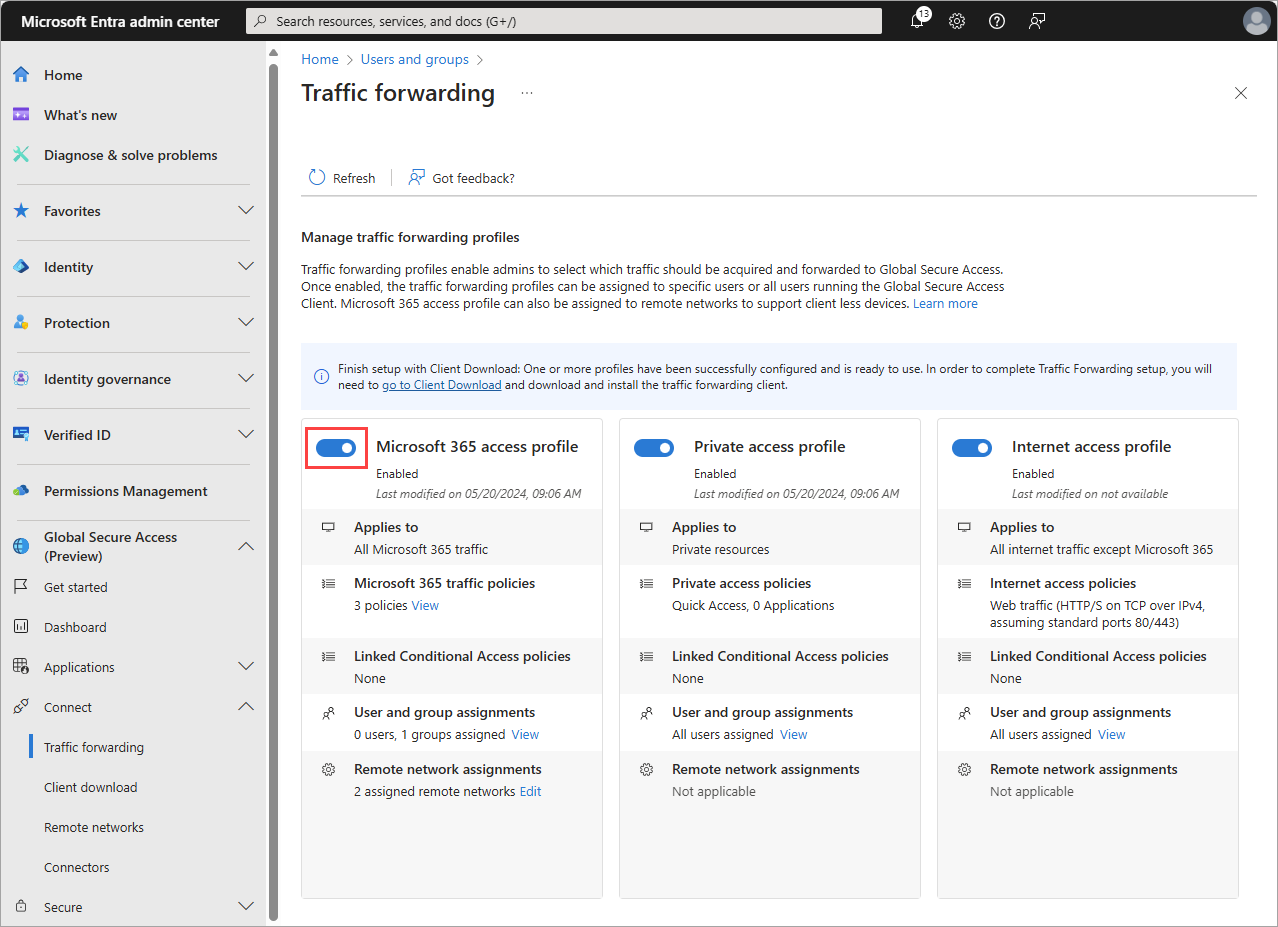

Включение профиля трафика Microsoft 365

- Войдите в центр администрирования Microsoft Entra.

- Перейдите к глобальному безопасному доступу (предварительная версия)>Подключение> Traffic переадресации.

- Выберите проверка box для профиля доступа Microsoft 365.

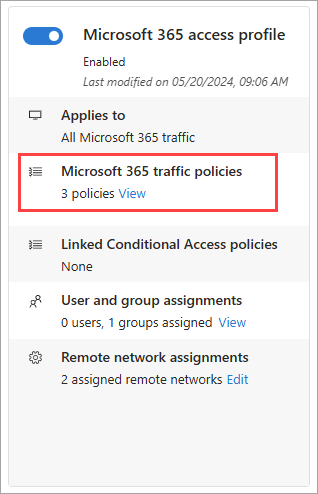

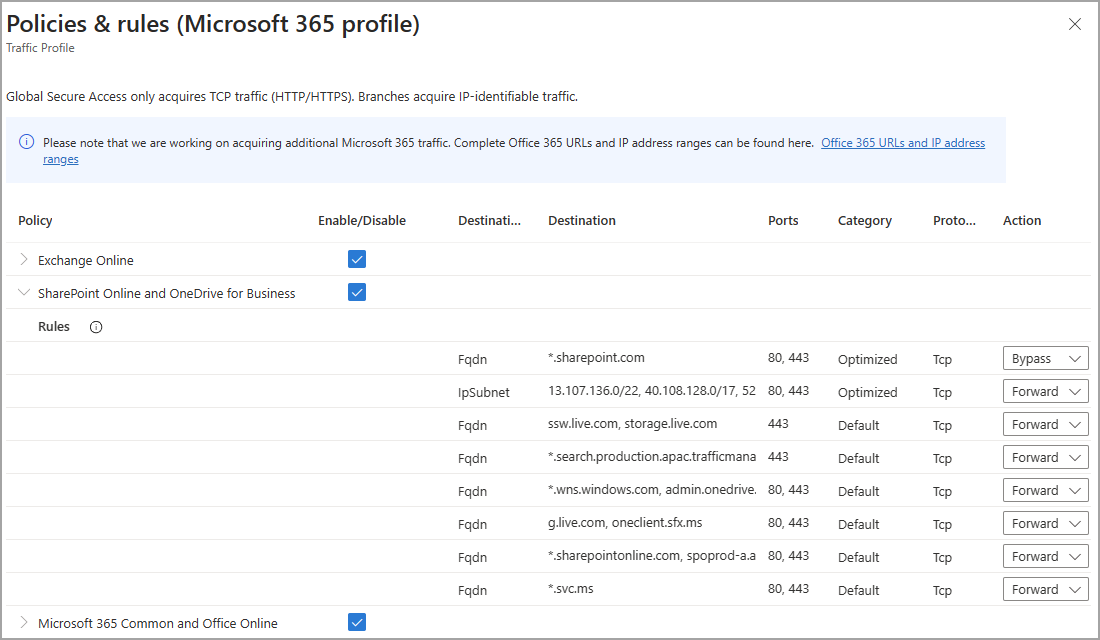

Политики трафика Microsoft 365

Чтобы управлять сведениями, включенными в политику пересылки трафика Microsoft 365, выберите ссылку "Вид " для политик трафика Microsoft 365.

Перечислены группы политик с полем проверка box, чтобы указать, включена ли группа политик. Разверните группу политик, чтобы просмотреть все IP-адреса и полные доменные имена, включенные в группу.

К группам политик относятся следующие сведения:

- Тип назначения: полное доменное имя или подсеть IP

- Назначение: сведения о полной доменной сети или подсети IP

- Порты: порты TCP или UDP, объединенные с IP-адресами для формирования сетевой конечной точки.

- Протокол: TCP (протокол управления передачей) или UDP (протокол пользовательской диаграммы данных)

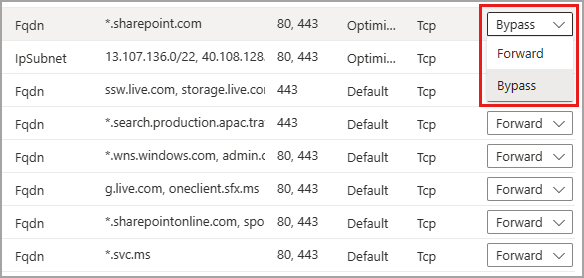

- Действие: пересылка или обход

Вы можете обойти определенный трафик. Пользователи по-прежнему могут получить доступ к сайту; однако служба не обрабатывает трафик. Вы можете обойти трафик к определенному полному доменному имени или IP-адресу, всей группе политик в профиле или всему профилю Microsoft 365. Если вам нужно перенаправлять только некоторые ресурсы Microsoft 365 в группе политик, включите группу, а затем измените действие в сведениях соответствующим образом.

В следующем примере показано, как задать *.sharepoint.com полное доменное имя для обхода , чтобы трафик не перенаправлялся в службу.

Если клиент глобального безопасного доступа не может подключиться к службе (например, из-за авторизации или сбоя условного доступа), служба проходит трафик. Трафик отправляется напрямую и локально, а не блокируется. В этом сценарии можно создать политику условного доступа для соответствующего сетевого проверка, чтобы заблокировать трафик, если клиент не может подключиться к службе.

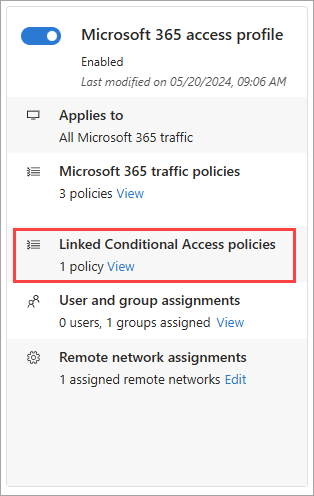

Связанные политики условного доступа

Политики условного доступа создаются и применяются к профилю пересылки трафика в области условного доступа идентификатора Microsoft Entra. Например, можно создать политику, требующую использования совместимых устройств при доступе к службам Microsoft 365.

Если в разделе "Политики условного доступа" отображается "Нет", политика условного доступа не связана с профилем пересылки трафика. Сведения о создании политики условного доступа см. в статье "Универсальный условный доступ" с помощью глобального безопасного доступа.

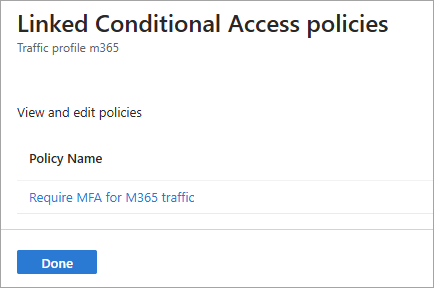

Изменение существующей политики условного доступа

Если профиль пересылки трафика имеет связанную политику условного доступа, вы можете просмотреть и изменить эту политику.

Выберите ссылку "Вид " для политик связанного условного доступа.

Выберите политику в списке. Сведения о политике, открытой в условном доступе.

Назначения удаленной сети Microsoft 365

Профили трафика можно назначать удаленным сетям, чтобы сетевой трафик перенаправился в глобальный безопасный доступ, не устанавливая клиент на устройствах конечных пользователей. Если устройство находится за клиентским локальным оборудованием (CPE), клиент не требуется. Прежде чем добавить его в профиль, необходимо создать удаленную сеть. Дополнительные сведения см. в разделе "Создание удаленных сетей".

Чтобы назначить удаленную сеть профилю Microsoft 365, выполните следующие действия.

- Войдите в центр администрирования Microsoft Entra.

- Перейдите к протоколу Global Secure Access (предварительная версия)>пересылка трафика.

- Нажмите кнопку "Добавить назначения " для профиля.

- Если вы редактируете назначения удаленной сети, нажмите кнопку "Добавить или изменить назначения ".

- Выберите удаленную сеть из списка и нажмите кнопку "Добавить".

Назначения пользователей и групп

Вы можете область профиль Microsoft 365 определенным пользователям и группам. Дополнительные сведения о назначении пользователей и групп см. в статье "Назначение пользователей и групп" и управление ими с помощью профилей пересылки трафика.

Условия использования

Использование Частный доступ Microsoft Entra и Интернет-доступ Microsoft Entra предварительных версий и функций регулируется условиями предварительной версии веб-службы соглашений, в соответствии с которыми вы получили услуги. Предварительные версии могут быть подвержены снижению или другим обязательствам по обеспечению безопасности, соответствия требованиям и конфиденциальности, как описано далее в условиях универсального лицензионного соглашения для веб-служб и надстройки защиты данных Майкрософт (DPA) и других уведомлениях, предоставляемых предварительной версией.

Следующие шаги

Следующий шаг для начала работы с Интернет-доступ Microsoft Entra — установка и настройка клиента глобального безопасного доступа на устройствах конечных пользователей

Дополнительные сведения о переадресации трафика см. в следующей статье: