Настройка разделения обязанностей проверяет наличие пакета доступа в управлении правами

В управлении правами можно настроить несколько политик с различными параметрами для каждого сообщества пользователей, которым потребуется доступ через пакет доступа. Например, сотрудникам может потребоваться только утверждение руководителя для получения доступа к определенным приложениям, но гостям, поступающим из других организаций, может потребоваться как спонсор, так и менеджер отдела ресурсов для утверждения. В политике для пользователей, которые уже находятся в каталоге, можно указать определенную группу пользователей, которым разрешен доступ. Однако у вас может быть требование, чтобы избежать получения пользователем чрезмерного доступа. Чтобы удовлетворить это требование, необходимо дополнительно ограничить доступ, который может запрашивать доступ, исходя из уже имеющегося у запрашивающего объекта.

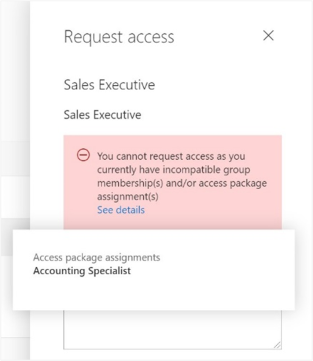

С разделением параметров обязанностей в пакете доступа можно настроить, что пользователь, являющийся членом группы или у которого уже есть назначение одному пакету доступа, не может запросить другой пакет доступа.

Сценарии для разделения проверок обязанностей

Пусть, например, у вас есть пакет для доступа Маркетинговая кампания, к которому пользователи в вашей и других организациях могут запрашивать доступ для работы с отделом маркетинга во время проведения этой кампании. Поскольку сотрудники отдела маркетинга уже должны иметь доступ к материалам этой маркетинговой кампании, вам не нужно, чтобы они запрашивали доступ к этому пакету для доступа. Или вы уже могли бы иметь динамическую группу членства, сотрудники отдела маркетинга, со всеми маркетинговыми сотрудниками в нем. Можно указать, что пакет доступа несовместим с динамической группой членства. Затем, если сотрудник отдела маркетинга ищет пакет для доступа, чтобы сделать запрос, он не сможет запросить доступ к пакету Маркетинговая кампания.

Аналогичным образом вы можете иметь приложение с двумя ролями приложений — Западные продажи и восточные продажи, представляющие территории продаж, и вы хотите убедиться, что пользователь может одновременно иметь только одну территорию продаж. Если у вас есть два пакета доступа, один пакет доступа "Западная территория ", предоставляющий роль "Западные продажи " и другой пакет доступа "Восточная территория", предоставляющий роль "Восточная продажа" , можно настроить следующее:

- Пакет для доступа Западная территория несовместим с пакетом Восточная территория.

- Пакет для доступа Восточная территория несовместим с пакетом Западная территория.

Если вы использовали Microsoft Identity Manager или другие локальные системы управления удостоверениями для автоматизации доступа к локальным приложениям, вы также можете интегрировать эти системы с управлением правами. Если вы управляете доступом к интегрированным приложениям Microsoft Entra с помощью управления правами и хотите запретить пользователям иметь несовместимый доступ, можно настроить, что пакет доступа несовместим с группой. Это может быть группа, которая ваша локальная система управления удостоверениями отправляет в идентификатор Microsoft Entra ID через Microsoft Entra Connect. Эта проверка гарантирует, что пользователь не может запросить пакет доступа, если этот пакет доступа предоставит доступ, несовместимый с доступом к пользователю в локальных приложениях.

Необходимые компоненты

Чтобы использовать управление правами и назначать пользователей для доступа к пакетам, необходимо иметь одну из следующих лицензий:

- Идентификатор Microsoft Entra P2 или Управление идентификацией Microsoft Entra

- лицензия Enterprise Mobility + Security (EMS) E5.

Настройка другого пакета для доступа или членства в группе как несовместимых с запросом доступа к пакету для доступа

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Выполните следующие действия, чтобы изменить список несовместимых групп или других пакетов для доступа для существующего пакета для доступа.

Войдите в Центр администрирования Microsoft Entra как минимум администратор управления удостоверениями.

Совет

Другие роли с минимальными привилегиями, которые могут выполнить эту задачу, включают владельца каталога и диспетчер пакетов Access.

Перейдите к пакету управления правами управления>удостоверениями>.

На странице пакетов Access откройте пакет доступа, который пользователи запрашивают.

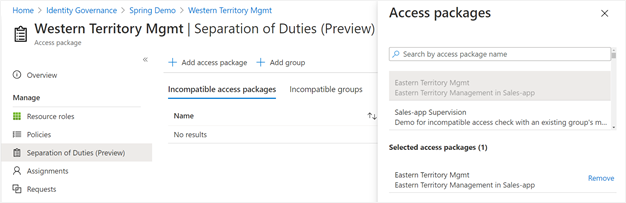

В левом меню выберите пункт Разделение обязанностей.

Список на вкладке "Несовместимые пакеты доступа" содержит другие пакеты доступа. Если у пользователя уже есть назначение пакету доступа в этом списке, он не сможет запросить этот пакет доступа.

Если вы хотите запретить пользователям, которым уже назначен другой пакет для доступа, запрашивать этот пакет для доступа, нажмите Добавить пакет доступа и выберите пакет для доступа, который уже назначен пользователю. Затем этот пакет доступа будет добавлен в список пакетов доступа на вкладке несовместимых пакетов доступа.

Если вы хотите запретить пользователям, которые уже имеют членство в группе, запрашивать этот пакет для доступа, нажмите Добавить группу и выберите группу, в которой уже состоит пользователь. Затем эта группа будет добавлена в список групп на вкладке несовместимых групп .

Если вы хотите, чтобы пользователи, которым назначен этот пакет доступа, не могли запрашивать этот пакет доступа, так как каждая несовместимая связь пакета доступа является однонаправленной, измените этот пакет доступа и добавьте этот пакет доступа как несовместимый. Например, вы хотите, чтобы пользователи с пакетом доступа "Западная территория" не могли запрашивать пакет доступа "Восточная территория", а пользователи с пакетом доступа "Восточная территория" не смогут запрашивать пакет доступа к западной территории. Если сначала в пакете доступа к западной территории вы добавили пакет доступа "Восточная территория" как несовместимый, затем перейдите к пакету доступа "Восточная территория" и добавьте пакет доступа "Западная территория" как несовместимый.

Настройка несовместимых пакетов доступа программным способом с помощью Graph

Группы и другие пакеты доступа, несовместимые с пакетом доступа, можно настроить с помощью Microsoft Graph. Пользователь в соответствующей роли с приложением с делегированным EntitlementManagement.ReadWrite.All разрешением или приложением с EntitlementManagement.ReadWrite.All разрешением приложения может вызвать API для добавления, удаления и перечисления несовместимых групп и пакетов доступа пакета доступа.

Настройка несовместимых пакетов доступа с помощью Microsoft PowerShell

Вы также можете настроить группы и другие пакеты доступа, несовместимые с пакетом доступа в PowerShell, с командлетами из командлетов Microsoft Graph PowerShell для модуля управления удостоверениями версии 1.16.0 или более поздней.

Следующий скрипт иллюстрирует использование v1.0 профиля Graph для создания связи, чтобы указать другой пакет доступа как несовместимый.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$otherapid = "11112222-bbbb-3333-cccc-4444dddd5555"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Просмотр других пакетов для доступа, которые настроены как несовместимые с данным

Чтобы просмотреть список других пакетов для доступа, указанных как несовместимые с существующим пакетом для доступа, выполните указанные ниже действия.

Войдите в Центр администрирования Microsoft Entra как минимум администратор управления удостоверениями.

Совет

Другие роли с минимальными привилегиями, которые могут выполнить эту задачу, включают владельца каталога и диспетчер пакетов Access.

Перейдите к пакету управления правами управления>удостоверениями>.

На странице пакетов Access откройте пакет доступа.

В левом меню выберите пункт Разделение обязанностей.

Выберите Несовместим с.

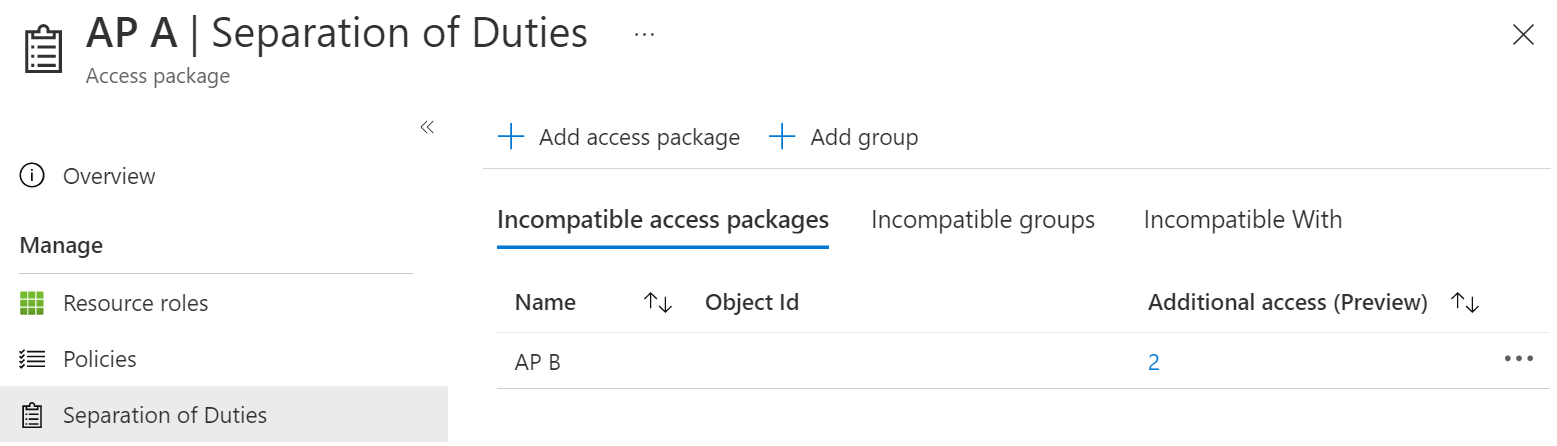

Определение пользователей, у которых уже есть несовместимый доступ к другому пакету доступа (предварительная версия)

Если вы настроили несовместимые параметры доступа в пакете доступа, которому уже назначены пользователи, вы можете скачать список тех пользователей, у которых есть этот дополнительный доступ. Те пользователи, у которых также есть назначение пакету несовместимого доступа, не смогут повторно запрашивать доступ.

Выполните следующие действия, чтобы просмотреть список пользователей, имеющих назначения для двух пакетов для доступа.

Войдите в Центр администрирования Microsoft Entra как минимум администратор управления удостоверениями.

Совет

Другие роли с минимальными привилегиями, которые могут выполнить эту задачу, включают владельца каталога и диспетчер пакетов Access.

Перейдите к пакету управления правами управления>удостоверениями>.

На странице пакетов Access откройте пакет доступа, в котором вы настроили другой пакет доступа как несовместимый.

В левом меню выберите пункт Разделение обязанностей.

В таблице, если в столбце "Дополнительный доступ" для второго пакета доступа имеется значение, отличное от нуля, то указывает, что есть один или несколько пользователей с назначениями.

Выберите это число, чтобы просмотреть список несовместимых назначений.

Если вы хотите, нажмите кнопку "Скачать ", чтобы сохранить этот список назначений в виде CSV-файла.

Определение пользователей, у которых будет несовместимый доступ к другому пакету доступа

Если вы настраиваете несовместимые параметры доступа к пакету для доступа, которому уже назначены пользователи, то любой из этих пользователей, которые также имеют назначения для несовместимого пакета или групп доступа, не смогут повторно запросить доступ.

Выполните следующие действия, чтобы просмотреть список пользователей, имеющих назначения для двух пакетов для доступа.

Войдите в Центр администрирования Microsoft Entra как минимум администратор управления удостоверениями.

Совет

Другие роли с минимальными привилегиями, которые могут выполнить эту задачу, включают владельца каталога и диспетчер пакетов Access.

Перейдите к пакету управления правами управления>удостоверениями>.

Откройте пакет доступа, в котором настраиваются несовместимые назначения.

В меню слева нажмите Назначения.

В поле Состояние должно быть выбрано состояние Доставлено.

Нажмите кнопку Скачать и сохраните полученный CSV-файл в качестве первого файла со списком назначений.

На панели навигации выберите пункт Управление удостоверениями.

В меню слева выберите пункт Пакеты для доступа, а затем откройте тот пакет, который планируете пометить как несовместимый.

В меню слева нажмите Назначения.

В поле Состояние должно быть выбрано состояние Доставлено.

Нажмите кнопку Скачать и сохраните полученный CSV-файл в качестве второго файла со списком назначений.

Чтобы открыть два файла, используйте программу для работы с электронными таблицами, например Excel.

Пользователи, перечисленные в обоих файлах, уже имеют несовместимые назначения.

Определение пользователей, которым уже назначен несовместимый доступ, программным способом

С помощью Microsoft Graph можно получить назначения пакета для доступа только тех пользователей, у которых также есть назначение другому пакету для доступа. Пользователь с ролью администратора в приложении, содержащем делегированное разрешение EntitlementManagement.Read.All или EntitlementManagement.ReadWrite.All, может вызвать API, чтобы вывести список других назначений пакета для доступа.

Определение пользователей, у которых уже есть несовместимый доступ, с помощью PowerShell

Вы также можете запросить пользователей, которым назначен пакет доступа, с Get-MgEntitlementManagementAssignment помощью командлета из командлетов Microsoft Graph PowerShell для модуля управления удостоверениями версии 2.1.0 или более поздней.

Например, если у вас есть два пакета для доступа — один с идентификатором 00aa00aa-bb11-cc22-dd33-44ee44ee44ee, а другой с идентификатором 11bb11bb-cc22-dd33-ee44-55ff55ff55ff, — то вы можете получить пользователей, назначенных первому пакету для доступа, а затем сравнить их с пользователями, назначенными второму пакету для доступа. Вы также можете создать отчет о пользователях с назначениями для обоих пакетов с помощью скрипта PowerShell следующего типа:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

$ap_e_id = "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Настройка нескольких пакетов для доступа для сценариев переопределения

Если в пакете для доступа настроены несовместимые параметры, то пользователь, которому назначен такой несовместимый пакет для доступа, не может запросить пакет для доступа, а администратор не сможет создать новое несовместимое назначение.

Например, если пакет для доступа к рабочей среде пометил пакет для доступа к среде разработки как несовместимый, а пользователю назначен пакет для доступа к среде разработки, то диспетчер пакетов для доступа к рабочей среде не сможет создать назначение для доступа этого пользователя к рабочей среде. Чтобы продолжить работу с этим назначением, необходимо сначала удалить существующее назначение пользователю пакета для доступа к среде разработки.

Если существует исключительная ситуация, когда разделение правил обязанностей может потребоваться переопределить, то при настройке дополнительного пакета доступа для отслеживания пользователей, у которых есть перекрывающиеся права доступа, это ясно для утверждающих, рецензентов и аудиторов исключительной природы этих назначений.

Например, в сценарии, где некоторым пользователям одновременно требуется доступ как к рабочей среде, так и к средам развертывания, можно создать новый пакет для доступа к рабочей среде и среде разработки. Этому пакету для доступа в качестве ролей ресурсов могут быть назначены некоторые из ролей ресурсов пакета для доступа к рабочей среде, а также некоторые из ролей ресурсов пакета для доступа к среде разработки.

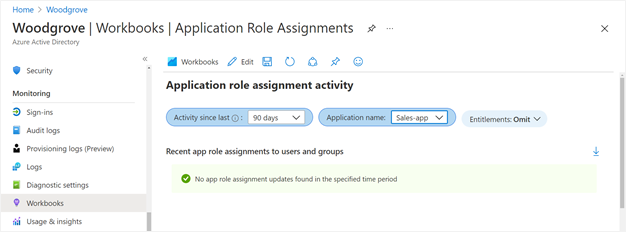

Если мотивация несовместимого доступа является ролью одного ресурса проблематично, то этот ресурс может быть опущен из объединенного пакета доступа и требовать явного назначения администратора роли ресурса. Если это приложение стороннего производителя или ваше собственное приложение, вы можете обеспечить надзор, контролируя назначение этих ролей с помощью книги Действия по назначению роли приложения, описанной в следующем разделе.

В зависимости от процессов управления этот объединенный пакет для доступа может иметь один из следующих вариантов политики:

- политика прямых назначений, согласно которой с пакетом для доступа может взаимодействовать только диспетчер пакетов для доступа;

- политика доступа с возможностью запросов от пользователей, согласно которой пользователи могут запрашивать доступ (может включать дополнительный этап утверждения).

Эта политика может иметь в качестве параметров жизненного цикла более короткое время окончания срока действия, чем политика в других пакетах доступа, или требовать более частых проверок доступа, с регулярным надзором, чтобы пользователи не сохраняли доступ дольше, чем необходимо.

Мониторинг и отчеты о назначениях доступа

Для получения сведений о том, как пользователи получают доступ, можно использовать книги Azure Monitor.

Настройте идентификатор Microsoft Entra для отправки событий аудита в Azure Monitor.

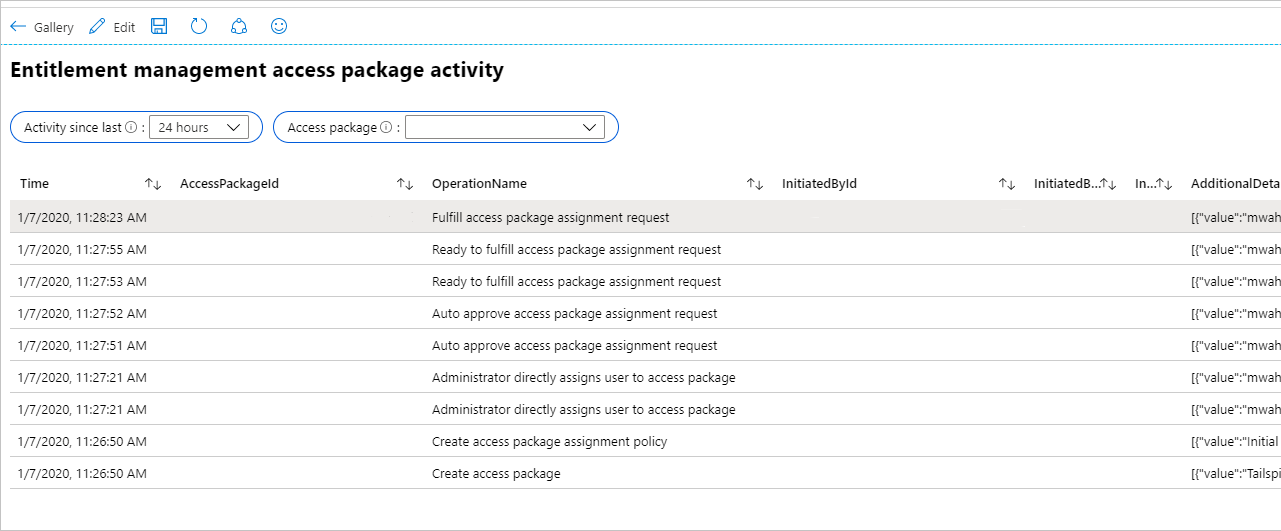

В книге с именем Действия пакета для доступа отображаются все события, связанные с конкретным пакетом для доступа.

Чтобы узнать, внесены ли изменения в назначения ролей приложений для приложения, которое не должно получать доступ к назначениям пакета, можно выбрать книгу Действия назначения роли приложения. Если вы примете решение опускать действия по назначению прав, то будут отображаться только изменения в ролях приложений, которые были сделаны не с помощью управления правами. Например, вы увидите строку, если глобальный администратор напрямую назначил пользователю роль приложения.