Настройка приложения SAML для получения маркеров с утверждениями из внешнего хранилища (предварительная версия)

В этой статье описывается, как настроить приложение SAML для получения маркеров с внешними утверждениями от пользовательского поставщика утверждений.

Необходимые компоненты

Прежде чем настроить приложение SAML для получения маркеров с внешними утверждениями, сначала выполните следующие разделы:

- Настройка события запуска выдачи маркера маркера пользовательского поставщика утверждений

- Регистрация расширения пользовательских утверждений

Настройка приложения SAML, получающего обогащенные маркеры

Отдельные администраторы приложений или владельцы могут использовать настраиваемый поставщик утверждений для обогащения маркеров для существующих приложений или новых приложений. Эти приложения могут использовать маркеры в форматах JWT (для подключения OpenID) или SAML.

Ниже описано, как зарегистрировать демонстрационное приложение XRayClaims , чтобы проверить, может ли он получить маркер с обогащенными утверждениями.

Добавление нового приложения SAML

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Добавьте новое приложение SAML, отличное от коллекции, в клиенте:

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям Identity>Applications>Enterprise.

Выберите новое приложение и создайте собственное приложение.

Добавьте имя приложения. Например, AzureADClaimsXRay. Выберите любое другое приложение, которое вы не найдете в коллекции (не коллекции) и нажмите кнопку "Создать".

Настройка единого входа в SAML

Настройте единый вход для приложения:

На странице "Обзор" выберите "Настройка единого входа", а затем SAML. Выберите "Изменить " в базовой конфигурации SAML.

Выберите " Добавить идентификатор " и добавьте "urn:microsoft:adfs:claimsxray" в качестве идентификатора. Если этот идентификатор уже используется другим приложением в вашей организации, можно использовать альтернативу, например urn:microsoft:adfs:claimsxray12

Выберите URL-адрес ответа и добавьте

https://adfshelp.microsoft.com/ClaimsXray/TokenResponseв качестве URL-адреса ответа.Выберите Сохранить.

Настройка утверждений

Атрибуты, возвращаемые API пользовательского поставщика утверждений, не включаются в маркеры, возвращаемые идентификатором Microsoft Entra. Необходимо настроить приложение для ссылки на атрибуты, возвращаемые настраиваемым поставщиком утверждений, и возвращать их в качестве утверждений в токенах.

На странице конфигурации корпоративных приложений для этого нового приложения перейдите на панель единого входа.

Выберите " Изменить " для раздела "Атрибуты и утверждения "

Разверните раздел "Дополнительные параметры".

Выберите параметр "Настройка для пользовательского поставщика утверждений".

Выберите расширение пользовательской проверки подлинности, зарегистрированное ранее в раскрывающемся списке поставщика настраиваемых утверждений. Выберите Сохранить.

Нажмите кнопку "Добавить новое утверждение", чтобы добавить новое утверждение.

Укажите имя утверждения, которое вы хотите вывести, например DoB. При необходимости задайте универсальный код ресурса (URI) пространства имен.

Для источника выберите атрибут и выберите атрибут, предоставленный настраиваемым поставщиком утверждений в раскрывающемся списке "Исходный атрибут ". Отображаемые атрибуты — это атрибуты, определенные как "доступные" настраиваемым поставщиком утверждений в конфигурации настраиваемого поставщика утверждений. Атрибуты, предоставляемые настраиваемым поставщиком утверждений, префиксируются с помощью customclaimsprovider. Например, customclaimsprovider. DateOfBirth и customclaimsprovider. CustomRoles. Эти утверждения могут быть одним или несколькими значениями, зависят от ответа API.

Нажмите кнопку "Сохранить", чтобы добавить утверждение в конфигурацию токена SAML.

Закройте окна "Управление утверждениями и атрибутами и утверждениями".

Назначение приложению пользователя или группы

Перед тестированием входа пользователя необходимо назначить пользователю или группе пользователей приложению. Если вы этого не сделали, AADSTS50105 - The signed in user is not assigned to a role for the application ошибка возвращается при входе.

На странице обзора приложения выберите "Назначить пользователей и группы" в разделе "Начало работы".

На странице "Пользователи и группы" выберите "Добавить пользователя или группу".

Найдите и выберите пользователя для входа в приложение. Нажмите кнопку Назначить.

Тестирование приложения

Убедитесь, что маркер обогащен для пользователей, войдите в приложение:

На странице обзора приложения выберите единый вход в левой панели навигации.

Прокрутите вниз и выберите "Тестировать" в разделе "Тестовый единый вход" с помощью {имя приложения}.

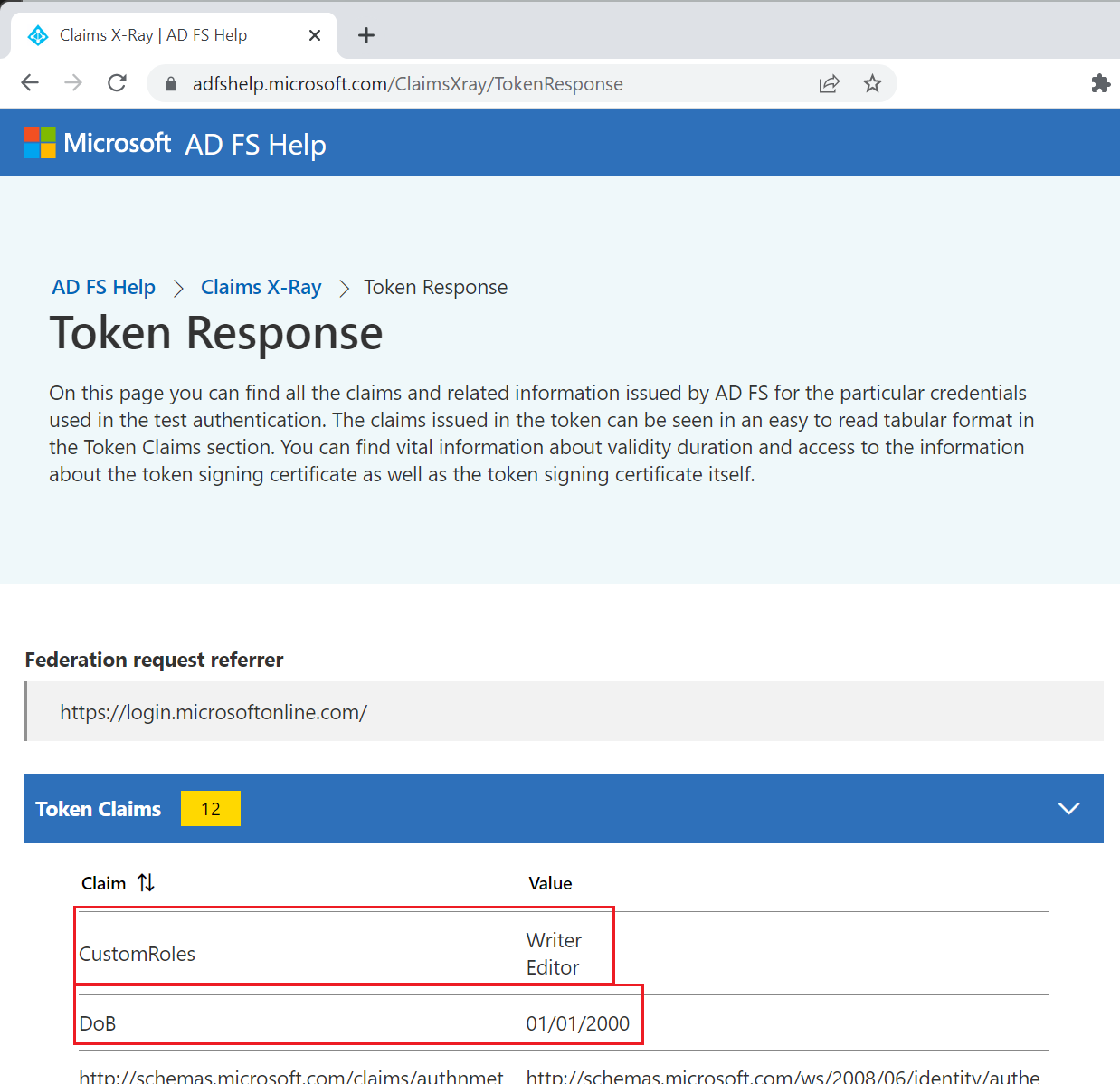

Выберите "Проверить вход " и войдите. В конце входа вы увидите средство x-ray ответа токена. Утверждения, настроенные для отображения в маркере, должны быть перечислены, если они имеют ненулевое значение, включая все, которые используют настраиваемый поставщик утверждений в качестве источника.

Следующие шаги

Устранение неполадок с API пользовательского поставщика утверждений.

Просмотрите триггер событий проверки подлинности для Функции Azure примера приложения.