Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Существует два представления приложений в идентификаторе Microsoft Entra:

- Объекты приложений . Хотя существуют исключения, объекты приложений можно рассматривать как определение приложения.

- Служебные принципы можно рассматривать как экземпляр приложения. Субъекты-службы обычно ссылаются на объект приложения, а на один объект приложения могут ссылаться несколько субъектов-служб в каталогах.

Что такое объекты приложений и откуда они берутся?

Объекты приложений можно управлять в Центре администрирования Microsoft Entra с помощью интерфейса регистрации приложений . Объекты приложений описывают приложение с идентификатором Microsoft Entra и могут считаться определением приложения, позволяя службе знать, как выдавать маркеры приложению на основе его параметров. Объект приложения будет существовать только в своем домашнем каталоге, даже если приложение является многопользовательским и поддерживает учетные данные службы в других каталогах. Объект приложения может включать (но не ограничивается) одним из следующих элементов:

- имя, логотип и издатель;

- URI перенаправления

- секретные ключи (симметричные и/или асимметричные ключи, применяемые для проверки подлинности приложения);

- зависимости API (OAuth);

- опубликованные API-интерфейсы, ресурсы, области (OAuth);

- Роли приложения

- Метаданные и конфигурация единого входа

- Конфигурация и метаданные для предоставления доступа пользователю

- Метаданные и конфигурация прокси-сервера

Объекты приложений можно создать несколькими способами, включая следующие:

- Регистрация приложений в Центре администрирования Microsoft Entra

- Создание приложения с помощью Visual Studio и его настройка для использования проверки подлинности Microsoft Entra

- Когда администратор добавляет приложение из коллекции приложений (при этом также создается основной компонент службы).

- Использование API Microsoft Graph или PowerShell для создания нового приложения

- множество остальных методов, включая различные возможности разработки в Azure и обозревателе API-интерфейсов в центрах разработчиков.

Что такое субъекты-службы и откуда они берутся?

Вы можете управлять служебными учетными записями в Центре администрирования Microsoft Entra через возможности корпоративных приложений. Служебные принципы определяют правила работы приложения при подключении к Microsoft Entra ID и можно рассматривать их как экземпляр приложения в вашем каталоге. Для любого конкретного приложения он может иметь не более одного объекта приложения (который зарегистрирован в каталоге home) и один или несколько объектов субъекта-службы, представляющих экземпляры приложения в каждом каталоге, в котором он действует.

Субъект-служба может содержать:

- обратную ссылку на объект приложения через свойство идентификатора приложения;

- записи назначений ролей приложений для локальных пользователей и групп

- Записи разрешений локального пользователя и администратора, предоставленных приложению

- (например, разрешение для приложения на доступ к электронной почте конкретного пользователя);

- записи локальных политик, включая политику условного доступа;

- Записи альтернативных локальных параметров для приложения

- Правила преобразования утверждений

- Сопоставление атрибутов (подготовка пользователей)

- специфические для каталога роли приложения (если приложение поддерживает настраиваемые роли);

- специфическое для каталога имя или логотип.

Как и объекты приложений, субъекты-службы тоже можно создать несколькими способами, включая следующие:

- При входе пользователей в стороннее приложение, интегрированное с идентификатором Microsoft Entra

- Во время входа пользователям предлагается предоставлять приложению разрешение на право доступа к своему профилю и прочие разрешения. Когда первый пользователь дает свое согласие, субъект-служба, которая представляет приложение, добавляется в каталог.

- Когда пользователи используют или входят в онлайн-сервисы Microsoft, такие как Microsoft 365, Microsoft Entra ID или Microsoft Azure.

- При первом использовании службы Майкрософт в каталоге может быть создан один или несколько принципалов службы, представляющих различные удостоверения службы Майкрософт, необходимые для предоставления услуги. Эта "JIT-подготовка" может происходить в любое время, часто как часть фонового процесса. В редких случаях учетная запись службы Microsoft, которая создается, также может быть назначена в роль в каталоге, например "Читатели каталога".

- Некоторые службы Майкрософт, например SharePoint Online, создают субъекты-службы на постоянной основе, чтобы обеспечить безопасное взаимодействие между компонентами, включая рабочие процессы.

- Когда администратор добавляет приложение из коллекции приложений (при этом также создается объект базового приложения).

- Добавление приложения для использования прокси приложения Microsoft Entra

- Подключение приложения для единого входа с помощью SAML или единого входа с паролем

- Программным путем через API Microsoft Graph или PowerShell

Каким образом объекты приложений и субъекты-службы связаны друг с другом?

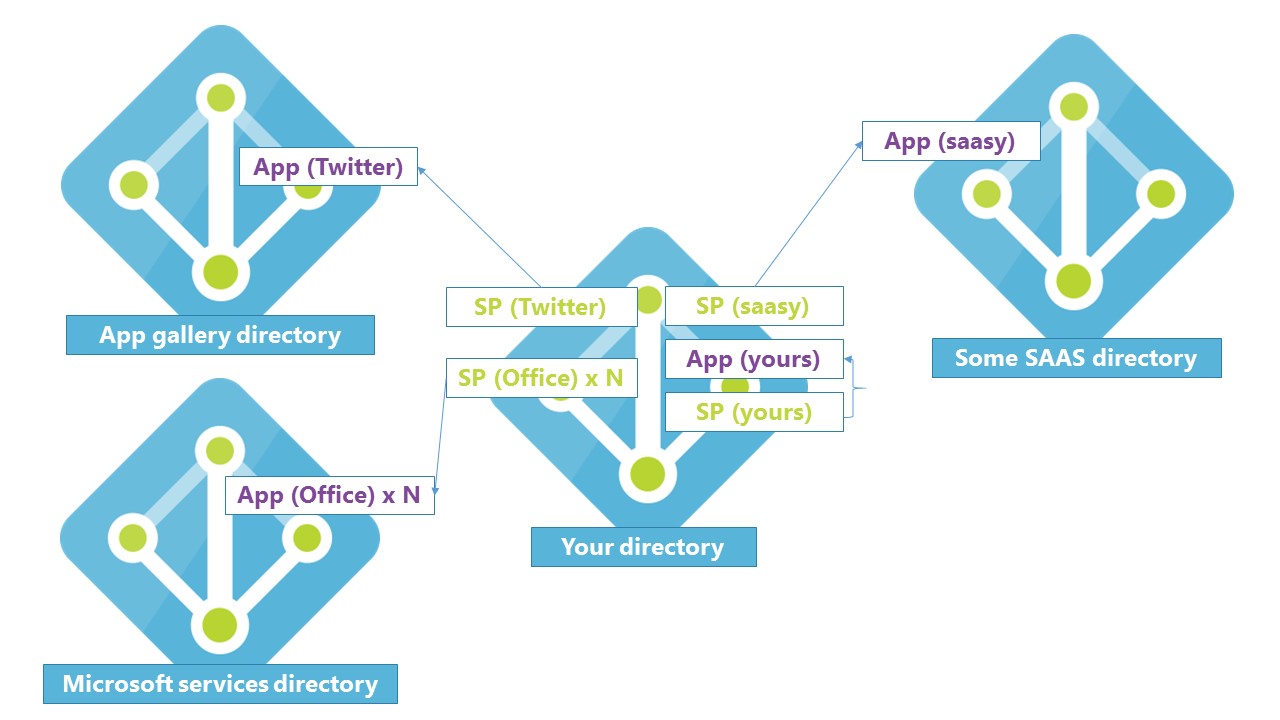

В приложении один объект приложения находится в домашнем каталоге, на который ссылается один или несколько субъектов-служб в каждом из каталогов, в которых оно работает (включая домашний каталог приложения).

На предыдущей схеме показано, что корпорация Майкрософт поддерживает два внутренних каталога (слева), которые она использует для публикации приложений:

- Один служит для приложений Microsoft (каталог служб Microsoft)

- другой — для предварительно интегрированных сторонних приложений (каталог коллекции приложений).

Издатели и поставщики приложений, которые интегрируются с идентификатором Microsoft Entra, должны иметь каталог публикации (показан справа как каталог "Некоторые программное обеспечение как услуга").

Приложения, которые вы добавляете сами (представленные как приложение (ваше) на схеме), входят:

- Разработанные приложения (интегрированы с идентификатором Microsoft Entra)

- Приложения, подключенные для единого входа

- Приложения, опубликованные с помощью прокси приложения Microsoft Entra

Примечания и исключения

- Не все субъекты-службы указывают на объект приложения. Когда идентификатор Microsoft Entra изначально был создан, службы, предоставляемые приложениям, были более ограниченными, и субъект-служба был достаточно для установления удостоверения приложения. По своей форме первоначальный субъект-служба был похож на учетную запись службы Windows Server Active Directory. По этой причине можно по-прежнему создавать субъекты-службы с помощью различных путей, таких как использование Microsoft Graph PowerShell, без первого создания объекта приложения. Перед созданием субъекта-службы интерфейсу API Microsoft Graph требуется объект приложения.

- В настоящее время не все приведенные выше сведения предоставляются программно. Следующие возможности доступны только в пользовательском интерфейсе.

- Правила преобразования утверждений

- Сопоставление атрибутов (подготовка пользователей)

- Дополнительные сведения о объектах субъекта-службы и приложения см. в справочной документации по API Microsoft Graph:

Почему приложения интегрируются с идентификатором Microsoft Entra?

Приложения добавляются в идентификатор Microsoft Entra для использования одной или нескольких служб, предоставляемых в том числе:

- проверка подлинности и авторизация приложения;

- проверка подлинности и авторизация пользователей;

- SSO с помощью федерации или пароля;

- подготовка пользователей и синхронизация;

- Управление доступом на основе ролей (RBAC) — используйте каталог для определения ролей приложения для выполнения проверок авторизации на основе ролей в приложении.

- службы авторизации OAuth: используются Microsoft 365 и другими приложениями Майкрософт для авторизации доступа к API-интерфейсам и ресурсам;

- публикация приложений и прокси-сервер (публикация приложения из частной сети в Интернете).

- Атрибуты расширения схемы каталогов — расширить схему объектов субъектов-служб и пользователей для хранения дополнительных данных в Microsoft Entra ID

У кого есть разрешение на добавление приложений в экземпляр Microsoft Entra?

По умолчанию у всех пользователей в вашем каталоге есть права на регистрацию объектов приложений, которые они разрабатывают, и решают, каким приложениям предоставлять доступ к данным своей организации путем получения согласия. Если пользователь является первым пользователем в каталоге, который входит в приложение и предоставляет согласие, это создаст основной объект службы в вашем клиенте. В противном случае сведения о предоставлении согласия будут храниться в существующем субъекте-службе.

Разрешение пользователям регистрироваться и давать согласие на приложения может показаться тревожным на первый взгляд, но важно помнить следующие причины:

- Приложения смогли использовать Windows Server Active Directory для проверки подлинности пользователей в течение многих лет, не требуя регистрации или записи приложения в каталоге. Теперь организациям будет четко видно, сколько приложений используют каталог и в каких целях.

- Делегировав эти обязанности пользователям, администраторам больше не нужно будет выполнять процесс регистрации и публикации приложения самостоятельно. При использовании служб федерации Active Directory (ADFS) администратору обычно приходилось добавлять приложение в качестве доверяющей стороны для разработчиков. Теперь разработчики могут заниматься самообслуживанием.

- Очень удобно, когда пользователи могут входить в приложения с помощью своих учетных записей организации для выполнения бизнес-задач. Если впоследствии они покидают организацию, они автоматически теряют доступ к своей учетной записи в приложении, которое они использовали.

- Очень удобно записывать (фиксировать) данные, к которым был организован общий доступ, а также приложение, которое применялось для этого. Данные сегодня переносить значительно легче, и очень удобно записывать (фиксировать) данные, к которым был предоставлен общий доступ, а также приложение, которое применялось для этого.

- Владельцы API, использующие идентификатор Microsoft Entra для OAuth, определяют, какие разрешения пользователи могут предоставлять приложениям, и какие разрешения требуют, чтобы администратор согласился. Только администраторы могут давать согласие на более широкие масштабы и более значительные разрешения, в то время как пользователи могут предоставлять согласие только в пределах своих данных и возможностей.

- Когда пользователь добавляет или разрешает приложению доступ к своим данным, событие можно подвергнуть аудиту. Вы можете просмотреть отчеты аудита в Центре администрирования Microsoft Entra, чтобы определить, как приложение было добавлено в каталог.

Если вы все равно хотите запретить пользователям в вашем каталоге регистрировать приложения и входить в приложения без утверждения администратора, можно изменить два параметра, чтобы отключить эти возможности.

Сведения об изменении параметров согласия пользователей в организации см. в статье "Настройка согласия пользователей на приложения".

Чтобы запретить пользователям регистрировать свои приложения:

- В Центре администрирования Microsoft Entra откройте Entra ID>Пользователи>Настройки пользователя.

- Измените пользователи могут регистрировать приложения на Нет.