Поддержка проверки подлинности без пароля с помощью ключей FIDO2 в разрабатываемых приложениях

Эти конфигурации и рекомендации помогут избежать распространенных ситуаций, которые блокируют проверку подлинности FIDO2 без пароля для пользователей ваших приложений.

Общие рекомендации

Указания домена

Не используйте подсказку домена для обхода обнаружения домашних областей. Эта функция упрощает вход, но федеративный поставщик удостоверений может не поддерживать проверку подлинности без пароля.

Требование определенных учетных данных

Если вы используете SAML, не указывайте, что пароль необходим, с помощью элемента RequestedAuthnContext.

Элемент RequestsAuthnContext необязателен, поэтому для устранения этой проблемы его можно удалить из запросов проверки подлинности SAML. Это общая рекомендация, так как использование этого элемента также может предотвратить работу других параметров проверки подлинности, таких как многофакторная проверка подлинности.

Использование последнего использованного способа проверки подлинности

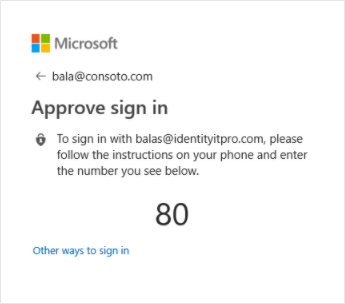

Первым предлагается метод входа, который использовался в прошлый раз. Это может вызвать путаницу, так как пользователь может решить, что он обязан использовать первый из доступных вариантов. Однако на самом деле он может выбрать другой вариант с помощью элемента "Другие способы входа", как показано ниже.

Рекомендации для конкретных платформ

Настольный компьютер

Ниже приведены варианты реализации проверки подлинности в рекомендуемом порядке.

- Для классических приложений .NET, использующих библиотеку проверки подлинности Майкрософт (MSAL), следует использовать диспетчер проверки подлинности Windows (WAM). Эта интеграция и ее преимущества описаны на сайте GitHub.

- Для реализации FIDO2 во встроенном браузере используйте WebView2.

- Используйте системный браузер. Библиотеки MSAL для классических платформ используют этот метод по умолчанию. Чтобы убедиться, что ваш браузер поддерживает проверку подлинности FIDO2, загляните на страницу о совместимости браузеров с FIDO2.

Мобильные службы

FIDO2 поддерживается для собственных приложений iOS, использующих MSAL с интеграцией ASWebAuthenticationSession или брокером. Брокер поставляется в Microsoft Authenticator в iOS и Microsoft Корпоративный портал Intune в macOS.

Убедитесь, что сетевой прокси-сервер не блокирует проверку связанного домена Apple. Проверка подлинности FIDO2 требует успешной проверки связанного домена Apple, что требует исключения определенных доменов Apple из сетевых прокси-серверов. Дополнительные сведения см. в разделе "Использование продуктов Apple в корпоративных сетях".

Поддержка FIDO2 для собственных приложений Android в настоящее время находится в разработке.

Если вы не используете MSAL, вы по-прежнему должны использовать системный веб-браузер для проверки подлинности. Такие функции, как единый вход и условный доступ, используют общую веб-область, предоставляемую системным веб-браузером. Это означает использование настраиваемых вкладок Chrome в Android или проверку подлинности пользователей с помощью веб-службы (документация для разработчиков Apple) в IOS.

Веб-приложения и одностраничные приложения

Доступность проверки подлинности FIDO2 без пароля для приложений, выполняемых в веб-браузере, зависит от сочетания браузера и платформы. Чтобы уточнить, поддерживается ли комбинация, с которой работают ваши пользователи, загляните в таблицу совместимости FIDO2.

Следующие шаги

Варианты проверки подлинности без пароля для Microsoft Entra ID

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по