Предоставление доступа к API подготовки для входящего трафика

Введение

После настройки приложения подготовки на основе API, управляемого API, необходимо предоставить разрешения на доступ, чтобы клиенты API могли отправлять запросы в API подготовки /bulkUpload и запрашивать API журналов подготовки. В этом руководстве описаны действия по настройке этих разрешений.

В зависимости от того, как клиент API проходит проверку подлинности с помощью идентификатора Microsoft Entra, можно выбрать один из двух вариантов конфигурации:

- Настройка субъекта-службы. Выполните следующие инструкции, если клиент API планирует использовать субъект-службу зарегистрированного приложения Microsoft Entra и пройти проверку подлинности с помощью потока предоставления учетных данных клиента OAuth.

- Настройте управляемое удостоверение: выполните следующие инструкции, если клиент API планирует использовать управляемое удостоверение Microsoft Entra.

Настройка субъекта-службы

Эта конфигурация регистрирует приложение в идентификаторе Microsoft Entra, представляющем внешний клиент API, и предоставляет ему разрешение на вызов API входящего трафика. Идентификатор клиента субъекта-службы и секрет клиента можно использовать в потоке предоставления учетных данных клиента OAuth.

- Войдите в Центр администрирования Microsoft Entra (https://entra.microsoft.com) по крайней мере учетными данными для входа администратора приложений.

- Перейдите к идентификатору Microsoft Entra ->Applications ->Регистрация приложений.

- Щелкните параметр "Создать регистрацию".

- Укажите имя приложения, выберите параметры по умолчанию и нажмите кнопку "Зарегистрировать".

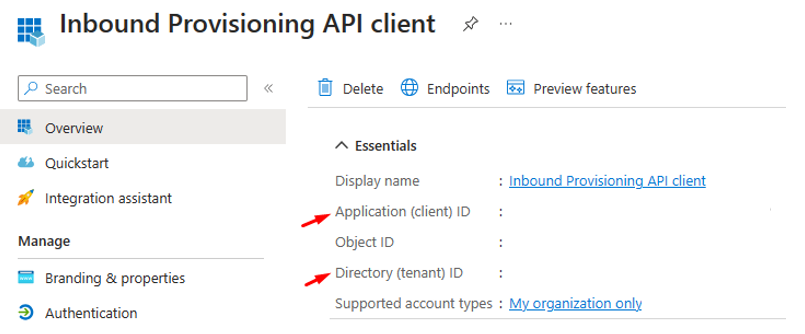

- Скопируйте значения идентификатора приложения (клиента) и идентификатора каталога (клиента) из колонки "Обзор" и сохраните его для последующего использования в клиенте API.

- В контекстном меню приложения выберите параметр "Сертификаты и секреты ".

- Создайте секрет клиента. Укажите описание секрета и даты окончания срока действия.

- Скопируйте созданное значение секрета клиента и сохраните его для последующего использования в клиенте API.

- В разрешениях API контекстного меню выберите параметр "Добавить разрешение".

- В разделе "Разрешения API запроса" выберите Microsoft Graph.

- Выберите Разрешения приложения.

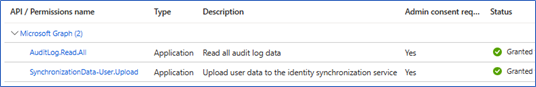

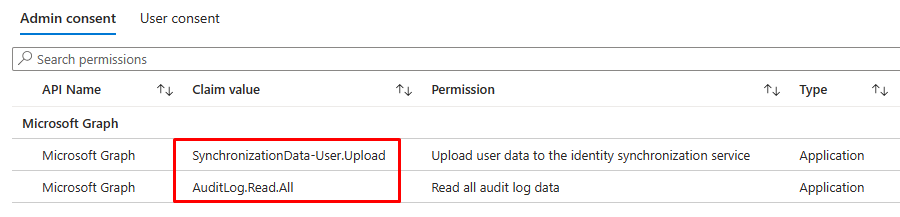

- Поиск и выбор разрешения AuditLog.Read.All и SynchronizationData-User.Upload.

- Щелкните "Предоставить согласие администратора" на следующем экране, чтобы завершить назначение разрешений. Нажмите кнопку "Да" в диалоговом окне подтверждения. Приложение должно иметь следующие наборы разрешений.

- Теперь вы готовы использовать субъект-службу с клиентом API.

- Для рабочих нагрузок рекомендуется использовать проверку подлинности на основе сертификатов клиента с субъектом-службой или управляемыми удостоверениями.

Настройка управляемого удостоверения

В этом разделе описывается, как назначить необходимые разрешения управляемому удостоверению.

Настройте управляемое удостоверение для использования с ресурсом Azure.

Скопируйте имя управляемого удостоверения из Центра администрирования Microsoft Entra. Например, на снимке экрана ниже показано имя назначаемого системой управляемого удостоверения, связанного с рабочим процессом Azure Logic Apps с именем CSV2SCIMBulkUpload.

Выполните следующий скрипт PowerShell, чтобы назначить разрешения управляемому удостоверению.

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.IdЧтобы убедиться, что разрешение было применено, найдите субъект-службу управляемого удостоверения в разделе "Корпоративные приложения " в идентификаторе Microsoft Entra ID. Удалите фильтр типа приложения, чтобы просмотреть все субъекты-службы.

Щелкните колонку "Разрешения" в разделе "Безопасность". Убедитесь, что задано разрешение.

Теперь вы готовы использовать управляемое удостоверение с клиентом API.