Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

По умолчанию модуль подготовки Microsoft Entra обратимо удаляет или отключает пользователей, которые выходят из области. Однако для определенных сценариев, например в приложении Workday для подготовки к работе входящих в область пользователей AD, такое поведение может быть неожидаемым, и может потребоваться переопределить его по умолчанию.

В этой статье показано, как использовать API Microsoft Graph и песочницу API Microsoft Graph для установки флага SkipOutOfScopeDeletions, который управляет обработкой учетных записей, выходящих за пределы области.

- Если значение SkipOutOfScopeDeletions равно 0 (false), учетные записи, которые выходят из области, отключены в целевом объекте.

- Если значение SkipOutOfScopeDeletions равно 1 (true), учетные записи, которые выходят из области, не отключены в целевом объекте. Этот флаг устанавливается на уровне приложения подготовки, его можно настроить с помощью API Graph.

Поскольку эта конфигурация широко используется с приложением Workday для подготовки пользователей к работе в Active Directory, следующие шаги включают снимки экрана приложения Workday. Однако эту конфигурацию также можно использовать со всеми остальными приложениями, такими как ServiceNow, Salesforce и Dropbox. Чтобы успешно выполнить эту процедуру, необходимо сначала настроить подготовку приложений для приложения. У каждого приложения есть собственная статья для настройки. Например, чтобы настроить приложение Workday, см . руководство по настройке Workday для подготовки пользователей Microsoft Entra. SkipOutOfScopeDeletions не работает для синхронизации между клиентами.

Шаг 1. Получение идентификатора участника службы приложений подготовки к работе (идентификатор объекта)

- Войдите в Центр администрирования Microsoft Entra как минимум администратор приложений.

- Перейдите к Entra ID>приложениям для предприятий.

- Выберите приложение и перейдите в раздел "Свойства" приложения подготовки. В этом примере мы используем Workday.

- Скопируйте значение GUID в поле идентификатора объекта. Это значение также называется ServicePrincipalId приложения и используется в операциях Graph Explorer.

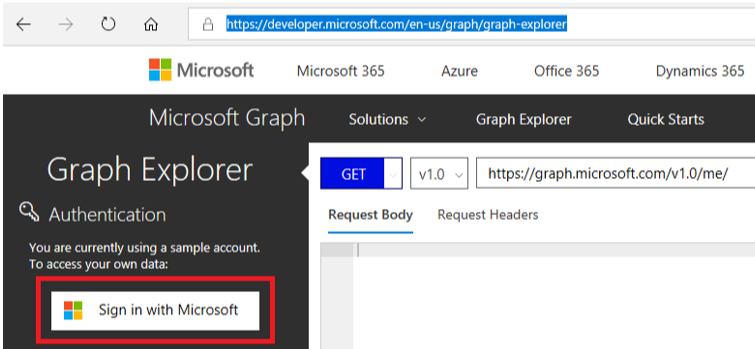

Шаг 2. Выполнение входа в Microsoft Graph Explorer

Запустите обозреватель Microsoft Graph

Нажмите кнопку "Sign-In с Microsoft" и войдите в систему как пользователь с ролью как минимум администратора приложений.

После успешного входа в систему в области слева отображаются сведения о учетной записи пользователя.

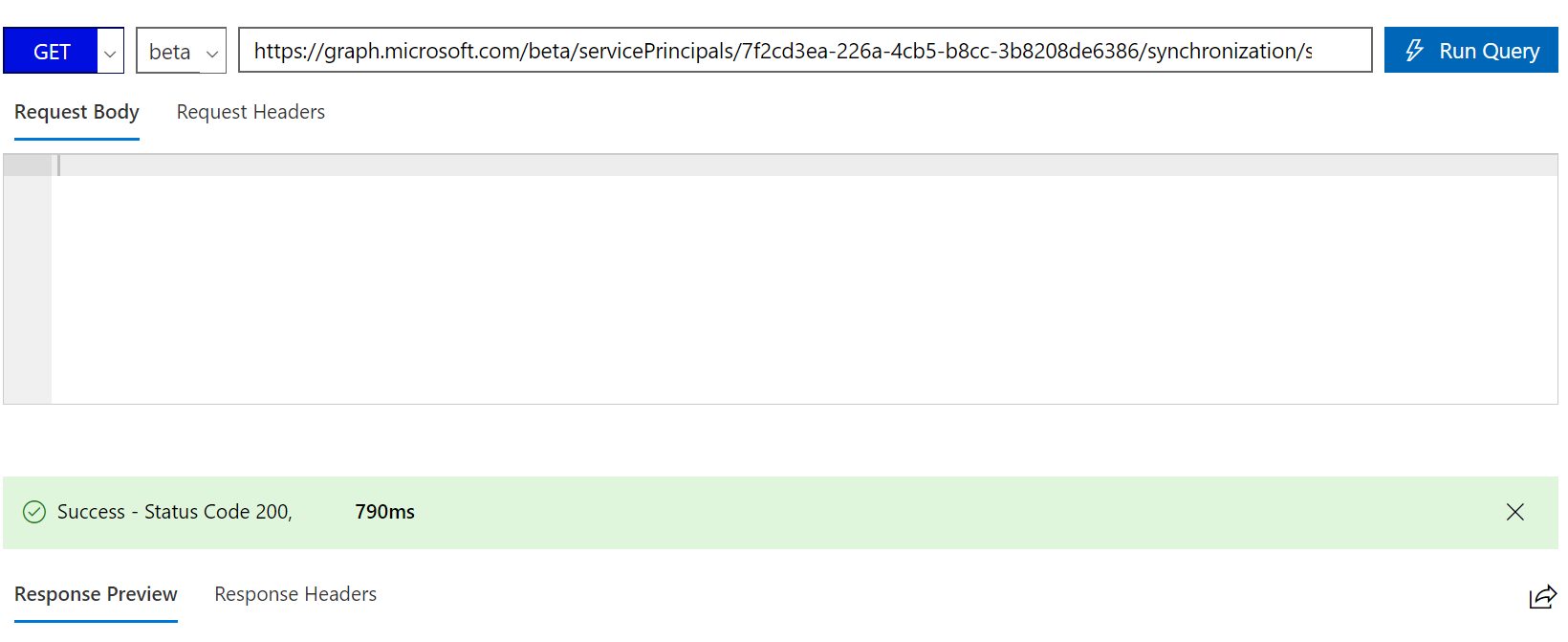

Шаг 3. Получение учетных данных и сведений о подключении для существующих приложений

В песочнице Microsoft Graph выполните следующий запрос GET, заменив [servicePrincipalId] на атрибут ServicePrincipalId, полученный на шаге 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

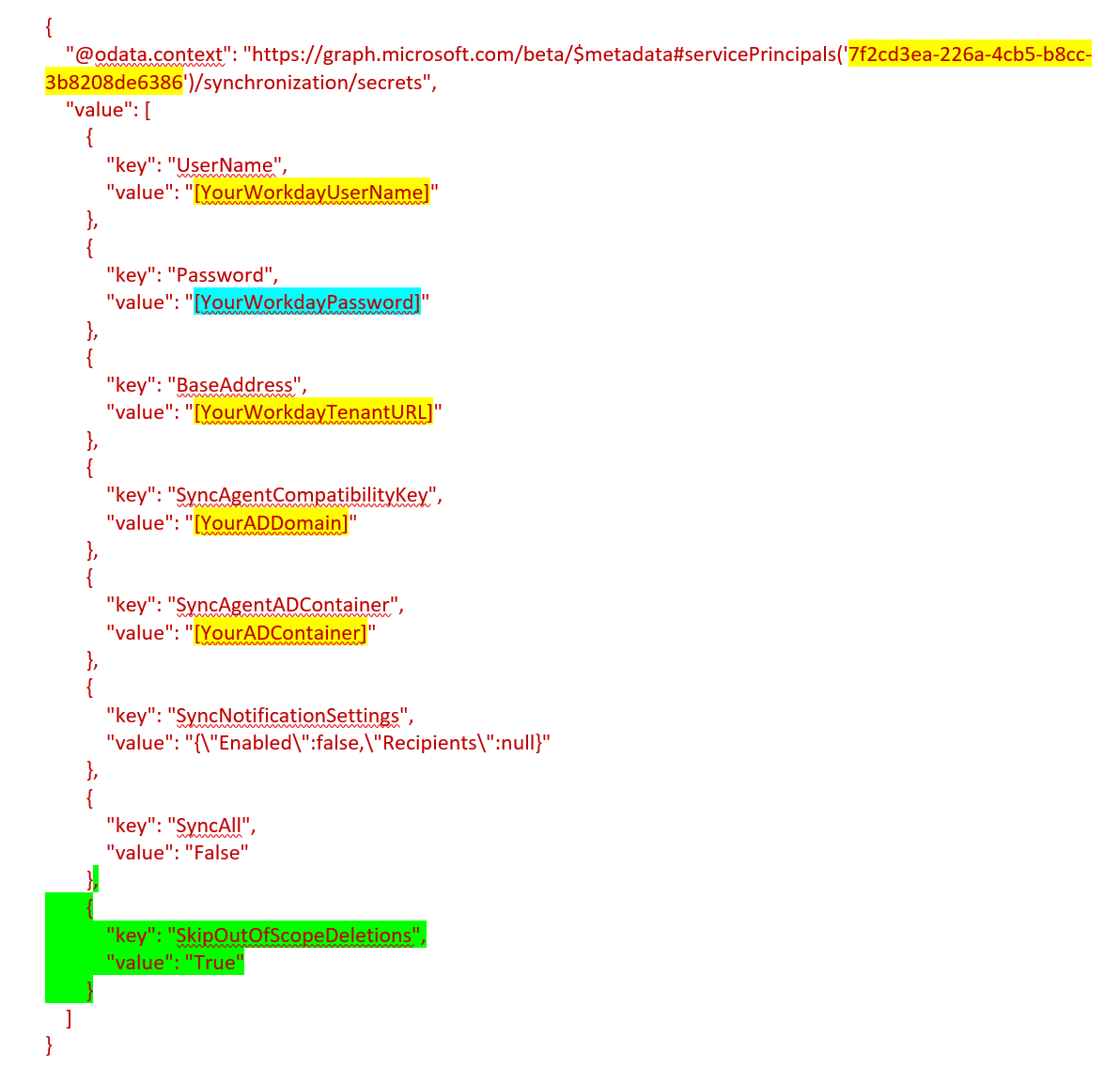

Скопируйте ответ в текстовый файл. Он выглядит как текст JSON, с значениями, выделенными желтым цветом для развертывания. Добавьте в конец строки, выделенные зеленым, и обновите пароль подключения Workday, выделенный синим.

Ниже приведен блок JSON для добавления в сопоставление.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

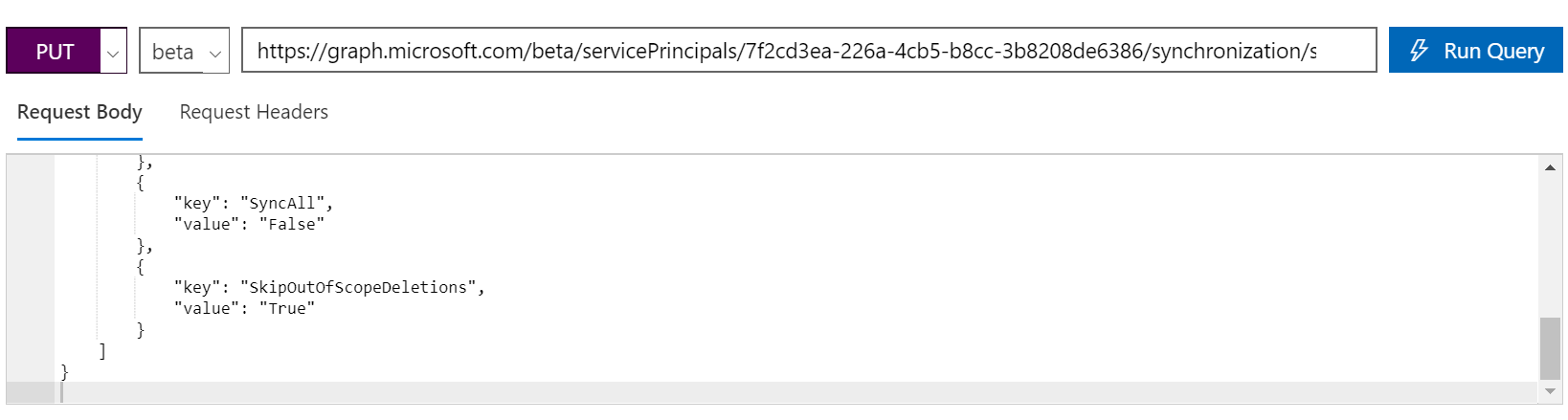

Шаг 4. Обновление конечной точки секрета с использованием флага SkipOutOfScopeDeletions

В обозревателе Graph выполните команду, чтобы обновить конечную точку секретов с флагом SkipOutOfScopeDeletions .

В URL-адресе замените [servicePrincipalId] на ServicePrincipalId , извлеченный из шага 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

В текст запроса добавьте ответ, полученный на шаге 3.

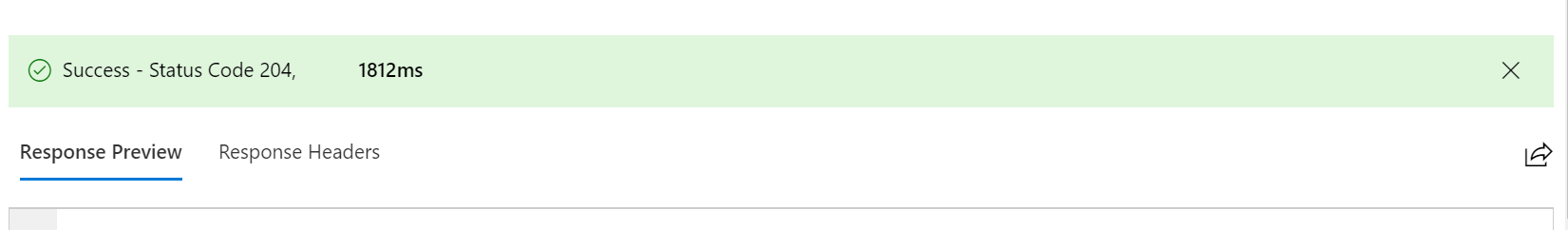

Выберите "Выполнить запрос".

Должен отобразиться результат "Успешно. Код состояния 204". Если появится сообщение об ошибке, может потребоваться проверить, есть ли у вашей учетной записи разрешения на чтение и запись для ServicePrincipalEndpoint. Это разрешение можно найти, щелкнув вкладку Изменить разрешения в Песочнице Graph.

Шаг 5. Проверка того, что пользователи за пределами области не отключены

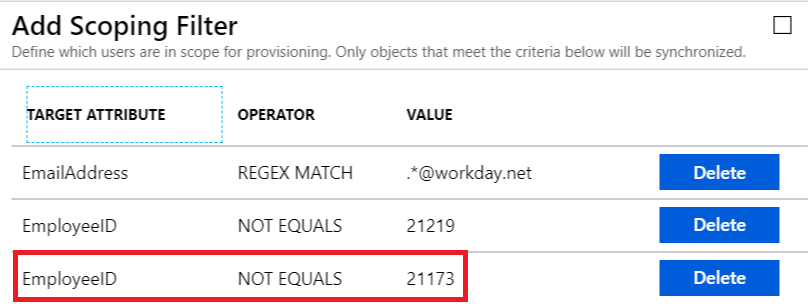

Можно проверить, приводит ли использование этого флага к ожидаемому поведению, обновив правила области таким образом, чтобы выполнялся пропуск определенного пользователя. В этом примере мы исключим сотрудника с идентификатором 21173 (который был ранее в области), добавив новое правило области:

В следующем цикле предоставления служба предоставления Microsoft Entra определяет, что пользователь 21173 не входит в область.

SkipOutOfScopeDeletions Если свойство включено, то правило синхронизации для этого пользователя отображает сообщение.