Принудительное применение локальной защиты паролей Microsoft Entra для служб домен Active Directory

Microsoft Entra Password Protection обнаруживает и блокирует известные слабые пароли и их варианты, а также может блокировать дополнительные слабые термины, относящиеся к вашей организации. Локальное развертывание Microsoft Entra Password Protection использует те же глобальные и настраиваемые списки запрещенных паролей, которые хранятся в идентификаторе Microsoft Entra ID, и выполняет те же проверка для локальных изменений паролей, что и идентификатор Microsoft Entra id для облачных изменений. Эти проверки выполняются во время изменений паролей и событий сброса пароля для локальных контроллеров домена доменных служб Active Directory (AD DS).

Принципы дизайна

Защита паролей Microsoft Entra разработана с учетом следующих принципов:

- Контроллеры домена не должны взаимодействовать напрямую с Интернетом ни при каких обстоятельствах.

- Новые сетевые порты не открыты на контроллерах домена.

- Изменения доменных служб Active Directory не требуются. Данное программное обеспечение использует имеющийся контейнер Active Directory и объекты схемы serviceConnectionPoint.

- Можно использовать любой поддерживаемый домен AD DS или режим работы леса.

- Программное обеспечение не создает или не требует учетных записей в защищенных доменах доменных служб Active Directory.

- Пользовательские пароли никогда не покидают контроллер домена во время операций проверки пароля или в любое другое время.

- Программное обеспечение не зависит от других функций Microsoft Entra. Например, синхронизация хэша паролей Microsoft Entra (PHS) не связана или требуется для защиты паролей Microsoft Entra.

- Есть поддержка добавочного развертывания, однако политика паролей применяется только в том случае, когда установлен агент контроллера домена (агент доменных служб).

Добавочное развертывание

Защита паролей Microsoft Entra поддерживает добавочное развертывание в доменах AD DS. Важно понимать, что это означает и на что влияет.

Программное обеспечение агента DC для защиты паролей Microsoft Entra может проверять только пароли, если он установлен на контроллер домена, и только для изменений паролей, отправляемых в этот контроллер домена. Невозможно контролировать, какие контроллеры домена выбираются клиентскими компьютерами Windows для обработки изменений паролей пользователей. Чтобы гарантировать согласованное поведение и универсальную защиту паролей Microsoft Entra Password Protection, необходимо установить программное обеспечение агента контроллера домена на всех контроллерах домена в домене.

Многие организации хотят тщательно проверить защиту паролей Microsoft Entra на подмножестве своих контроллеров домена до полного развертывания. Для поддержки этого сценария Microsoft Entra Password Protection поддерживает частичное развертывание. Программное обеспечение агента контроллера домена на заданном контроллере активно проверяет пароли, даже если на других контроллерах не установлено программное обеспечение агента DC. Частичные развертывания этого типа не являются безопасными и не рекомендуются для целей тестирования.

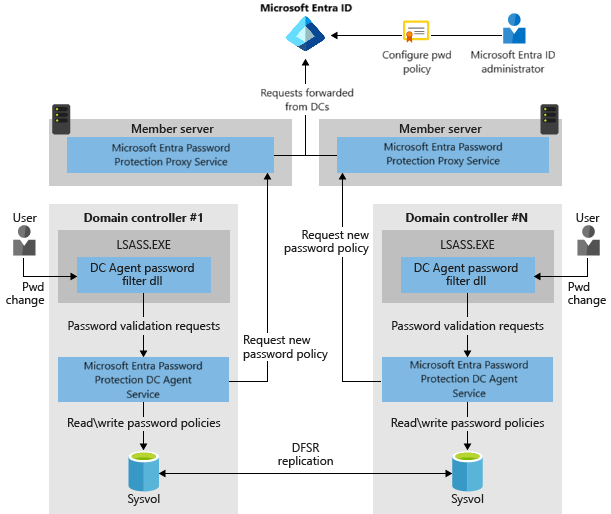

Схема архитектуры

Перед развертыванием защиты паролей Microsoft Entra в локальной среде AD DS важно понимать основные понятия проектирования и функций. На следующей схеме показано, как компоненты Microsoft Entra Password Protection работают вместе:

- Служба прокси-сервера защиты паролей Microsoft Entra выполняется на любом присоединенном к домену компьютере в текущем лесу AD DS. Основная цель службы — пересылать запросы на скачивание политики паролей из DCs в идентификатор Microsoft Entra ID, а затем возвращать ответы из идентификатора Microsoft Entra в контроллер домена.

- Библиотека DLL фильтра паролей агента контроллера домена получает запросы проверки пароля пользователя от операционной системы. Фильтр перенаправляет их в службу агента контроллера домена, которая работает локально на контроллере домена.

- Служба агента контроллера домена Microsoft Entra Password Protection получает запросы на проверку паролей из библиотеки DLL фильтра паролей агента контроллера домена. Служба агента контроллера домена обрабатывает их с использованием текущей политики паролей (доступной локально) и возвращает результат Pass или Fail.

Как работает защита паролей Microsoft Entra

Локальные компоненты защиты паролей Microsoft Entra работают следующим образом:

Каждый экземпляр прокси-службы защиты паролей Microsoft Entra объявляет себя контроллерам домена в лесу путем создания объекта service Подключение ionPoint в Active Directory.

Каждая служба агента контроллера домена для Защиты паролей Microsoft Entra также создает объект Service Подключение ionPoint в Active Directory. Данный объект используется в основном для создания отчетов и диагностики.

Служба агента контроллера домена отвечает за запуск загрузки новой политики паролей из идентификатора Microsoft Entra. Первым шагом является поиск службы прокси-сервера защиты паролей Microsoft Entra, запрашивая лес для прокси-службы Подключение ionPoint-объектов.

При обнаружении доступной прокси-службы агент контроллера домена отправляет соответствующий запрос на скачивание политики паролей в прокси-службу. В свою очередь прокси-служба отправляет запрос в идентификатор Microsoft Entra, а затем возвращает ответ на службу агента контроллера домена.

После получения новой политики паролей от идентификатора Microsoft Entra служба сохраняет политику в выделенной папке в корне папки sysvol домена. Служба агента контроллера домена также отслеживает данную папку на случай репликации новых политик из других служб агента контроллера в домене.

Служба агента доменных служб всегда запрашивает новую политику при запуске службы. После запуска службы агента контроллера домена он проверяет возраст текущей локальной политики каждый час. Если политика старше одного часа, агент контроллера домена запрашивает новую политику из идентификатора Microsoft Entra через прокси-службу, как описано ранее. Если текущая политика не старше одного часа, агент контроллера домена продолжает руководствоваться данной политикой.

Когда контроллер домена получает информацию об изменении пароля, используется кэшированная политика, позволяющая определить, принимается ли новый пароль или отклоняется.

Ключевые аспекты и функции

- Всякий раз, когда скачиваются политики защиты паролей Microsoft Entra Password Protection, эта политика зависит от клиента. Иными словами, политики паролей всегда являются сочетанием списка с глобальными запрещенными паролями Майкрософт и списка заданных запрещенных паролей для каждого клиента.

- Агент контроллера домена взаимодействует со службой прокси посредством RPC через протокол TCP. Служба прокси-сервера ожидает этих вызовов через динамический или статический порт RPC в зависимости от конфигурации.

- Агент контроллера домена никогда не прослушивает порт, доступный по сети.

- Служба прокси никогда не вызывает службу агента контроллера домена.

- Служба прокси-сервера не имеет состояния. Она никогда не кэширует политики или другие состояния, скачанные из Azure.

- Регистрация прокси-сервера работает путем добавления учетных данных в субъект-службу AADPasswordProtectionProxy. Не следует беспокоиться о каких-либо событиях в журналах аудита, когда это происходит.

- Служба агента контроллера домена всегда использует последнюю локальную политику паролей для вычисления пароля пользователя. Если на локальном контроллере домена нет доступной политики паролей, пароль будет автоматически принят. В этом случае в журнал заносится сообщение о событии, чтобы предупредить администратора.

- Защита паролей Microsoft Entra не является обработчиком приложений политики в режиме реального времени. Может возникнуть задержка между изменением конфигурации политики паролей в идентификаторе Microsoft Entra и при достижении этого изменения и принудительном применении ко всем контроллерам домена.

- Защита паролей Microsoft Entra выступает в качестве дополнения к существующим политикам паролей AD DS, а не замене. Сюда входят любые другие DLL-библиотеки фильтрации паролей сторонних производителей, которые могут быть установлены. AD DS всегда требует, чтобы все компоненты проверки пароля были согласованы перед принятием пароля.

Лес или привязка клиента для защиты паролей Microsoft Entra

Для развертывания защиты паролей Microsoft Entra в лесу AD DS требуется регистрация этого леса с помощью идентификатора Microsoft Entra. Каждая развернутая служба прокси-сервера также должна быть зарегистрирована с идентификатором Microsoft Entra. Эти регистрации леса и прокси-сервера связаны с определенным клиентом Microsoft Entra, который определяется неявно учетными данными, используемыми во время регистрации.

Лес AD DS и все развернутые прокси-службы в лесу должны быть зарегистрированы в одном и том же клиенте. Он не поддерживается для того, чтобы лес AD DS или какие-либо службы прокси-сервера в этом лесу регистрировались в разных клиентах Microsoft Entra. Признаки такого неправильного развертывания включают невозможность скачивания политик паролей.

Примечание.

Таким образом, клиенты с несколькими клиентами Microsoft Entra должны выбрать один различаемый клиент, чтобы зарегистрировать каждый лес для целей защиты паролей Microsoft Entra.

Загрузка

Два необходимых установщика агента для защиты паролей Microsoft Entra доступны в Центре загрузки Майкрософт.

Следующие шаги

Чтобы приступить к работе с локальной защитой паролей Microsoft Entra, выполните следующие инструкции.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по