Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

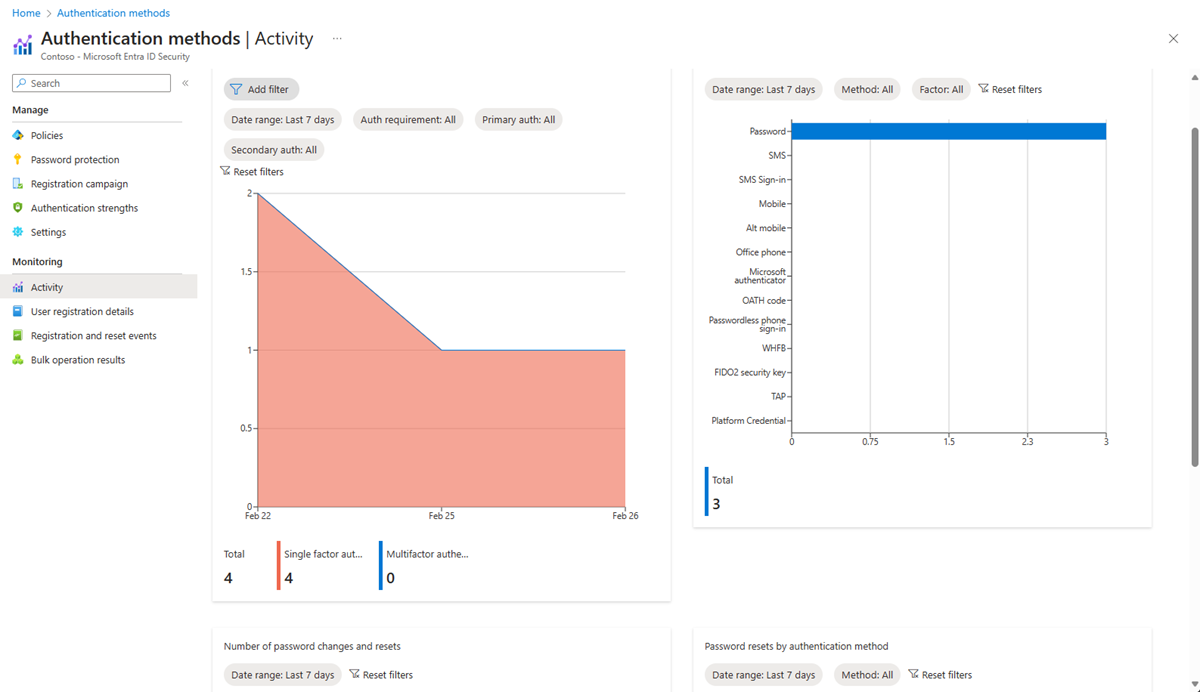

Новая панель мониторинга действий способов проверки подлинности позволяет администраторам отслеживать регистрацию и использование способа проверки подлинности в их организации. С помощью этой возможности создания отчетов ваша организация может получить понимание того, какие методы регистрируются и как их использовать.

Примечание.

Сведения о просмотре или удалении персональных данных см. в статье "Запросы субъектов данных Azure" для GDPR. Дополнительные сведения о GDPR см. в разделе GDPR Центра управления безопасностью Майкрософт и в разделе GDPR портала управления безопасностью служб.

Разрешения и лицензии

Встроенные и настраиваемые роли со следующими разрешениями могут получить доступ к колонке "Действия способов проверки подлинности" и интерфейсам API.

- Microsoft.directory/auditLogs/allProperties/read (чтение всех свойств)

- Microsoft.directory/signInReports/allProperties/read

Необходимые разрешения предоставляются следующим лицам:

- Просмотрщик отчетов

- Обозреватель безопасности

- Глобал Ридер

- Администратор приложений

- Администратор облачных приложений

- Оператор безопасности

- Администратор безопасности

- Глобальный администратор

Для доступа к использованию и аналитическим сведениям требуется лицензия Microsoft Entra ID P1 или P2. Сведения о лицензировании Microsoft Entra multifactor authentication и самостоятельном сбросе пароля (SSPR) можно найти на сайте ценообразования Microsoft Entra.

Принцип работы

Чтобы получить доступ к использованию и аналитическим сведениям метода проверки подлинности, выполните приведенные ниже действия.

Войдите в центр администрирования Microsoft Entra как минимум в роли администратора политики проверки подлинности.

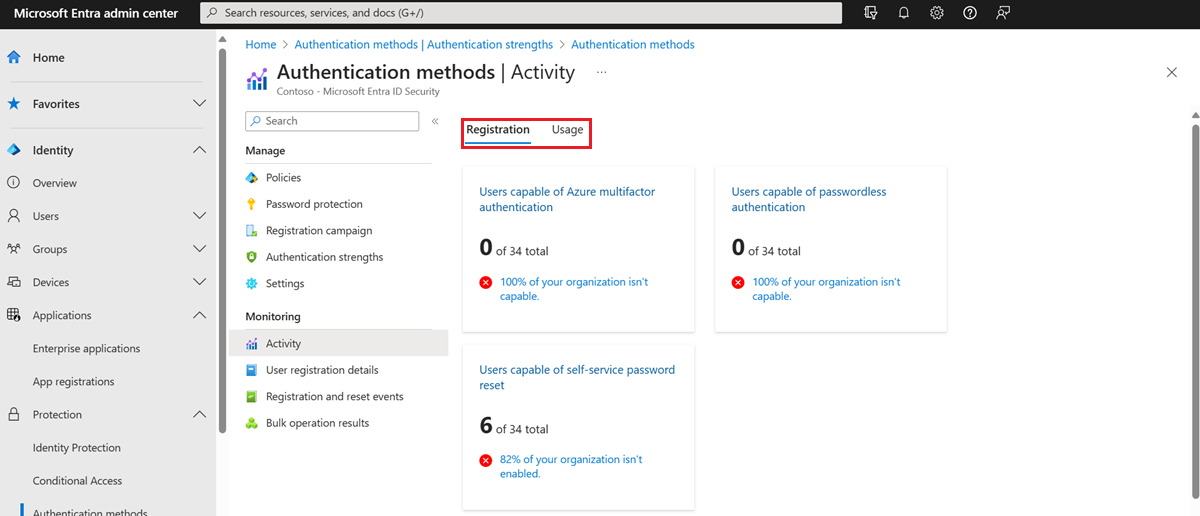

Перейдите к Entra ID>Методы проверки подлинности>Активности.

В отчете есть две вкладки: регистрация и использование.

Настройки регистрации

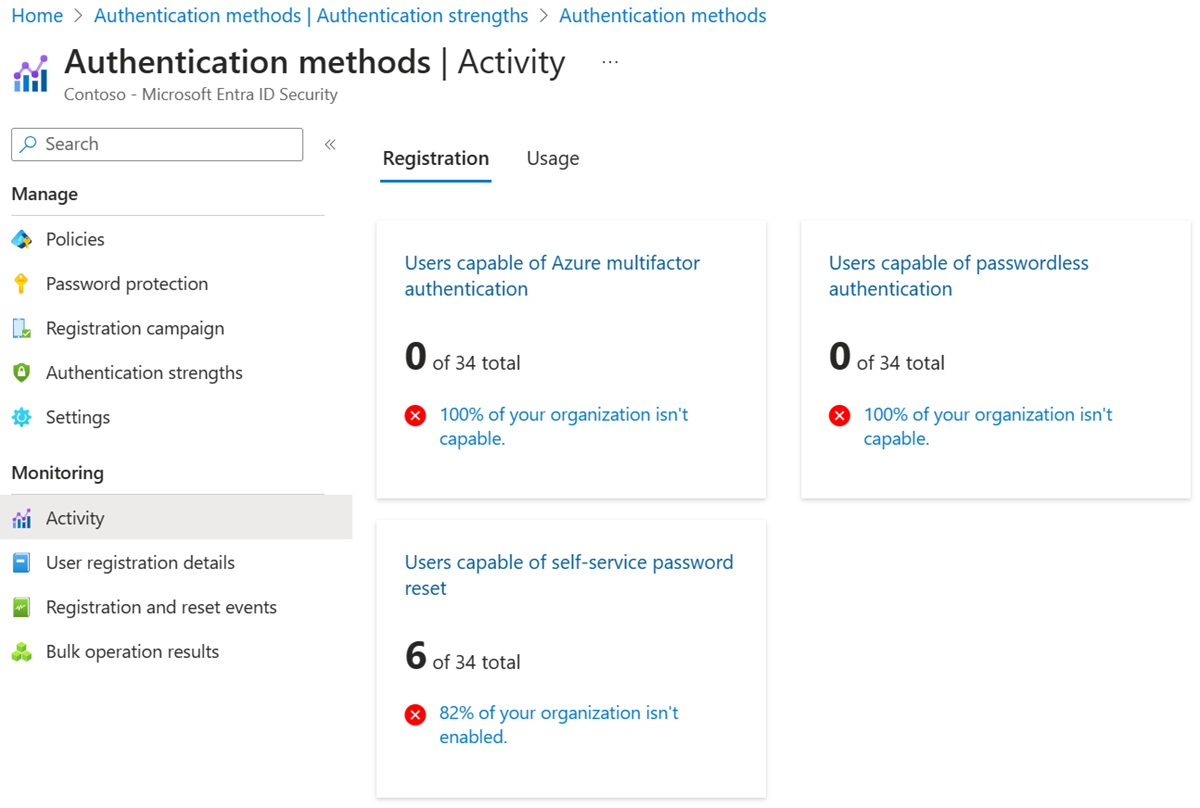

Вы можете получить доступ к вкладке "Регистрация ", чтобы отобразить количество пользователей, способных выполнять многофакторную проверку подлинности, проверку подлинности без пароля и самостоятельный сброс пароля.

Щелкните любой из следующих параметров, чтобы предварительно отфильтровать список сведений о регистрации пользователя.

Пользователи, которые могут выполнять многофакторную аутентификацию в Azure, показывают разбивку пользователей, которые также:

- зарегистрированы на способ строгой проверки подлинности

- Разрешено политикой использовать этот метод для многофакторной аутентификации.

Это число не отражает пользователей, зарегистрированных для MFA за пределами идентификатора Microsoft Entra.

Пользователи, способные выполнять проверку подлинности без пароля , отображают разбивку пользователей, зарегистрированных для входа без пароля с помощью FIDO2, Windows Hello для бизнеса или входа без пароля Phone с помощью приложения Microsoft Authenticator.

Пользователи, способные самостоятельно сбросить пароль , показывают разбивку пользователей, которые могут сбросить свои пароли. Пользователи могут сбросить свой пароль, если оба условия выполнены:

зарегистрированы для обеспечения достаточного количества способов для соответствия политике организации по самостоятельному сбросу пароля;

- Им разрешено сбрасывать пароль.

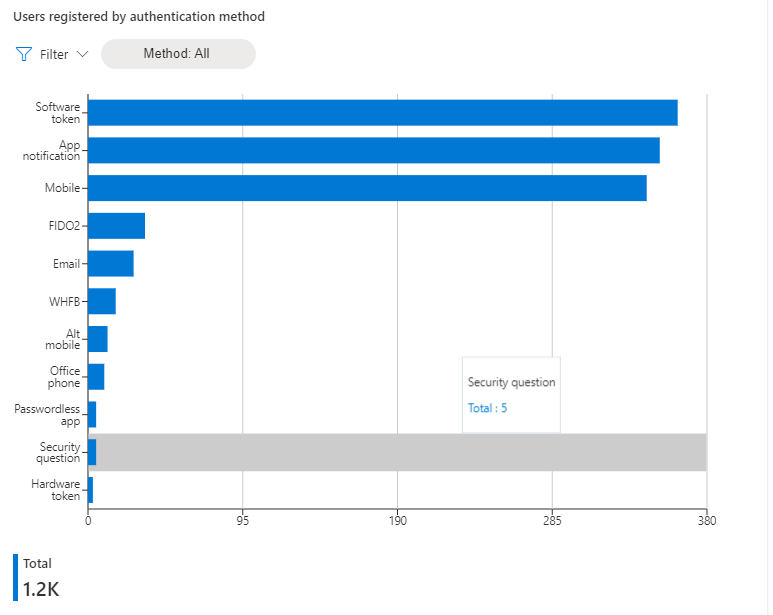

Пользователи, зарегистрированные методом проверки подлинности , показывают, сколько пользователей зарегистрировано для каждого метода проверки подлинности. Щелкните на способ проверки подлинности, чтобы увидеть, кто зарегистрирован для этого способа.

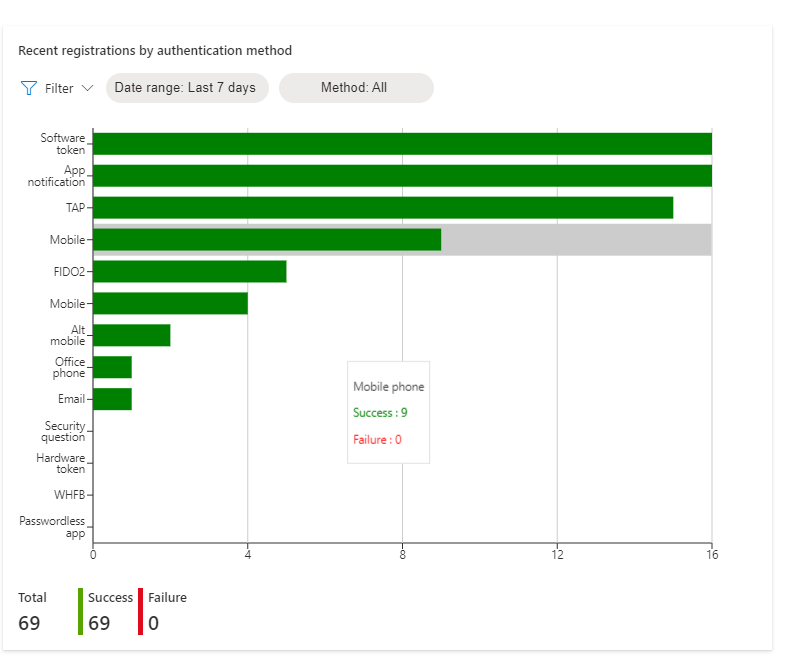

Последняя регистрация по методу проверки подлинности показывает, сколько регистраций успешно выполнено и завершилось ошибкой, отсортировано по методу проверки подлинности. Щелкните на способ проверки подлинности, чтобы просмотреть последние события регистрации для этого способа.

Сведения об использовании

В отчете об использовании показано, какие методы проверки подлинности используются для входа и сброса паролей.

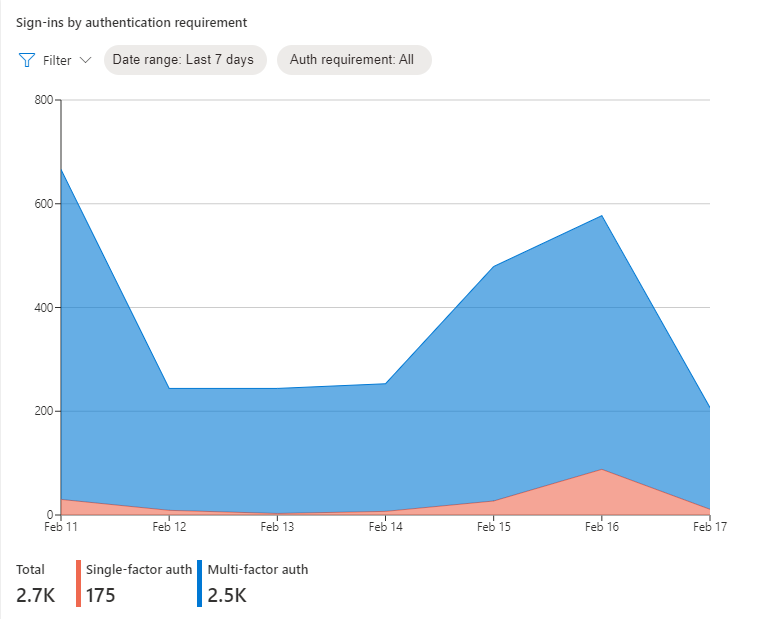

Входы с требованием проверки подлинности показывает количество успешных интерактивных входов пользователей, требующих однофакторной или многофакторной проверки подлинности в Microsoft Entra ID. Входы в систему, в которых многофакторная проверка подлинности была применена с помощью стороннего поставщика MFA, не включаются.

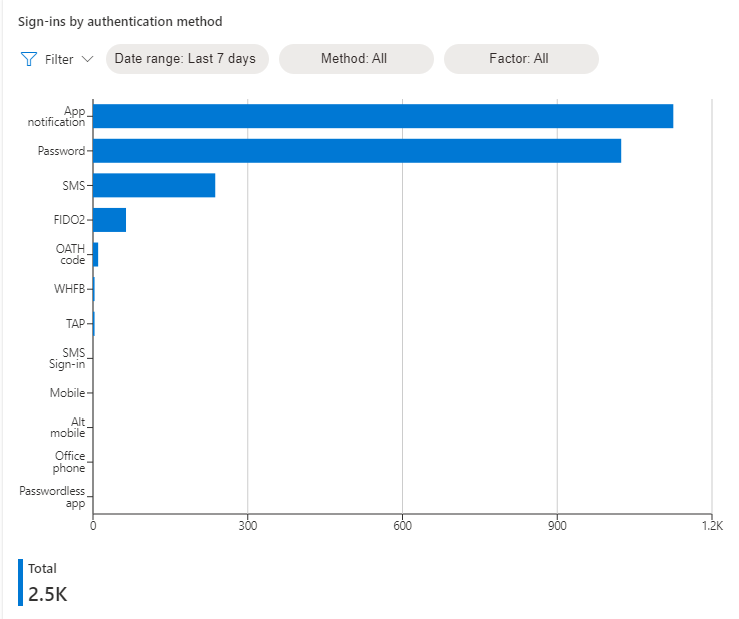

Входы по методу проверки подлинности показывают количество интерактивных входов пользователей (успешного и неудачного) по используемому методу проверки подлинности. Сюда не относятся авторизации, в которых требование аутентификации было выполнено за счёт утверждения, содержащегося в токене.

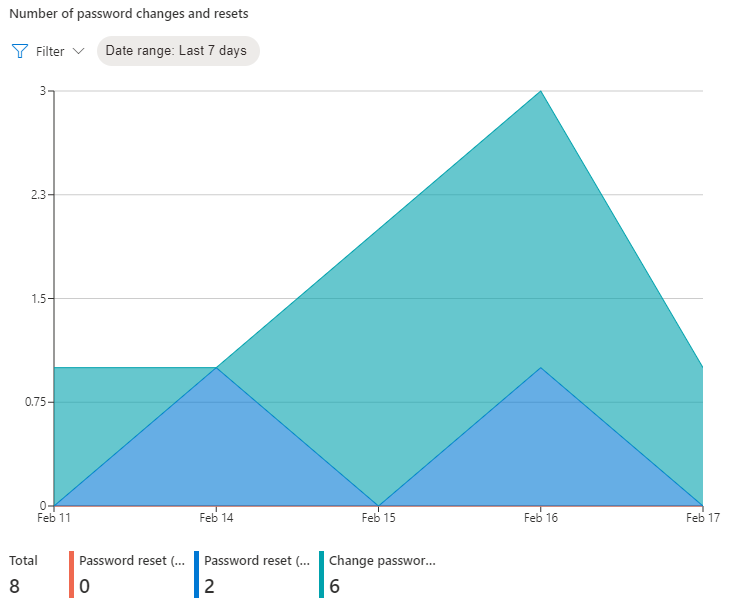

Количество сбросов паролей и разблокировок учетных записей показывает число успешных сбросов паролей (как через самообслуживание, так и с помощью администратора) с течением времени.

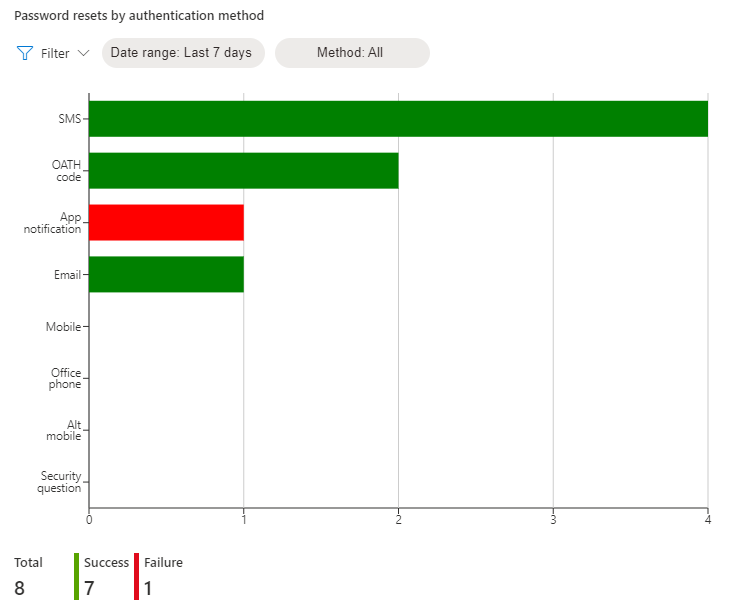

Сброс пароля по методу проверки подлинности показывает количество успешных и неудачных аутентификаций во время потока сброса пароля методом проверки подлинности.

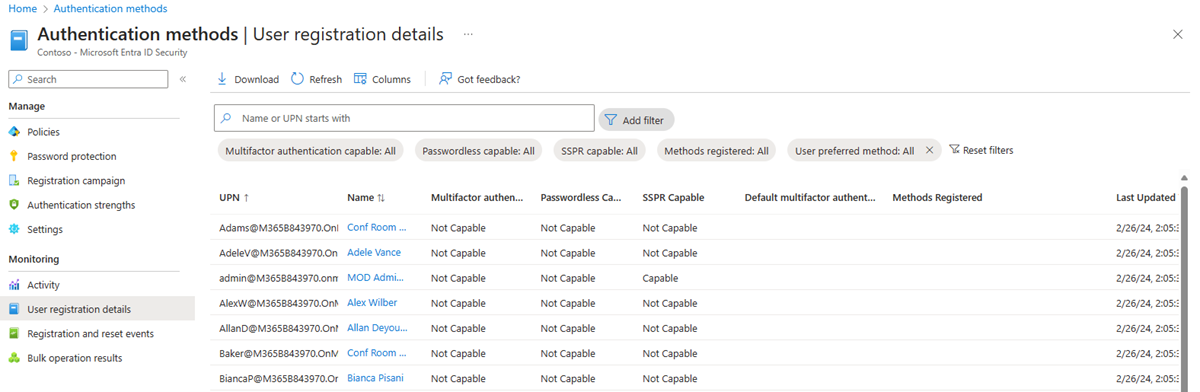

Сведения о регистрации пользователя

С помощью элементов управления в верхней части списка можно найти пользователя и отфильтровать список пользователей на основе отображаемых столбцов.

Примечание.

Учетные записи пользователей, которые недавно были удалены и также известны как пользователи с мягким удалением, не перечислены в сведениях о регистрации пользователей.

В отчете сведения о регистрации отображаются следующие сведения для каждого пользователя.

Имя пользователя

Имя.

Поддержка MFA (Поддерживается, Не поддерживается)

Возможность входа без пароля (Поддерживается, Не поддерживается)

Регистрация SSPR (Зарегистрирован, Не зарегистрирован)

Включенный режим SSPR (Включен, Выключен)

Возможность SSPR (Да, Нет)

Методы, зарегистрированные (альтернативный мобильный телефон, проверка подлинности на основе сертификатов, электронная почта, ключ безопасности FIDO2, аппаратный токен OATH, приложение Microsoft Authenticator, вход без пароля, мобильный телефон, office phone, вопросы безопасности, маркер OATH программного обеспечения, временный проход доступа, Windows Hello для бизнеса)

Время последнего обновления (дата и время последнего обновления отчета. Это значение не связано с регистрацией метода проверки подлинности пользователя.)

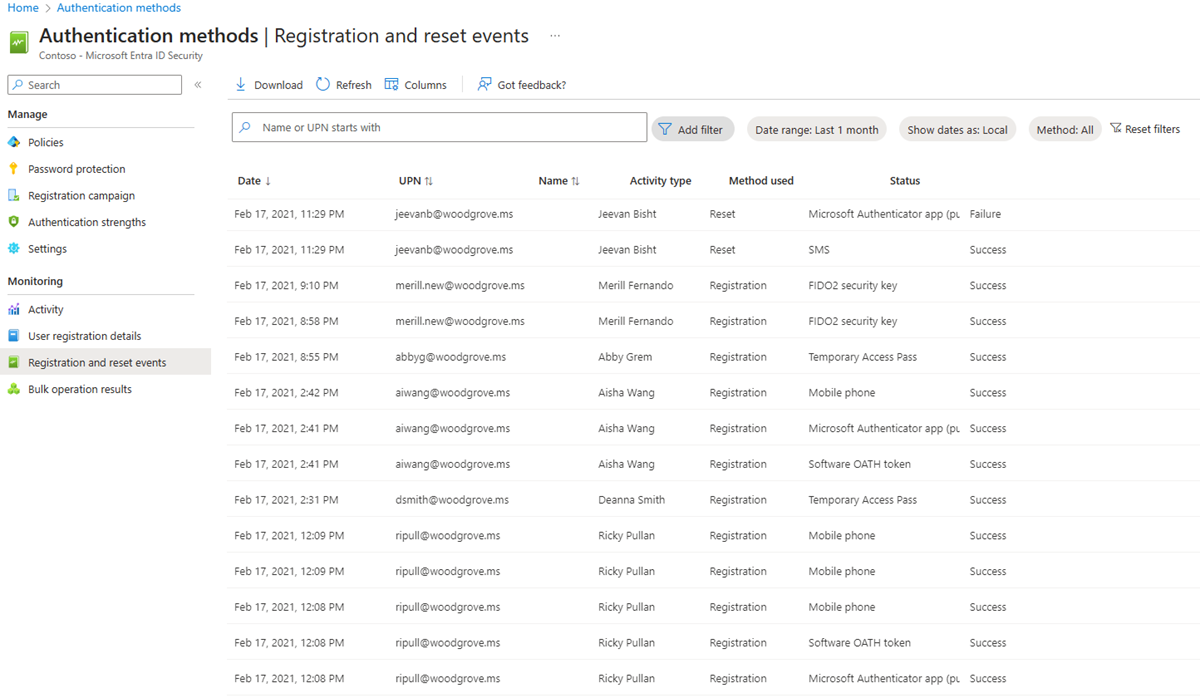

События регистрации и восстановления

События регистрации и сброса отображают события регистрации и сброса за последние 24 часа, последние семь дней или последние 30 дней, включая:

Дата

Имя пользователя

Пользователь

Функция (Регистрация, Сброс)

Используемый способ (Уведомление приложения, Код приложения, Телефонный звонок, Звонок Office, Альтернативный мобильный вызов, SMS, Электронная почта, Контрольные вопросы)

Состояние (Успешно, Сбой)

Причина сбоя (объяснение)

Ограничения

Данные в отчете не обновляются в режиме реального времени и могут отражать задержку до 36 часов.

Методы PhoneAppNotification или PhoneAppOTP , настроенные пользователем, не отображаются на панели мониторинга в методах проверки подлинности Microsoft Entra — Policies.

Массовые операции на портале администрирования Microsoft Entra могут истекнуть и завершиться сбоем в очень крупных клиентах. Это ограничение является известной проблемой из-за ограничений масштабирования. Дополнительные сведения см. в разделе "Массовые операции".