Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом разделе показано, как включить проверку подлинности без пароля в локальные ресурсы для сред с устройствами под управлением Windows 10 версии 2004 или более поздней. Устройства могут быть присоединены к Microsoft Entra или гибридно присоединены к Microsoft Entra. Эта функция проверки подлинности без пароля обеспечивает простой единый вход для локальных ресурсов при использовании ключей безопасности, совместимых с Майкрософт, или с доверием Windows Hello для бизнеса Cloud.

Используйте SSO для доступа к локальным ресурсам с помощью ключей FIDO2

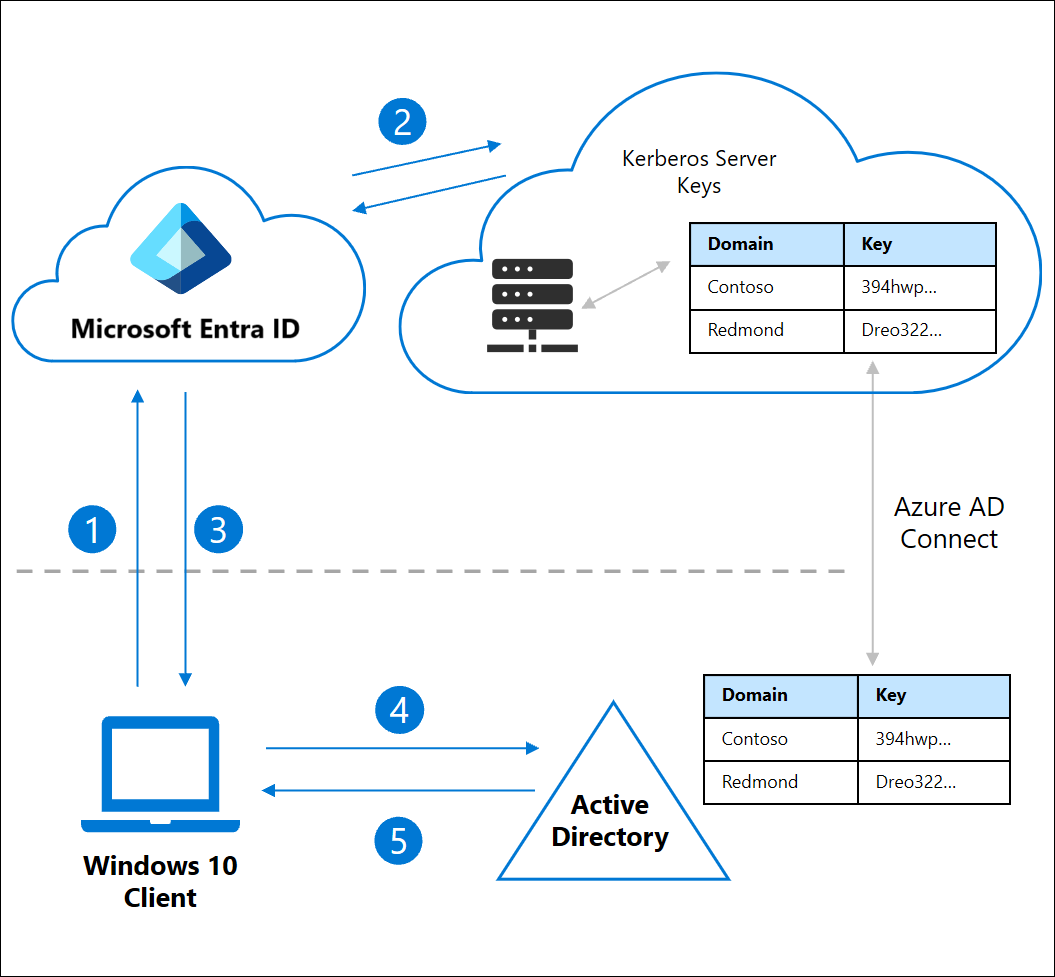

Microsoft Entra ID может выдавать билеты на выдачу билетов Kerberos (TGTs) в одном или нескольких ваших доменах Active Directory. Эта функция дает пользователям возможность входить в Windows с помощью современных учетных данных, таких как ключи безопасности FIDO2, и получать доступ к традиционным ресурсам на основе Active Directory. Тикеты служб Kerberos и авторизация по-прежнему контролируются вашими локальными доменными контроллерами Active Directory (DC).

Объект сервера Microsoft Entra Kerberos создается в локальном экземпляре Active Directory и затем безопасно публикуется в Microsoft Entra ID с помощью Microsoft Entra Connect. Объект не связан ни с одним физическим сервером. Это просто ресурс, который Microsoft Entra ID может использовать для генерации TGT Kerberos для вашего домена Active Directory.

Пользователь входит на устройство с Windows 10 с помощью ключа безопасности FIDO2 и проходит проверку подлинности в идентификаторе Microsoft Entra.

Идентификатор Microsoft Entra проверяет каталог на наличие ключа сервера Kerberos, который соответствует локальному домену Active Directory пользователя.

Идентификатор Microsoft Entra создает TGT Kerberos для локального домена Active Directory пользователя. TGT включает в себя только идентификатор SID пользователя и не содержит данных авторизации.

Основной токен обновления Microsoft Entra (PRT) возвращается клиенту вместе с TGT.

Компьютер клиента обращается к локальному контроллеру домена Active Directory и обменивает неполный TGT на полностью сформированный TGT.

Клиентский компьютер теперь имеет Microsoft Entra PRT и полный TGT Active Directory и может получить доступ как к облачным, так и к локальным ресурсам.

Предварительные условия

Перед началом процедур, описанных в этой статье, ваша организация должна выполнить инструкции, описанные в разделе "Включить ключи доступа" (FIDO2) для вашей организации.

Необходимо также выполнить приведенные ниже требования к системе.

Устройства должны работать под управлением Windows 10 версии 2004 или более поздней версии.

Контроллеры домена Windows Server должны запускать Windows Server 2016 или более поздней версии и устанавливать исправления для следующих серверов:

AES256_HMAC_SHA1 необходимо включить, если безопасность сети: настройка типов шифрования, разрешенных для политики Kerberos , настроена на контроллерах домена.

Убедитесь, что у вас есть учетные данные, необходимые для выполнения действий, описанных в этом сценарии:

- Пользователь Active Directory, являющийся членом группы администраторов домена и группы администраторов предприятия в пределах леса. Называется $domainCred.

- Пользователь Microsoft Entra с ролью "Администратор гибридных удостоверений". Называется $cloudCred.

Пользователи должны иметь заполненные через Microsoft Entra Connect следующие атрибуты Microsoft Entra:

-

onPremisesSamAccountName(accountNameв Microsoft Entra Connect) -

onPremisesDomainName(domainFQDNв Microsoft Entra Connect) -

onPremisesSecurityIdentifier(objectSIDв Microsoft Entra Connect)

Microsoft Entra Connect синхронизирует эти атрибуты по умолчанию. Если вы изменяете атрибуты для синхронизации, убедитесь, что выбраны

accountName,domainFQDNиobjectSIDдля синхронизации.-

Поддерживаемые сценарии

Сценарий, описанный в этой статье, поддерживает SSO в обоих следующих случаях:

- облачные ресурсы, такие как приложения Microsoft 365 и другие приложения с поддержкой SAML;

- локальные ресурсы и интегрированная аутентификация Windows для веб-сайтов. В число ресурсов могут входить веб-сайты и сайты SharePoint, для которых требуется проверка подлинности IIS, и/или ресурсы, использующие проверку подлинности NTLM.

Неподдерживаемые сценарии

Не поддерживаются следующие сценарии:

- развертывание доменных служб Active Directory (AD DS) в Windows Server с присоединением к домену (только для локальных устройств);

- протокол удаленного рабочего стола (RDP), инфраструктура виртуальных рабочих столов (VDI) и сценарии Citrix с использованием ключа безопасности;

- использование протокола S/MIME с ключом безопасности;

- Запуск от имени с помощью ключа безопасности.

- вход на сервер с ключом безопасности.

Установка модуля AzureADHybridAuthenticationManagement

AzureADHybridAuthenticationManagement предоставляет функции управления FIDO2 для администраторов.

Откройте командную строку PowerShell с помощью функции "Запуск от имени администратора".

Установите

AzureADHybridAuthenticationManagementмодуль:# First, ensure TLS 1.2 for PowerShell gallery access. [Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Install the AzureADHybridAuthenticationManagement PowerShell module. Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Примечание.

- По состоянию на обновление 2.3.331.0 модуль AzureADHybridAuthenticationManagement не устанавливает модуль AzureADPreview.

- Модуль

AzureADHybridAuthenticationManagementможно установить на любой компьютер, с которого есть доступ к локальному контроллеру домена Active Directory, без зависимости от решения Microsoft Entra Connect. - Модуль

AzureADHybridAuthenticationManagementраспространяется через коллекцию PowerShell. Коллекция PowerShell — это центральный репозиторий для хранения содержимого PowerShell. В ней можно найти полезные модули PowerShell, содержащие команды PowerShell и ресурсы "Требуемой конфигурации" (DSC).

Создание объекта сервера Kerberos

Администраторы используют AzureADHybridAuthenticationManagement модуль для создания объекта сервера Microsoft Entra Kerberos в локальном каталоге. Объект должен быть создан на сервере Microsoft Entra Connect или на сервере с установленной Microsoft.Online.PasswordSynchronization.Rpc.dll зависимостью.

Выполните следующие действия в каждом домене и лесу вашей организации, которые содержат пользователей Microsoft Entra:

- Откройте командную строку PowerShell с помощью функции "Запуск от имени администратора".

- Выполните следующие команды PowerShell, чтобы создать новый объект сервера Microsoft Entra Kerberos как в вашем локальном домене Active Directory, так и в арендаторе Microsoft Entra.

Выберите облако Azure (по умолчанию — коммерческая служба Azure)

По умолчанию командлет Set-AzureADKerberosServer будет использовать конечные точки коммерческого облака. Если вы настраиваете Kerberos в другой облачной среде, необходимо задать командлет для использования указанного облака.

Чтобы получить список доступных облаков и числовое значение, необходимое для изменения, выполните следующее:

Get-AzureADKerberosServerEndpoint

Пример результата:

Current Endpoint = 0(Public)

Supported Endpoints:

0 :Public

1 :China

2 :Us Government

Обратите внимание на числовое значение рядом с требуемой облачной средой.

Чтобы затем задать нужную облачную среду, выполните следующую команду:

(Пример: для облака для государственных организаций США)

Set-AzureADKerberosServerEndpoint -TargetEndpoint 2

Подсказка

Дополнительные сведения о сравнении коммерческих и национальных облаков Azure см. в статье " Различия между коммерческими и независимыми облаками Azure".

Пример 1. Запрос всех учетных данных

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Hybrid Identity Administrator username and password.

$cloudCred = Get-Credential -Message 'An Active Directory user who is a member of the Hybrid Identity Administrators group for Microsoft Entra ID.'

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential -Message 'An Active Directory user who is a member of the Domain Admins group and an Enterprise Admin for the forest.'

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Пример 2. Запрос облачных учетных данных

Примечание.

Если вы работаете на компьютере, присоединенном к домену, с учетной записью, имеющей права администратора домена, то можно пропустить параметр "-DomainCredential". Если параметр "-DomainCredential" не указан, для доступа к локальному контроллеру домена Active Directory используются текущие учетные данные для входа Windows.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Hybrid Identity Administrator username and password.

$cloudCred = Get-Credential

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Use the current windows login credential to access the on-premises AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred

Пример 3. Запрос всех учетных данных с использованием современной проверки подлинности

Примечание.

Если ваша организация защищает вход на основе паролей и применяет современные методы проверки подлинности, такие как многофакторная проверка подлинности, FIDO2 или технология смарт-карты, необходимо использовать -UserPrincipalName параметр с именем участника-пользователя (UPN) гибридного администратора удостоверений.

- Замените

contoso.corp.comв следующем примере доменным именем своей локальной службы Active Directory. - Замените

administrator@contoso.onmicrosoft.comв следующем примере на UPN (универсальное имя пользователя) администратора гибридных удостоверений.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Hybrid Identity Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Microsoft Entra ID.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred

Пример 4. Запрос облачных учетных данных с использованием современной проверки подлинности

Примечание.

Если вы работаете на компьютере, присоединенном к домену, с учетной записью с правами администратора домена и организацией защищает вход на основе паролей и применяет современные методы проверки подлинности, такие как многофакторная проверка подлинности, FIDO2 или технология смарт-карты, необходимо использовать -UserPrincipalName параметр с именем участника-пользователя (UPN) администратора гибридного удостоверения. Кроме того, можно опустить параметр "-DomainCredential".

> — Замените administrator@contoso.onmicrosoft.com в следующем примере на UPN администратора гибридной идентификации.

# Specify the on-premises Active Directory domain. A new Microsoft Entra ID

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Hybrid Identity Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Create the new Microsoft Entra ID Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Microsoft Entra ID.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName

Просмотр и проверка сервера Microsoft Entra Kerberos

Вы можете просмотреть и проверить только что созданный сервер Microsoft Entra Kerberos с помощью следующей команды:

# When prompted to provide domain credentials use the userprincipalname format for the username instead of domain\username

Get-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential (get-credential)

Эта команда выводит свойства сервера Microsoft Entra Kerberos. Можно проверить свойства, чтобы убедиться, что все в порядке.

Примечание.

Подключение к другому домену с предоставлением учетных данных в формате domain\username будет происходить через NTLM, но затем не удается. Однако использование формата userprincipalname для администратора домена гарантирует, что попытка привязки RPC к контроллеру домена выполняется правильно с помощью Kerberos. Если пользователи находятся в группе безопасности защищенных пользователей в Active Directory, выполните следующие действия, чтобы устранить эту проблему: выполните вход от имени другого пользователя домена в ADConnect и не укажите "-domainCredential". Используется билет Kerberos пользователя, который в данный момент вошел в систему. Чтобы проверить, имеет ли пользователь необходимые разрешения в Active Directory для выполнения предыдущей команды, можно выполнить команду whoami /groups.

| Свойство | Описание |

|---|---|

| Идентификатор | Уникальный идентификатор объекта контроллера доменных служб Active Directory. Этот идентификатор иногда называется его слотом или идентификатором ветви. |

| Имя DNS домена | Доменное имя DNS для домена Active Directory. |

| Учетная запись компьютера | Объект учетной записи компьютера для объекта сервера Microsoft Entra Kerberos (контроллер домена). |

| Учетная запись пользователя | Объект отключенной учетной записи пользователя, содержащий ключ шифрования TGT сервера Microsoft Entra Kerberos. Доменное имя этой учетной записи — CN=krbtgt_AzureAD,CN=Users,<Domain-DN>. |

| КлючеваяВерсия | Ключевая версия ключа шифрования TGT сервера Microsoft Entra Kerberos. Эта версия назначается при создании ключа. Затем версия увеличивается при каждой смене ключа. Данные инкременты основаны на метаданных репликации и, вероятно, превышают единицу. Например, начальная KeyVersion может быть 192272. При первом повороте ключа версия может перейти к 212621. Важно убедиться, что KeyVersion для локального объекта и CloudKeyVersion для облачного объекта совпадают. |

| ДатаОбновленияКлюча | Дата и время обновления или создания ключа шифрования TGT сервера Microsoft Entra Kerberos. |

| Ключ обновлён из | Контроллер домена, где в последний раз был обновлен ключ шифрования TGT сервера Microsoft Entra Kerberos. |

| CloudId | Идентификатор объекта Microsoft Entra. Должно соответствовать идентификатору в первой строке таблицы. |

| Имя DNS облачного домена | DomainDnsName из объекта Microsoft Entra. Должен соответствовать DomainDnsName из второй строки таблицы. |

| ВерсияОблачногоКлюча | KeyVersion из объекта Microsoft Entra. Должен соответствовать KeyVersion из пятой строки таблицы. |

| ОблакоКлючОбновлено | KeyUpdatedOn из объекта Microsoft Entra. Должен соответствовать KeyUpdatedOn из шестой строки таблицы. |

Смените ключ сервера Microsoft Entra Kerberos

Ключи шифрования сервера Kerberos krbtgt в Microsoft Entra следует регулярно менять. Рекомендуем вам следовать тому же расписанию, которое вы используете для смены всех остальных ключей krbtgt в контроллерах домена Active Directory.

Предупреждение

Существуют другие инструменты, которые могут повернуть ключи krbtgt . Однако для смены ключей krbtgt сервера Microsoft Entra Kerberos необходимо использовать средства, упомянутые в этом документе. Это гарантирует, что ключи обновляются как в локальной службе Active Directory, так и в учетной записи Microsoft Entra.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

Удаление сервера Microsoft Entra Kerberos

Если вы хотите отменить изменения и удалить сервер Microsoft Entra Kerberos как из локальной службы Active Directory, так и из Microsoft Entra ID, выполните следующую команду:

Remove-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Сценарии с несколькими лесами и доменами

Объект сервера Microsoft Entra Kerberos представлен в идентификаторе Microsoft Entra как объект KerberosDomain . Каждый локальный домен Active Directory представлен как один объект KerberosDomain в идентификаторе Microsoft Entra.

Например, в вашей организации есть лес Active Directory с двумя доменами: contoso.com и fabrikam.com. Если вы решили разрешить идентификатору Microsoft Entra выдавать TGTs Kerberos для всего леса, в Microsoft Entra ID есть два объекта KerberosDomain, один объект KerberosDomain для contoso.com и другой для fabrikam.com. Если у вас несколько лесов Active Directory, для каждого домена в каждом лесу существует один объект KerberosDomain.

Следуйте инструкциям в разделе Создание объекта Server Kerberos в каждом домене и лесу вашей организации, где есть пользователи Microsoft Entra.

Известное поведение

Если срок действия пароля истек, вход с помощью FIDO блокируется. Ожидается, что пользователи сбросят свои пароли перед тем, как войти, используя FIDO. Это поведение также относится к гибридному входу пользователя с синхронизацией с локальной системой, использующему Windows Hello для бизнеса и облачное доверие Kerberos.

Устранение неполадок и отзывов

Если у вас возникли проблемы или вы хотите поделиться отзывом об этой функции входа с ключом безопасности без пароля, воспользуйтесь приложением Центра отзывов Windows, выполнив следующие действия.

- Откройте Центр отзывов и убедитесь, что вы вошли в систему.

- Отправьте отзыв, выбрав следующие категории:

- Категория: безопасность и конфиденциальность данных

- Подкатегория: FIDO

- Чтобы захватить логи, используйте опцию Воссоздать мою проблему.

Вопросы и ответы о входе с ключом безопасности без пароля

Ниже приведены ответы на часто задаваемые вопросы о входе без пароля.

Работает ли вход с ключом безопасности без пароля в локальной среде?

Эта функция не работает в полностью локальной среде AD DS.

В моей организации для доступа к ресурсам требуется двухфакторная проверка подлинности. Что можно сделать, чтобы выполнить это требование?

Ключи безопасности предлагаются в разных форм-факторах. Обратитесь к производителю интересующего вас устройства, чтобы узнать, как использовать PIN-код или биометрические данные в качестве второго фактора при их включении.

Могут ли администраторы настраивать ключи безопасности?

Мы работаем над предоставлением этой возможности в общедоступном выпуске данной функции.

Где найти соответствующие ключи безопасности?

Сведения о совместимых ключах безопасности см. в разделе "Ключи безопасности FIDO2".

Что делать, если я потеряю свой ключ безопасности?

Чтобы удалить зарегистрированный ключ безопасности, войдите на myaccount.microsoft.com и перейдите на страницу сведений о безопасности .

Что делать, если не удается использовать ключ безопасности FIDO сразу после создания гибридного компьютера, присоединенного к Microsoft Entra?

Если вы производите чистую установку системы с гибридным присоединением к Microsoft Entra, после присоединения к домену и перезапуска необходимо войти с паролем и подождать синхронизации политики, прежде чем использовать ключ безопасности FIDO для входа.

- Проверьте текущее состояние, выполнив в

dsregcmd /statusокне командной строки и убедитесь, что состояния AzureAdJoined и DomainJoined отображаются как ДА. - Эта задержка синхронизации является известным ограничением для присоединенных к домену устройств и не относится только к FIDO.

Что делать, если я не могу использовать единый вход в сетевой ресурс NTLM после входа с помощью FIDO и получения запроса учетных данных?

Убедитесь, что достаточное число контроллеров домена обновлено соответствующими патчами для своевременной обработки вашего запроса на ресурсы. Чтобы узнать, выполняется ли функция на контроллере домена (DC), запустите nltest /dsgetdc:contoso /keylist /kdc, а затем ознакомьтесь с выходными данными.

Примечание.

Переключатель /keylist в команде nltest доступен в клиентской версии Windows 10, начиная с версии 2004.

Существует ли максимальное количество групп на маркер для Microsoft Entra Kerberos?

Да, вы можете иметь до 1010 групп на токен.

Работают ли ключи безопасности FIDO2 при входе в систему Windows с контроллером домена только для чтения (RODC) в гибридной среде?

Вход в Windows с использованием FIDO2 ищет записываемый контроллер домена для обмена пользовательским TGT. Если у вас есть по крайней мере один доступный для записи контроллер домена на каждом сайте, вход в систему работает нормально.