Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Методы проверки подлинности без пароля, такие как пароль (FIDO2), позволяют пользователям безопасно входить без пароля. Пользователи могут запускать методы без пароля одним из двух способов:

- Использование существующих методов многофакторной проверки подлинности Microsoft Entra

- Использование Временного кода доступа

Временный пароль доступа (TAP) — это ограниченный по времени секретный код, который можно настроить для одного использования или нескольких входов. Пользователи могут войти с помощью TAP, чтобы подключить другие методы проверки подлинности без пароля. При потере или забывании метода сильной аутентификации система TAP также упрощает восстановление доступа.

В этой статье показано, как включить и использовать TAP с помощью Центра администрирования Microsoft Entra. Эти действия также можно выполнить с помощью REST API.

Включение политики временного пропуска доступа

Политика TAP определяет параметры, такие как время существования паспортов, созданных в клиенте, или пользователей и групп, которые могут использовать TAP для входа в систему.

Прежде чем пользователи смогут войти с помощью TAP, необходимо включить этот метод в политике методов проверки подлинности и выбрать, какие пользователи и группы могут войти с помощью TAP.

Хотя вы можете создать TAP для любого пользователя, только пользователи, включенные в политику, могут войти с ним. Для обновления политики методов проверки подлинности TAP требуется роль Администратор политики проверки подлинности.

Чтобы настроить TAP в политике методов проверки подлинности, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra в качестве как минимум администратора политики аутентификации.

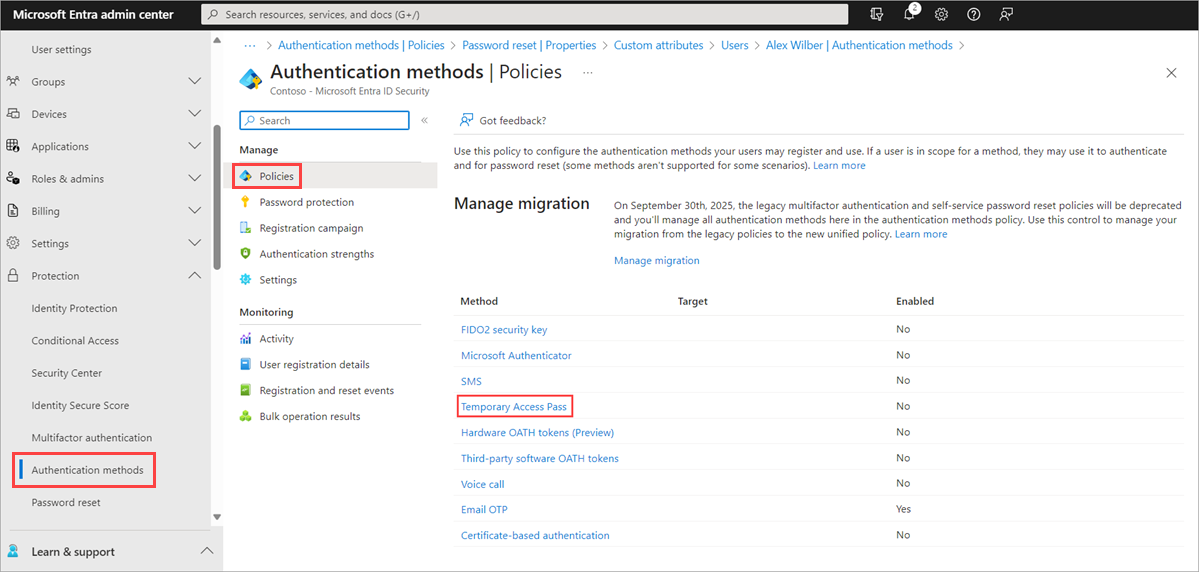

Перейдите к Entra ID>методам аутентификации>политикам.

В списке доступных методов проверки подлинности выберите временный проход доступа.

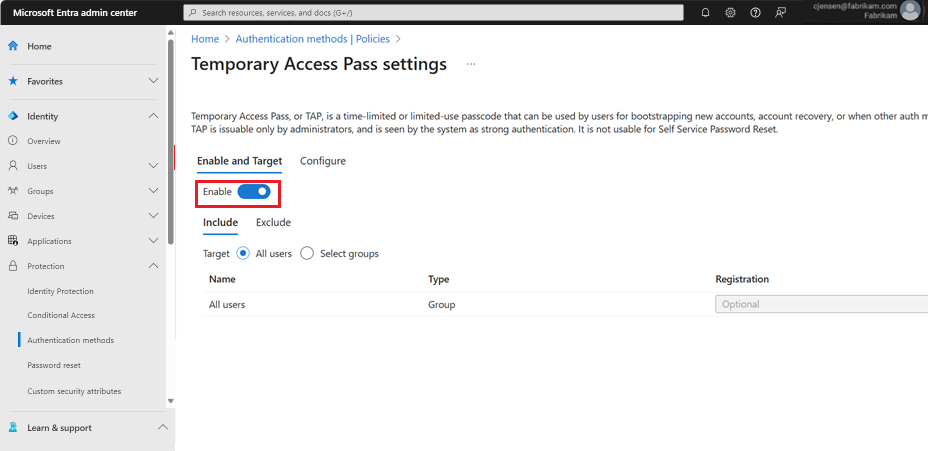

Выберите "Включить ", а затем выберите пользователей для включения или исключения из политики.

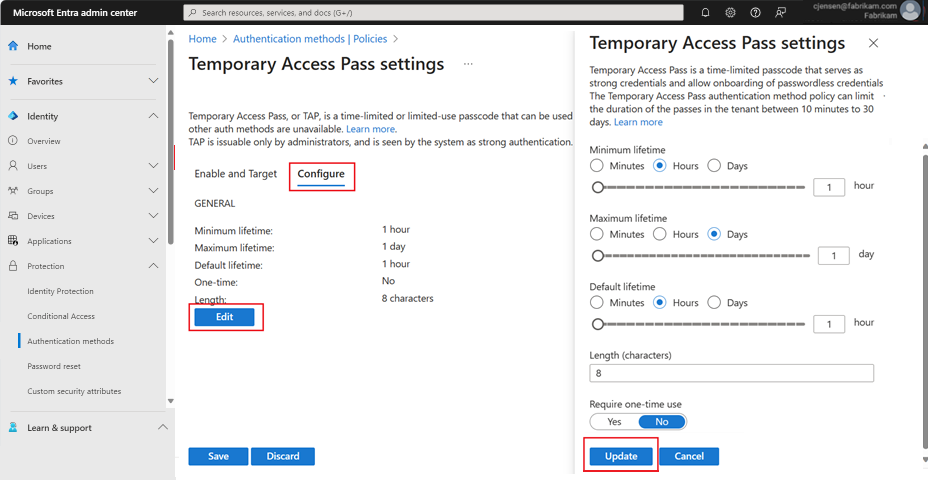

(Необязательно) Выберите "Настроить" , чтобы изменить параметры временного доступа по умолчанию, например установить максимальное время существования или длину, а затем нажмите кнопку "Обновить".

Нажмите кнопку "Сохранить", чтобы применить политику.

Значение по умолчанию и диапазон допустимых значений описаны в следующей таблице.

Настройка Значения по умолчанию Допустимые значения Комментарии Минимальное время существования 1 ч 10–43,200 минут (30 дней) Минимальное количество минут, в течение которых TAP действителен. Максимальное время существования 8 часов 10–43,200 минут (30 дней) Максимальное количество минут, в течение которых TAP действителен. Время существования по умолчанию 1 ч 10–43,200 минут (30 дней) Отдельные пропуски в пределах минимального и максимального срока службы, установленного политикой, могут переопределить значение по умолчанию. Однократное использование Ложь Правда/Ложь Если для политики задано значение false, коды в клиент могут использоваться либо один раз, либо несколько раз в течение срока действия (максимальное время существования). Применяя разовое использование в политике TAP, все пропуски, созданные у арендатора, используются исключительно один раз. Длина 8 8-48 символов Определяет длину секретного кода.

Создание Временного пропуска доступа

После включения политики TAP можно создать политику TAP для пользователей в идентификаторе Microsoft Entra. Следующие роли могут выполнять разнообразные действия, связанные с TAP.

- Администраторы привилегированной проверки подлинности могут создавать, удалять и просматривать TAP для администраторов и членов (за исключением самих себя).

- Администраторы проверки подлинности могут создавать, удалять и просматривать TAP для участников (кроме самих себя).

- Администраторы политики проверки подлинности могут включить TAP, включить или исключить группы, а также изменить политику методов проверки подлинности.

- Глобальные читатели могут просматривать сведения о TAP для пользователя (без чтения самого кода).

Войдите в Центр администрирования Microsoft Entra в качестве администратора проверки подлинности.

Перейдите к Entra ID>Пользователи.

Выберите пользователя, для который вы хотите создать TAP.

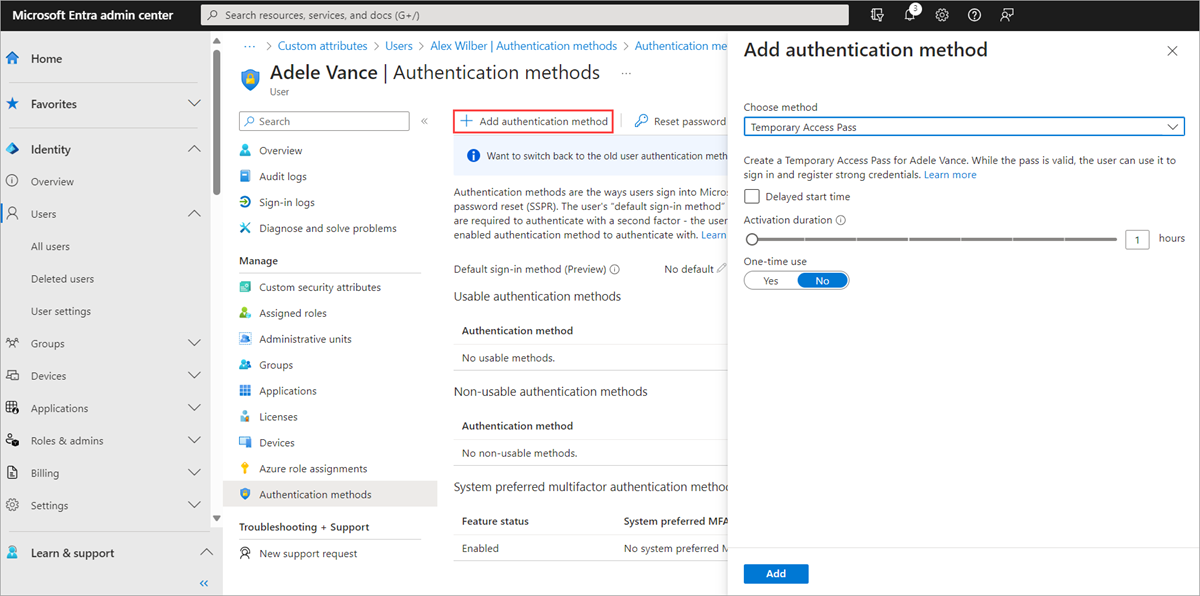

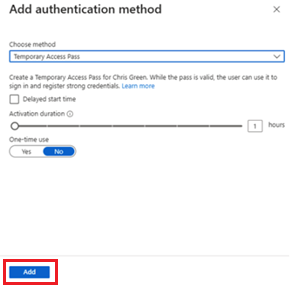

Выберите методы проверки подлинности и выберите добавить метод проверки подлинности.

Выберите временный проход доступа.

Определите пользовательское время активации или длительность и нажмите кнопку "Добавить".

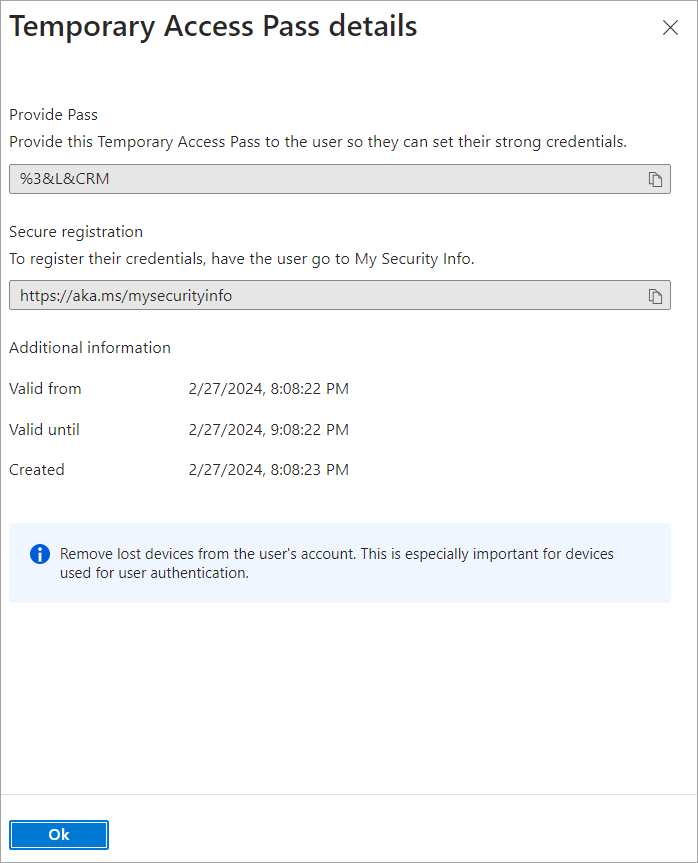

После добавления отображаются сведения о TAP.

Внимание

Запишите фактическое значение TAP, потому что вы предоставите это значение пользователю. Это значение невозможно просмотреть после нажатия кнопки "ОК".

Нажмите кнопку "ОК " после завершения.

В следующих командах показано, как создать и получить TAP с помощью PowerShell.

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

Дополнительные сведения см. в разделе New-MgUserAuthenticationTemporaryAccessPassMethod и Get-MgUserAuthenticationTemporaryAccessPassMethod.

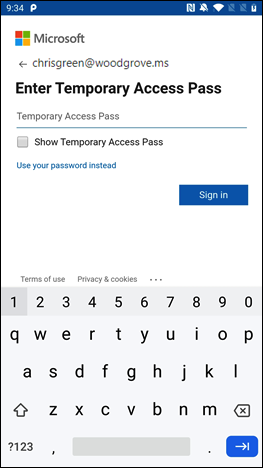

Использование Временного кода доступа

Наиболее распространенным способом использования TAP является регистрация сведений о проверке подлинности при первом входе или настройке устройства без необходимости выполнять дополнительные запросы безопасности. Методы проверки подлинности регистрируются в https://aka.ms/mysecurityinfo. Здесь пользователи также могут обновлять существующие методы проверки подлинности.

Откройте веб-браузер и перейдите на https://aka.ms/mysecurityinfo.

Введите UPN учетной записи, для которой вы создали TAP, например, tapuser@contoso.com.

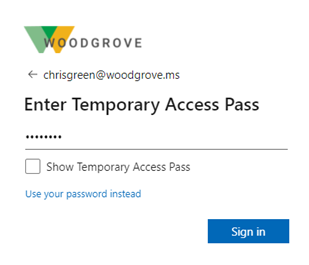

Если пользователь включен в политику TAP, он увидит экран для ввода своего TAP.

Введите TAP, которое отображается в Центре администрирования Microsoft Entra.

Примечание.

Для федеративных доменов предпочтение отдаётся TAP вместо федерации. Пользователь с TAP завершает проверку подлинности в Microsoft Entra ID и не перенаправляется к федеративному поставщику удостоверений (IdP).

Теперь пользователь находится в системе и может обновить или зарегистрировать метод, например ключ безопасности FIDO2. Пользователям, которые обновляют методы проверки подлинности из-за потери учетных данных или устройства, следует обязательно удалить старые методы проверки подлинности. Пользователи также могут продолжать входить в систему, используя свой пароль; TAP не заменяет собой пароль.

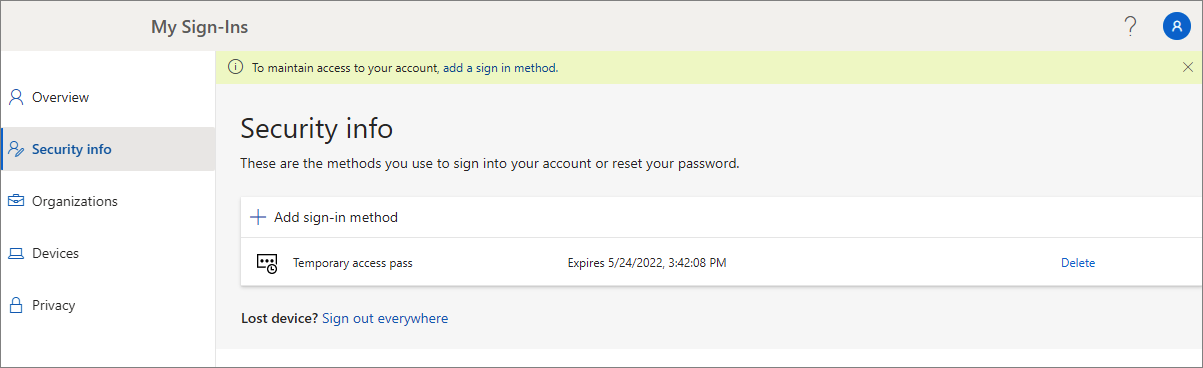

Управление доступом с использованием временного пароля

Пользователи, управляющие своими сведениями о https://aka.ms/mysecurityinfo безопасности, видят запись для временного пропуска доступа. Если у пользователя нет других зарегистрированных методов, он получает баннер в верхней части экрана, который говорит, чтобы добавить новый метод входа. Пользователи также могут просмотреть время истечения срока действия TAP и удалить TAP, если он больше не нужен.

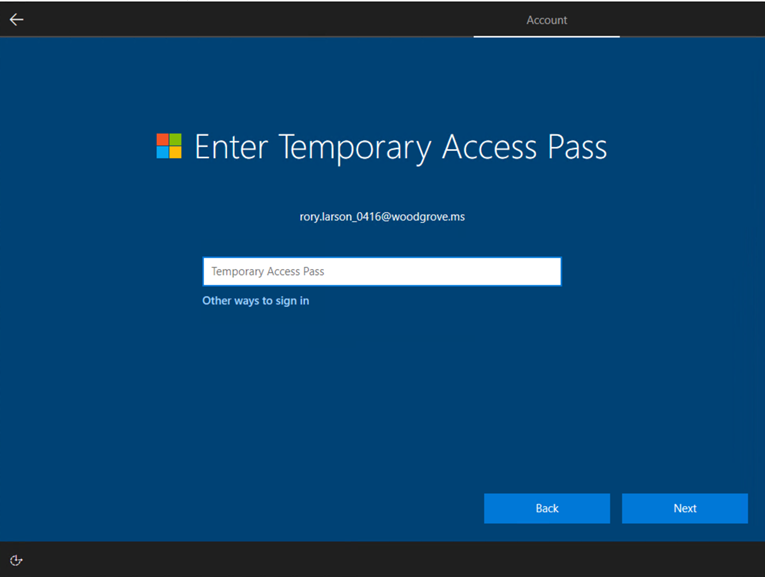

Настройка устройства с Windows

Пользователи с помощью TAP могут перемещаться по процессу установки в Windows 10 и 11 для выполнения операций соединения устройств и настройки Windows Hello для бизнеса. Использование TAP для настройки Windows Hello для бизнеса зависит от состояния соединения устройств.

Для присоединенных устройств к идентификатору Microsoft Entra:

- Во время процесса установки соединения с доменом пользователи могут пройти проверку подлинности с помощью TAP (без пароля), чтобы присоединить устройство и зарегистрировать Windows Hello для бизнеса.

- На уже присоединенных устройствах пользователи должны сначала пройти проверку подлинности с помощью другого метода, например пароля, смарт-карты или ключа FIDO2, прежде чем использовать TAP для настройки Windows Hello для бизнеса.

- Если функция веб-входа в Windows также включена, пользователь может использовать TAP для входа на устройство. Это предназначено только для завершения начальной настройки устройства или восстановления, если пользователь не знает или не имеет пароля.

Для устройств, присоединенных к гибридной среде, пользователи должны сначала пройти проверку подлинности с помощью другого метода, например пароля, смарт-карты или ключа FIDO2, прежде чем использовать TAP для настройки Windows Hello для бизнеса.

Примечание.

Для федеративных доменов, в которых federatedIdpMfaBehavior установлен на принудительное применение MfaByFederatedIdp, пользователям не будет предложено выполнить TAP для удовлетворения требований многофакторной аутентификации (MFA) при настройке Windows Hello для бизнеса. Вместо этого они перенаправляются к федеративному поставщику удостоверений (IdP) для многофакторной проверки подлинности (MFA).

Использование TAP с Microsoft Authenticator

Пользователи также могут использовать свою TAP для регистрации Microsoft Authenticator в своей учетной записи. Добавив рабочую или учебную учетную запись и выполнив вход с помощью TAP, пользователи могут зарегистрировать ключи доступа и вход в телефон без пароля напрямую из приложения Authenticator.

Дополнительные сведения см. в разделе "Добавление рабочей или учебной учетной записи" в приложение Microsoft Authenticator.

Гостевой доступ

Вы можете добавить TAP в качестве метода входа для внутреннего гостя, но не для других типов гостей. Внутренний гостевой объект userType имеет значение Guest. У них есть методы проверки подлинности, зарегистрированные в идентификаторе Microsoft Entra. Дополнительные сведения о внутренних гостях и других гостевых учетных записях см. в свойствах гостевых учетных записей B2B .

Если вы попытаетесь добавить TAP во внешнюю гостевую учетную запись в Центре администрирования Microsoft Entra или в Microsoft Graph, вы получите сообщение об ошибке, указывающее, что временный доступ по пропуску не может быть добавлен во внешнюю гостевую учетную запись.

Внешние гостевые пользователи могут войти в ресурсного клиента с помощью TAP, выданного их домашним клиентом, если TAP соответствует требованиям аутентификации домашнего клиента, и политики меж-тенантного доступа настроены для доверия MFA от домашнего клиента пользователей, см. статью "Управление параметрами доступа между клиентами для совместной работы B2B".

Истечение срока действия

Истекший срок действия или удаленный TAP не может использоваться для интерактивной или неинтерактивной проверки подлинности.

Пользователи должны повторно пройти проверку подлинности с различными методами проверки подлинности после истечения срока действия ИЛИ удаления TAP.

Срок действия токена (маркер сеанса, маркер обновления, маркер доступа и т. д.), полученный с помощью входа TAP, ограничен сроком действия TAP. Когда срок действия TAP истекает, это приводит к истечению срока действия связанного токена.

Удаление просроченного временного секретного кода

В разделе методов проверки подлинности для пользователя столбец "Сведения " отображается при истечении срока действия TAP. Вы можете удалить истекший срок действия TAP, выполнив следующие действия.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора проверки подлинности.

- Перейдите к Entra ID>Пользователи, выберите пользователя, например Пользователь Tap, а затем выберите методы аутентификации.

- Справа от метода аутентификации Временный пропуск доступа, показанного в списке, выберите Удалить.

Также можно использовать PowerShell:

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId 00aa00aa-bb11-cc22-dd33-44ee44ee44ee

Дополнительные сведения см. в разделе Remove-MgUserAuthenticationTemporaryAccessPassMethod.

Замена Временного пропуска доступа

- Каждый пользователь может иметь только один TAP. Код доступа можно использовать в период времени начала и окончания TAP.

- Если пользователю требуется новый TAP:

- Если существующий TAP действителен, администратор может создать новый TAP, чтобы переопределить существующий допустимый TAP.

- Если истек срок действия существующего TAP, новый TAP заменяет существующий TAP.

Дополнительные сведения о стандартах NIST для подключения и восстановления см. в статье NIST Special Publication 800-63A.

Ограничения

Помните о следующих ограничениях:

- При использовании однократного касания для регистрации метода без пароля, например ключа безопасности FIDO2 или входа по номеру телефона, пользователь должен завершить регистрацию в течение 10 минут после входа с помощью однократного касания. Это ограничение не применяется к TAP, который можно использовать несколько раз.

- Пользователи, охваченные политикой регистрации самостоятельного сброса пароля (SSPR) или в политике защиты идентификации Microsoft Entra для регистрации многофакторной проверки подлинности, должны зарегистрировать методы проверки подлинности после входа через TAP в браузере. Пользователи в области этих политик перенаправляются в режим прерывания объединенной регистрации. В настоящее время эта функция не поддерживает регистрацию FIDO2 и вход с телефона.

- Не удается использовать TAP с расширением сервера политики сети (NPS) и адаптером службы федерации Active Directory (AD FS).

- Для репликации изменений может потребоваться несколько минут. Из-за этого после добавления TAP в учетную запись потребуется некоторое время, чтобы запрос отобразился. По той же причине после истечения срока действия TAP пользователи могут по-прежнему видеть запрос на TAP.

Устранение неполадок

- Если пользователю не предлагается TAP при входе:

- Убедитесь, что пользователь включен в охват использования TAP в политике методов аутентификации.

- Убедитесь, что пользователь имеет допустимый TAP, и в случае одноразового использования он еще не использовался.

- Если во время входа в систему с помощью TAP отображается блокировка входа по временному пропуску доступа из-за политики учетных данных пользователя :

- Убедитесь, что пользователь находится в области политики TAP

- Убедитесь, что у пользователя нет TAP для многократного использования, а политика методов проверки подлинности требует однократного TAP.

- Проверьте, использовался ли однократный TAP.

- Если при попытке добавить временный пропуск доступа (TAP) для внешнего гостевого пользователя в учетную запись в качестве метода проверки подлинности появляется ошибка, то учетная запись является внешним гостем. У внутренних и внешних гостевых учетных записей есть возможность добавить TAP для входа в Центр администрирования Microsoft Entra и API Microsoft Graph. Тем не менее, TAP можно выдать только для внутренних гостевых учетных записей.