Пользовательский портал для сервера Многофакторной идентификации Azure

Пользовательский портал — это веб-сайт IIS, который позволяет пользователям регистрироваться в многофакторной проверке подлинности Microsoft Entra и поддерживать свои учетные записи. Пользователь может изменить свой номер телефона, ПИН-код или обойти двухфакторную проверку подлинности при следующем входе в систему.

Пользователи входят на пользовательский портал, используя привычное имя пользователя и пароль, а затем отвечают на телефонный вызов при двухфакторной проверке подлинности или на секретные вопросы, чтобы пройти проверку подлинности. Если регистрация пользователей разрешена, они настраивают свой номер телефона и ПИН-код при первом входе на пользовательский портал.

Для администраторов пользовательского портала можно настроить и предоставить разрешение на добавление новых и обновление существующих пользователей.

В зависимости от среды вам может потребоваться развернуть пользовательский портал на том же сервере, где установлен сервер Многофакторной идентификации, или на другом сервере, доступном в Интернете.

Важно!

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать многофакторные запросы проверки подлинности, что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу Azure MFA с помощью последней программы миграции, включенной в последнее обновление сервера MFA Azure. Дополнительные сведения см. в статье "Миграция сервера MFA Azure".

Сведения о начале работы с облачной многофакторной проверкой подлинности см. в руководстве по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Microsoft Entra.

Примечание.

Пользовательский портал доступен только на сервере Многофакторной идентификации. Если вы используете многофакторную проверку подлинности в облаке, обратитесь к учетной записи настройки для двухфакторной проверки подлинности или управления параметрами для двухфакторной проверки подлинности.

Установить пакет SDK веб-службы.

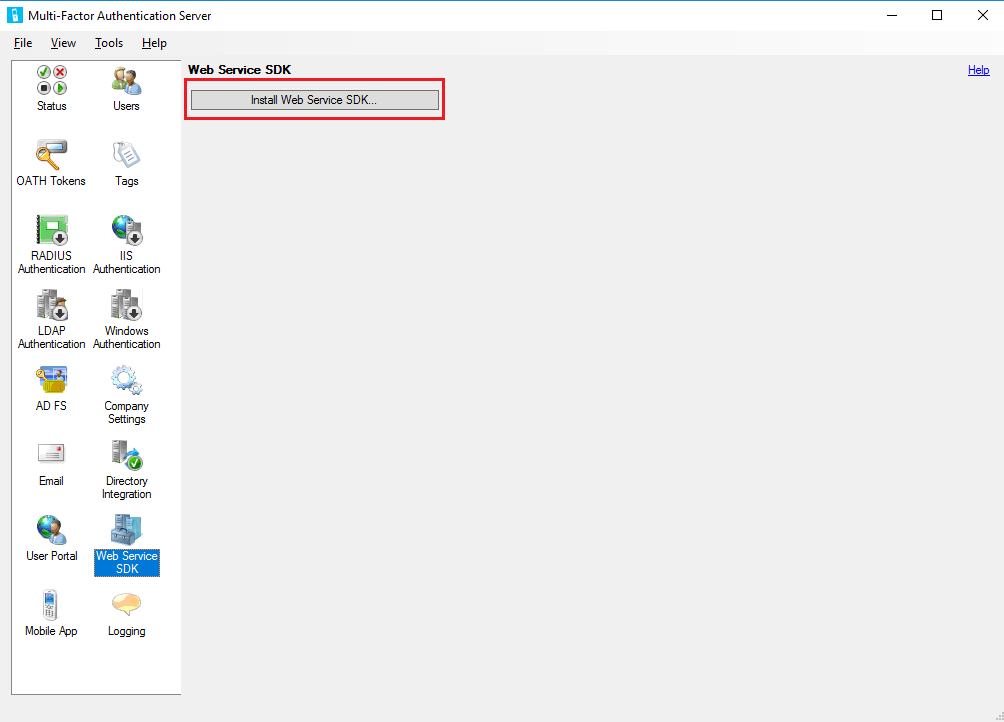

В любом случае, если пакет SDK веб-службы многофакторной проверки подлинности Microsoft Entra еще не установлен на сервере Многофакторной идентификации Azure, выполните следующие действия.

- Откройте консоль сервера Многофакторной идентификации.

- Перейдите в раздел SDK веб-службы и нажмите кнопку Установить SDK веб-службы.

- Завершите установку с использованием значений по умолчанию, если не нужно изменять их по какой-то причине.

- Привяжите TLS/SSL-сертификат к сайту на сервере IIS.

Если у вас есть вопросы о настройке TLS/SSL-сертификата на сервере IIS, ознакомьтесь со статьей Как настроить SSL-сертификат на сервере IIS 7.

Пакет SDK веб-службы должен быть защищен TLS/SSL-сертификатом. Для этой цели подходит самозаверяющий сертификат. Импортируйте сертификат в хранилище "Доверенные корневые центры сертификации" для учетной записи локального компьютера на веб-сервере пользовательского портала, чтобы этот сертификат считался доверенным при подключении TLS.

Развертывание пользовательского портала на сервере, на котором расположен сервер Многофакторной идентификации Azure

Чтобы установить пользовательский портал на том же сервере, на котором установлен сервер Многофакторной идентификации Azure, нужно выполнить следующие условия:

- Необходимо установить службы IIS, включая ASP.NET и роль совместимости метабазы IIS 6 (для IIS 7 или более поздней версии).

- Иметь учетную запись с правами администратора для компьютера и домена, если это применимо. Чтобы создать группы безопасности Active Directory для учетной записи, необходимо иметь разрешения.

- Защитите пользовательский портал с помощью TLS/SSL-сертификата.

- Защитите пакет SDK веб-службы многофакторной проверки подлинности Microsoft Entra с помощью TLS/SSL-сертификата.

Чтобы развернуть пользовательский портал, сделайте следующее:

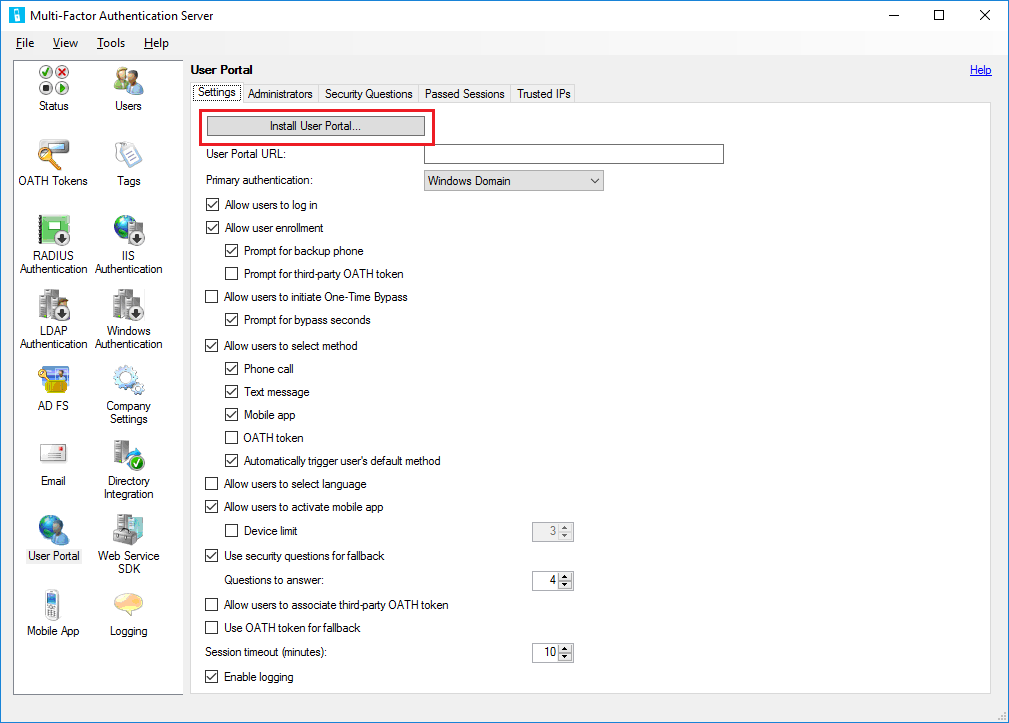

Откройте консоль сервера Многофакторной идентификации Azure, в меню слева щелкните значок Пользовательский портал, а затем выберите Install User Portal (Установить пользовательский портал).

Завершите установку с использованием значений по умолчанию, если не нужно изменять их по какой-то причине.

Привязка TLS/SSL-сертификата к сайту на сервере IIS

Примечание.

Этот TLS/SSL-сертификат обычно является публично подписанным TLS/SSL-сертификатом.

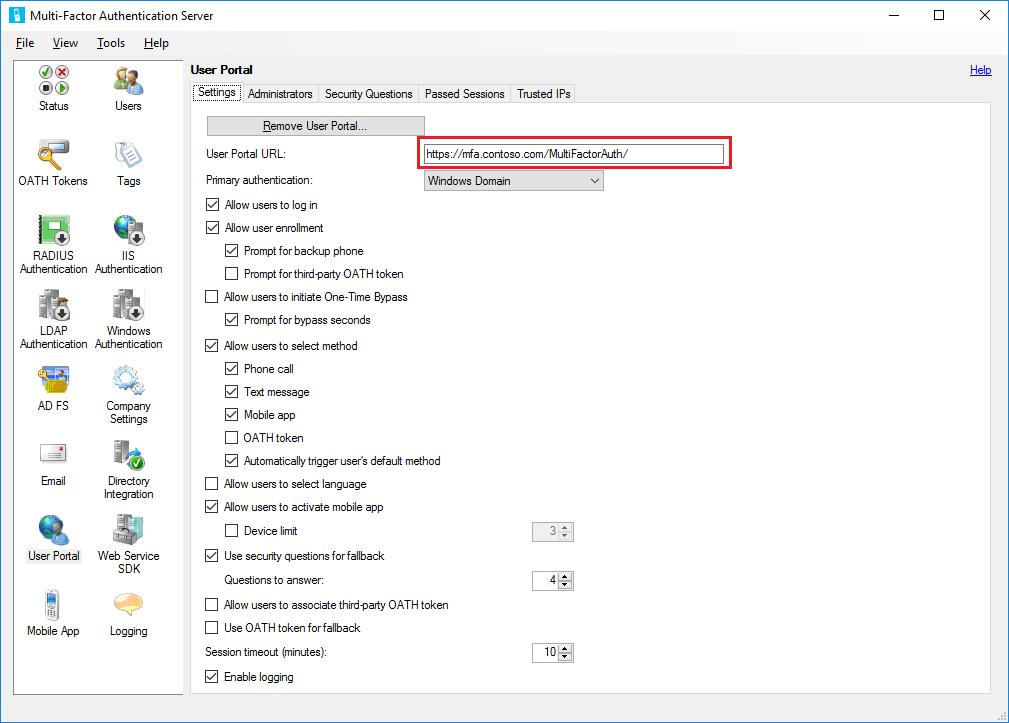

Откройте веб-браузер на любом компьютере и перейдите по URL-адресу, на котором установлен пользовательский портал (например,

https://mfa.contoso.com/MultiFactorAuth). Убедитесь, что не отображаются предупреждения или ошибки сертификата.

Если у вас есть вопросы о настройке TLS/SSL-сертификата на сервере IIS, ознакомьтесь со статьей Как настроить SSL-сертификат на сервере IIS 7.

Развертывание пользовательского портала на отдельном сервере

Если сервер, на котором запущен сервер Многофакторной идентификации Azure, не подключен к Интернету, необходимо установить пользовательский портал на отдельном интернет-сервере.

Если организация использует приложение Microsoft Authenticator в качестве одного из методов проверки и необходимо развернуть пользовательский портал на отдельном сервере, выполните следующие требования:

- Используйте версию 6.0 или более позднюю версию сервера Многофакторной идентификации Azure.

- Установите пользовательский портал на веб-сервере с выходом в Интернет под управлением Microsoft IIS, начиная с версии 6.x и выше.

- Если используется IIS 6.x, убедитесь, что версия ASP.NET 2.0.50727 установлена и зарегистрирована и для нее задано значение Разрешено.

- При использовании IIS 7.x или более поздней версии убедитесь, что для служб IIS включена обычная проверка подлинности, ASP.NET и обеспечена совместимость с метабазой IIS 6.

- Защитите пользовательский портал с помощью TLS/SSL-сертификата.

- Защитите пакет SDK веб-службы многофакторной проверки подлинности Microsoft Entra с помощью TLS/SSL-сертификата.

- Убедитесь, что пользовательский портал может подключиться к пакету SDK веб-службы многофакторной проверки подлинности Microsoft Entra по протоколу TLS/SSL.

- Убедитесь, что пользовательский портал может пройти проверку подлинности в пакете SDK веб-службы многофакторной проверки подлинности Microsoft Entra, используя учетные данные учетной записи службы в группе безопасности Телефон Factor Администратор s. Эта учетная запись службы и группа должны размещаться в Active Directory, если сервер Многофакторной идентификации установлен на сервере, присоединенном к домену. Эта учетная запись службы и группа существуют локально на сервере Многофакторной идентификации Azure, если он не присоединен к домену.

Чтобы установить пользовательский портал на сервере, отличном от сервера Многофакторной идентификации Azure, нужно выполнить следующее.

На сервере MFA перейдите по пути установки (пример: C:\Program Files\Multi-Factor Authentication Server) и скопируйте файл MultiFactorAuthenticationUserPortalSetup64 в расположение, доступное на сервере с доступом к Интернету, на котором вы установите его.

На сервере, доступном в Интернете, запустите файл установки MultiFactorAuthenticationUserPortalSetup64 от имени администратора и при необходимости измените сайт и замените имя виртуального каталога коротким именем.

Привяжите TLS/SSL-сертификат к сайту на сервере IIS.

Примечание.

Этот TLS/SSL-сертификат обычно является публично подписанным TLS/SSL-сертификатом.

Перейдите к папке C:\inetpub\wwwroot\MultiFactorAuth

Измените файл Web.Config в блокноте

- Найдите раздел USE_WEB_SERVICE_SDK и замените value="false" на value="true"

- Найдите раздел WEB_SERVICE_SDK_AUTHENTICATION_USERNAME и замените value="" на value="DOMAIN\User" где DOMAIN\User — учетная запись службы, принадлежащая группе PhoneFactor Admins.

- Найдите раздел WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD и измените value="" на value="Password", где Password — это пароль для учетной записи службы, указанной в предыдущей строке.

- Найдите значение

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxи замените этот заполнитель реальным URL-адресом пакета SDK веб-службы, который мы установили на шаге 2. - Сохраните файл Web.Config и закройте Блокнот.

Откройте веб-браузер на любом компьютере и перейдите по URL-адресу, на котором установлен пользовательский портал (например,

https://mfa.contoso.com/MultiFactorAuth). Убедитесь, что не отображаются предупреждения или ошибки сертификата.

Если у вас есть вопросы о настройке TLS/SSL-сертификата на сервере IIS, ознакомьтесь со статьей Как настроить SSL-сертификат на сервере IIS 7.

Настройка параметров пользовательского портала на сервере Многофакторной идентификации Azure

Теперь, когда пользовательский портал установлен, необходимо настроить сервер Многофакторной идентификации Azure для работы с порталом.

- В консоли сервера Многофакторной идентификации Azure щелкните значок пользовательского портала. На вкладке "Параметры" в текстовом поле User Portal URL (URL-адрес пользовательского портала) введите URL-адрес пользовательского портала. Если функциональность электронной почты включена, этот URL-адрес включен в сообщения электронной почты, отправляемые пользователям при импорте в сервер Многофакторной идентификации Azure.

- Выберите параметры, которые необходимо использовать на пользовательском портале. Например, если пользователям разрешено выбирать методы проверки подлинности, убедитесь, что установлен флажок Разрешить пользователям выбирать метод и что указаны методы для выбора.

- Определите, кто должен быть Администратор istrator на вкладке Администратор istrators. Вы можете создавать детализированные административные разрешения с помощью проверка boxes и раскрывающихся списков в полях добавления и редактирования.

Дополнительная настройка

- Вопросы безопасности — определите утвержденные контрольные вопросы для своей среды и язык, на котором они отображаются.

- Переданные сеансы — настройте интеграцию пользовательского портала с веб-сайтом на основе форм при помощи MFA.

- Доверенные IP-адреса — разрешите пользователям пропускать MFA при проверке подлинности с доверенных IP-адресов или диапазонов.

Сервер Многофакторной идентификации Azure предоставляет несколько вариантов для пользовательского портала. В следующей таблице приведен список этих параметров и объяснение того, для чего они используются.

| Параметры пользовательского портала | Description |

|---|---|

| URL-адрес пользовательского портала | Введите URL-адрес размещения портала. |

| Основная проверка подлинности | Укажите тип проверки подлинности при входе в систему на портале. Проверка подлинности Windows, Radius или LDAP. |

| Разрешить пользователям входить в систему | Позволяет пользователю ввести имя пользователя и пароль на странице входа для пользовательского портала. Если этот параметр не выбран, поля будут серыми. |

| Разрешить регистрацию пользователей | Разрешите пользователю регистрироваться в многофакторной проверке подлинности, перенастроив его на экран установки, который запрашивает дополнительные сведения, такие как телефонный номер. Запрос дополнительного номера телефона позволяет пользователям указать второй номер телефона. Запрос OATH-токена сторонних производителей позволяет пользователям указать его. |

| Разрешить пользователям инициировать одноразовый обход проверки | Позволяет пользователям инициировать одноразовый обход проверки. Если пользователь настраивает этот параметр, он вступает в силу при следующем входе пользователя. Запрос времени действия обхода проверки позволяет пользователю изменить время действия обхода проверки по умолчанию в 300 секунд. Если пользователь не изменил время действия, обход проверки действителен только в течение 300 секунд. |

| Разрешить пользователям выбирать способ связи | Позволяет пользователю выбрать свой основной способ связи. Это может быть телефонный звонок, текстовое сообщение, мобильное приложение или OATH-токен. |

| Разрешить пользователям выбирать язык | Позволяет пользователям изменить язык для телефонного вызова, текстового сообщения, мобильного приложения или OATH-токена. |

| Разрешить пользователям активировать мобильное приложение | Позволяет пользователям создать код активации для завершения процесса активации мобильного приложения, используемого с сервером. Кроме того, можно задать количество устройств, на которых можно активировать приложение (от 1 до 10). |

| Использовать секретные вопросы для резервного входа | Позволяет использовать секретные вопросы при сбое двухфакторной проверки подлинности. Можно указать количество секретных вопросов, на которые нужно дать верные ответы. |

| Разрешить пользователям привязывать OATH-токены сторонних производителей | Позволяет пользователю указать OATH-токен сторонних производителей. |

| Использовать OATH-токен для резервного входа | Разрешить использование токена OATH в случае, если двухфакторная проверка не выполнена. Также можно указать время ожидания сеанса в минутах. |

| Включение ведения журналов | Включает ведение журнала на пользовательском портале. Файлы журналов расположены в папке: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Важно!

Начиная с марта 2019 года параметры телефонного звонка не будут доступны пользователям сервера MFA в клиентах Microsoft Entra бесплатно или пробной версии. Это изменение не влияет на отправку текстовых сообщений. Телефон вызов будет по-прежнему доступен пользователям в платных клиентах Microsoft Entra. Это изменение влияет только на бесплатные или пробные клиенты Microsoft Entra.

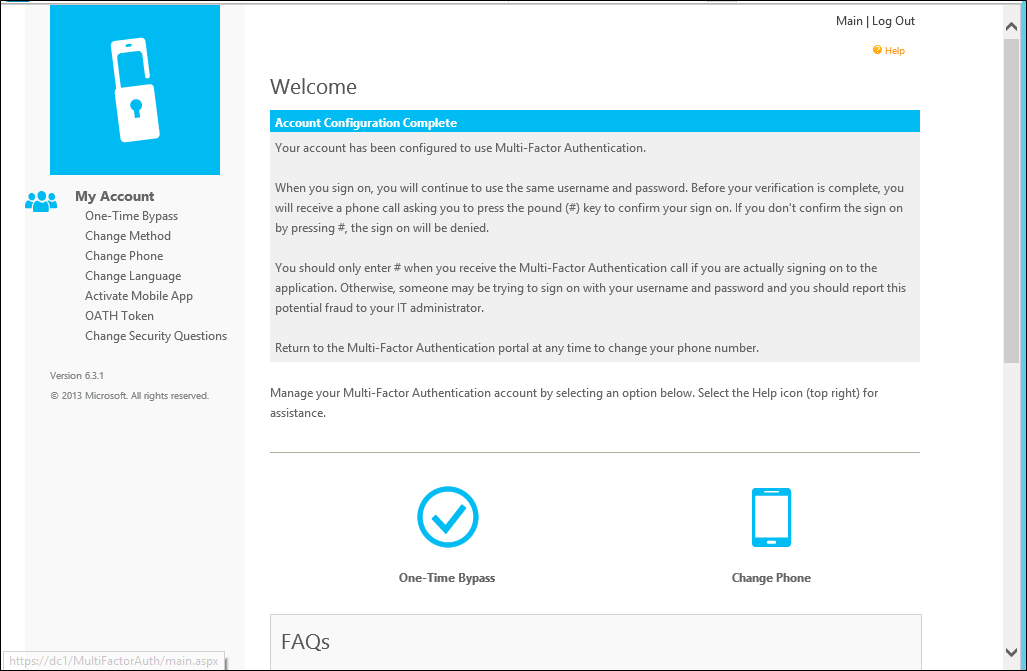

Пользователь может увидеть эти параметры после входа на пользовательский портал.

Самостоятельная регистрация пользователей

Если вы хотите, чтобы пользователи входить и зарегистрировать, необходимо выбрать параметры входа пользователей и разрешить регистрацию пользователей на вкладке Параметры. Помните, что выбранные параметры влияют на взаимодействие с пользователем.

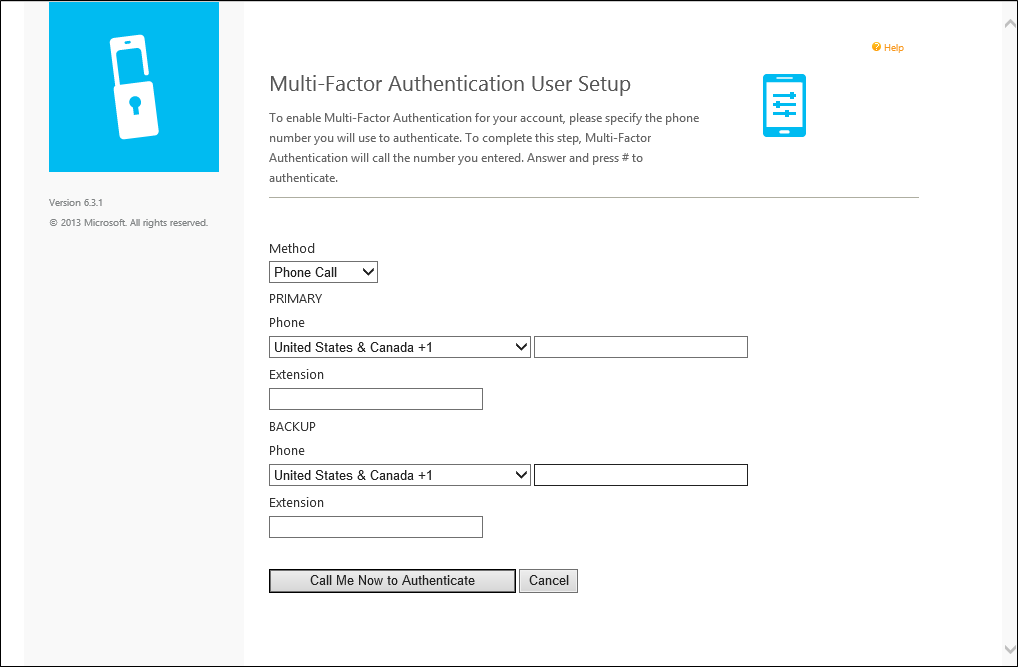

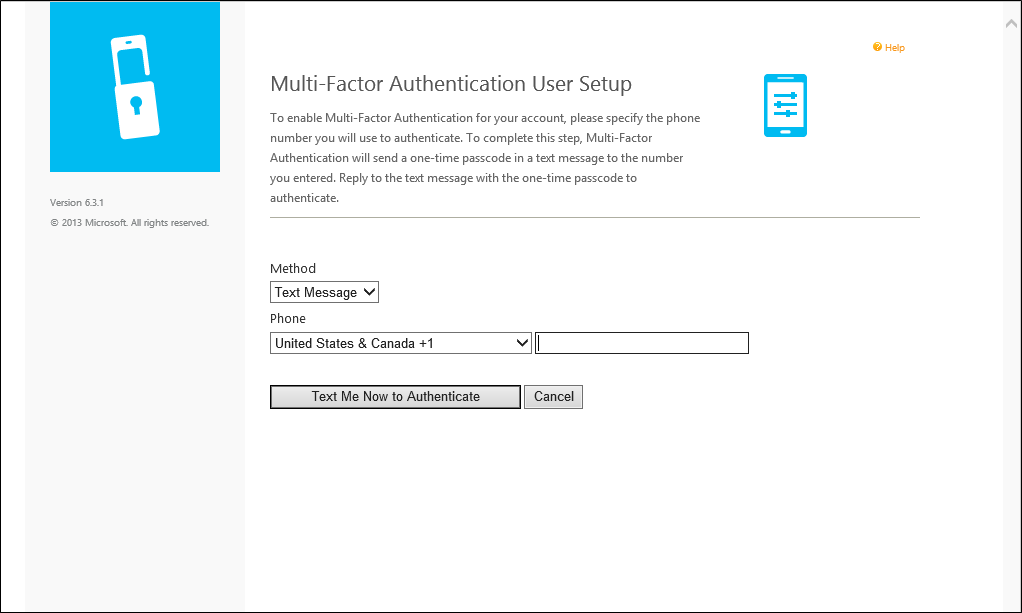

Например, когда пользователь впервые войдет на портал пользователя, он перейдет на страницу настройки пользователя многофакторной проверки подлинности Microsoft Entra. В зависимости от того, как вы настроили многофакторную проверку подлинности Microsoft Entra, пользователь может выбрать свой метод проверки подлинности.

Если в качестве метода проверки подлинности выбран или предварительно настроен голосовой звонок, пользователю предлагается ввести свой основной номер телефона и при необходимости добавочный номер. Пользователю также можно разрешить ввести дополнительный номер телефона.

Если при проверке подлинности пользователю нужно использовать ПИН-код, ему предлагается создать ПИН-код. После ввода номеров телефонов и ПИН-кода (если используется) пользователь нажимает кнопку Позвоните мне для проверки подлинности. Многофакторная проверка подлинности Microsoft Entra выполняет проверку телефонного звонка на основной номер телефона пользователя. Пользователь должен ответить на звонок, ввести свой ПИН-код (если используется) и нажать кнопку # для перехода к следующему этапу процесса самостоятельной регистрации.

Если в качестве метода проверки подлинности выбрана или предварительно настроена проверка подлинности с помощью текстовых сообщений, пользователю предлагается ввести номер мобильного телефона. Если пользователь должен использовать ПИН-код при проверке подлинности, ему также предлагается ввести ПИН-код. После ввода номера телефона и ПИН-кода (если используется) пользователь нажимает кнопку Отправьте мне SMS для проверки подлинности. Многофакторная проверка подлинности Microsoft Entra выполняет проверку SMS на мобильный телефон пользователя. Пользователь получит текстовое сообщение с одноразовым паролем. Затем он отвечает на сообщение, указав этот пароль и ПИН-код (если используется).

Если выбран метод проверки с помощью мобильного приложения, пользователю предлагается установить на устройство приложение Microsoft Authenticator и создать код активации. После установки приложения пользователь нажимает кнопку "Создать код активации".

Примечание.

Чтобы использовать приложение Microsoft Authenticator, пользователь должен включить push-уведомления для своего устройства.

На странице будут отображены код активации и URL-адрес, а также картинка со штрихкодом. Если пользователь должен использовать ПИН-код при проверке подлинности, ему дополнительно предлагается ввести ПИН-код. Пользователь вводит код активации и URL-адрес в приложение Microsoft Authenticator или сканирует штрихкод с помощью сканера штрихкодов и нажимает кнопку "Активировать".

После завершения активации пользователь нажимает кнопку Проверить мою подлинность. Многофакторная проверка подлинности Microsoft Entra выполняет проверку мобильного приложения пользователя. Пользователь должен ввести свой ПИН-код (если используется) и нажать кнопку «Выполнить проверку подлинности» в своем мобильном приложении для перехода к следующему этапу процесса самостоятельной регистрации.

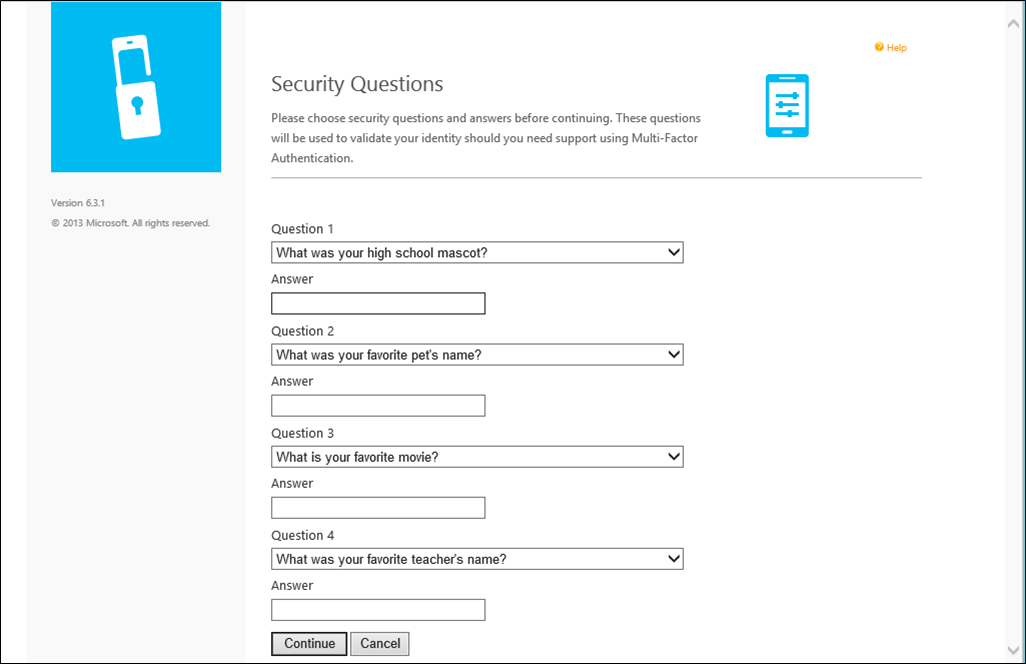

Если администраторы настроили использование секретных вопросов и ответов на сервере Многофакторной идентификации Azure, пользователь будет перенаправлен на страницу "Секретные вопросы". Пользователю необходимо выбрать секретные вопросы и указать ответы на выбранные вопросы.

На этом самостоятельная регистрация пользователя завершена. Пользователь вошел на пользовательский портал. В будущем пользователи смогут в любой момент войти на портал для изменения своих номеров телефонов, ПИН-кодов, методов проверки подлинности и секретных вопросов, если изменение методов разрешено администраторами.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по