Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Чтобы защитить пользователей, можно настроить политики условного доступа Microsoft Entra на основе рисков, которые автоматически реагируют на рискованные действия. Эти политики могут автоматически блокировать попытку входа или требовать дополнительных действий, например требовать безопасное изменение пароля или запрашивать многофакторную проверку подлинности Microsoft Entra. Эти политики работают с существующими политиками условного доступа Microsoft Entra в качестве дополнительного уровня защиты для вашей организации. Пользователи никогда не могут вызвать рискованное поведение в одной из этих политик, но ваша организация защищена, если предпринята попытка компрометации вашей безопасности.

Внимание

В этом руководстве показано, как включить многофакторную проверку подлинности на основе рисков (MFA).

Если ИТ-команда не включила возможность использовать многофакторную проверку подлинности Microsoft Entra или у вас возникли проблемы во время входа, обратитесь в службу поддержки для получения дополнительной помощи.

В этом руководстве описано следующее:

- Общие сведения о доступных политиках

- Включение регистрации многофакторной проверки подлинности Microsoft Entra

- Включить изменение пароля на основе оценки рисков

- Включение многофакторной проверки подлинности на основе рисков

- Тестирование политик на основе рисков для попыток входа пользователей

Предварительные условия

Для работы с этим учебником требуются следующие ресурсы и разрешения:

- Рабочий клиент Microsoft Entra с включенной лицензией Microsoft Entra ID P2 или пробной лицензией.

- Создайте ее бесплатно, если нужно.

- Учетная запись с правами администратора безопасности.

- Идентификатор Microsoft Entra настроен для самостоятельного сброса пароля и многофакторной аутентификации Microsoft Entra.

- При необходимости выполните инструкции, чтобы включить Microsoft Entra SSPR.

- При необходимости выполните инструкции по включению многофакторной проверки подлинности Microsoft Entra.

Обзор защиты идентификаций Microsoft Entra

Корпорация Майкрософт ежедневно собирает и анализирует миллиарды анонимизированных сообщений о попытках входа пользователей. Эти сообщения позволяют создать шаблоны хорошего поведения пользователей и выявлять потенциально опасные и подозрительные попытки входа. Защита идентификации Microsoft Entra может просматривать попытки входа пользователей и выполнять дополнительные действия, если возникает подозрительное поведение:

Некоторые из следующих действий могут вызвать обнаружение рисков системой Защиты идентификационных данных Microsoft Entra:

- утечка учетных данных пользователей;

- входы в систему с анонимных IP-адресов;

- невозможное путешествие в нетипичные места.

- попытки входа с зараженных устройств;

- входы с IP-адресов с подозрительными действиями;

- вход в систему из неизвестных мест.

В этой статье описано, как включить три политики для защиты пользователей и автоматизации реагирования на подозрительные действия.

- Политика регистрации многофакторной проверки подлинности

- Гарантирует, что пользователи зарегистрированы для многофакторной проверки подлинности Microsoft Entra. Если политика риска входа запрашивает MFA, пользователь должен быть зарегистрирован для многофакторной проверки подлинности Microsoft Entra.

- Политика риска пользователей

- Определяет и автоматизирует ответ на учетные записи пользователей с компрометированными учетными данными. Может предложить пользователю создать новый пароль.

- Политика риска входа

- Определяет и автоматизирует ответ на подозрительные попытки входа. Может предложить пользователю предоставить дополнительные формы проверки с помощью многофакторной проверки подлинности Microsoft Entra.

При включении политики на основе рисков можно также выбрать порог для уровня риска — низкий, средний или высокий. Эта гибкость позволяет вам определить, какую степень агрессивности вы хотите применить при контроле подозрительных событий входа. Корпорация Майкрософт рекомендует следующие конфигурации политик.

Дополнительные сведения о Microsoft Entra ID Protection см. в разделе "Что такое Защита идентификации Microsoft Entra?"

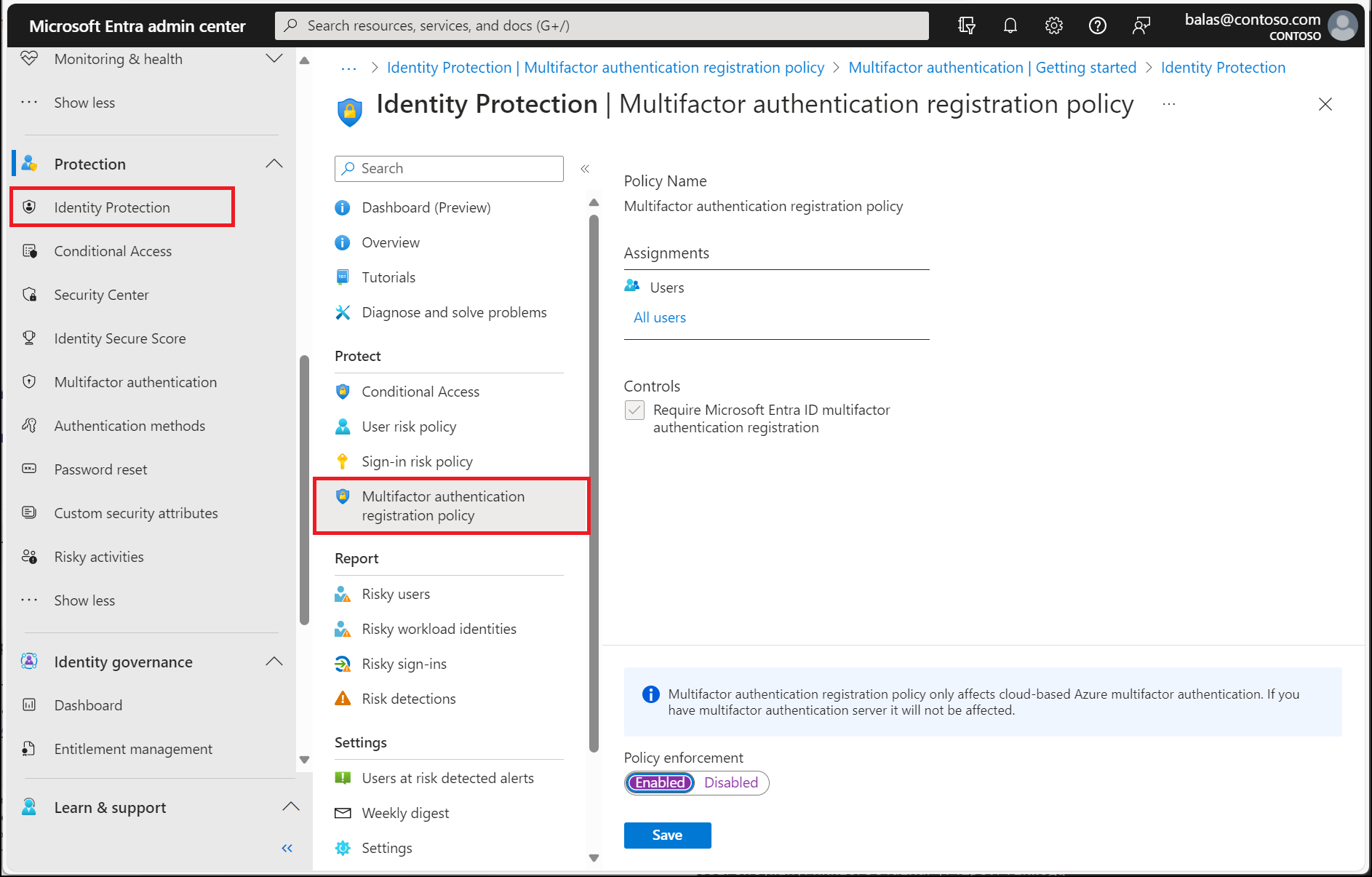

Включение политики регистрации многофакторной проверки подлинности

Защита идентификации Microsoft Entra включает политику по умолчанию, которая может помочь пользователям, зарегистрированным для многофакторной проверки подлинности Microsoft Entra. Если вы используете другие политики для защиты событий входа, вам потребуется, чтобы пользователи уже зарегистрировались для MFA. Включение этой политики не означает, что пользователям придется выполнять многофакторную проверку подлинности при каждом входе. Политика проверяет только состояние регистрации пользователя и запрашивает у них предварительную регистрацию при необходимости.

Рекомендуется включить эту политику регистрации для пользователей, использующих многофакторную проверку подлинности. Чтобы включить эту политику, выполните следующие действия:

- Войдите в центр администрирования Microsoft Entra как минимум в роли администратора безопасности.

- Перейдите к защите идентификаторов>панели мониторинга>политике регистрации многофакторной проверки подлинности.

- По умолчанию она применяется ко всем пользователям. Если нужно это изменить, выберите Назначения и укажите пользователей или группы для применения политики.

- В разделе Элементы управления выберите Доступ. Убедитесь, что установлен флажок "Требовать регистрацию многофакторной проверки подлинности Microsoft Entra", а затем нажмите кнопку "Выбрать".

- Для параметра Применить политику задайте значение Вкл. и щелкните Сохранить.

Применение политики рисков пользователей для смены пароля

Корпорация Майкрософт сотрудничает с исследователями, правоохранительными органами, различными группами безопасности корпорации Майкрософт и другими доверенными источниками для поиска пар "имя пользователя и пароль". Если одна из этих пар соответствует учетной записи в вашей среде, можно запросить изменение пароля с учетом рисков. Эта политика с этим действием требуют, чтобы пользователь изменил пароль, прежде чем сможет войти в систему. Это нужно для того, чтобы скомпрометированные учетные данные нельзя было использовать для входа.

Чтобы включить эту политику, выполните следующие действия:

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к Entra ID>Условному доступу.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе Облачные приложения или действия>, Выберите "Все ресурсы" (прежнее название — "Все облачные приложения").

- В разделе Условия>Риск пользователя задайте для параметра Настроить значение Да.

- В разделе Настройте уровни риска пользователей, необходимые для применения политики выберите Высокий. Это руководство основано на рекомендациях Майкрософт и может отличаться для каждой организации.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставить разрешение выберите Предоставить доступ.

- Выберите "Требовать силу проверки подлинности", а затем выберите встроенную силу многофакторной проверки подлинности из списка.

- Выберите " Требовать изменение пароля".

- Выберите Выберите.

- В разделе Сеанс.

- Выберите Частота входа.

- Убедитесь, что выбрано Каждый раз.

- Выберите Выберите.

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

- Нажмите Создать, чтобы создать и включить политику.

После того как администраторы оценивают параметры политики с помощью режима влияния политики или режима только отчета, они могут переместить переключатель " Включить политику " из " Только отчет " в "Вкл".

Сценарии без пароля

Для организаций, использующих методы проверки подлинности без пароля, внесите следующие изменения:

Обновление политики риска пользователей без пароля

- В разделе "Пользователи":

- Включите, выберите "Пользователи и группы" и нацельте пользователей без пароля.

- В разделе "Элементы управления доступом" блокировка> доступа для пользователей без пароля.

Совет

В течение некоторого времени при развертывании методов аутентификации без пароля может понадобиться наличие двух политик.

- Тот, который позволяет самостоятельное исправление для тех, кто не использует методы без использования паролей.

- Другой, который блокирует пользователей без пароля с высоким риском.

Исправление и разблокировка риска пользователя без пароля

- Требовать администраторского исследования и устранения любого риска.

- Разблокируйте пользователя.

Включение политики рисков при входе для MFA

Большинство пользователей демонстрируют нормальное поведение, которое можно отслеживать. Если поведение выходит за пределы нормы, разрешение входа в систему может оказаться рискованным. Вместо этого может потребоваться заблокировать этого пользователя или попросить его выполнить многофакторную проверку подлинности. Если пользователь успешно пройдет такую проверку, можно считать попытку входа допустимой и предоставить доступ к приложению или службе.

Чтобы включить эту политику, выполните следующие действия:

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к Entra ID>Условному доступу.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе Облачные приложения или действия>, Выберите "Все ресурсы" (прежнее название — "Все облачные приложения").

- В разделе Условия>Риск при входе задайте для параметра Настроить значение Да.

- В разделе "Выбор уровня риска входа, к которому будет применяться эта политика", выберите «Высокий» и «Средний». Это руководство основано на рекомендациях Майкрософт и может отличаться для каждой организации.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставить разрешение выберите Предоставить доступ.

- Выберите "Требовать силу проверки подлинности", а затем выберите встроенную силу многофакторной проверки подлинности из списка.

- Выберите Выберите.

- В разделе Сеанс.

- Выберите Частота входа.

- Убедитесь, что выбрано Каждый раз.

- Выберите Выберите.

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

- Нажмите Создать, чтобы создать и включить политику.

После того как администраторы оценивают параметры политики с помощью режима влияния политики или режима только отчета, они могут переместить переключатель " Включить политику " из " Только отчет " в "Вкл".

Сценарии без пароля

Для организаций, использующих методы проверки подлинности без пароля, внесите следующие изменения:

Обновите политику управления рисками при входе без пароля

- В разделе "Пользователи":

- Включите, выберите "Пользователи и группы" и нацельте пользователей без пароля.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе Облачные приложения или действия>включите, выберите Все ресурсы (ранее — "Все облачные приложения").

- В разделе Условия>Риск при входе задайте для параметра Настроить значение Да.

- В разделе "Выбор уровня риска входа, к которому будет применяться эта политика", выберите «Высокий» и «Средний». Дополнительные сведения о уровнях риска см. в разделе Выбор допустимых уровней риска.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставить разрешение выберите Предоставить доступ.

- Выберите требование к надежности аутентификации, а затем выберите встроенные MFA без пароля или фишингоустойчивые MFA в зависимости от метода, используемого целевыми пользователями.

- Выберите Выберите.

- В подразделе сессия:

- Выберите Частота входа.

- Убедитесь, что выбрано Каждый раз.

- Выберите Выберите.

Тестирование рисковых событий регистрирования

Большинство событий входа пользователей не активируют политики на основе рисков, настроенные на предыдущих шагах. Пользователь, возможно, никогда не увидит запрос на MFA или сброс пароля. Пока учетные данные пользователя остаются надежными, а поведение стабильным, все события входа будут считаться успешными.

Чтобы протестировать политики Защита идентификации Microsoft Entra, созданные на предыдущих шагах, вам потребуется способ имитации рискованного поведения или потенциальных атак. Шаги выполнения этих тестов зависят от политики защиты идентификационных данных Microsoft Entra, которую вы хотите проверить. Дополнительные сведения о сценариях и шагах см. в разделе "Имитация обнаружения рисков" в Защита идентификации Microsoft Entra.

Очистка ресурсов

Если вы завершили тестирование и больше не хотите, чтобы политики на основе рисков были включены, вернитесь к каждой политике, которую вы хотите отключить, и установите Включить политику в положение Выключено или удалите их.

Следующие шаги

В этом руководстве вы включили политики пользователей, основанные на рисках, для Microsoft Entra ID Protection. Вы научились выполнять следующие задачи:

- Понимание доступных политик для защиты идентификаций в Microsoft Entra

- Включение регистрации многофакторной проверки подлинности Microsoft Entra

- Включить изменение пароля на основе оценки рисков

- Включение многофакторной проверки подлинности на основе рисков

- Тестирование политик на основе рисков для попыток входа пользователей