Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Когда администраторы создают политики условного доступа, возможность нацеливать или исключать определенные устройства в своей среде является общей задачей. Фильтр условий для устройств предоставляет администраторам возможность нацеливать на определенные устройства. Администраторы могут использовать поддерживаемые операторы и свойства для фильтров устройств вместе с другими доступными условиями назначения в политиках условного доступа.

Распространенные сценарии

Есть несколько сценариев, в которых организации теперь могут использовать фильтр для состояния устройств. В следующих сценариях приведены примеры использования этого нового условия.

-

Ограничение доступа к привилегированным ресурсам. В этом примере можно сказать, что вы хотите разрешить доступ к API управления службами Windows Azure от пользователя, который:

- Назначается привилегированная роль.

- Завершена многофакторная проверка подлинности.

- Устройство находится на привилегированной или безопасной рабочей станции администрирования и подтверждено как соответствующее требованиям.

- В этом сценарии организации создадут две политики условного доступа:

- Политика 1. Все пользователи с ролью администратора, доступ к облачному приложению API управления службами Windows Azure, а также для управления доступом, предоставление доступа, но требуют многофакторной проверки подлинности и требуют, чтобы устройство было помечено как соответствующее.

- Политика 2. Все пользователи с правами администратора, имеющие доступ к облачному приложению API управления сервисами Windows Azure, исключая фильтр для устройств, использующих выражение правила device.extensionAttribute1 равно SAW, а для элементов управления доступом установить блокировку. Узнайте, как обновить расширенные атрибуты в объекте устройства Microsoft Entra.

-

Блокировать доступ к ресурсам организации с устройств с неподдерживаемой операционной системой. В этом примере, допустим, требуется заблокировать доступ к ресурсам из ОС Windows версии старше, чем Windows 10. В этом сценарии организации создадут следующую политику условного доступа:

- Все пользователи, имеющие доступ ко всем ресурсам, за исключением тех, у которых устройства, где применяются выражения

device.operatingSystem == 'Windows'иdevice.operatingSystemVersion startsWith '10.0', должны быть заблокированы элементами управления доступом.

- Все пользователи, имеющие доступ ко всем ресурсам, за исключением тех, у которых устройства, где применяются выражения

-

Не требуется многофакторная проверка подлинности для определенных учетных записей на определенных устройствах. В этом примере можно сказать, что при использовании учетных записей служб на определенных устройствах, таких как Teams Phone или Surface Hub, не требуется многофакторная проверка подлинности. В этом сценарии организации создадут следующие две политики условного доступа:

- Политика 1. Все пользователи, за исключением служебных учетных записей, имеют доступ ко всем ресурсам и элементам управления доступом; предоставляется доступ, но требуется многофакторная аутентификация.

- Политика 2: Выберите пользователей и группы, включая группу, содержащую только учетные записи служб, с доступом ко всем ресурсам, за исключением устройств, использующих выражение правила device.extensionAttribute2, не равных TeamsPhoneDevice, и для контроля доступа установите блокировку.

Примечание.

Идентификатор Microsoft Entra использует проверку подлинности устройства для оценки правил фильтрации устройств. Для устройства, незарегистрированного с идентификатором Microsoft Entra ID, все свойства устройства считаются значениями NULL и атрибуты устройства не могут быть определены, так как устройство не существует в каталоге. Лучший способ нацелить политики для незарегистрированных устройств — это использовать отрицательный оператор, поскольку благодаря этому применится настроенное правило фильтрации. Если вы использовали положительный оператор, правило фильтрации будет применяться только в том случае, если устройство существует в каталоге, а настроенное правило соответствует атрибуту на устройстве.

Создание политики условного доступа

Фильтр для устройств является необязательным элементом управления при создании политики условного доступа.

Следующие шаги помогут создать две политики условного доступа для поддержки первого сценария в общих сценариях.

Политика 1. Все пользователи с ролью администратора, доступ к облачному приложению API управления службами Windows Azure, а также для управления доступом, предоставление доступа, но требуют многофакторной проверки подлинности и требуют, чтобы устройство было помечено как соответствующее.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор условного доступа.

- Перейдите к Entra ID>условному доступу>политикам.

- Выберите новую политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе "Назначения" выберите "Пользователи" или "Идентификаторы рабочей нагрузки".

В разделе "Включить" выберите роли каталога, а затем все роли с администратором в имени.

Предупреждение

Политики условного доступа поддерживают встроенные роли. Политики условного доступа не применяются к другим типам ролей, включая [ограниченные рамками административных единиц](../role-based-access-control/manage-roles-portal.md) или настраиваемые роли.

В разделе Исключить выберите Пользователи и группы и выберите учетные записи аварийного доступа вашей организации или учетные записи для экстренного доступа.

Нажмите кнопку "Готово".

- В разделе Целевые ресурсы>Ресурсы (ранее облачные приложения)>Выберите>ресурсы, выберите API управления службами Windows Azure и нажмите Выбрать.

- В разделе ">Предоставление доступа" выберите "Предоставить доступ", "Требовать многофакторную проверку подлинности" и "Требовать, чтобы устройство было помечено как соответствующее" и нажмите кнопку "Выбрать".

- Подтвердите параметры и установите Включить политику на Вкл.

- Нажмите кнопку "Создать", чтобы включить политику.

Политика 2: Все пользователи с ролью администратора, имеющие доступ к облачному приложению API управления службами Windows Azure, за исключением фильтра для устройств, использующих выражение правила device.extensionAttribute1 равно SAW, и для элементов управления доступом — блокировать.

- Выберите новую политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе "Назначения" выберите "Пользователи" или "Идентификаторы рабочей нагрузки".

В разделе "Включить" выберите роли каталога, а затем все роли с администратором в имени

Предупреждение

Политики условного доступа поддерживают встроенные роли. Политики условного доступа не применяются для других типов ролей, включая роли с областью действия административной единицы или пользовательские роли.

В разделе Исключить выберите Пользователи и группы и выберите учетные записи аварийного доступа вашей организации или учетные записи для экстренного доступа.

Нажмите кнопку "Готово".

- В разделе Целевые ресурсы>Ресурсы (ранее облачные приложения)>Выберите>ресурсы, выберите API управления службами Windows Azure и нажмите Выбрать.

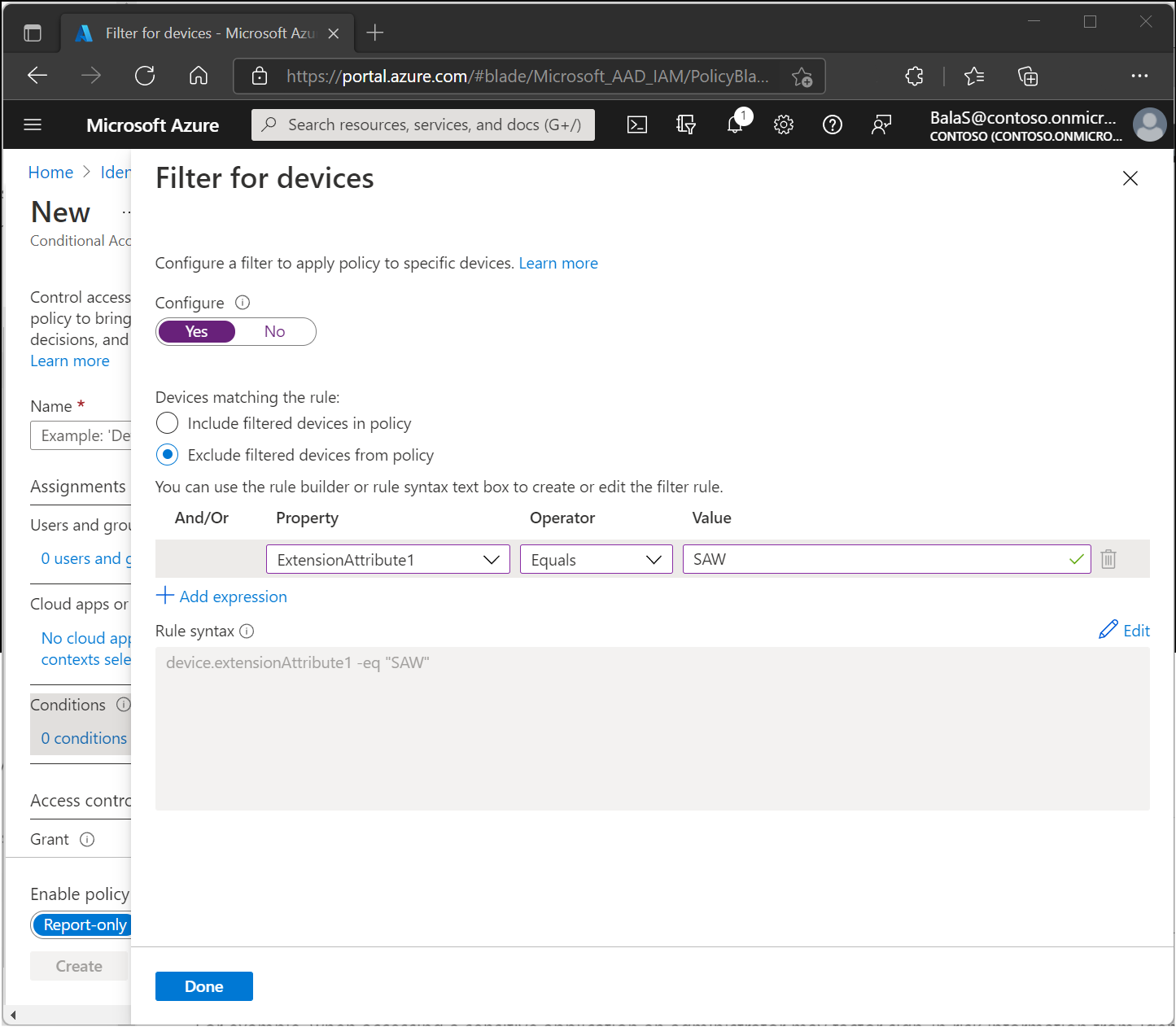

- При условияхфильтр для устройств.

- Переключите "Настроить" на "Да".

- Задайте для устройств, соответствующих правилу параметр Исключить отфильтрованные устройства из политики.

- Укажите свойство

ExtensionAttribute1, операторEqualsи значениеSAW. - Нажмите кнопку "Готово".

- В разделе "Предоставление элементов управления доступом>" выберите "Блокировать доступ", а затем нажмите кнопку "Выбрать".

- Подтвердите параметры и установите Включить политику на Вкл.

- Нажмите кнопку "Создать", чтобы включить политику.

Предупреждение

Политики, требующие совместимых устройств, могут запрашивать пользователей в Mac, iOS и Android выбрать сертификат устройства во время оценки политики, даже если соответствие устройств не применяется. Эти запросы могут повторяться до тех пор, пока устройство не будет приведено в соответствие с требованиями.

Указание значений атрибутов

Настройка атрибутов расширения возможна с помощью API Microsoft Graph. Дополнительные сведения о настройке атрибутов устройства см. в статье "Обновление устройства".

Фильтр для устройств Graph API

Фильтр для API устройств доступен в конечной точке Microsoft Graph версии 1.0 и может быть доступен с помощью конечной точки https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/. Вы можете настроить фильтр для устройств при создании новой политики условного доступа или обновить доступную политику, чтобы настроить фильтр для состояния устройств. Чтобы обновить существующую политику, можно выполнить PATCH-запрос в конечной точке Microsoft Graph версии 1.0, добавив идентификатор существующей политики и отправив следующий запрос. В этом примере показано, как настроить фильтр, чтобы исключить устройства, которые не помечены как устройства SAW. Синтаксис правила позволяет использовать несколько выражений. Дополнительные сведения о синтаксисе см. в правилах динамического членства для групп в Microsoft Entra ID.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Поддерживаемые операторы и свойства устройств для фильтров

В условном доступе можно использовать следующие атрибуты устройства с фильтром для состояния устройств.

Это важно

Корпорация Майкрософт рекомендует использовать как минимум одно системное или настраиваемое администратором свойство устройства при использовании фильтра для условий устройств в Условном доступе.

Примечание.

Идентификатор Microsoft Entra использует проверку подлинности устройства для оценки правил фильтрации устройств. Для устройства, незарегистрированного с идентификатором Microsoft Entra ID, все свойства устройства считаются значениями NULL и атрибуты устройства не могут быть определены, так как устройство не существует в каталоге. Лучший способ нацелить политики для незарегистрированных устройств — это использовать отрицательный оператор, поскольку благодаря этому применится настроенное правило фильтрации. Если вы использовали положительный оператор, правило фильтрации будет применяться только в том случае, если устройство существует в каталоге, а настроенное правило соответствует атрибуту на устройстве.

| Поддерживаемые атрибуты устройств | Система определяет или администратор настраивает | Поддерживаемые операторы | Поддерживаемые значения | Пример |

|---|---|---|---|---|

| идентификатор устройства | Да | Равно, Не равно, В, Не в | Допустимый идентификатор deviceId, являющийся GUID. | (device.deviceid -eq "aaaa-0000-1111-2222-bbbb") |

| отображаемое имя | Нет | Равно, НеРавно, НачинаетсяС, НеНачинаетсяС, ЗаканчиваетсяНа, НеЗаканчиваетсяНа, Содержит, НеСодержит, Входит, НеВходит | Любая строка. | (device.displayName содержит "ABC") |

| владение устройством | Да | Равно, Не равно | Поддерживаемые значения — "Личные" для собственных устройств и "Корпоративные" для корпоративных устройств. | (device.deviceOwnership -eq "Компания") |

| имяПрофиляРегистрации | Да | Равно, НеРавно, НачинаетсяС, НеНачинаетсяС, ЗаканчиваетсяНа, НеЗаканчиваетсяНа, Содержит, НеСодержит, Входит, НеВходит | Это устанавливается Microsoft Intune на основе профиля, под которым устройство зарегистрировали во время принятия в систему. Это строковое значение, созданное администратором Microsoft Intune, и сопоставляется с профилем регистрации Windows Autopilot, программой автоматической регистрации устройств Apple (ADE) или профилем регистрации Google, применённым к устройству. | (device.enrollmentProfileName -startsWith "AutoPilot Профиль") |

| соответствует | Да | Равно, Не равно | Поддерживаются значения True для совместимых устройств и False для несовместимых устройств | (device.isCompliant -eq "Истина") |

| производитель | Нет | Равно, НеРавно, НачинаетсяС, НеНачинаетсяС, ЗаканчиваетсяНа, НеЗаканчиваетсяНа, Содержит, НеСодержит, Входит, НеВходит | Любая строка. | (device.manufacturer -начинаетсяС "Microsoft") |

| идентификатор приложения MDM (mdmAppId) | Да | Равно, Не равно, В, Не в | Действительный идентификатор приложения MDM. | (device.mdmAppId -in ["00001111-aaaa-2222-bbbb-3333cccc4444"]) |

| модель | Нет | Равно, НеРавно, НачинаетсяС, НеНачинаетсяС, ЗаканчиваетсяНа, НеЗаканчиваетсяНа, Содержит, НеСодержит, Входит, НеВходит | Любая строка. | (модель устройства -notContains "Surface") |

| операционная система | Да | Равно, НеРавно, НачинаетсяС, НеНачинаетсяС, ЗаканчиваетсяНа, НеЗаканчиваетсяНа, Содержит, НеСодержит, Входит, НеВходит | Допустимая операционная система (например, Windows, iOS или Android). | (device.operatingSystem -eq "Виндовс") |

| ВерсияОперационнойСистемы | Да | Равно, НеРавно, НачинаетсяС, НеНачинаетсяС, ЗаканчиваетсяНа, НеЗаканчиваетсяНа, Содержит, НеСодержит, Входит, НеВходит | Допустимая версия операционной системы (например, 6.1 для Windows 7, 6.2 для Windows 8 или 10.0 для Windows 10 и Windows 11). | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalIds | Да | Содержит, Не содержит | В качестве примера все устройства Автопилота Windows хранят ZTDId (уникальное значение, назначаемое всем импортированным устройствам Автопилота Windows ) в свойстве physicalIds устройства. | (device.physicalIds -contains "[ZTDId]:value") |

| тип профиля | Да | Равно, Не равно | Допустимый тип профиля, заданный для устройства. Поддерживаемые значения: RegisteredDevice (по умолчанию), SecureVM (используется для виртуальных машин Windows в Azure с поддержкой входа Microsoft Entra), Принтер (используется для принтеров), Общий (используемый для общих устройств), IoT (используется для устройств Интернета вещей) | (device.profileType -eq "Принтер") |

| системные метки | Да | Содержит, Не содержит | Список меток, примененных к устройству системой. Некоторые поддерживаемые значения: AzureResource (используется для виртуальных машин Windows в Azure с поддержкой входа Microsoft Entra), M365Managed (используется для устройств, управляемых с помощью Управляемого рабочего стола Майкрософт), MultiUser (используется для общих устройств) | (устройство.systemLabels -содержит "M365Managed") |

| тип доверия | Да | Равно, Не равно | Действительное зарегистрированное состояние для устройств. Поддерживаемые значения: AzureAD (используется для устройств, присоединенных к Microsoft Entra), ServerAD (используется для гибридных устройств, присоединенных к Microsoft Entra), Workplace (используется для зарегистрированных устройств Microsoft Entra) | (device.trustType -eq "ServerAD") |

| расширенныйАтрибут1-15 | Да | Равно, НеРавно, НачинаетсяС, НеНачинаетсяС, ЗаканчиваетсяНа, НеЗаканчиваетсяНа, Содержит, НеСодержит, Входит, НеВходит | extensionAttributes1-15 — это атрибуты, которые клиенты могут использовать для объектов устройств. Клиенты могут обновлять любой из атрибутов extensionAttributes1-15, задавая пользовательские значения и используя их в фильтре для состояния устройств в Условном доступе. Можно использовать любое строковое значение. | (device.extensionAttribute1 -eq "SAW") |

Предупреждение

Устройства должны быть управляемыми Microsoft Intune, совместимыми или гибридно присоединёнными к Microsoft Entra, чтобы значения были доступны в extensionAttributes1-15 во время оценки политики условного доступа.

Примечание.

При создании сложных правил или использовании слишком большого количества отдельных идентификаторов, таких как deviceid для идентификаторов устройств, помните, что максимальная длина фильтрующего правила составляет 3072 символов.

Примечание.

Операторы Contains и NotContains работают по-разному в зависимости от типов атрибутов. Для строковых атрибутов, таких как operatingSystem и model, оператор Contains указывает, имеется ли заданная подстрока в атрибуте. Для атрибутов строковых коллекций, таких как physicalIds и systemLabels, оператор Contains указывает, совпадает ли заданная строка целиком с одной из строк в коллекции.

Поведение политики с фильтром для устройств

Фильтр для условий устройств в условном доступе оценивает политику на основе атрибутов устройства зарегистрированного устройства в идентификаторе Microsoft Entra ID, поэтому важно понимать, в каких обстоятельствах политика применяется или не применяется. В следующей таблице показано поведение при настройке фильтра для условий устройств.

| Фильтр для состояния устройств | Состояние регистрации устройства | Фильтр устройств применен |

|---|---|---|

| Режим включения/исключения с положительными операторами (Equals, StartsWith, EndsWith, Contains, In) и использование любых атрибутов | Незарегистрированное устройство | Нет |

| Режим включения или исключения с положительными операторами (Equals, StartsWith, EndsWith, Contains, In) и использованием атрибутов, за исключением extensionAttributes1-15. | Зарегистрированное устройство | Да, если условия соблюдены |

| Режим включения/исключения с положительными операторами (Equals, StartsWith, EndsWith, Contains, In) и использованием атрибутов, включая extensionAttributes1-15. | Зарегистрированное устройство под управлением Intune | Да, если условия соблюдены |

| Режим включения/исключения с положительными операторами (Equals, StartsWith, EndsWith, Contains, In) и использованием атрибутов, включая extensionAttributes1-15. | Зарегистрированное устройство не под управлением Intune | Да, если условия соблюдены. Если используются extensionAttributes1-15, политика применяется, если устройство совместимо или гибридно присоединено к Microsoft Entra. |

| Режим включения/исключения с негативными операторами (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) и возможность использования любых атрибутов. | Незарегистрированное устройство | Да |

| Режим включения/исключения с негативными операторами (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) и использование любых атрибутов, кроме extensionAttributes1-15. | Зарегистрированное устройство | Да, если условия соблюдены |

| Режим включения и исключения с отрицательными операторами (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn), а также использование любых атрибутов, включая extensionAttributes1-15. | Зарегистрированное устройство под управлением Intune | Да, если условия соблюдены |

| Режим включения и исключения с отрицательными операторами (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn), а также использование любых атрибутов, включая extensionAttributes1-15. | Зарегистрированное устройство не под управлением Intune | Да, если условия соблюдены. Если используются extensionAttributes1-15, политика применяется, если устройство совместимо или гибридно присоединено к Microsoft Entra. |