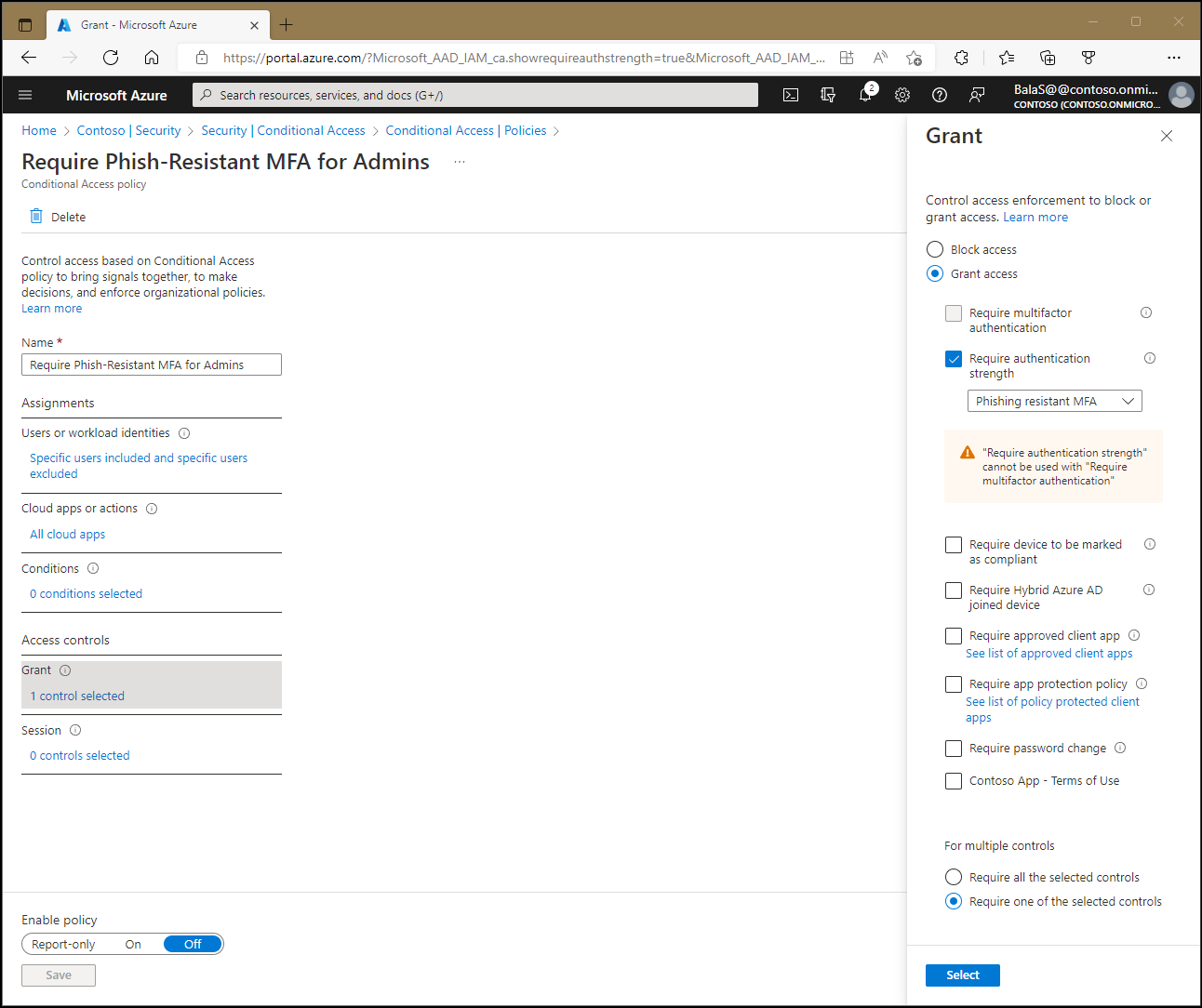

Условный доступ: предоставление разрешения

В рамках политики условного доступа администратор может использовать управления доступом, чтобы предоставить или заблокировать доступ к ресурсам.

Заблокировать доступ

Элемент управления блокировкой доступа учитывает все назначения и запрещает доступ на основе конфигурации политики условного доступа.

Блокировка доступа — это мощный элемент управления, который следует применять, имея соответствующие знания. Политики с блочными операторами могут иметь непредвиденные побочные эффекты. Правильное тестирование и проверка крайне важны перед включением элемента управления в большом масштабе. При внесении изменений администраторы должны использовать такие средства, как режим "только отчет" условного доступа и What If с условным доступом.

Предоставление доступа

При предоставлении доступа администраторы могут выбрать принудительное применение одного или нескольких элементов управления. К этим элементам управления относятся следующие параметры.

- Требовать многофакторную проверку подлинности (многофакторная проверка подлинности Microsoft Entra)

- Требовать надежность проверки подлинности

- Требование, чтобы устройство было отмечено как совместимое (Intune)

- Требовать гибридное устройство, присоединенное к Microsoft Entra

- Требовать утвержденное клиентское приложение

- Требование политики защиты приложений

- Требовать смены пароля

Когда администраторы выбирают вариант объединения этих параметров, они могут использовать следующие методы.

- Требование всех выбранных элементов управления (элемент управления и элемент управления).

- Требуется один из выбранных элементов управления (элемент управления или элемент управления).

По умолчанию условный доступ требует всех выбранных элементов управления.

Требование многофакторной проверки подлинности

Если установить этот флажок, пользователи должны будут выполнять многофакторную проверку подлинности Microsoft Entra. Дополнительные сведения о развертывании многофакторной проверки подлинности Microsoft Entra см. в разделе "Планирование облачного развертывания многофакторной проверки подлинности Microsoft Entra".

Windows Hello для бизнеса удовлетворяет требованиям многофакторной проверки подлинности в политиках условного доступа.

Требовать надежность проверки подлинности

Администраторы могут требовать определенные сильные стороны проверки подлинности в политиках условного доступа. Эти сильные стороны проверки подлинности определяются в преимуществах проверки подлинности Microsoft Entra Admin Center>Protection>Authentication.> Администраторы могут создавать собственные или использовать встроенные версии.

Требовать, чтобы устройство было отмечено как соответствующее

Организации, которые развертывают Intune, могут использовать сведения, возвращаемые на своих устройствах, чтобы определить устройства, соответствующие определенным требованиям к политике. Intune отправляет сведения о соответствии идентификатору Microsoft Entra, чтобы условный доступ решил предоставить или заблокировать доступ к ресурсам. Дополнительные сведения о политиках соответствия см. в статье Установка правил на устройствах для разрешения доступа к ресурсам в организации с помощью Intune.

Устройство может быть отмечено как соответствующее Intune для любой операционной системы или сторонней системы управления мобильными устройствами для устройств Windows. Список поддерживаемых сторонних систем управления мобильными устройствами можно найти в статье Поддержка сторонних партнеров по соответствию устройств в Intune.

Устройства должны быть зарегистрированы в идентификаторе Microsoft Entra, чтобы их можно было пометить как соответствующие. Дополнительные сведения о регистрации устройств можно найти в статье Что такое удостоверение устройства?.

Элемент управления Требовать, чтобы устройство было отмечено как соответствующее требованиям.

- Поддерживает только устройства Windows 10+, iOS, Android, macOS и Linux Ubuntu, зарегистрированные с помощью идентификатора Microsoft Entra и зарегистрированные в Intune.

- Microsoft Edge в режиме InPrivate в Windows считается несоответствующим устройством.

Примечание.

В Windows, iOS, Android, macOS и некоторых сторонних веб-браузерах идентификатор Microsoft Entra идентифицирует устройство с помощью сертификата клиента, подготовленного при регистрации устройства с идентификатором Microsoft Entra. Когда пользователь впервые подписывается через браузер, пользователю предлагается выбрать сертификат. Пользователь должен выбрать этот сертификат, прежде чем он сможет продолжать использовать браузер.

Вы можете использовать приложение Microsoft Defender для конечной точки с политикой "Утвержденное клиентское приложение" в Intune для настройки политик условного доступа для политики соответствия требованиям устройств. При настройке условного доступа для приложения Microsoft Defender для конечной точки не требуется исключение. Хотя Microsoft Defender для конечной точки на Android и iOS (идентификатор приложения — dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) не является утвержденным приложением, у него есть разрешение на получение отчетов о состоянии безопасности устройства. Это разрешение позволяет передавать информацию о соответствии требованиям в условный доступ.

Требовать гибридное устройство, присоединенное к Microsoft Entra

Организации могут использовать удостоверение устройства как часть политики условного доступа. Организациям может потребоваться, чтобы устройства были гибридными, присоединенными к Microsoft Entra, с помощью этого флажка. Дополнительные сведения об удостоверениях устройств см. в статье Что такое удостоверение устройства?.

При использовании потока кода устройства OAuth не поддерживается обязательный элемент управления предоставлением для управляемого устройства или условие состояния устройства. Это связано с тем, что устройство, выполняющее проверку подлинности, не может передать свое состояние на устройство, предоставляющее код. Кроме того, состояние устройства в маркере безопасности заблокировано для устройства, выполняющего проверку подлинности. Вместо этого используйте элемент управления "Требовать многофакторную проверку подлинности".

Элемент управления "Требовать гибридное присоединение к устройству Microsoft Entra":

- Поддерживает только присоединенные к домену устройства предыдущих версий Windows (до Windows 10) и текущих версий Windows (Windows 10+).

- Не учитывает Microsoft Edge в режиме InPrivate как гибридное устройство, присоединенное к Microsoft Entra.

Требовать утвержденное клиентское приложение

Организациям может потребовать, чтобы утвержденное клиентское приложение использовалось для доступа к выбранным облачным приложениям. Эти утвержденные клиентские приложения поддерживают политики защиты приложений Intune независимо от любого решения по управлению мобильными устройствами.

Предупреждение

Утвержденный грант клиентского приложения выходит на пенсию в начале марта 2026 года. К марту 2026 г. организации должны перенести все текущие политики условного доступа, использующие только утвержденное клиентское приложение или политику защиты приложений. Кроме того, для любой новой политики условного доступа применяется только предоставление политики защиты приложений. Дополнительные сведения см. в статье "Миграция утвержденного клиентского приложения в политику защиты приложений" в условном доступе.

Чтобы применить этот элемент управления предоставления, устройство должно быть зарегистрировано в идентификаторе Microsoft Entra, которое требует использования приложения брокера. В качестве приложения брокера может выступать Microsoft Authenticator для iOS, а также либо Microsoft Authenticator, либо корпоративный портал Майкрософт для устройств Android. Если приложение брокера не установлено на устройстве, при попытке пройти проверку подлинности пользователь перенаправляется в соответствующий магазин приложений для установки необходимого приложения брокера.

Следующие клиентские приложения поддерживают этот параметр. Этот список не является исчерпывающим и подлежит изменению:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft Списки

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Планировщик (Microsoft)

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype для бизнеса

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Доска Майкрософт

- Администратор Microsoft 365

Замечания

- Утвержденные клиентских приложения поддерживают функцию управления мобильными приложениями Intune.

- Требование к утвержденному клиентскому приложению :

- поддерживает только iOS и Android для условия платформы устройства;

- для регистрации устройства требует приложение брокера. В качестве приложения брокера может выступать Microsoft Authenticator для iOS, а также либо Microsoft Authenticator, либо корпоративный портал Майкрософт для устройств Android.

- Условный доступ не может рассматривать Microsoft Edge в режиме InPrivate как утвержденное клиентское приложение.

- Политики условного доступа, требующие Microsoft Power BI в качестве утвержденного клиентского приложения, не поддерживают использование прокси приложения Microsoft Entra для подключения мобильного приложения Power BI к локальной Сервер отчетов Power BI.

- WebView, размещенные за пределами Microsoft Edge, не удовлетворяют утвержденной политике клиентского приложения. Например, если приложение пытается загрузить SharePoint в веб-представлении, политики защиты приложений завершаются сбоем.

Примеры конфигурации см. в статье Как требовать утвержденные клиентские приложения для облачного доступа к приложениям с условным доступом.

Требование политики защиты приложений

В политике условного доступа можно требовать, чтобы политика защиты приложений Intune присутствовала в клиентском приложении перед доступом к выбранным приложениям. Эти политики защиты приложений для управления мобильными приложениями (MAM) позволяют управлять данными организации и защищать их в определенных приложениях.

Для применения этого элемента управления предоставлением условного доступа требуется, чтобы устройство зарегистрировано в идентификаторе Microsoft Entra, которое требует использования приложения брокера. В качестве приложения посредника могут выступать решения Microsoft Authenticator для iOS или корпоративный портал Майкрософт для устройств Android. Если приложение брокера не установлено на устройстве, при попытке пройти проверку подлинности пользователь перенаправляется в магазин приложений для установки приложения брокера. Приложение Microsoft Authenticator можно использовать в качестве приложения брокера, но не поддерживает назначение в качестве утвержденного клиентского приложения. политики защита приложений общедоступны для iOS и Android, а также в общедоступной предварительной версии для Microsoft Edge в Windows. Устройства Windows поддерживают не более трех учетных записей пользователей Microsoft Entra в одном сеансе. Дополнительные сведения о применении политики к устройствам Windows см. в статье "Требовать политику защиты приложений на устройствах Windows (предварительная версия)".

Приложения должны соответствовать определенным требованиям для поддержки политик защиты приложений. Разработчики могут найти дополнительные сведения об этих требованиях в разделе "Приложения" с помощью политик защиты приложений.

Следующие клиентские приложения поддерживают этот параметр. Этот список не является исчерпывающим и подлежит изменению. Если ваше приложение отсутствует в списке, обратитесь к поставщику приложений, чтобы подтвердить поддержку:

- Мобильное приложение Adobe Acrobat Reader

- IAnnotate для Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 для телефонов

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft Списки

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Планировщик (Microsoft)

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Службы "Доска (Майкрософт)"

- MultiLine for Intune

- Nine Mail — электронная почта и календарь

- Нотировать для Intune

- Provectus — безопасные контакты

- Viva Engage (Android, iOS и iPadOS)

Примечание.

Kaizala, Skype для бизнеса и Visio не поддерживают предоставление Требовать политику защиты приложений. Если нужно, чтобы эти приложения работали, используйте только предоставление Требовать утвержденные приложения. Использование предложения OR между двумя предоставлениями не будет работать для этих трех приложений.

См. примеры конфигурации в статье Требование использовать политику защиты приложения и утвержденные клиентские приложения для доступа к облачным приложениям с помощью условного доступа.

Требовать смены пароля

При обнаружении риска пользователей администраторы могут использовать условия политики риска пользователей, чтобы пользователь безопасно изменил пароль с помощью самостоятельного сброса пароля Microsoft Entra. Пользователи могут выполнить самостоятельный сброс пароля для самостоятельного исправления. Этот процесс закрывает событие риска пользователя, чтобы предотвратить ненужные оповещения для администраторов.

Когда пользователю будет предложено изменить пароль, сначала требуется выполнить многофакторную проверку подлинности. Убедитесь, что все пользователи регистрируются для многофакторной проверки подлинности, поэтому они подготовлены в случае обнаружения риска для своей учетной записи.

Предупреждение

Пользователи должны ранее зарегистрировать для многофакторной проверки подлинности перед активацией политики риска пользователя.

Следующие ограничения применяются при настройке политики с помощью элемента управления изменением пароля:

- Политика должна быть назначена "всем облачным приложениям". Это требование не позволяет злоумышленнику использовать другое приложение для изменения пароля пользователя и сброса риска учетной записи путем входа в другое приложение.

- Обязательное изменение пароля не может использоваться с другими элементами управления, например с требованием соответствующего устройства.

- Элемент управления изменением пароля может использоваться только с условием назначения пользователя и группы, условием назначения облачного приложения (которое должно быть установлено в значение "все") и условиями риска пользователя.

Условия использования

Если ваша организация создала условия использования, другие параметры могут отображаться под элементами управления предоставлением. Эти параметры позволяют администраторам требовать подтверждения условий использования в качестве условия доступа к ресурсам, защищенным политикой. Дополнительные сведения об условиях использования в Microsoft Entra см. в разделе "Условия использования".

Настраиваемые элементы управления (предварительная версия)

Пользовательские элементы управления — это предварительная версия идентификатора Microsoft Entra. При использовании пользовательских элементов управления пользователи перенаправляются в совместимую службу для удовлетворения требований проверки подлинности, которые отделены от идентификатора Microsoft Entra. Дополнительные сведения см. в статье Пользовательские элементы управления.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по