Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

Для гибридных сред учетную запись арендатора Microsoft Entra можно настроить для подключения к локальной среде доменных служб Active Directory (AD DS) с помощью Microsoft Entra Connect. По умолчанию Microsoft Entra Connect не синхронизирует устаревшие хэши паролей NT LAN Manager (NTLM) и Kerberos, необходимые для доменных служб Microsoft Entra.

Чтобы использовать доменные службы с учетными записями, синхронизированными из локальной среды AD DS, необходимо настроить Microsoft Entra Connect для синхронизации хэшей паролей, необходимых для проверки подлинности NTLM и Kerberos. После настройки Microsoft Entra Connect событие создания локальной учетной записи или изменения пароля также синхронизирует устаревшие хэши паролей с идентификатором Microsoft Entra ID.

Эти действия не требуются, если вы используете облачные учетные записи без локальной среды AD DS.

Из этого руководства вы узнаете:

- Почему необходимы устаревшие хэши паролей NTLM и Kerberos

- Настройка синхронизации хэша устаревших паролей для Microsoft Entra Connect

Если у вас нет подписки на Azure, создайте учетную запись перед началом работы.

Необходимые условия

Чтобы завершить работу с этим руководством, вам потребуется следующее:

- Активная подписка Azure.

- Если у вас нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с подпиской, синхронизированной с локальным каталогом с помощью Microsoft Entra Connect.

- При необходимости создать клиент Microsoft Entra или связать подписку Azure с вашей учётной записью.

- Включите Microsoft Entra Connect для синхронизации хэша паролей при необходимости .

- Управляемый домен доменных служб Microsoft Entra включен и настроен в клиенте Microsoft Entra.

- При необходимости создайте и настройте управляемый домен служб Microsoft Entra.

Синхронизация хэша паролей с помощью Microsoft Entra Connect

Microsoft Entra Connect используется для синхронизации таких объектов, как учетные записи пользователей и группы из локальной среды AD DS в клиент Microsoft Entra. В процессе синхронизация хэша паролей позволяет учетным записям использовать тот же пароль в локальной среде AD DS и идентификаторе Microsoft Entra.

Для проверки подлинности пользователей в управляемом домене доменные службы должны иметь хэши паролей в формате, подходящем для проверки подлинности NTLM и Kerberos. Идентификатор Microsoft Entra не хранит хэши паролей в формате, необходимом для проверки подлинности NTLM или Kerberos, пока не включите доменные службы для вашего клиента. По соображениям безопасности идентификатор Microsoft Entra также не сохраняет учетные данные паролей в виде чистотекстового текста. Таким образом, идентификатор Microsoft Entra не может автоматически создавать эти хэши паролей NTLM или Kerberos на основе существующих учетных данных пользователей.

Microsoft Entra Connect можно настроить для синхронизации необходимых хэшей паролей NTLM или Kerberos для доменных служб. Убедитесь, что вы выполнили действия, чтобы активировать Microsoft Entra Connect для синхронизации хэшей паролей. Если у вас есть существующий экземпляр Microsoft Entra Connect, скачайте и обновите до последней версии, чтобы убедиться в том, что вы сможете синхронизировать устаревшие хэши паролей для NTLM и Kerberos. Эта функция недоступна в ранних выпусках Microsoft Entra Connect или с помощью устаревшего средства DirSync. Требуется версия Microsoft Entra Connect 1.1.614.0 или более поздней версии.

Важный

Microsoft Entra Connect следует установить и настроить только для синхронизации с локальными средами AD DS. Не поддерживается установка Microsoft Entra Connect в управляемом домене доменных служб для синхронизации объектов обратно с идентификатором Microsoft Entra.

Включение синхронизации хэшей паролей

После установки и настройки Microsoft Entra Connect для синхронизации с идентификатором Microsoft Entra теперь настройте устаревшую синхронизацию хэша паролей для NTLM и Kerberos. Скрипт PowerShell используется для настройки необходимых параметров и запуска полной синхронизации паролей с идентификатором Microsoft Entra. После завершения процесса синхронизации хэша паролей Microsoft Entra Connect пользователи могут войти в приложения через доменные службы, использующие устаревшие хэши паролей NTLM или Kerberos.

На компьютере с установленным Microsoft Entra Connect в меню "Пуск" откройте "Службу синхронизации Microsoft Entra Connect" >.

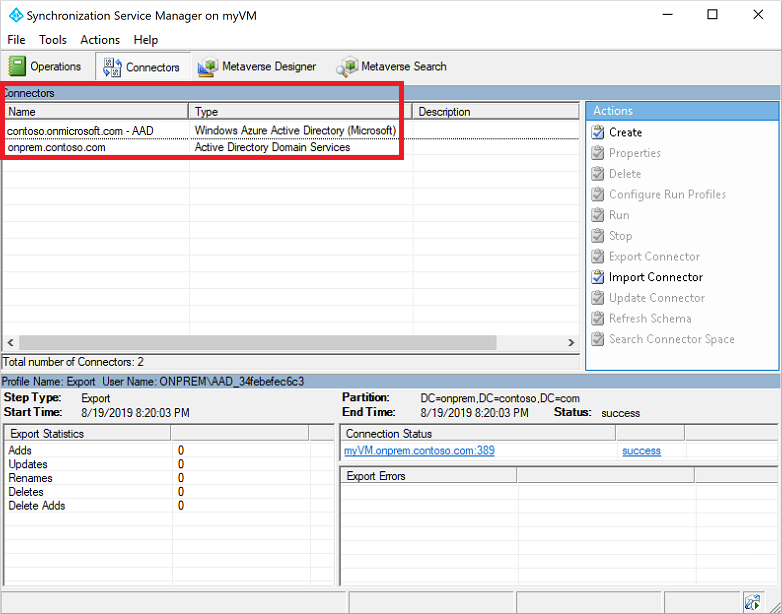

Перейдите на вкладку соединителей. Указаны сведения о подключении, используемые для настройки синхронизации между локальной средой AD DS и Microsoft Entra ID.

типа указывает идентификатора Microsoft Entra (Майкрософт) Windows для соединителя Microsoft Entra или доменных служб Active Directory для локального соединителя AD DS. Запишите имена соединителей, которые будут использоваться в скрипте PowerShell на следующем шаге.

На этом снимке экрана используются следующие соединители:

- Соединитель Microsoft Entra называется contoso.onmicrosoft.com — Microsoft Entra ID.

- Локальный соединитель AD DS называется onprem.contoso.com

Скопируйте и вставьте следующий скрипт PowerShell на компьютер с установленным Microsoft Entra Connect. Скрипт активирует полную синхронизацию паролей, которая включает устаревшие хэши паролей. Обновите переменные

$azureadConnectorи$adConnectorименами коннекторов на предыдущем шаге.Запустите этот скрипт в каждом домене AD, чтобы синхронизировать хэши паролей NTLM и Kerberos локальной учётной записи в Microsoft Entra ID.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueВ зависимости от размера каталога с точки зрения количества учетных записей и групп синхронизация устаревших хэшей паролей с идентификатором Microsoft Entra может занять некоторое время. Затем пароли синхронизируются с управляемым доменом после синхронизации с идентификатором Microsoft Entra.

Дальнейшие действия

В этом руководстве вы узнали:

- Почему необходимы устаревшие хэши паролей NTLM и Kerberos

- Настройка синхронизации хэша устаревших паролей для Microsoft Entra Connect