Обнаружение домашней области для приложения

Обнаружение домашней области (HRD) — это процесс, позволяющий идентификатору Microsoft Entra определить, какой поставщик удостоверений (IDP) пользователю необходимо пройти проверку подлинности во время входа. Когда пользователь входит в клиент Microsoft Entra для доступа к ресурсу или на страницу общего входа в Microsoft Entra, он вводит имя пользователя (UPN). Идентификатор Microsoft Entra использует это для обнаружения необходимости входа пользователя.

Пользователь должен пройти проверку подлинности в одном из следующих поставщиков удостоверений:

Домашний клиент пользователя (может использоваться тот же, которому принадлежит ресурс, к которому пользователь пытается получить доступ).

Учетную запись Майкрософт. Пользователь является гостем в клиенте ресурсов, который использует для проверки подлинности учетную запись потребителя.

Локальный поставщик удостоверений, например службы федерации Active Directory (AD FS) (ADFS).

Другой поставщик удостоверений, федеративный с клиентом Microsoft Entra.

Автоматическое ускорение

Некоторые организации настраивают домены в клиенте Microsoft Entra для федерации с другим поставщиком удостоверений, например ADFS для проверки подлинности пользователей.

При входе пользователя в приложение они сначала представлены на странице входа в Microsoft Entra. После ввода имени участника-пользователя, если он входит в федеративный домен, он будет доставлен на страницу входа в поставщик удостоверений, обслуживающих этот домен. При определенных обстоятельствах у администраторов может возникнуть необходимость направлять пользователей на страницу входа, когда они пытаются войти в определенные приложения.

В результате пользователи могут пропустить начальную страницу идентификатора Microsoft Entra. Этот процесс называется "автоматическим ускорением входа". Корпорация Майкрософт больше не рекомендует настраивать автоматическое ускорение, так как она может предотвратить использование более надежных методов проверки подлинности, таких как FIDO и препятствует совместной работе. Дополнительные сведения о преимуществах автоматического ускорения см. в разделе Включение входа с помощью ключа безопасности без пароля. Сведения о предотвращении автоматического ускорения входа см. в разделе Отключение автоматического ускорения входа.

В случаях, когда клиент является федеративным в отношении другого поставщика удостоверений для входа, автоматическое ускорение позволяет упростить вход пользователей. Автоматическое ускорение входа можно настроить для отдельных приложений. Дополнительные сведения о принудительном использовании автоматического ускорения с помощью обнаружения домашней области см. в разделе Настройка автоматического ускорения.

Примечание.

Если настроить приложение для автоматического ускорения, пользователи не смогут использовать управляемые учетные данные (например, FIDO), а гости не смогут войти в систему. Если вы сразу переходите к федеративной поставщику удостоверений для проверки подлинности, для них нет способа вернуться на страницу входа в Microsoft Entra. Гостевые пользователи, которых требуется направить в другие арендаторы или внешние поставщики удостоверений, например учетную запись Майкрософт, не смогут выполнить вход в это приложение, так как шаг обнаружения домашней области пропускается.

Существует три способа управления автоматическим ускорением входа в федеративный поставщик удостоверений.

- Можно использовать указание домена в запросах на проверку подлинности для приложения.

- Настройте политику HRD для принудительного автоматического ускорения.

- Настройте политику HRD, чтобы игнорировать указания домена из определенных приложений или для определенных доменов.

Диалоговое окно подтверждения домена

Начиная с апреля 2023 года организации, использующие автоматическое ускорение или смарт-ссылки, могут начать видеть новый экран, добавленный в пользовательский интерфейс входа. Этот экран, который называется диалогом подтверждения домена, является частью общей приверженности Корпорации Майкрософт обеспечению безопасности и требует, чтобы пользователь подтвердил домен клиента, в который они входят.

Необходимые действия

Когда появится диалоговое окно подтверждения домена, необходимо:

Проверьте домен: просмотрите доменное имя, указанное на экране. Вы должны увидеть домен домашнего клиента учетной записи, например

contoso.com:- Если вы распознаете домен и соответствует организации, в которая вы пытаетесь войти, нажмите кнопку "Подтвердить " для продолжения.

- Если вы не распознаете домен отмены процесса входа и обратитесь к ИТ-администратору (если применимо) за помощью.

Этот шаг помогает убедиться, что вы войдете в правильную организацию.

Компоненты диалогового окна подтверждения домена

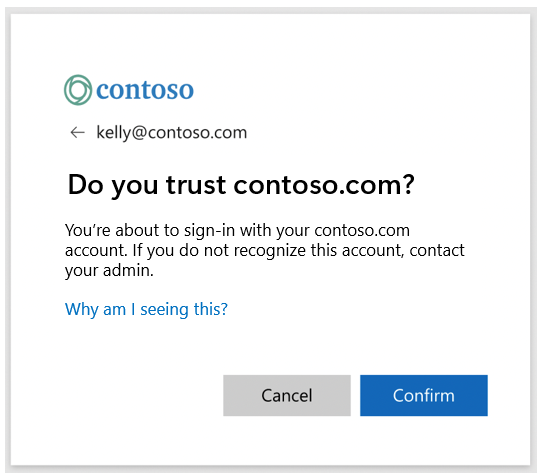

На следующем снимок экрана показан пример того, как может выглядеть диалоговое окно подтверждения домена:

Идентификатор в верхней части диалогового окна представляет идентификатор, kelly@contoso.comиспользуемый для входа. Домен клиента, указанный в заголовке диалогового окна и подзаголовоке, отображает домен домашнего клиента учетной записи.

Хотя диалоговое окно подтверждения домена не должно отображаться для каждого экземпляра автоматического ускорения или смарт-ссылок, диалоговое окно подтверждения домена означает автоматическое ускорение, а интеллектуальные ссылки больше не могут работать без проблем при отображении. Если ваша организация очищает файлы cookie из-за политик браузера или в противном случае может возникать диалоговое окно подтверждения домена чаще. Наконец, если идентификатор Microsoft Entra ID управляет потоком автоматического ускорения входа в систему, введение диалогового окна подтверждения домена не должно привести к разрыву приложений.

Указания домена

Указания домена представляют собой директивы, включаемые в запрос на аутентификацию из приложения. Их можно использовать для ускорения входа пользователя на страницу входа федеративного поставщика удостоверений. Многотенантные приложения также могут использовать их для ускорения работы пользователя непосредственно на странице входа в Microsoft Entra с фирменной символичной символиком для своего клиента.

Например, приложение largeapp.com дает возможность клиентам получить доступ к приложению с помощью пользовательского URL-адреса contoso.largeapp.com. Оно также может включать указание домена contoso.com в запросе проверки подлинности.

Синтаксис указания домена зависит от используемого протокола и настраивается в приложении следующим образом:

Для приложений , использующих WS-Federation:

whrпараметр строки запроса. Например, whr=contoso.com.Для приложений, использующих язык разметки утверждений безопасности (SAML): запрос проверки подлинности SAML, содержащий указание домена или строку запроса whr=contoso.com.

Для приложений , использующих OpenID Connect:

domain_hintпараметр строки запроса. Например, domain_hint=contoso.com.

По умолчанию идентификатор Microsoft Entra пытается перенаправить вход в настроенный идентификатор поставщика удостоверений для домена, если оба из следующих значений имеют значение true:

- Указание домена включается в запрос проверки подлинности из приложения.

- Клиент является федеративным для этого домена.

Если указание домена не ссылается на проверенный федеративный домен, его можно игнорировать.

Примечание.

Если указание домена включено в запрос на проверку подлинности и должно учитываться, то его наличие переопределяет автоматическое ускорение, настроенное для приложения в политике обнаружения домашней области (HRD).

Политика обнаружения домашней области для автоматического ускорения

Некоторые приложения не предоставляют способ настройки запроса проверки подлинности, который они выдает. В таких случаях невозможно использовать указания домена для управления автоматическим ускорением. Автоматическое ускорение можно настроить с использованием политики обнаружения домашней области, чтобы добиться нужного поведения.

Политика обнаружения домашней области для предотвращения автоматического ускорения

Некоторые приложения Microsoft и SaaS автоматически включают domain_hints (например, https://outlook.com/contoso.com результаты запроса на вход с &domain_hint=contoso.com добавлением), что может нарушить развертывание управляемых учетных данных, таких как FIDO. Можно использовать политику обнаружения домашней области, чтобы игнорировать указания домена от определенных приложений или для определенных доменов во время выпуска управляемых учетных данных.

Включение прямой проверки подлинности ROPC для федеративных пользователей в устаревших приложениях

Рекомендуется использовать библиотеки Microsoft Entra и интерактивный вход для проверки подлинности пользователей. Библиотеки обеспечивают работу потоков федеративных пользователей. Иногда устаревшие приложения, особенно приложения, использующие учетные данные пароля владельца ресурса (ROPC), предоставляют, передают имя пользователя и пароль непосредственно в идентификатор Microsoft Entra и не записываются для понимания федерации. Они не выполняют обнаружение домашней области и не взаимодействуют с правильной федеративной конечной точкой для проверки подлинности пользователя. Если вы решили, можно использовать политику обнаружения домашней области для включения определенных устаревших приложений , отправляющих учетные данные пользователя и пароля с помощью гранта ROPC для проверки подлинности непосредственно с помощью идентификатора Microsoft Entra ID, синхронизация хэша паролей должна быть включена.

Внимание

Если у вас включена функция синхронизации хэша паролей и вы знаете, что можно выполнять проверку подлинности этого приложения без использования политик, реализованных локальным поставщиком удостоверений, то достаточно включить только прямую проверку подлинности. Если по какой-либо причине вы отключите синхронизацию хэша паролей или синхронизацию каталогов с помощью AD Connect, вам следует удалить эту политику, чтобы не допустить возможность прямой проверки подлинности с использованием устаревшего хэша пароля.

Задание политики обнаружения домашней области (HRD)

Существует три шага по настройке политики HRD в приложении для федеративного входа в автоматическое ускорение или прямые облачные приложения:

Создание политики обнаружения домашней области.

Поиск субъекта-службы, к которому будет применена эта политика.

Применение политики к субъекту-службе.

Политики вступают в силу только для конкретного приложения, если они подключены к субъекту-службе.

В любой момент времени для субъекта-службы может быть активна только одна политика обнаружения домашней области.

Командлеты Microsoft Graph PowerShell можно использовать для создания политики HRD и управления ими.

Ниже приведен пример определения политики HRD в виде объекта JSON:

{

"HomeRealmDiscoveryPolicy":

{

"AccelerateToFederatedDomain":true,

"PreferredDomain":"federated.example.edu",

"AllowCloudPasswordValidation":false

}

}

Тип политики — HomeRealmDiscoveryPolicy.

Параметр AccelerateToFederatedDomain — необязательный. Если параметр AccelerateToFederatedDomain имеет значение False (Ложь), то политика не влияет на автоматическое ускорение входа. Если в клиенте имеется значение "УскорениеToFederatedDomain ", а в клиенте используется только один проверенный и федеративный домен, пользователи сразу отправляются в федеративный поставщик удостоверений для входа. Если этот параметр имеет значение "true" и в арендаторе имеется несколько проверенных доменов, необходимо задать значение для параметра PreferredDomain.

Параметр PreferredDomain — необязательный. В параметре PreferredDomain следует указать домен, вход на который требуется ускорить. Его можно опустить, если клиент использует только один федеративный домен. Если он не указан, но при этом имеется более одного проверенного федеративного домена, политика действовать не будет.

Если указан параметр PreferredDomain, он должен соответствовать проверенному федеративному домену для клиента. Все пользователи приложения должны иметь возможность войти в этот домен. Пользователи, которые не могут войти в федеративный домен, находятся в ловушке и не могут завершить вход.

Параметр AllowCloudPasswordValidation — необязательный. Если параметр AllowCloudPasswordValidation имеет значение true, приложение может пройти проверку подлинности федеративного пользователя, предоставив учетные данные имени пользователя и пароля непосредственно конечной точке маркера Microsoft Entra. Этот способ работает, только если включена синхронизация хэша паролей.

Кроме того, существуют два варианта HRD на уровне клиента, а не показаны в предыдущем разделе этой статьи:

AlternateIdLogin является необязательным параметром. Если этот параметр включен, AlternateLoginID позволяет пользователям входить с помощью своих адресов электронной почты вместо имени участника-пользователя на странице входа в Microsoft Entra. При использовании альтернативных идентификаторов подразумевается, что пользователь не перенаправляется на сервер федеративного IdP посредством автоматического ускорения.

DomainHintPolicy — это необязательный составной объект, который не позволяет применять указания домена для автоматического ускорения входа пользователей в федеративные домены. Этот параметр на уровне арендатора используется, чтобы приложения, отправляющие указания домена, не препятствовали входу пользователей с помощью учетных данных, управляемых в облаке.

Приоритетность и оценка политик HRD

Вы можете создать политики HRD, а затем назначить их отдельным организациям и субъектам-службам. Это означает, что можно применить несколько политик к конкретному приложению, поэтому идентификатор Microsoft Entra должен решить, какой из них имеет приоритет. Набор правил определяет, какая политика обнаружения домашней области (из нескольких примененных) вступает в силу.

Если в запросе проверки подлинности присутствует указание домена, то проверяется политика обнаружения домашней области для клиента (политика, установленная в качестве клиента по умолчанию), чтобы определить, следует ли игнорировать указания домена. Если разрешены указания домена, используется поведение, указанное указанием домена.

Если политика явно назначена субъекту-службе, она применяется.

Если отсутствует указание домена и нет политики, явно назначенной субъекту-службе, применяется политика, явно назначенная родительской организации субъекта-службы.

Если нет указания домена, и политика не назначена субъекту-службе или организации, используется поведение HRD по умолчанию.

Следующие шаги

- Настройка поведения при входе в Azure Active Directory для приложения с помощью политики обнаружения домашней области

- Отключение автоматического ускорения для перехода к федеративному IDP во время входа пользователя с помощью политики обнаружения домашней области

- Сценарии проверки подлинности для идентификатора Microsoft Entra