Перенос обратной записи группы синхронизации Microsoft Entra Connect версии 2 в Microsoft Entra Cloud Sync

Внимание

Общедоступная предварительная версия групповой обратной записи версии 2 в Microsoft Entra Connect Sync больше не будет доступна после 30 июня 2024 г. С этого дня поддержка этой функции будет прекращена, и Connect Sync больше не будет поддерживать предоставление облачных групп безопасности в Active Directory. Функция будет продолжать работать и после даты прекращения поддержки; однако после этой даты она больше не будет поддерживаться и может прекратить работу в любое время без предварительного уведомления.

В Microsoft Entra Cloud Sync мы предлагаем аналогичную функцию под названием Подготовка группы в Active Directory, которую можно использовать вместо обратной записи группы версии 2 для подготовки облачных групп безопасности в Active Directory. Мы работаем над улучшением этой функции в Cloud Sync вместе с другими новыми функциями, которые мы разрабатываем в Cloud Sync.

Клиенты, использующие эту предварительную версию функции в Connect Sync, должны переключить конфигурацию с Connect Sync на Cloud Sync. Вы можете переместить всю гибридную синхронизацию в Cloud Sync (если она поддерживает ваши потребности). Вы также можете запустить Cloud Sync параллельно и перенести в Cloud Sync только подготовку облачной группы безопасности из Active Directory.

Для клиентов, которые подготавливают группы Microsoft 365 в Active Directory, можно продолжать использовать функцию обратной записи группы версии 1 для этой возможности.

Вы можете оценить переход исключительно на Cloud Sync, используя мастер синхронизации пользователей.

В следующем документе описывается перенос обратной записи группы с помощью синхронизации Microsoft Entra Connect (ранее Azure AD Connect) в Microsoft Entra Cloud Sync. Этот сценарий предназначен только для клиентов, которые в настоящее время используют обратную запись группы Microsoft Entra Connect версии 2. Процесс, описанный в этом документе, относится только к созданным в облаке группам безопасности, которые записываются обратно с универсальной областью.

Внимание

Этот сценарий предназначен только для клиентов, которые в настоящее время используют обратную запись группы Microsoft Entra Connect версии 2

Кроме того, этот сценарий поддерживается только для следующих вариантов:

- Облачные созданные группы безопасности

- группы, записанные обратно в AD с областью действия универсальной.

Группы с поддержкой почты и DLs, записанные обратно в AD, продолжают работать с обратной записью группы Microsoft Entra Connect, но будут возвращаться к поведению обратной записи группы версии 1, поэтому в этом сценарии после отключения обратной записи группы версии 2 все группы M365 будут записаны обратно в AD независимо от параметра обратной записи в Центре администрирования Entra. Дополнительные сведения см. в статье "Подготовка в Active Directory" с помощью Microsoft Entra Cloud Sync: вопросы и ответы.

Необходимые компоненты

Для реализации этого сценария необходимы следующие предварительные требования.

- Учетная запись Microsoft Entra с ролью администратора гибридных удостоверений.

- Локальная учетная запись AD с разрешениями администратора домена, необходимая для доступа к атрибуту adminDescription и копирования его в атрибут msDS-ExternalDirectoryObjectId

- Локальная среда служб домен Active Directory с операционной системой Windows Server 2016 или более поздней версии.

- Требуется для атрибута схемы AD — msDS-ExternalDirectoryObjectId

- Агент подготовки с версией сборки 1.1.1367.0 или более поздней.

- Агент подготовки должен иметь возможность взаимодействовать с контроллерами домена в портах TCP/389 (LDAP) и TCP/3268 (глобальный каталог).

- Требуется для поиска глобального каталога, чтобы отфильтровать недопустимые ссылки на членство

Соглашение об именовании для групп, записанных обратно

По умолчанию синхронизация Microsoft Entra Connect использует следующий формат при именовании групп, записываемых обратно.

Формат по умолчанию: CN=Group_<guid,OU>=<container,DC>=domain component,DC>=<domain component,DC=<domain component>

Пример: CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Чтобы упростить поиск групп, записываемых обратно из идентификатора Microsoft Entra ID в Active Directory, Microsoft Entra Connect Sync добавил параметр для записи обратного имени группы с помощью отображаемого имени облака. Это делается путем выбора различающегося имени группы обратной записи с облачным отображаемым именем во время начальной настройки обратной записи группы версии 2. Если эта функция включена, Microsoft Entra Connect использует следующий новый формат вместо формата по умолчанию:

Новый формат: CN=<display name>_<last 12 цифры идентификатора> объекта,OU=container,DC>=<domain component,DC=<domain component,DC>=<domain component>

Пример: CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Внимание

По умолчанию облачная синхронизация Microsoft Entra использует новый формат, даже если функция "Различающееся имя группы записи" с функцией облачного отображаемого имени не включена в синхронизации Microsoft Entra Connect. Если вы используете именование синхронизации синхронизации Microsoft Entra Connect по умолчанию, а затем переносите группу таким образом, чтобы она управляла облачной синхронизацией Microsoft Entra, группа переименована в новый формат. Используйте следующий раздел, чтобы разрешить облачную синхронизацию Microsoft Entra использовать формат по умолчанию из Microsoft Entra Connect.

Использование формата по умолчанию

Если вы хотите, чтобы облачная синхронизация использовала тот же формат по умолчанию, что и Microsoft Entra Connect Sync, необходимо изменить выражение потока атрибута для атрибута CN. Два возможных сопоставления:

| Expression | Синтаксис | Description |

|---|---|---|

| Выражение по умолчанию для облачной синхронизации с помощью DisplayName | Append(Append(Left(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | Выражение по умолчанию, используемое облачной синхронизацией Microsoft Entra (т. е. новым форматом) |

| Новое выражение синхронизации облака без использования DisplayName | Append("Group_", [objectId]) | Новое выражение для использования формата по умолчанию из Microsoft Entra Connect Sync. |

Дополнительные сведения см. в разделе "Добавление сопоставления атрибутов " Идентификатор Microsoft Entra в Active Directory"

Шаг 1. Копирование adminDescription в msDS-ExternalDirectoryObjectID

Чтобы проверить ссылки на членство в группах, Microsoft Entra Cloud Sync должен запросить глобальный каталог Active Directory для атрибута msDS-ExternalDirectoryObjectID. Это индексируемый атрибут, который реплицируется во всех глобальных каталогах в лесу Active Directory.

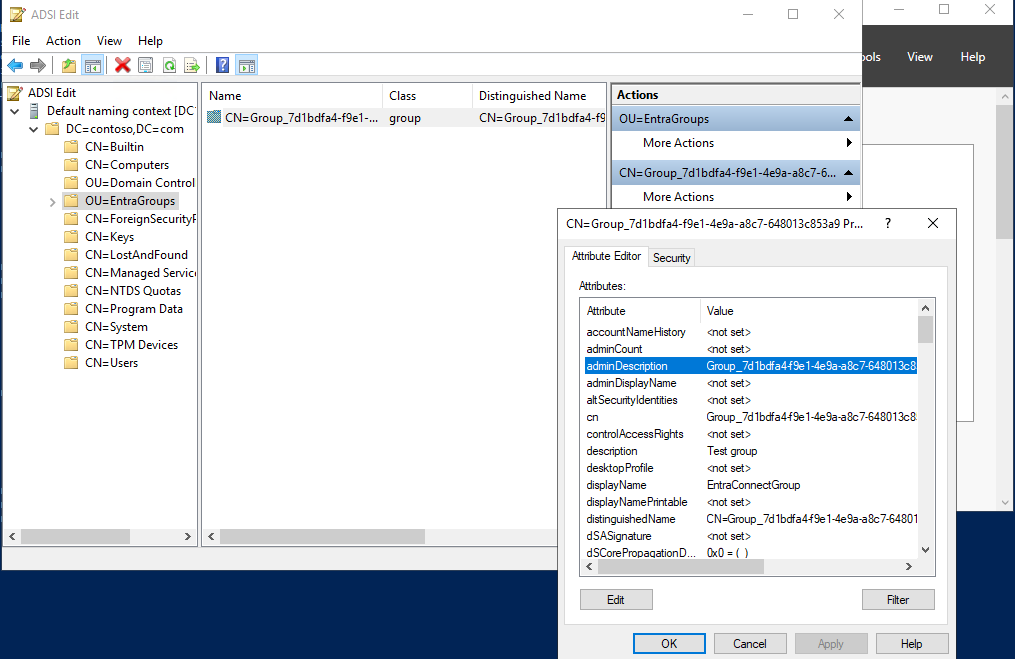

В локальной среде откройте ADSI Edit.

Скопируйте значение в атрибуте adminDescription группы.

Вставка в атрибут msDS-ExternalDirectoryObjectID

Следующий скрипт PowerShell можно использовать для автоматизации этого шага. Этот скрипт принимает все группы в контейнере OU=Groups,DC=Contoso,DC=com и скопируйте значение атрибута adminDescription в значение атрибута msDS-ExternalDirectoryObjectID. Перед использованием этого скрипта обновите переменную $gwbOU с помощью функции "Различающееся имя" целевого подразделения организации обратной записи группы.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

Следующий скрипт PowerShell можно использовать для проверки результатов приведенного выше сценария или подтверждения того, что все группы имеют значение adminDescription равным значению msDS-ExternalDirectoryObjectID.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

$groups | select displayName, adminDescription, 'msDS-ExternalDirectoryObjectID', @{Name='Equal';Expression={$_.adminDescription -eq $_.'msDS-ExternalDirectoryObjectID'}}

Шаг 2. Размещение сервера синхронизации Microsoft Entra Connect в промежуточном режиме и отключение планировщика синхронизации

Запуск мастера синхронизации Microsoft Entra Connect

Щелкните Настроить.

Выберите " Настроить промежуточный режим " и нажмите кнопку "Далее"

Введите учетные данные Microsoft Entra

Установите флажок "Включить промежуточный режим " и нажмите кнопку "Далее"

Щелкните Настроить.

Нажмите кнопку " Выйти"

На сервере Microsoft Entra Connect откройте запрос PowerShell от имени администратора.

Отключите планировщик синхронизации:

Set-ADSyncScheduler -SyncCycleEnabled $false

Шаг 3. Создание настраиваемого правила входящего трафика группы

В редакторе правил синхронизации Microsoft Entra Connect необходимо создать правило входящего синхронизации, которое фильтрует группы с значением NULL для атрибута почты. Правило входящего синхронизации — это правило соединения с целевым атрибутом cloudNoFlow. Это правило сообщает Microsoft Entra Connect не синхронизировать атрибуты для этих групп. Чтобы создать это правило синхронизации, можно использовать пользовательский интерфейс или создать его с помощью PowerShell с предоставленным скриптом.

Создание настраиваемого правила входящего трафика группы в пользовательском интерфейсе

Запустите редактор правил синхронизации из меню "Пуск".

Выберите входящий трафик из раскрывающегося списка для направления и выберите "Добавить новое правило".

На странице "Описание" введите следующее и нажмите кнопку "Далее".

Имя: присвойте правилу понятное имя

Описание. Добавление понятного описания

Подключенная система: выберите соединитель Microsoft Entra, который вы записываете настраиваемое правило синхронизации для

Тип подключенного системного объекта: группа

Тип объекта Метавселенной: группа

Тип ссылки: присоединение

Приоритет. Укажите уникальное в системе значение. Рекомендуется меньше 100, чтобы он был приоритетом над правилами по умолчанию.

Тег: оставьте пустым

На странице фильтра области добавьте следующее и нажмите кнопку "Далее".

Атрибут Оператор Значение cloudMastered EQUAL true mail ISNULL На странице правил присоединения нажмите кнопку "Далее".

На странице Преобразования добавьте преобразование константы, чтобы значение True передавалось в атрибут cloudNoFlow.

Выберите Добавить.

Создание настраиваемого правила входящего трафика группы в PowerShell

На сервере Microsoft Entra Connect откройте запрос PowerShell от имени администратора.

Импортируйте модуль.

Import-Module ADSyncУкажите уникальное значение для приоритета правила синхронизации [0–99].

[int] $inboundSyncRulePrecedence = 88Выполните следующий скрипт:

New-ADSyncRule ` -Name 'In from AAD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Inbound' ` -Precedence $inboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector 'b891884f-051e-4a83-95af-2544101c9083' ` -LinkType 'Join' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule Add-ADSyncAttributeFlowMapping ` -SynchronizationRule $syncRule[0] ` -Source @('true') ` -Destination 'cloudNoFlow' ` -FlowType 'Constant' ` -ValueMergeType 'Update' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudMastered','true','EQUAL' ` -OutVariable condition0 New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'mail','','ISNULL' ` -OutVariable condition1 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0],$condition1[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027'

Шаг 4. Создание настраиваемого правила исходящего трафика группы

Кроме того, вам потребуется правило исходящей синхронизации с типом ссылки JoinNoFlow и фильтром области с атрибутом cloudNoFlow, заданным значением True. Это правило сообщает Microsoft Entra Connect не синхронизировать атрибуты для этих групп. Чтобы создать это правило синхронизации, можно использовать пользовательский интерфейс или создать его с помощью PowerShell с предоставленным скриптом.

Создание настраиваемого правила для исходящего трафика группы в пользовательском интерфейсе

Выберите исходящий трафик из раскрывающегося списка для направления и нажмите кнопку "Добавить правило".

На странице "Описание" введите следующее и нажмите кнопку "Далее".

- Имя: присвойте правилу понятное имя

- Описание. Добавление понятного описания

- Подключенная система: выберите соединитель AD, для который вы записываете настраиваемое правило синхронизации.

- Тип подключенного системного объекта: группа

- Тип объекта Метавселенной: группа

- Тип ссылки: JoinNoFlow

- Приоритет. Укажите уникальное в системе значение. Рекомендуется меньше 100, чтобы он был приоритетом над правилами по умолчанию.

- Тег: оставьте пустым

На странице Фильтр области выберите "cloudNoFlow равно true". Затем выберите Далее.

На странице правил присоединения нажмите кнопку "Далее".

На странице "Преобразования" нажмите кнопку "Добавить".

Создание настраиваемого правила входящего трафика группы в PowerShell

На сервере Microsoft Entra Connect откройте запрос PowerShell от имени администратора.

Импортируйте модуль.

Import-Module ADSyncУкажите уникальное значение для приоритета правила синхронизации [0–99].

[int] $outboundSyncRulePrecedence = 89Получите соединитель Active Directory для обратной записи группы.

$connectorAD = Get-ADSyncConnector -Name "Contoso.com"Выполните следующий скрипт:

New-ADSyncRule ` -Name 'Out to AD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Outbound' ` -Precedence $outboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector $connectorAD.Identifier ` -LinkType 'JoinNoFlow' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudNoFlow','true','EQUAL' ` -OutVariable condition0 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551'

Шаг 5. Использование PowerShell для завершения настройки

На сервере Microsoft Entra Connect откройте запрос PowerShell от имени администратора.

Импортируйте модуль ADSync.

Import-Module ADSyncВыполните полный цикл синхронизации:

Start-ADSyncSyncCycle -PolicyType InitialОтключите функцию обратной записи групп для клиента.

Предупреждение

Это действие необратимо. После отключения обратной записи группы версии 2 все группы Microsoft 365 будут записаны обратно в AD независимо от параметра "Обратная запись" в Центре администрирования Entra.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseЗапустите полный цикл синхронизации (да еще раз):

Start-ADSyncSyncCycle -PolicyType InitialПовторно включите планировщик синхронизации:

Set-ADSyncScheduler -SyncCycleEnabled $true

Шаг 6. Удаление сервера синхронизации Microsoft Entra Connect из промежуточного режима

- Запуск мастера синхронизации Microsoft Entra Connect

- Щелкните Настроить.

- Выберите " Настроить промежуточный режим " и нажмите кнопку "Далее"

- Введите учетные данные Microsoft Entra

- Удалите флажок из поля "Включить промежуточный режим " и нажмите кнопку "Далее"

- Щелкните Настроить.

- Нажмите кнопку " Выйти"

Шаг 7. Настройка Microsoft Entra Cloud Sync

Теперь, когда группы удаляются из области синхронизации Microsoft Entra Connect Sync, вы можете настроить и настроить Microsoft Entra Cloud Sync, чтобы взять на себя синхронизацию групп безопасности. См . статью "Подготовка групп в Active Directory" с помощью Microsoft Entra Cloud Sync.