Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Эта статья поможет вам найти информацию по устранению распространенных проблем, связанных с бесшовным единым входом Microsoft Entra (Seamless SSO).

Известные проблемы

- В некоторых случаях включение бесшовного единого входа может занять до 30 минут.

- Если вы отключите и снова включите Seamless SSO для арендатора, пользователи не смогут использовать единый вход до истечения срока действия кэшированных билетов Kerberos, которые обычно действуют в течение 10 часов.

- Если простой единый вход успешно выполнен, у пользователя нет возможности выбрать "Сохранить вход".

- Для Microsoft 365 Win32-клиентов (Outlook, Word, Excel и др.) с версиями 16.0.8730.xxxx и выше поддерживается использование неинтерактивного потока. Другие версии не поддерживаются; В этих версиях пользователи вводят имена пользователей, но не пароли для входа. Для OneDrive необходимо активировать функцию бесшумной настройки OneDrive для бесшумной авторизации.

- Бесшовный единый вход не работает в режиме инкогнито в Firefox.

- Бесшовная единая аутентификация не работает в Internet Explorer при включенном режиме повышенной защиты.

- Microsoft Edge (устаревшая версия) больше не поддерживается

- Бесшовный SSO не работает в мобильных браузерах на iOS и Android.

- Если пользователь входит в состав слишком большого количества групп в Active Directory, скорее всего, билет Kerberos этого пользователя будет слишком большим для обработки, что приведет к сбою Seamless SSO. HttpS-запросы Microsoft Entra могут иметь заголовки с максимальным размером 50 КБ; Билеты Kerberos должны быть меньше, чем это ограничение для размещения других артефактов Microsoft Entra (как правило, 2 –5 КБ), таких как файлы cookie. Рекомендуем сократить количество членов в группах и повторить попытку.

- Если вы синхронизируете 30 или более лесов Active Directory, вы не можете включить бесшовный единый вход с помощью Microsoft Entra Connect. В качестве обходного решения можно вручную включить функцию в клиенте.

- Добавление URL-адреса службы Microsoft Entra в

https://autologon.microsoftazuread-sso.comзону надежных сайтов вместо зоны локальной интрасети блокирует вход пользователей. - Бесшовная единая аутентификация поддерживает типы шифрования AES256_HMAC_SHA1, AES128_HMAC_SHA1 и RC4_HMAC_MD5 для Kerberos. Рекомендуется использовать тип шифрования для учетной записи AzureADSOAcc$ AES256_HMAC_SHA1 или один из типов AES и RC4 для дополнительной безопасности. Тип шифрования хранится в атрибуте msDS-SupportedEncryptionTypes учетной записи в доменных службах Active Directory. Если для типа шифрования учетной записи AzureADSSOAcc$ задано значение RC4_HMAC_MD5, и вы хотите изменить его на один из типов шифрования AES, убедитесь, что вы сначала перевернете ключ расшифровки Kerberos учетной записи AzureADSSOAcc$, как описано в документе часто задаваемых вопросов, в противном случае простой единый вход не произойдет.

- Если у вас несколько лесов с доверием между лесами, то, включив функцию единого входа в одном из них, вы включите эту функцию во всех доверенных лесах. Если вы включите SSO в лесу, где SSO уже включен, то получите сообщение об ошибке, что SSO уже включен в лесу.

- Политика, разрешающая простой единый вход, имеет ограничение в 25 600 символов. Это ограничение распространяется на все элементы, которые включены в политику, включая названия лесов, на которых требуется включить Seamless SSO. Если в вашей среде содержится большое количество лесов, вы можете превысить ограничение по символам. Если между вашими директориями установлено доверие, достаточно включить бесшовный SSO только в одной директории. Например, если у вас есть contoso.com и fabrikam.com и между ними существует доверие, бесшовную единую аутентификацию можно включить только для contoso.com, что также применится к fabrikam.com. Таким образом можно сократить количество лесов, включенных в политике, и избежать достижения предельного числа символов.

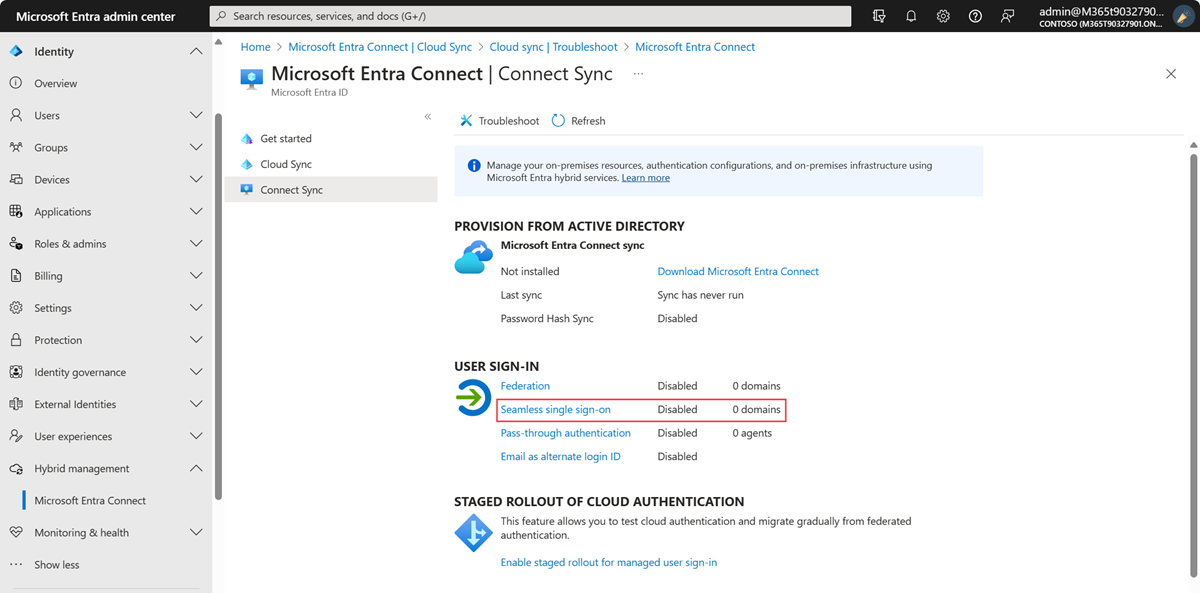

Проверка состояния функции

Убедитесь, что функция простого единого входа по-прежнему включена в клиенте. Вы можете проверить состояние, перейдя на панель Entra ID>Entra Connect>Connect Sync в [Центре администрирования Microsoft Entra](https://portal.azure.com/).

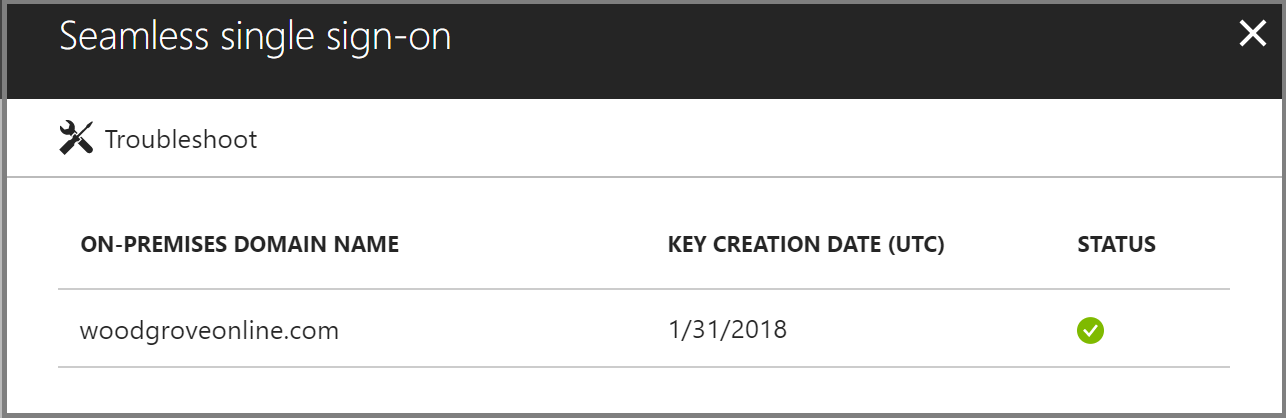

Щелкните, чтобы просмотреть все леса AD, которые были включены для использования бесшовного SSO.

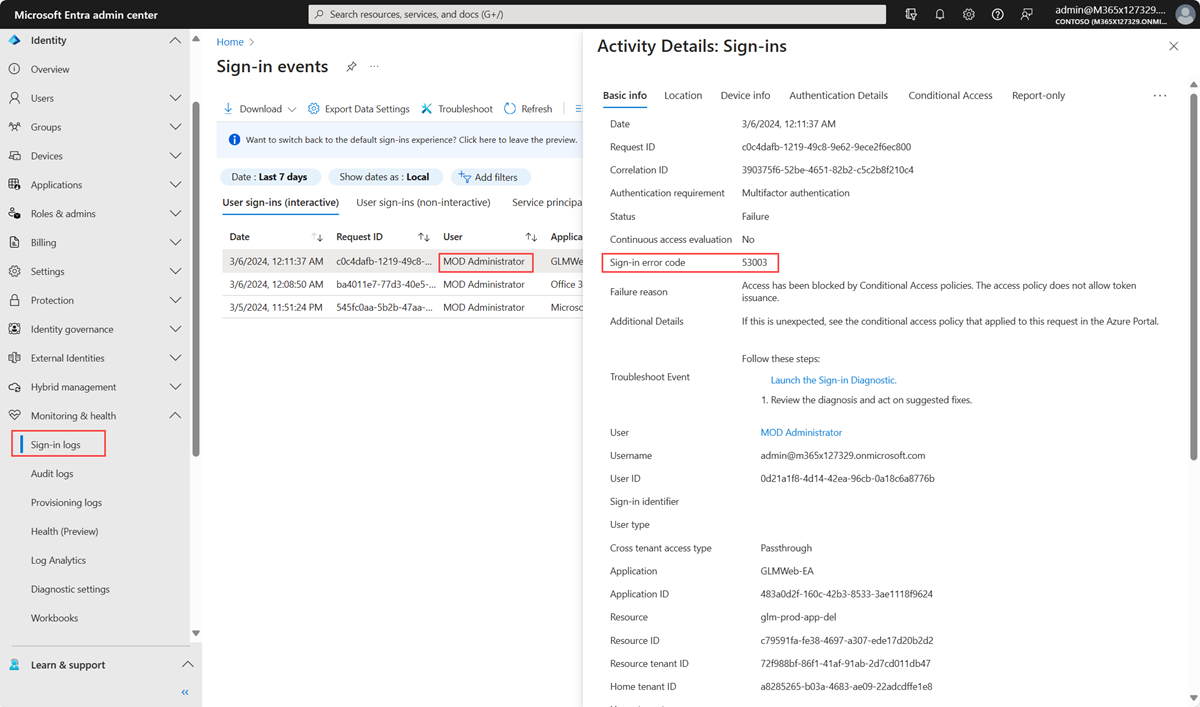

Причины сбоя входа в Центре администрирования Microsoft Entra (требуется лицензия Premium)

Если у вашего клиента есть лицензия Microsoft Entra ID P1 или P2, вы также можете просмотреть отчет о действиях входа внутри идентификатора Microsoft Entra в Центре администрирования Microsoft Entra.

Перейдите к элементам ID Entra>мониторинга и работоспособности>входов в [Центре администрирования Microsoft Entra](https://portal.azure.com/), а затем выберите активность входа конкретного пользователя. Найдите поле SIGN-IN ERROR CODE . Сопоставьте значение этого поля c причиной сбоя и способом разрешения с помощью следующей таблицы.

| Код ошибки входа | Причина ошибки входа | Решение |

|---|---|---|

| 81001 | Токен Kerberos пользователя слишком большой. | Сократите список членства пользователя в группах и повторите попытку. |

| 81002 | Не удалось проверить билет Kerberos пользователя. | Ознакомьтесь с контрольным списком устранения неполадок. |

| 81003 | Не удалось проверить билет Kerberos пользователя. | Ознакомьтесь с контрольным списком устранения неполадок. |

| 81004 | Проверка подлинности Kerberos завершилась сбоем. | Ознакомьтесь с контрольным списком устранения неполадок. |

| 81008 | Не удалось проверить билет Kerberos пользователя. | Ознакомьтесь с контрольным списком устранения неполадок. |

| 81009 | Не удалось проверить билет Kerberos пользователя. | Ознакомьтесь с контрольным списком устранения неполадок. |

| 81010 | Не удалось выполнить бесшовный единый вход, так как срок действия билета Kerberos пользователя истек или этот билет недействителен. | Пользователю следует войти с устройства, присоединенного к домену, в корпоративной сети. |

| 81011 | Не удалось найти пользовательский объект на основе сведений в билете Kerberos пользователя. | Используйте Microsoft Entra Connect для синхронизации сведений пользователя с идентификатором Microsoft Entra. |

| 81012 | Пользователь, пытающийся войти в Microsoft Entra ID, отличается от пользователя, вошедшего на устройство. | Пользователю нужно войти с другого устройства. |

| 81013 | Не удалось найти пользовательский объект на основе сведений в билете Kerberos пользователя. | Используйте Microsoft Entra Connect для синхронизации сведений пользователя с идентификатором Microsoft Entra. |

Контрольный список по устранению неполадок

Используйте следующий контрольный список для устранения неполадок бесшовного единого входа (SSO).

- Убедитесь, что функция простого единого входа включена в Microsoft Entra Connect. Если вы не можете включить функцию (например, из-за заблокированного порта), убедитесь, что у вас есть все необходимые условия .

- Если вы включили присоединение к Microsoft Entra и простой единый вход (Seamless SSO) в клиенте, убедитесь, что проблема не связана с присоединением к Microsoft Entra. Единый вход с присоединением к Microsoft Entra имеет приоритет над простым единым входом, если устройство зарегистрировано в Microsoft Entra ID и присоединено к домену. При входе через SSO и присоединении к Microsoft Entra пользователь видит плитку интерфейса с надписью "Подключено к Windows".

- Убедитесь, что URL-адрес Microsoft Entra (

https://autologon.microsoftazuread-sso.com) является частью параметров зоны интрасети пользователя. - Убедитесь, что корпоративное устройство присоединено к домену Active Directory. Устройство не должно быть присоединено к Microsoft Entra для работы бесшовного единого входа.

- Убедитесь, что пользователь вошел в систему с этого устройства с помощью доменной учетной записи Active Directory.

- Убедитесь, что учетная запись пользователя принадлежит лесу Active Directory, где настроена бесшовная единая аутентификация.

- Убедитесь, что устройство подключено к корпоративной сети.

- Убедитесь, что время на устройстве синхронизировано с временем в Active Directory и на контроллерах доменов, и что разница между временем на контроллерах домена не превышает пяти минут.

- Убедитесь, что учетная запись компьютера

AZUREADSSOACCприсутствует и включена в каждом лесу AD, в котором нужно включить бесшовный единый вход. Если учетная запись компьютера была удалена или отсутствует, можно использовать командлеты PowerShell для ее повторного создания. - Выведите список тикетов Kerberos на устройстве с помощью команды

klistчерез командную строку. Убедитесь в наличии билетов, выданных для учетной записи компьютераAZUREADSSOACC. Билеты Kerberos пользователей обычно действительны в течение 10 часов. В Active Directory могут быть заданы другие параметры. - Если вы отключили и снова включили Seamless SSO в вашем клиенте, пользователи не получат возможности единого входа до истечения срока действия их кэшированных билетов Kerberos.

- Удалите имеющиеся билеты Kerberos с устройства с помощью команды

klist purgeи повторите попытку. - Чтобы определить наличие проблем, связанных с JavaScript, просмотрите журналы консоли браузера (в разделе "Средства разработчика").

- Просмотрите журналы контроллера домена.

Журналы контроллеров домена

Если на контроллере домена включен аудит успешных попыток, то каждый раз, когда пользователь входит в систему с использованием простого единого входа, в журнал событий заносится запись безопасности. Эти события безопасности можно найти с помощью приведенного ниже запроса. (Найдите событие 4769 , связанное с учетной записью компьютера AzureADSSOAcc$.)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Ручной сброс функции

Если устранение неполадок не помогло, можно вручную сбросить эту функцию на арендаторе. Выполните следующие действия на локальном сервере, на котором выполняется Microsoft Entra Connect.

Шаг 1: Импортируйте модуль PowerShell Seamless SSO

- Сначала скачайте и установите Azure AD PowerShell.

- Перейдите в папку

%programfiles%\Microsoft Azure Active Directory Connect. - Импортируйте модуль PowerShell Seamless SSO с помощью следующей команды:

Import-Module .\AzureADSSO.psd1.

Шаг 2. Получение списка лесов Active Directory, для которых включен Seamless SSO

- Запустите PowerShell с правами администратора. В PowerShell вызовите

New-AzureADSSOAuthenticationContext. При появлении запроса введите учетные данные администратора гибридной идентификации вашего тенанта. - Позвонить

Get-AzureADSSOStatus. Эта команда предоставляет вам список лесов Active Directory (см. список "Домены"), в которых включена эта функция.

Шаг 3: Отключение бесшовной единой аутентификации для каждого леса Active Directory, в котором настроена эта функция

Позвонить

$creds = Get-Credential. При запросе введите учетные данные администратора домена для заданного леса Active Directory.Примечание.

Имя пользователя администратора домена необходимо вводить в формате имени учетной записи SAM (contoso\johndoe или contoso.com\johndoe). Мы используем доменную часть имени пользователя, чтобы через DNS найти контроллер домена для администратора домена.

Примечание.

Учетная запись администратора домена, используемая в данном случае, не должна быть членом группы Защищенные пользователи. В противном случае операция завершится ошибкой.

Позвонить

Disable-AzureADSSOForest -OnPremCredentials $creds. Эта команда удаляет учетную запись компьютераAZUREADSSOACCс локального контроллера домена для конкретного леса Active Directory.Примечание.

Если по какой-либо причине вы не можете получить доступ к локальной среде AD, можно пропустить шаги 3.1 и 3.2 и вместо этого вызвать

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>.Повторите предыдущие шаги для каждого леса Active Directory, где вы настроили эту функцию.

Шаг 4. Включение единого входа для каждого леса Active Directory

Позвонить

Enable-AzureADSSOForest. При запросе введите учетные данные администратора домена для заданного леса Active Directory.Примечание.

Имя пользователя администратора домена необходимо вводить в формате имени учетной записи SAM (contoso\johndoe или contoso.com\johndoe). Мы используем доменную часть имени пользователя, чтобы через DNS найти контроллер домена для администратора домена.

Примечание.

Учетная запись администратора домена, используемая в данном случае, не должна быть членом группы Защищенные пользователи. В противном случае операция завершится ошибкой.

Повторите предыдущие шаги для каждого леса Active Directory, в котором должна быть настроена эта функция.

Шаг 5. Включение функции у арендатора

Чтобы включить эту функцию на вашем арендаторе, вызовите Enable-AzureADSSO -Enable $true.