Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Администрирование

Как найти ресурсы с управляемым удостоверением?

Список ресурсов с управляемым удостоверением, назначаемым системой, можно найти с помощью следующей команды Azure CLI:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Какие разрешения управления доступом на основе ролей Azure (RBAC) требуются для использования управляемого удостоверения в ресурсе?

- Назначаемое системой управляемое удостоверение: необходимо иметь разрешения на запись по ресурсу. Например, для виртуальных машин требуется разрешение

Microsoft.Compute/virtualMachines/write. Это действие включено во встроенные роли для конкретных ресурсов, например Участник виртуальных машин. - Присвоение ресурсам управляемых удостоверений, назначаемых пользователем: необходимо разрешение на запись для ресурса. Например, для виртуальных машин требуется разрешение

Microsoft.Compute/virtualMachines/write. Вам потребуетсяMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionдействие с идентификатором, назначенным пользователем. Это действие включено во встроенную роль Оператор управляемого удостоверения. - Управление удостоверениями, назначаемыми пользователем. Чтобы создавать или удалять управляемые удостоверения, назначаемые пользователем, вам необходимо назначение роли Участник управляемого удостоверения.

- Управление назначениями ролей для управляемых удостоверений. Для ресурса, к которому предоставляется доступ, необходимо назначение роли Владелец или Администратор доступа пользователей. Вам потребуется назначить роль Читатель ресурсу с удостоверением, назначаемым системой, или удостоверению, назначаемому пользователем. Если у вас нет доступа на чтение, вы можете выполнить поиск по запросу "Пользователь, группа или субъект-служба", чтобы найти резервный субъект-службу удостоверения, а не выполнять поиск по управляемому удостоверению при добавлении назначения роли. Дополнительные сведения о назначении ролей Azure.

Как предотвратить создание управляемых удостоверений, назначаемых пользователем?

Вы можете запретить пользователям создавать управляемые удостоверения, назначаемые пользователем, с помощью Политики Azure

Войдите в портал Azure и перейдите к политике.

Выберите Определения.

Нажмите кнопку + Определение политики и введите необходимые сведения.

В разделе правила политики вставьте следующее:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

После создания политики назначьте ее группе ресурсов, которую необходимо использовать.

- Перейдите к группе ресурсов.

- Найдите группу ресурсов, которую вы используете для тестирования.

- В меню слева выберите Политики.

- Выберите Назначить политику.

-

В разделе "Основы" укажите:

- Размах Группа ресурсов, используемая для тестирования

- Определение политики. Ранее созданная политика.

- Для остальных параметров оставьте значения по умолчанию и нажмите кнопку Проверка и создание.

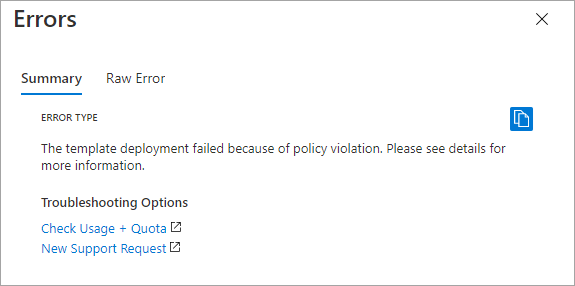

На этом этапе любая попытка создать управляемое удостоверение, назначаемое пользователем, в группе ресурсов завершается сбоем.

Основные понятия

Есть ли у управляемых удостоверений резервный объект приложения?

Нет, управляемые удостоверения и регистрация приложений Microsoft Entra не совпадают с каталогом.

Регистрация приложений включает два компонента: объект приложения и служебный основной объект. Управляемое удостоверение имеет только объект служебного принципала.

Управляемые удостоверения не имеют объекта приложения в каталоге, который обычно используется для предоставления прав доступа приложения в Microsoft Graph. Вместо этого разрешения Microsoft Graph для управляемых удостоверений необходимо предоставить непосредственно сервисному принципалу.

Какие учетные данные связаны с управляемым удостоверением? Как долго они действуют и как часто меняются?

Примечание.

Проверка подлинности управляемых удостоверений — это внутренняя процедура, которая может быть изменена без предварительного уведомления.

Управляемые удостоверения используют проверку подлинности на основе сертификатов. Учетные данные управляемого удостоверения действительны в течение 90 дней и меняются каждые 45 дней.

Какое удостоверение по умолчанию будет использовать IMDS, если не указать удостоверение в запросе?

- По умолчанию в Службе метаданных экземпляров Azure (IMDS) будет использоваться управляемое удостоверение, назначаемое системой, если оно включено и если удостоверение не указано в запросе.

- Если такое удостоверение не включено и существует только одно управляемое удостоверение, назначаемое пользователем, по умолчанию в IMDS используется это управляемое удостоверение, назначаемое пользователем.

Если другому пользователю, назначенному управляемому удостоверению, назначено ресурсу по какой-либо причине, запросы к IMDS начнут завершать ошибку

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token request. Настоятельно рекомендуется явно указать удостоверение в запросе, даже если для ресурса существует только одно назначаемое пользователем управляемое удостоверение. - Если назначенное системой управляемое удостоверение не включено, и существует несколько назначенных пользователем управляемых удостоверений, необходимо указать управляемое удостоверение в запросе.

Ограничения

Можно ли одно управляемое удостоверение использовать в нескольких регионах?

Если коротко: вы можете использовать управляемые удостоверения, назначаемые пользователем, в нескольких регионах Azure. Более длинный ответ заключается в том, что при создании управляемых удостоверений, назначенных пользователем, в качестве региональных ресурсов связанный субъект-служба (SP), созданный в идентификаторе Microsoft Entra ID, доступен глобально. Субъект-служба может использоваться из любого региона Azure и его доступность зависит от доступности идентификатора Microsoft Entra. Например, если вы создали управляемое удостоверение, назначаемое пользователем, в юго-центральном регионе США, и этот регион становится недоступным, эта проблема влияет только на действия уровня управления в самом управляемом удостоверении. Действия, выполняемые ресурсами, которые уже настроены на использование управляемых удостоверений, не будут затронуты.

Работают ли управляемые удостоверения для ресурсов Azure с облачными службами Azure (классической моделью)?

Управляемые удостоверения для ресурсов Azure в настоящее время не поддерживают Облачные службы Azure (классическую модель).

Что такое периметр безопасности для управляемых удостоверений для ресурсов Azure?

Периметром безопасности удостоверения является ресурс, к которому оно подключено. Например, периметром безопасности для виртуальной машины с включенными управляемыми удостоверениями для ресурсов Azure является виртуальная машина. В любом коде, выполняемом на этой виртуальной машине, можно вызвать управляемые удостоверения для конечной точки и маркеров запроса. Этот принцип применяется и к другим ресурсам, которые поддерживают управляемые удостоверения.

Воссоздаются ли управляемые удостоверения автоматически, если подписка перемещена в другой каталог?

Нет, если вы переместите подписку в другой каталог, необходимо вручную создать их и снова предоставить назначения ролей Azure.

- Управляемые удостоверения, назначаемые системой, нужно отключить и снова включить.

- Управляемые удостоверения, назначаемые пользователем, нужно удалить, повторно создать и присоединить к необходимым ресурсам (например, виртуальным машинам).

Можно использовать управляемое удостоверение для доступа к ресурсу в другом каталоге или клиенте?

Нет, управляемые удостоверения в настоящее время не поддерживают сценарии между каталогами.

Существуют ли ограничения, применяемые к управляемым удостоверениям?

Ограничения управляемых удостоверений зависят от ограничений службы Azure, ограничений службы метаданных экземпляров Azure (IMDS) и ограничений службы Microsoft Entra.

- Ограничения службы Azure определяют количество операций создания, которые можно выполнять на уровнях клиента и подписки. У управляемых удостоверений, назначаемых пользователем, также есть ограничения в отношении имен.

- IMDS. В общем случае запросы к службе IMDS ограничиваются пятью запросами в секунду. Запросы, превышающие это пороговое значение, отклоняются с 429 ответами. Запросы к категории "Управляемое удостоверение" ограничены 20 запросами в секунду и 5 одновременными запросами. Дополнительные сведения см. в статье Служба метаданных экземпляров Azure (Windows).

- Служба Microsoft Entra Каждый управляемый идентификатор учитывается в отношении ограничения квоты объектов в клиенте Microsoft Entra, как описано в ограничениях и ограничениях службы Microsoft Entra.

Можно ли переместить управляемое удостоверение, назначаемое пользователем, в другую группу ресурсов/подписку?

Перемещение управляемого удостоверения, назначаемого пользователем, в другую группу ресурсов не поддерживается. Если необходимо использовать управляемое удостоверение в другой группе ресурсов или подписке, необходимо создать управляемое удостоверение, назначаемое пользователем, и назначить ему необходимые разрешения.

Кэшируются ли маркеры управляемых удостоверений?

Маркеры управляемых удостоверений кэшируются базовой инфраструктурой Azure для обеспечения производительности и устойчивости. Внутренние службы управляемых удостоверений поддерживают кэш для каждого URI ресурса в течение около 24 часов. Может пройти несколько часов, прежде чем изменения разрешений для управляемого удостоверения вступят в силу. Сегодня невозможно обновить токен управляемого удостоверения в принудительном порядке до истечения срока его действия. Дополнительные сведения см. в разделе Ограничение использования управляемых удостоверений для авторизации.

Обратимое удаление управляемых удостоверений?

Да, управляемые удостоверения обратимо удаляются в течение 30 дней. Вы можете просмотреть субъект-службу обратимого управляемого удостоверения, но восстановить или окончательно удалить его невозможно.

Что происходит с маркерами после удаления управляемого удостоверения?

При удалении управляемого удостоверения ресурс Azure, ранее связанный с этим удостоверением, больше не может запрашивать новые маркеры для этого удостоверения. Маркеры, выданные до удаления удостоверения, по-прежнему будут действительными, пока не истечет их первоначальный срок действия. Некоторые целевые системы авторизации конечных точек могут выполнять другие проверки в каталоге удостоверения, в этом случае запрос завершается ошибкой, так как объект не найден. Однако некоторые системы, такие как Azure RBAC, будут продолжать принимать запросы от этого маркера до истечения срока его действия.