Книга отчетов о конфиденциальных операциях

Ит-администратор должен иметь возможность выявлять компрометации в вашей среде, чтобы обеспечить его работоспособность.

Книга отчетов о конфиденциальных операциях предназначена для выявления подозрительных действий приложений и субъектов-служб, которые могут указывать на компрометацию в вашей среде.

В этой статье представлен обзор книги "Отчет о конфиденциальных операциях".

Необходимые компоненты

Чтобы использовать книги Azure для идентификатора Microsoft Entra, вам потребуется:

- Клиент Microsoft Entra с лицензией Premium P1

- Рабочая область Log Analytics и доступ к этой рабочей области

- Соответствующие роли для Azure Monitor и идентификатора Microsoft Entra

Рабочая область Log Analytics

Прежде чем использовать книги Microsoft Entra, необходимо создать рабочую область Log Analytics. несколько факторов определяют доступ к рабочим областям Log Analytics. Нужные роли для рабочей области и ресурсов, отправляя данные.

Дополнительные сведения см. в статье "Управление доступом к рабочим областям Log Analytics".

Роли Azure Monitor

Azure Monitor предоставляет две встроенные роли для просмотра данных мониторинга и редактирования параметров мониторинга. Управление доступом на основе ролей Azure (RBAC) также предоставляет две встроенные роли Log Analytics, предоставляющие аналогичный доступ.

Просмотр.

- Monitoring Reader (Читатель данных мониторинга)

- Читатель Log Analytics

Просмотр и изменение параметров:

- Monitoring Contributor (Участник мониторинга)

- Участник Log Analytics

Роли Microsoft Entra

Доступ только для чтения позволяет просматривать данные журнала идентификатора Microsoft Entra внутри книги, запрашивать данные из Log Analytics или читать журналы в Центре администрирования Microsoft Entra. Обновление доступа добавляет возможность создавать и изменять параметры диагностики для отправки данных Microsoft Entra в рабочую область Log Analytics.

Чтение:

- Читатель отчетов

- Читатель сведений о безопасности

- Глобальный читатель

Обновление.

- Администратор безопасности

Дополнительные сведения о встроенных ролях Microsoft Entra см. в статье о встроенных ролях Microsoft Entra.

Дополнительные сведения о ролях RBAC Log Analytics см . в статье о встроенных ролях Azure.

Description

Эта книга определяет последние конфиденциальные операции, которые были выполнены в арендаторе и которые могут нарушить безопасность субъекта-службы.

Если ваша организация не знакомы с книгами Azure Monitor, необходимо интегрировать журналы входа и аудита Microsoft Entra с Azure Monitor перед доступом к книге. Эта интеграция позволяет хранить и запрашивать журналы и визуализировать журналы с помощью книг до двух лет. Только события входа и аудита, созданные после интеграции Azure Monitor, хранятся, поэтому книга не будет содержать аналитические сведения до этой даты. Дополнительные сведения о предварительных требованиях для книг Azure Monitor для идентификатора Microsoft Entra. Если вы ранее интегрировали журналы входа и аудита Microsoft Entra с Azure Monitor, вы можете использовать книгу для оценки прошлых сведений.

Как получить доступ к книге

Войдите в Центр администрирования Microsoft Entra с помощью соответствующего сочетания ролей.

Перейдите к книгам мониторинга и работоспособности>удостоверений>.

Выберите книгу "Отчет о конфиденциальных операциях" в разделе "Устранение неполадок".

Разделы

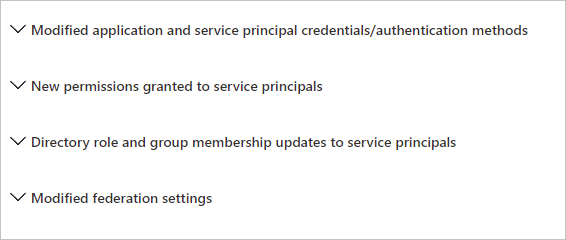

Эта книга разбита на четыре раздела:

Изменены учетные данные приложения и субъекта-службы или методы проверки подлинности. Этот отчет помечает субъектов, которые недавно изменили много учетных данных субъекта-службы и сколько из каждого типа учетных данных субъекта-службы было изменено.

Новые разрешения, предоставленные субъектам-службам. В этой книге также описаны недавно предоставленные субъектам-службам разрешения OAuth 2.0.

Изменения роли каталога и членства в группах для субъектов-служб

Измененные параметры федерации. В этом отчете указывается, когда пользователь или приложение изменяют параметры федерации в домене. Например, там указывается, когда новый объект TrustedRealm службы федерации Active Directory (ADFS), такой как сертификат подписи, добавляется в домен. Изменение параметров федерации домена должно выполняться редко.

Измененные учетные данные или методы проверки подлинности приложения и субъекта-службы

Один из наиболее распространенных способов для злоумышленников добиться устойчивости в среде — добавить новые учетные данные к существующим приложениям и субъектам-службам. Учетные данные позволяют злоумышленнику пройти проверку подлинности в качестве целевого приложения или субъекта-службы, предоставляя им доступ ко всем ресурсам, к которым у него есть разрешения.

Этот раздел содержит данные, которые помогут обнаружить следующее:

все новые учетные данные, добавленные в приложения и субъекты-службы, включая тип учетных данных;

Основные субъекты и количество изменений учетных данных, которые они выполнили

временная шкала для всех изменений учетных данных.

Новые разрешения, предоставленные субъектам-службам

В случаях, когда злоумышленник не может найти субъект-службу или приложение с высоким набором разрешений, с помощью которых получить доступ, они часто пытаются добавить разрешения другому субъекту-службе или приложению.

В этом разделе описаны разрешения AppOnly для существующих субъектов-служб. Администраторы должны исследовать любые экземпляры предоставления чрезмерных высоких разрешений, включая, но не ограничено, Exchange Online и Microsoft Graph.

Изменения роли каталога и членства в группах для субъектов-служб

Альтернативным подходом злоумышленника, добавляющего новые разрешения к существующим субъектам-службам и приложениям, является их добавление к существующим ролям или группам каталогов.

В этом разделе описаны все изменения членства участников-служб, что следует проверять на предмет любых дополнений к ролям и группам с высокими привилегиями.

Измененные параметры федерации

Другой распространенный подход к долгосрочному закреплению в окружающей среде — это:

- изменение доверия федеративного домена арендатора;

- Добавьте другой поставщик удостоверений SAML, контролируемый злоумышленником в качестве надежного источника проверки подлинности.

В этом разделе содержатся следующие данные:

изменения существующих отношений доверия федерации доменов;

добавление новых доменов и отношений доверия.

Фильтры

В этом абзаце перечислены поддерживаемые фильтры для каждого раздела.

Измененные учетные данные или методы проверки подлинности приложения и субъекта-службы

- Диапазон времени

- Наименование операции

- Подтверждение компетенции

- Субъект

- Исключение субъекта

Новые разрешения, предоставленные субъектам-службам

- Диапазон времени

- Клиентское приложение

- Ресурс

Изменения роли каталога и членства в группах для субъектов-служб

- Диапазон времени

- Операция

- Инициирование пользователя или приложения

Измененные параметры федерации

- Диапазон времени

- Операция

- Инициирование пользователя или приложения

Рекомендации

-

- Используйте измененные учетные данные приложения и субъекта-службы** для поиска учетных данных, добавляемых в субъекты-службы, которые не часто используются в вашей организации. Используйте фильтры, представленные в этом разделе, для дальнейшего расследования любых подозрительных субъектов или субъектов-служб, которые были изменены.

Используйте новые разрешения, предоставленные субъектам-службам , чтобы искать широкие или чрезмерные разрешения, добавляемые субъектами-службами, которые могут быть скомпрометированы.

Используйте раздел измененных параметров федерации, чтобы убедиться, что добавленный или измененный целевой домен или URL-адрес является допустимым поведением администратора. Действия, которые изменяют или добавляют доверительные отношения федерации доменов, редки. Они должны рассматриваться как достоверные и расследоваться как можно скорее.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по