Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Alibaba Cloud Service (единый вход на основе ролей) с идентификатором Microsoft Entra. Вы можете интегрировать Alibaba Cloud Service (единый вход на основе ролей) с Microsoft Entra ID, чтобы:

- Контроль того, кто имеет доступ к Alibaba Cloud Service (SSO на основе ролей) в Microsoft Entra ID.

- Включите автоматический вход пользователей в Alibaba Cloud Service (единый вход на основе ролей) с помощью учетных записей Microsoft Entra.

- Управляйте своими аккаунтами централизованно.

Предпосылки

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете бесплатно создать учетную запись.

- Одна из следующих ролей:

- Подписка на Alibaba Cloud Service с включенной поддержкой единого входа (SSO) на основе ролей.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Alibaba Cloud Service (единый вход на основе ролей) поддерживает инициированный провайдером удостоверений SSO

Добавление Alibaba Cloud Service (Единый вход на основе ролей) из галереи

Чтобы настроить интеграцию Alibaba Cloud Service (единый вход на основе ролей) с идентификатором Microsoft Entra ID, необходимо добавить Alibaba Cloud Service (единый вход на основе ролей) из коллекции в список управляемых приложений SaaS.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к Entra ID>Корпоративные приложения>Новое приложение.

В разделе "Добавление из коллекции" в поле поиска введите Alibaba Cloud Service (единый вход на основе ролей).

Выберите Alibaba Cloud Service (единый вход на основе ролей) на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш арендный объект.

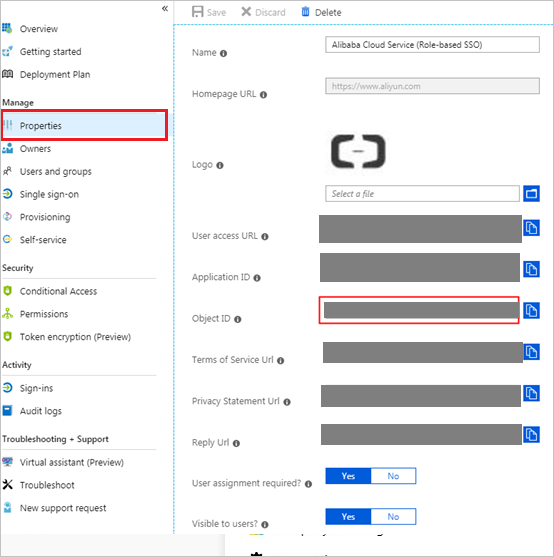

На странице "Alibaba Cloud Service" (единый вход на основе ролей) выберите "Свойства " в области навигации слева и скопируйте идентификатор объекта и сохраните его на компьютере для последующего использования.

Кроме того, можно использовать мастер настройки корпоративных приложений. В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Alibaba Cloud Service (единый вход на основе ролей)

Настройте и проверьте единый вход Microsoft Entra в Alibaba Cloud Service (единый вход на основе ролей) с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Alibaba Cloud Service (единый вход на основе ролей).

Чтобы настроить и проверить единый вход Microsoft Entra в Alibaba Cloud Service (единый вход на основе ролей), выполните следующие действия:

-

Настройте единый вход Microsoft Entra , чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью Britta Simon.

- Назначьте тестового пользователя Microsoft Entra , чтобы разрешить пользователю Britta Simon использовать единый вход Microsoft Entra.

-

Настройте Role-Based single Sign-On в Alibaba Cloud Service , чтобы пользователи могли использовать эту функцию.

- Настройте SSO в Alibaba Cloud Service (единый вход на основе ролей) для конфигурации параметров Single Sign-On на стороне приложения.

- Создать тестового пользователя Alibaba Cloud Service (единый вход на основе ролей) — чтобы в Alibaba Cloud Service (единый вход на основе ролей) был аналог Брита Саймон, связанный с представлением пользователя в Microsoft Entra.

- Тестирование единого входа - чтобы проверить, работает ли конфигурация.

Настройте SSO в Microsoft Entra

Выполните следующие действия, чтобы активировать Microsoft Entra SSO.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к Entra ID>Корпоративные приложения>Alibaba Cloud Service (единый вход на основе ролей)>Единый вход.

На странице "Выбор метода единого входа" выберите SAML.

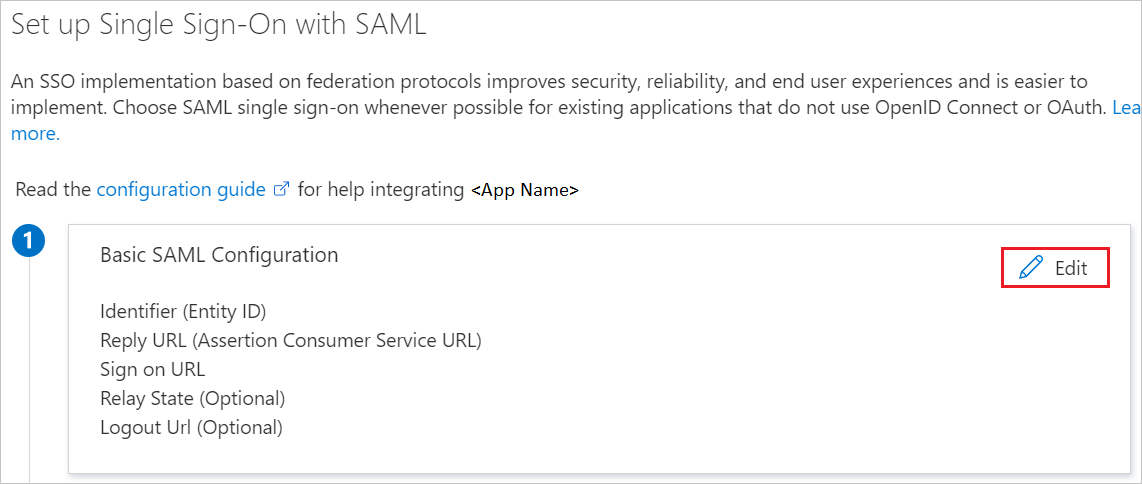

На странице "Настройка единого входа" на странице SAML выберите значок редактирования и пера для базовой конфигурации SAML , чтобы изменить параметры.

В разделе "Базовая конфигурация SAML" , если у вас есть файл метаданных поставщика услуг, выполните следующие действия.

a. Выберите "Отправить файл метаданных".

б. Выберите логотип папки , чтобы выбрать файл метаданных и нажмите кнопку "Отправить".

Примечание.

с. После успешной отправки файла метаданных значения идентификатора и URL-адреса ответа автоматически заполняются в текстовом поле "Alibaba Cloud Service" (единый вход на основе ролей):

Примечание.

Если значения идентификатора и URL-адреса ответа не заполняются автоматически, заполните их вручную в соответствии с вашими требованиями.

Сервис Alibaba Cloud (Единый вход на основе ролей) требует настройки ролей в Microsoft Entra ID. Утверждение о роли предварительно настроено, поэтому вам не нужно его настраивать, но вы все равно должны создать их в Microsoft Entra ID, используя статью .

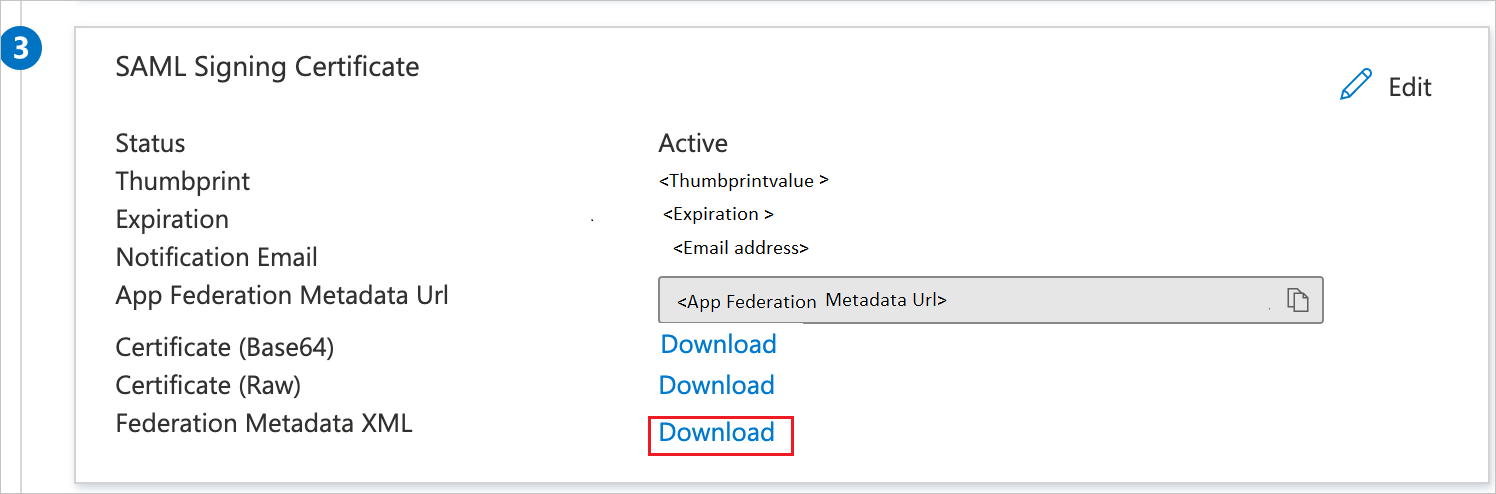

На странице "Настройка единого входа с помощью SAML " в разделе "Сертификат подписи SAML " найдите XML метаданных федерации и выберите "Скачать ", чтобы скачать сертификат и сохранить его на компьютере.

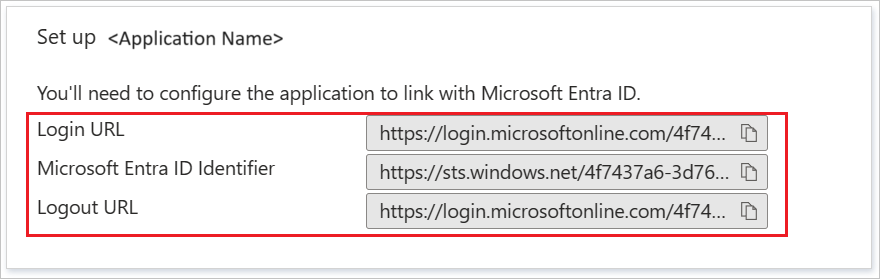

Скопируйте соответствующие URL-адреса из раздела «Настройка облачной службы Alibaba (единый вход на основе ролей)» в зависимости от ваших требований.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям в руководстве по экспресс-началу создания и назначения учетной записи пользователя, чтобы создать тестовую учетную запись пользователя B.Simon.

Настройка одиночного Role-Based Sign-On в сервисе Alibaba Cloud.

Войдите в консоль RAM Alibaba Cloud , используя аккаунт Account1.

В левой области навигации выберите SSO.

На вкладке SSO на основе ролей выберите Создать IdP.

На отображаемой странице введите

AADв поле "Имя поставщика удостоверений", введите описание в поле "Примечание", выберите "Загрузить", чтобы загрузить скачанный файл метаданных федерации, и нажмите "ОК".После успешного создания поставщика удостоверений выберите Создать роль RAM.

В поле введите

AADrole, выберитеAADиз раскрывающегося списка и нажмите кнопку "ОК".Примечание.

Вы можете предоставить разрешение для роли по мере необходимости. После создания поставщика удостоверений и соответствующей роли рекомендуется сохранить ARN поставщика удостоверений и соответствующей роли для последующего использования. На странице сведений о провайдерах удостоверений и на странице сведений о ролях можно получить ARNs.

Свяжите роль Alibaba Cloud RAM (AADrole) с пользователем Microsoft Entra (u2):

Чтобы связать роль ОЗУ с пользователем Microsoft Entra, необходимо создать роль в идентификаторе Microsoft Entra, выполнив следующие действия:

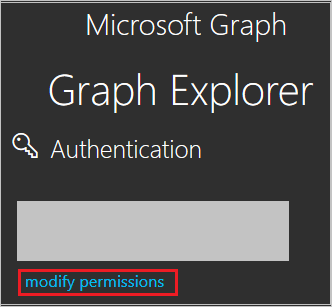

Войдите в Обозреватель Microsoft Graph.

Выберите изменить разрешения, чтобы получить необходимые разрешения для создания роли.

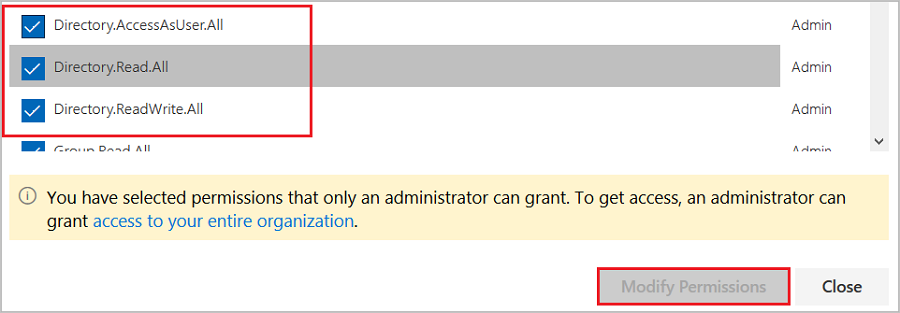

Выберите следующие разрешения из списка и выберите "Изменить разрешения", как показано на рисунке ниже.

Примечание.

После предоставления разрешений снова войдите в обозреватель Graph.

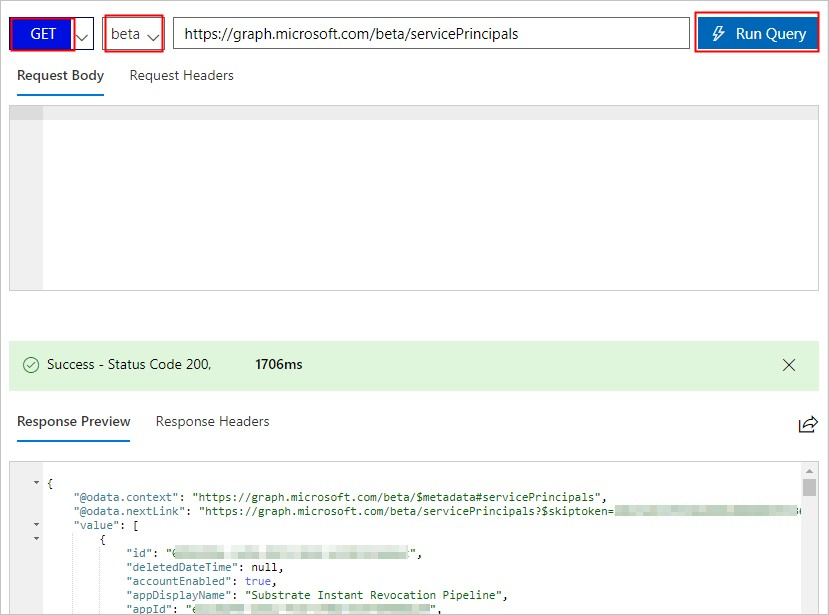

На странице обозревателя Graph выберите GET из первого раскрывающегося списка и бета-версию из второго раскрывающегося списка. Затем введите

https://graph.microsoft.com/beta/servicePrincipalsполе рядом со раскрывающимся списком и выберите команду "Выполнить запрос".

Примечание.

Если вы используете несколько каталогов, вы можете ввести

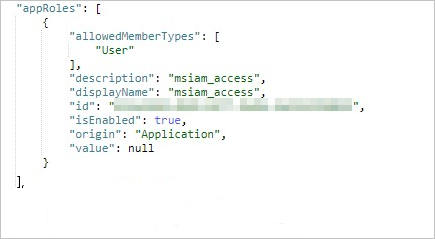

https://graph.microsoft.com/beta/contoso.com/servicePrincipalsв поле запроса.В "Предварительном просмотре ответа" извлеките свойство appRoles из основного представителя службы для последующего использования.

Примечание.

Свойство appRoles можно найти, введя

https://graph.microsoft.com/beta/servicePrincipals/<objectID>в поле запроса. Обратите внимание, чтоobjectID— это идентификатор объекта, который вы скопировали со страницы свойств идентификатора Microsoft Entra .Вернитесь в обозреватель Graph, измените метод с GET на PATCH, вставьте следующее содержимое в раздел "Текст запроса " и выберите "Выполнить запрос".

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "41be2db8-48d9-4277-8e86-f6d22d35****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "Admin,AzureADProd", "displayName": "Admin,AzureADProd", "id": "68adae10-8b6b-47e6-9142-6476078cdbce", "isEnabled": true, "origin": "ServicePrincipal", "value": "acs:ram::187125022722****:role/aadrole,acs:ram::187125022722****:saml-provider/AAD" } ] }Примечание.

value— это ARN'ы поставщика удостоверений и роль, которые вы создали в консоли RAM. Здесь можно добавить несколько ролей по мере необходимости. Microsoft Entra ID отправляет значения этих ролей в виде утверждений в ответе SAML. Однако добавлять новые роли можно только после частиmsiam_accessдля операции исправления. Чтобы сгладить процесс создания, рекомендуется использовать генератор идентификаторов, например генератор GUID, для создания идентификаторов в режиме реального времени.После назначения требуемой роли служебному принципалу, назначьте эту роль пользователю Microsoft Entra (u2), следуя инструкциям, описанным в разделе "Назначение тестового пользователя Microsoft Entra" статьи.

Настройка SSO Alibaba Cloud Service (SSO на основе ролей)

Чтобы настроить единый вход на стороне Alibaba Cloud Service (единый вход на основе ролей), необходимо отправить скачанный XML-код метаданных федерации и соответствующие URL-адреса, скопированные из конфигурации приложения, в службу поддержки Alibaba Cloud Service (единый вход на основе ролей). Чтобы правильно настроить соединение SAML SSO с обеих сторон, они задали этот параметр.

Создание тестового пользователя для Alibaba Cloud Service (однофакторная аутентификация на основе ролей)

В этом разделе вы создаете пользователя по имени Britta Simon в Alibaba Cloud Service (ролевой единый вход). Обратитесь к группе поддержки Alibaba Cloud Service (единый вход на основе ролей), чтобы добавить пользователей на платформу Alibaba Cloud Service (единый вход на основе ролей). Перед использованием единого входа необходимо создать и активировать пользователей.

Тестирование SSO

После завершения предыдущих конфигураций проверьте Ролевой единый вход (SSO) Alibaba Cloud Service, выполнив следующие шаги.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к Entra ID>Корпоративные приложения>Alibaba Cloud Service (единый вход на основе ролей).

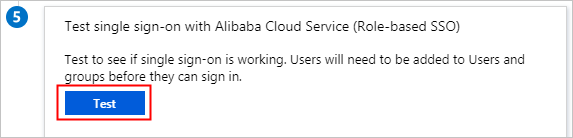

Выберите единый вход и выберите "Тест".

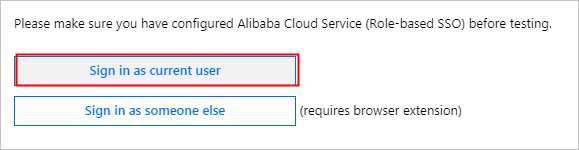

Выберите вход от имени текущего пользователя.

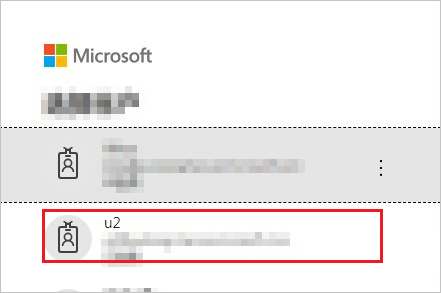

На странице выбора учетной записи выберите u2.

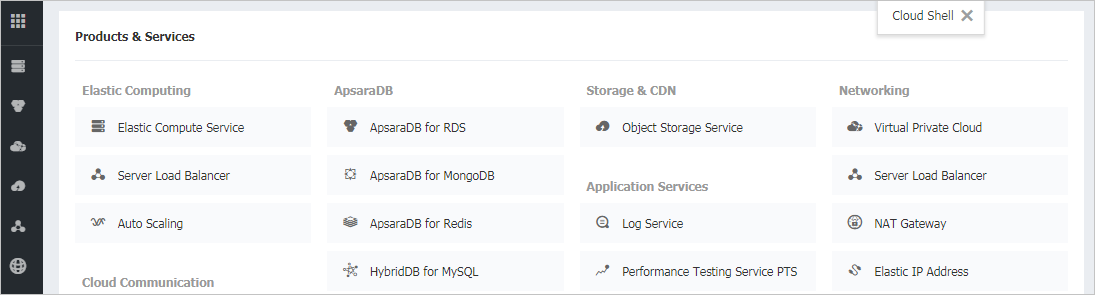

Отображается следующая страница, указывающая, что вход в систему на основе ролей выполнен успешно.

Связанный контент

После настройки Alibaba Cloud Service (единый вход на основе ролей) вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансами выходит за рамки условного доступа. Узнайте, как применить управление сеансом с помощью Microsoft Defender для облачных приложений.