Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете, как интегрировать Amazon Managed Grafana с идентификатором Microsoft Entra. При интеграции Amazon Managed Grafana с Microsoft Entra ID вы можете:

- Контролируйте, кто имеет доступ к Amazon Managed Grafana через идентификатор Microsoft Entra ID.

- Включите автоматический вход пользователей в Amazon Managed Grafana с помощью учетных записей Microsoft Entra.

- Управляйте своими учетными записями из одного центрального места.

Необходимые условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- бесплатной учетной записиAmazon Web Services (AWS).

- Подписка на Amazon Managed Grafana с поддержкой единого входа (SSO).

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Amazon Managed Grafana поддерживает инициированный единый вход (SSO).

- Amazon Managed Grafana поддерживает подготовку пользователей точно в срок.

Добавьте Amazon Managed Grafana из галереи

Чтобы настроить интеграцию Amazon Managed Grafana с идентификатором Microsoft Entra ID, необходимо добавить Amazon Managed Grafana из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора облачных приложений.

- Перейдите к разделу Entra ID>корпоративные приложения>Новое приложение.

- В разделе Добавление из галереи в поле поиска введите Amazon Managed Grafana.

- Выберите Amazon Managed Grafana на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение добавляется в вашу учетную запись.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере настройки вы можете добавить приложение в домен клиента, добавить пользователей и группы в приложение, назначить роли и также выполнить настройку единой аутентификации (SSO). Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Amazon Managed Grafana

Настройте и протестируйте SSO Microsoft Entra для Amazon Managed Grafana с тестовым пользователем B.Simon. Для того чтобы SSO работало, необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Amazon Managed Grafana.

Чтобы настроить и проверить единый вход Microsoft Entra в Amazon Managed Grafana, выполните следующие действия:

-

Настройте единый вход Microsoft Entra, позволяющий пользователям пользоваться этой функцией.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначить тестового пользователя Microsoft Entra, чтобы B.Simon мог использовать единый вход Microsoft Entra.

-

Настроить Amazon Managed Grafana SSO, чтобы задать параметры единого входа на уровне приложения.

- Создание тестового пользователя Amazon Managed Grafana - это необходимо для создания в Amazon Managed Grafana аналога пользователя B.Simon, который связан с представлением пользователя в Microsoft Entra.

- Тестировать SSO - чтобы проверить, работает ли конфигурация.

Настройте Microsoft Entra для единого входа

Выполните следующие действия, чтобы включить единую регистрацию в Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra в качестве администратора облачных приложений.

Перейдите к Entra ID>Приложениям для предприятия>Amazon Managed Grafana>Единый вход.

На странице Выбор метода единого входа выберите SAML.

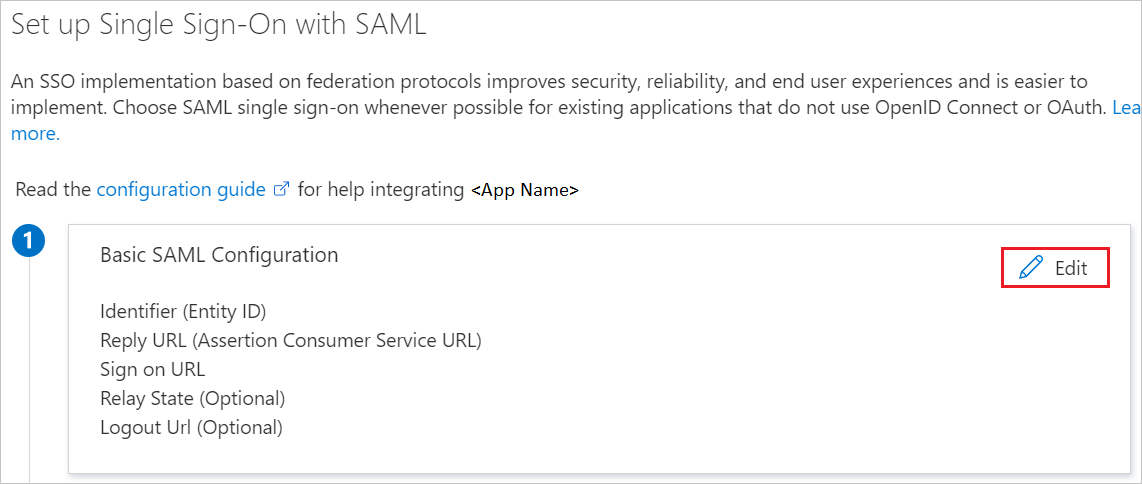

На странице Настройка единого входа с помощью SAML выберите значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML выполните следующие действия.

a. В текстовом поле Идентификатор (идентификатор сущности) введите URL-адрес, используя следующий шаблон:

https://<namespace>.grafana-workspace.<region>.amazonaws.com/saml/metadataб. В текстовом поле входной URL введите URL-адрес, используя следующий шаблон:

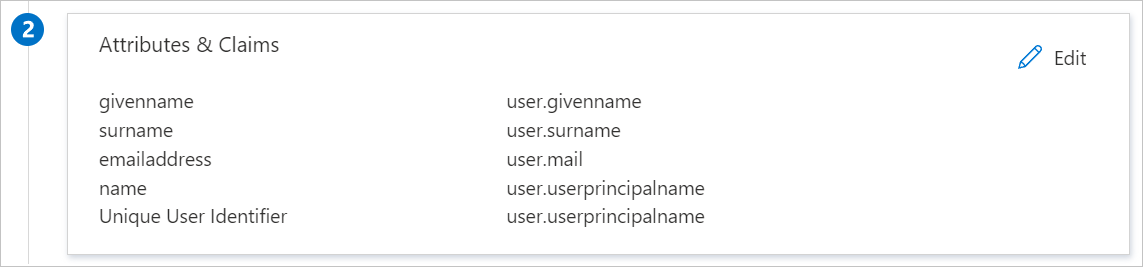

https://<namespace>.grafana-workspace.<region>.amazonaws.com/login/samlПриложение Amazon Managed Grafana ожидает получения утверждений SAML в конкретном формате, что требует добавления настраиваемых сопоставлений атрибутов в конфигурацию атрибутов токена SAML. На следующем снимка экрана показан список атрибутов по умолчанию.

В дополнение к вышеупомянутому, приложение Amazon Managed Grafana ожидает получить в ответе SAML ещё несколько атрибутов, показанных ниже. Эти атрибуты также предварительно заполнены, но их можно просмотреть в соответствии с вашими требованиями.

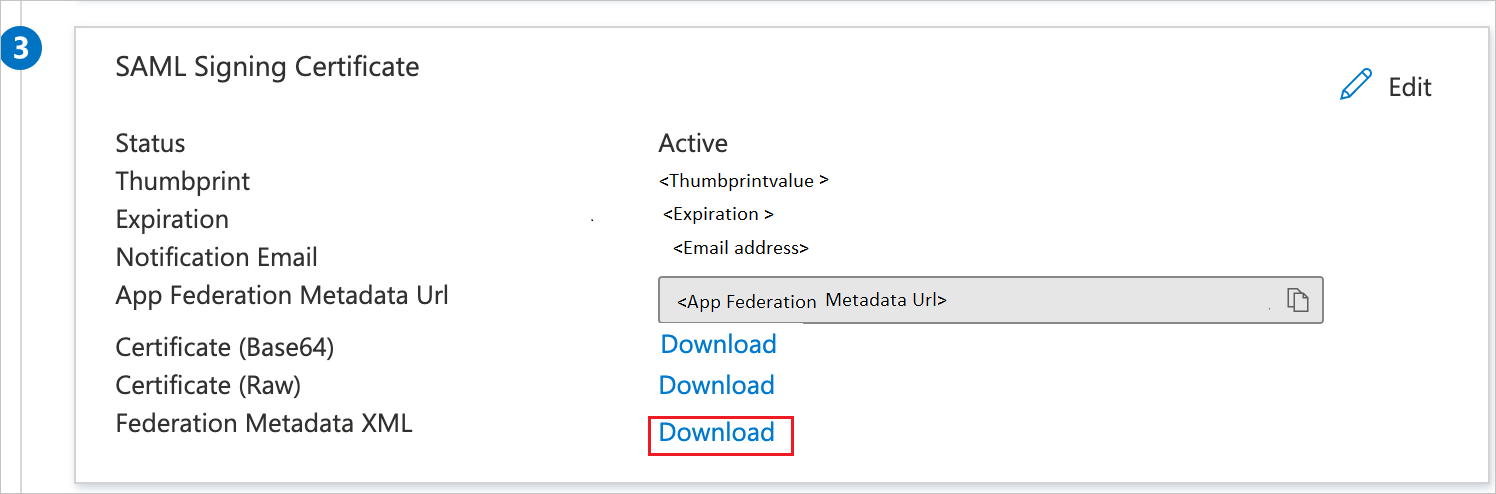

Имя Исходный атрибут Отображаемое имя имя_пользователя.отображаемое_имя почта пользователь.главноеимяпользователя На странице Настройка единого входа с помощью SAML, в разделе Раздел подписи сертификата SAML, найдите метаданные федерации XML и выберите Загрузить, чтобы скачать сертификат и сохранить его на своем компьютере.

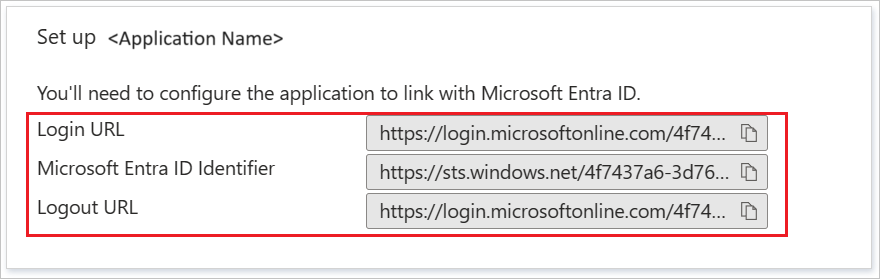

В разделе Настройка Amazon Managed Grafana скопируйте соответствующие URL-адреса в соответствии с вашими потребностями.

Создание и назначение тестового пользователя Microsoft Entra

Следуйте инструкциям из краткого руководства «Создание и назначение учетной записи пользователя», чтобы создать тестовую учетную запись пользователя с именем B.Simon.

Настройте единый вход (SSO) в Amazon Managed Grafana

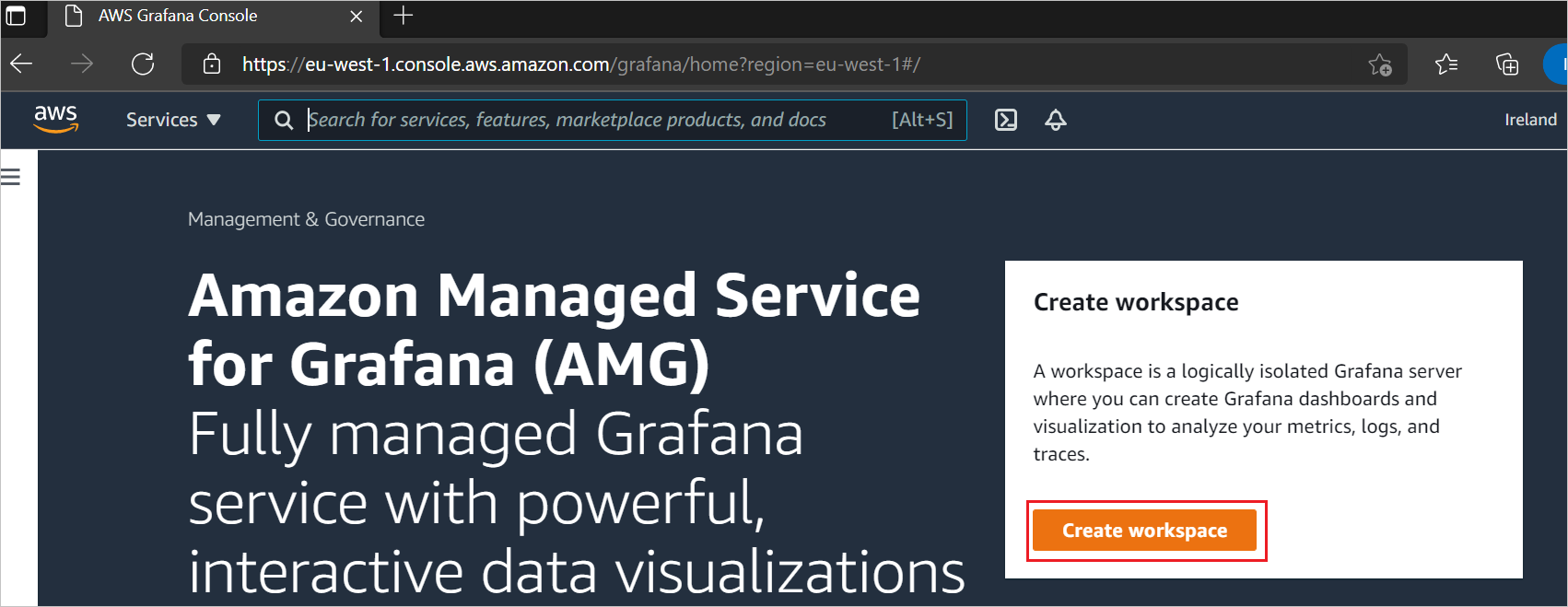

Войдите в консоль Amazon Managed Grafana с правами администратора.

Выберите "Создать рабочую область".

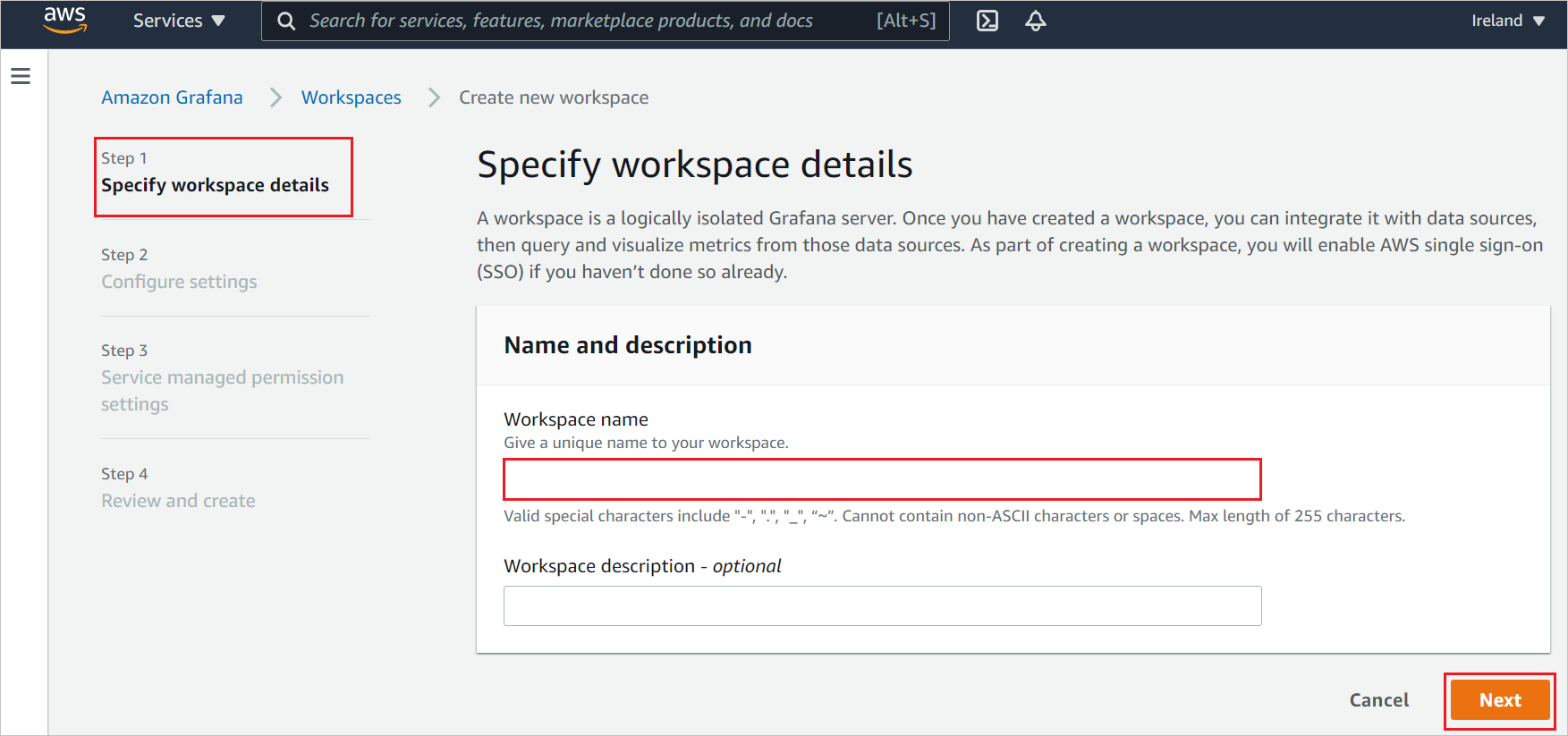

На странице Указание сведений о рабочей области введите уникальное имя рабочей области и выберите Далее.

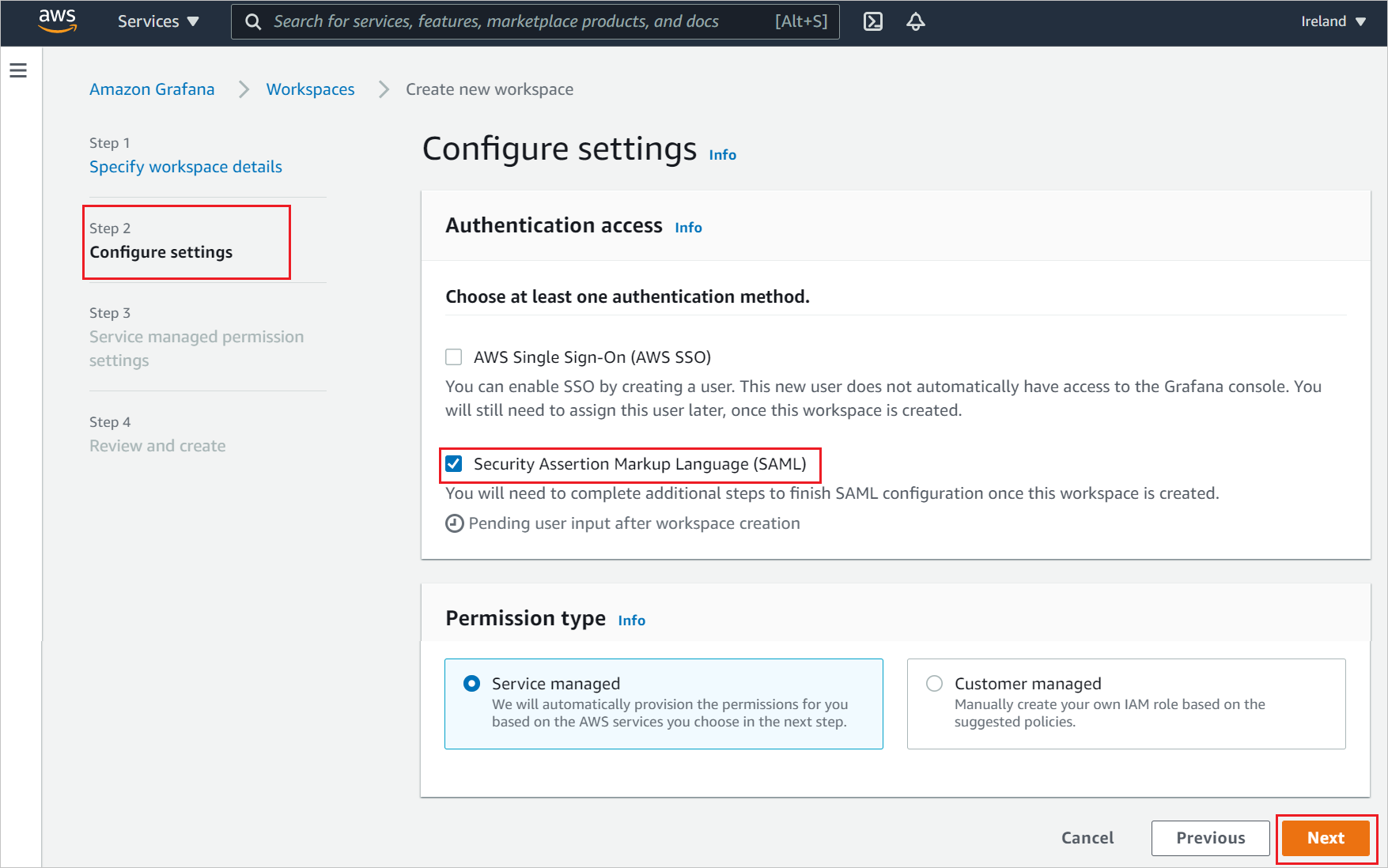

На странице Настройка параметров установите флажок язык разметки заявления безопасности (SAML) и включите управляемый службой в качестве типа разрешений, затем выберите Далее.

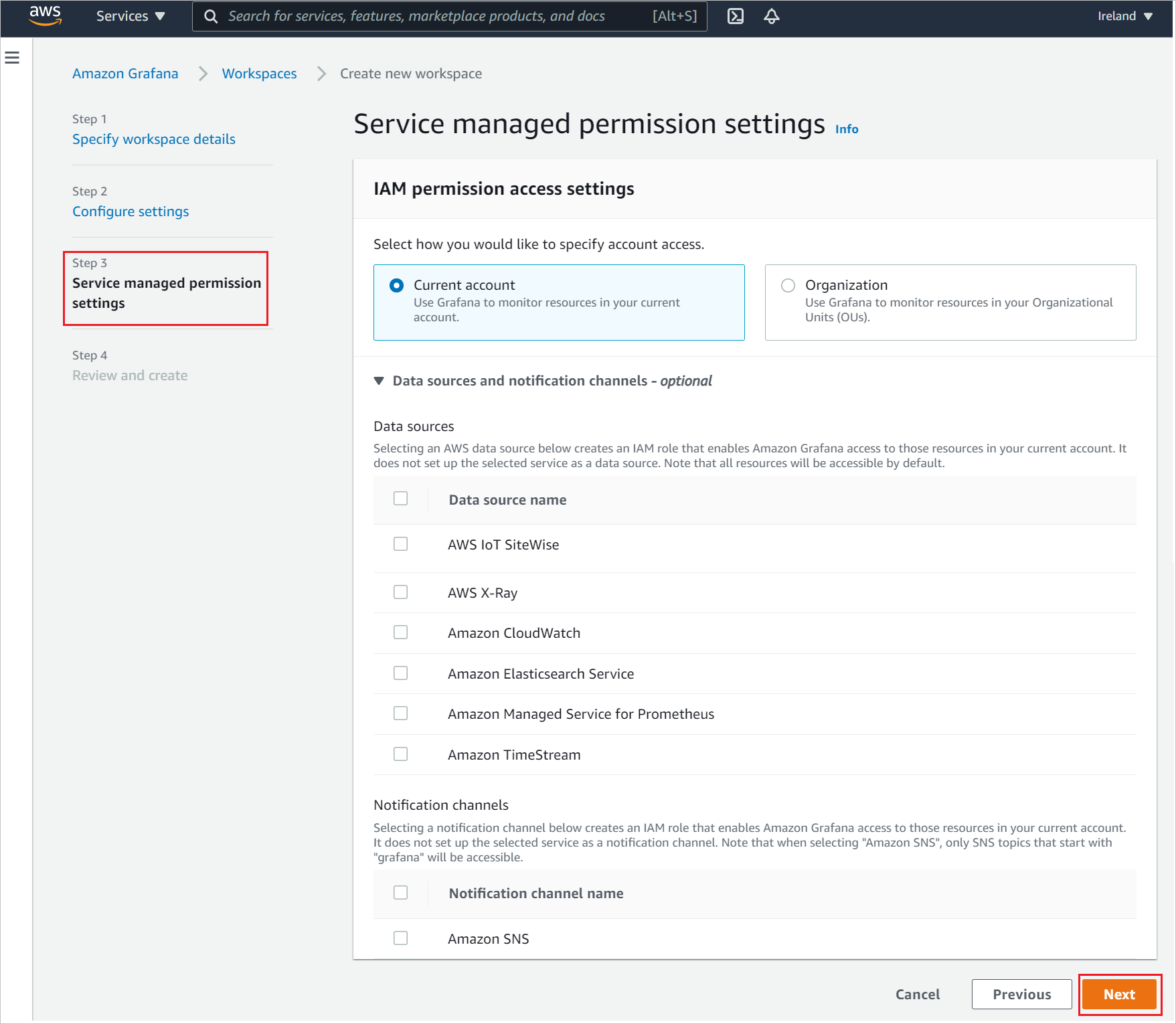

В параметрах управляемого разрешения службы выберите текущую учетную запись и выберите Далее.

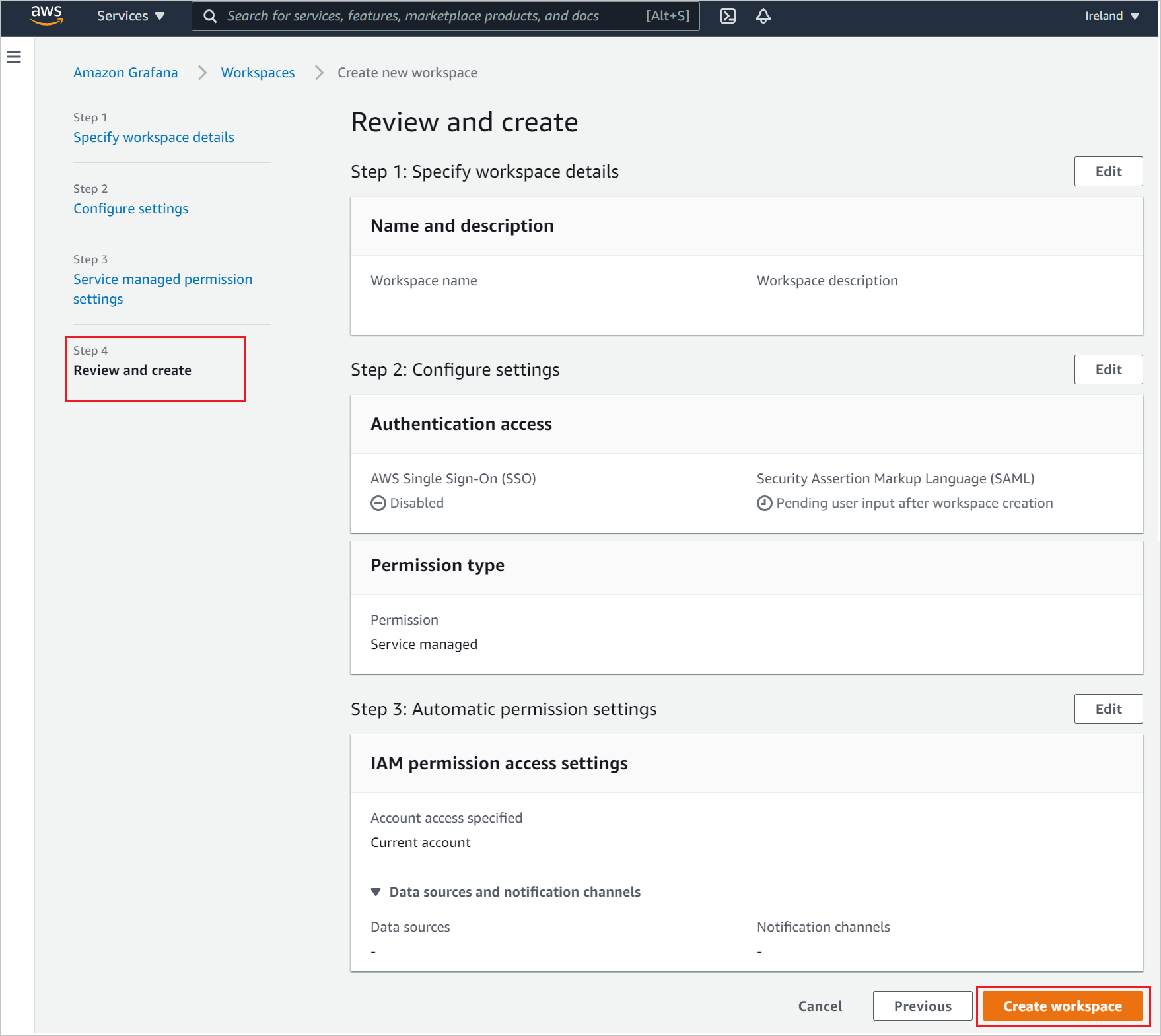

На странице Проверка и создание проверьте все сведения о рабочей области и выберите Создать рабочую область.

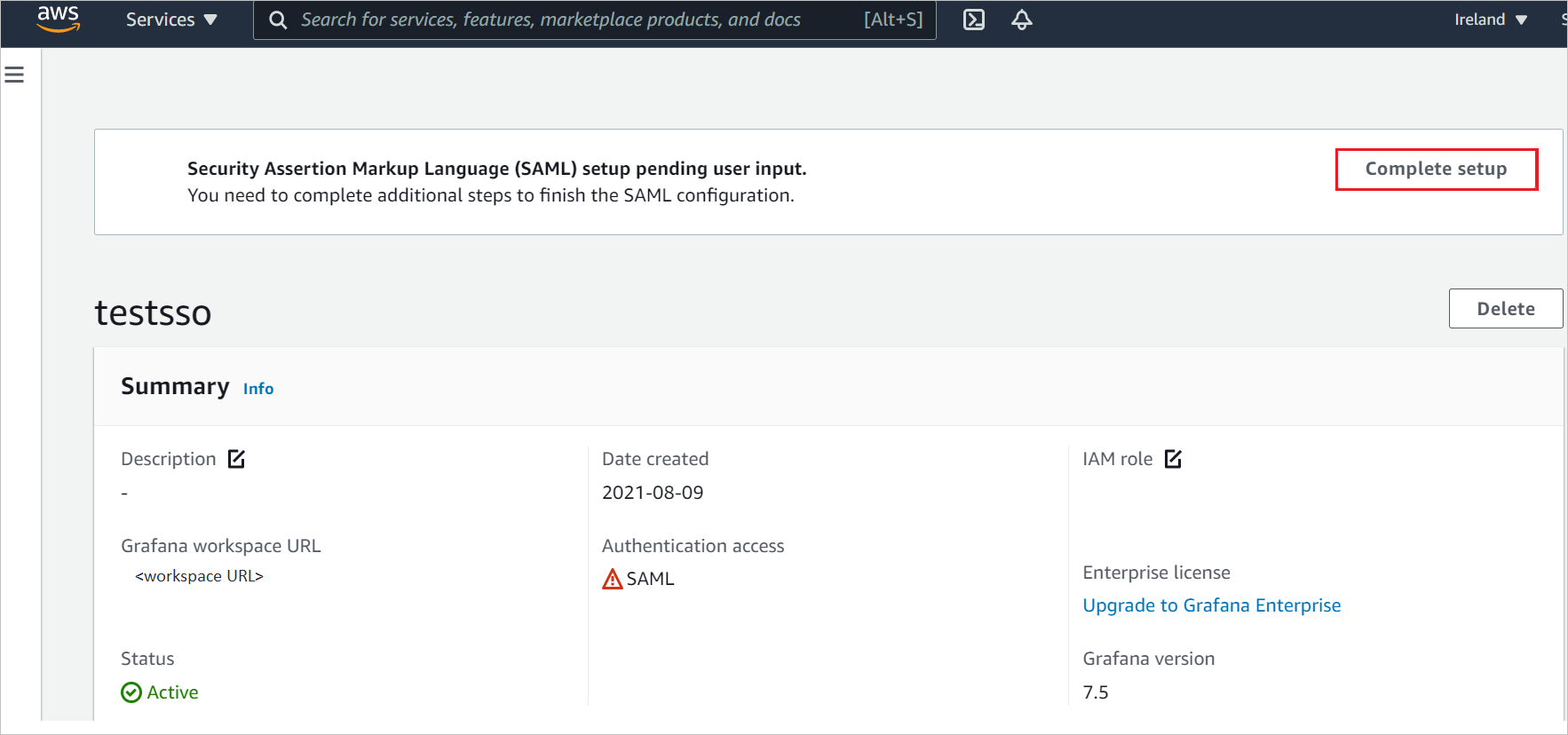

После создания рабочей области выберите Завершить настройку, чтобы завершить конфигурацию SAML.

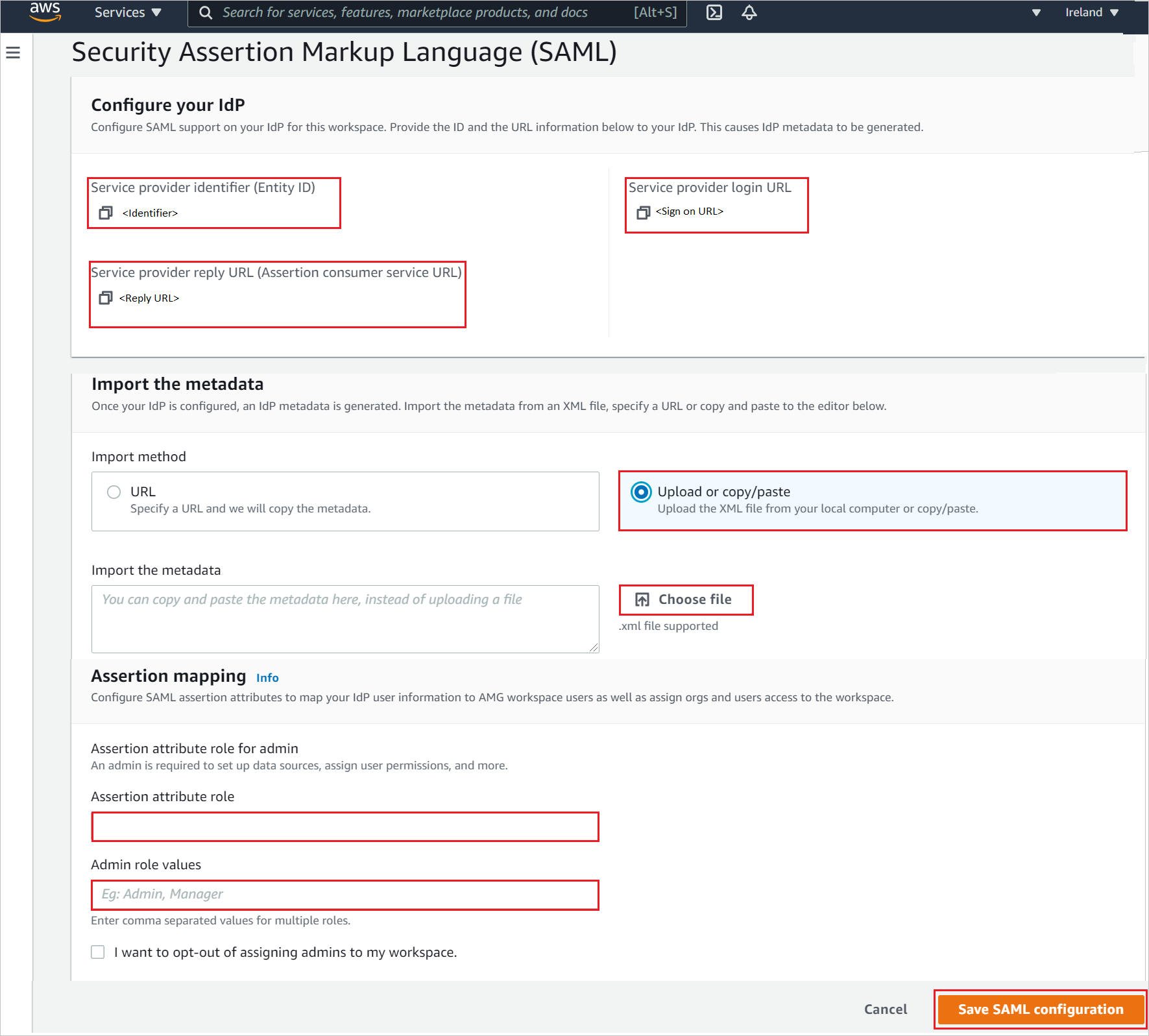

На странице языка разметки утверждений безопасности (SAML) выполните следующие действия.

Скопируйте значение идентификатора поставщика услуг (Entity ID), вставьте это значение в текстовое поле идентификатора в разделе Базовая конфигурация SAML.

Скопируйте значение URL-адреса ответа поставщика услуг (URL-адрес службы утверждений), и вставьте его в текстовое поле URL-адрес ответа в разделе базовой конфигурации SAML.

Скопируйте URL-адрес входа поставщика услуг значение, вставьте это значение в текстовое поле URL-адрес входа в разделе Базовая конфигурация SAML.

Откройте скачанный XML-файл метаданных федерации в Блокнот и отправьте XML-файл, выбрав пункт "Выбрать файл ".

В разделе сопоставления утверждений заполните необходимые значения по вашему усмотрению.

Выберите Сохранить конфигурацию SAML.

Создание тестового пользователя Amazon Managed Grafana

В этом разделе пользователь с именем Britta Simon создается в Amazon Managed Grafana. Amazon Managed Grafana поддерживает подготовку пользователей по мере необходимости, которая включена по умолчанию. В этом разделе для вас нет пункта действий. Если пользователь еще не существует в Amazon Managed Grafana, он создается после проверки подлинности.

Проверка единого входа (SSO)

В этом разделе вы проверяете конфигурацию единого входа Microsoft Entra с использованием следующих параметров.

Выберите "Тестировать это приложение", этот параметр перенаправит вас на URL-адрес входа в Amazon Managed Grafana, где вы можете инициировать процесс входа.

Перейдите непосредственно по URL-адресу для входа в систему Amazon Managed Grafana и начните процесс входа.

Вы можете использовать Microsoft My Apps. При выборе плитки Amazon Managed Grafana в разделе "Мои приложения" вы будете перенаправлены на URL-адрес для входа в Amazon Managed Grafana. Дополнительные сведения о моих приложениях см. в разделе Введение в"Мои приложения".

Связанное содержимое

После настройки Amazon Managed Grafana вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом вытекает из условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.